El 31 de marzo es el día internacional de respaldo, y la semana anterior siempre está llena de historias relacionadas con la seguridad. El lunes, ya supimos sobre el Asus comprometido y los "tres fabricantes sin nombre". Especialmente las empresas supersticiosas se sientan en agujas toda la semana, hacen copias de seguridad. Y todo esto se debe a que todos somos un poco descuidados en términos de seguridad: alguien se olvida de abrocharse el cinturón de seguridad en el asiento trasero, alguien ignora la fecha de vencimiento de los productos, alguien almacena un nombre de usuario y contraseña debajo del teclado, y aún mejor escribe todas las contraseñas en un cuaderno. Las personas logran apagar los antivirus "para no ralentizar la computadora" y no utilizar la separación de los derechos de acceso en los sistemas corporativos (¡cuáles son los secretos en una compañía de 50 personas!). Probablemente, la humanidad simplemente todavía no ha desarrollado el instinto de autoconservación cibernética, que, en principio, puede convertirse en un nuevo instinto básico.

No desarrollado tales instintos y negocios. Una pregunta simple: ¿es un sistema CRM una amenaza para la seguridad de la información o una herramienta de seguridad? Es poco probable que alguien responda de inmediato con seguridad. Aquí debemos comenzar, ya que nos enseñaron lecciones de inglés: depende ... Depende de la configuración, la forma de entrega de CRM, los hábitos y creencias del vendedor, el grado de desprecio por los empleados, la sofisticación de los atacantes. Al final, puedes hackear todo. Entonces, ¿cómo vives?

Sistema CRM como protección

La protección de datos sobre actividades comerciales y operativas y el almacenamiento confiable de una base de clientes es una de las principales tareas de un sistema CRM, y en esto es, con mucho, lo más importante sobre el resto del software de aplicación en una empresa.

Seguramente comenzó a leer este artículo y, en el fondo, sonrió, dicen, quién necesita su información. Si es así, entonces probablemente no se ocupó de las ventas y no sabe cuánta demanda de bases de datos e información “en vivo” y de alta calidad sobre los métodos de trabajo con esta base de datos. El contenido del sistema CRM es interesante no solo para la administración de la empresa, sino también:

- Para los atacantes (con menos frecuencia): tienen un objetivo relacionado específicamente con su empresa y utilizarán todos los recursos para obtener datos: sobornar a los empleados, piratear, comprar sus datos a los gerentes, entrevistar a los gerentes, etc.

- Empleados (más a menudo) que pueden actuar como expertos para sus competidores. Simplemente están listos para quitar o vender su base de clientes con el fin de obtener su propio beneficio.

- Piratas informáticos aficionados (muy raramente): puede ser pirateado en la nube donde se encuentran sus datos o pirateados en la red, o tal vez por diversión, alguien quiere "extraer" sus datos (por ejemplo, datos de mayoristas de farmacia o alcohol; es interesante ver )

Esto sucede con la seguridad de la información en las pequeñas y medianas empresas.

Esto sucede con la seguridad de la información en las pequeñas y medianas empresas.Si alguien ingresa a su CRM, tendrá acceso a sus actividades operativas, es decir, a esa matriz de datos con la que obtiene el mayor beneficio. Y desde el momento de obtener acceso malicioso al sistema CRM, la ganancia comienza a sonreír a quien está en manos de la base de clientes. Bueno, o para sus socios y clientes (lea - para nuevos empleadores).

Un buen y confiable

sistema CRM puede cerrar estos riesgos y dar un montón de bonificaciones agradables en el campo de la seguridad.

Entonces, ¿qué hace un sistema CRM en términos de seguridad?

(lo decimos con el ejemplo de RegionSoft CRM , porque no podemos ser responsables de otros)- Autorización de dos factores utilizando una clave USB y contraseña. RegionSoft CRM admite la autenticación de dos factores de los usuarios en la entrada al sistema. En este caso, al ingresar al sistema, además de ingresar la contraseña, es necesario insertar una llave USB en el puerto USB de la computadora que se ha inicializado de antemano. El modo de autorización de dos factores ayuda a proteger contra el robo o la divulgación de una contraseña.

Clickable- A partir de direcciones IP y MAC confiables. Para mejorar la seguridad, puede restringir a los usuarios el inicio de sesión exclusivamente desde direcciones IP registradas y direcciones MAC. Como las direcciones IP pueden usarse como direcciones IP internas en la red local y direcciones externas si el usuario está conectado de forma remota (a través de Internet).

- Autorización de dominio (autorización de Windows). El inicio del sistema se puede configurar para que no tenga que ingresar una contraseña de usuario al iniciar sesión. En este caso, se produce la autorización de Windows, que define al usuario que usa WinAPI. El sistema se iniciará bajo el usuario bajo cuyo perfil está trabajando la computadora en el momento en que se inicia el sistema.

- Otro mecanismo son los clientes privados . Los clientes privados son clientes que solo su curador puede ver. Estos clientes no se mostrarán en las listas de otros usuarios, incluso si otros usuarios tienen un conjunto completo de permisos, incluidos los derechos de administrador. Por lo tanto, es posible proteger, por ejemplo, un grupo de clientes especialmente importantes o un grupo sobre otra base, que se confiará a un gerente confiable.

- El mecanismo de separación de los derechos de acceso es una medida estándar y primaria de protección en CRM. Para simplificar el proceso de administración de derechos de usuario, RegionSoft CRM asigna derechos no a usuarios específicos, sino a plantillas. Y ya al usuario se le asigna una u otra plantilla que tiene un cierto conjunto de derechos. Esto permite a cada empleado, desde un novato y un aprendiz hasta un director, asignar autoridad y derechos de acceso que les permitirán o no acceder a datos confidenciales e información comercial importante.

- Sistema de copia de seguridad automática de datos (copias de seguridad) , configurado con el servidor de script RegionSoft Application Server .

Esta es una implementación de seguridad que utiliza el ejemplo de un sistema único, cada proveedor tiene sus propias políticas. Sin embargo, el sistema CRM realmente protege su información: puede ver quién y cuántos tomaron un informe en particular, quién miró qué datos, quién realizó la carga y mucho más. Incluso si se entera de la vulnerabilidad después del hecho, no dejará el acto impune y descubrirá fácilmente a un empleado que ha abusado de la confianza y la lealtad de la empresa.

Relajado? Pronto! Esta misma protección con descuido e ignorando los problemas de protección de datos puede jugar en su contra.

El sistema CRM como amenaza

Si su empresa tiene al menos una PC, esto ya es una fuente de amenazas cibernéticas. En consecuencia, el grado de amenaza aumenta junto con el crecimiento en el número de estaciones de trabajo (y empleados) y con la variedad de software instalado y usado. Y con los sistemas CRM, la situación no es fácil: después de todo, este es un programa diseñado para almacenar y procesar el activo más importante y costoso: la base de clientes y la información comercial, y aquí estamos contando historias de horror sobre su seguridad. De hecho, no todo es tan sombrío cerca, y con un manejo adecuado, no obtendrá nada del sistema CRM que no sea beneficio y seguridad.

¿Cuáles son los signos de un sistema CRM peligroso?

Comencemos con un breve recorrido por los conceptos básicos. CRM son nube y escritorio. La nube son aquellos cuyo DBMS (base de datos) no se encuentra en su empresa, sino en una nube pública o privada en algún centro de datos (por ejemplo, usted está en Chelyabinsk, y su base de datos está girando en un centro de datos súper genial en Moscú, porque el proveedor de CRM así lo decidió y tiene un acuerdo con este proveedor). Escritorio (son servidores locales, lo cual no es tan correcto) basan su DBMS en sus propios servidores (no, no se dibuje una gran sala de servidores con bastidores caros, la mayoría de las veces en una pequeña y mediana empresa es un servidor solitario o incluso un ordinario PC de configuración moderna), es decir, físicamente en su oficina.

Puede obtener acceso no autorizado a ambos tipos de CRM, pero la velocidad y la facilidad de acceso son diferentes, especialmente si hablamos de SMB, que realmente no se preocupa por la seguridad de la información.

Señal de peligro no 1

La razón de la mayor probabilidad de problemas con estos datos en el sistema en la nube es la relación conectada por varios enlaces: usted (inquilino de CRM) - proveedor - proveedor (hay una versión más larga: usted - proveedor - proveedor de outsourcer de TI - proveedor). 3-4 enlaces de la relación tienen más riesgos que 1-2: el problema puede ocurrir del lado del vendedor (cambio de contrato, falta de pago de los servicios del proveedor), del lado del proveedor (fuerza mayor, piratería, problemas técnicos), del lado del subcontratista (cambio de gerente o ingeniero) etc. Por supuesto, los grandes proveedores intentan tener centros de datos de respaldo, administrar riesgos y mantener su departamento de DevOps, pero esto no excluye los problemas.

Desktop CRM generalmente no se alquila, sino que la empresa lo adquiere, por lo que la relación parece más simple y transparente: durante la implementación de CRM, el proveedor establece los niveles de seguridad necesarios (desde la delimitación de los derechos de acceso y una llave USB física hasta la colocación de un servidor en un muro de hormigón, etc.) y transfiere el control al propietario de la empresa de CRM, que puede aumentar la protección, contratar a un administrador del sistema o contactar a su proveedor de software según sea necesario. Los problemas se reducen a trabajar con los empleados, la seguridad de la red y la seguridad de la información física. En el caso de utilizar CRM de escritorio, incluso una desconexión completa de Internet no dejará de funcionar, ya que la base se encuentra en la oficina "nativa".

Acerca de la tecnología en la nube le cuenta a uno de nuestros empleados que trabajó en una empresa que desarrolla una nube de sistemas de oficina integrados, incluido CRM. “En uno de mis lugares de trabajo, la compañía creó algo muy similar al CRM básico, y todo esto estaba relacionado con documentos en línea, etc. Una vez en GA, vimos actividad anormal de uno de los clientes suscriptores. Imagine la sorpresa de nosotros, analistas, cuando nosotros, no siendo desarrolladores, pero con un alto nivel de acceso, simplemente pudimos abrir la interfaz que el cliente usó al hacer clic en ella y ver con qué tipo de señal era popular. Por cierto, parece que el cliente no quiere que nadie vea estos datos comerciales. Sí, fue un error y no se ha solucionado durante varios años; en mi opinión, las cosas siguen ahí. Desde entonces soy un experto en el escritorio y realmente no confío en las nubes, aunque, por supuesto, las usamos en el trabajo y en nuestras vidas personales, donde también ocurrieron fakaps divertidos ". De nuestra encuesta sobre Habré, y estos son empleados de empresas avanzadas

De nuestra encuesta sobre Habré, y estos son empleados de empresas avanzadasLa pérdida de datos del sistema CRM en la nube puede deberse a la pérdida de datos debido a una falla del servidor, la falta de disponibilidad de los servidores, fuerza mayor, terminación del proveedor, etc. La nube es un acceso constante y continuo a Internet, y la protección no debe tener precedentes: a nivel de código, derechos de acceso, medidas adicionales de seguridad cibernética (por ejemplo, autorización de dos factores).

Señal de peligro no 2

Ni siquiera estamos hablando de un atributo, sino de un grupo de atributos asociados con el proveedor y su política. Enumeramos algunos ejemplos importantes que nosotros y nuestros empleados hemos encontrado.

- El proveedor puede elegir un centro de datos insuficientemente confiable, donde los clientes DBMS "girarán". Ahorrará, no controlará el SLA, no calculará la carga y el resultado será fatal para usted.

- El proveedor puede negarse a transferir el servicio al centro de datos que elija. Esta es una restricción bastante común para SaaS.

- El proveedor puede tener un conflicto legal o económico con el proveedor de la nube y, luego, durante las acciones de copia de seguridad de "enfrentamiento" o, por ejemplo, la velocidad, puede ser limitada.

- El servicio de respaldo se puede proporcionar por un precio separado. Una práctica común que un cliente de un sistema CRM puede descubrir solo en el momento en que se necesita una copia de seguridad, es decir, en el momento más crítico y vulnerable.

- Los empleados del proveedor pueden tener acceso sin trabas a los datos del cliente.

- Pueden ocurrir violaciones de datos de cualquier naturaleza (factor humano, fraude, piratas informáticos, etc.).

Por lo general, estos problemas están asociados con vendedores pequeños o jóvenes, sin embargo, los grandes se han metido repetidamente en historias desagradables (google). Por lo tanto, siempre debe tener formas de proteger la información de su lado + discutir los problemas de seguridad por adelantado con el proveedor de su sistema CRM elegido. Incluso el hecho de su interés en el problema ya obligará al proveedor a tomar la implementación de la manera más responsable posible (es especialmente importante hacerlo si no está tratando con la oficina del vendedor, sino con su socio que necesita llegar a un acuerdo y obtener una comisión, y no estos dos factores ... bueno entiendes)

Señal de peligro no 3

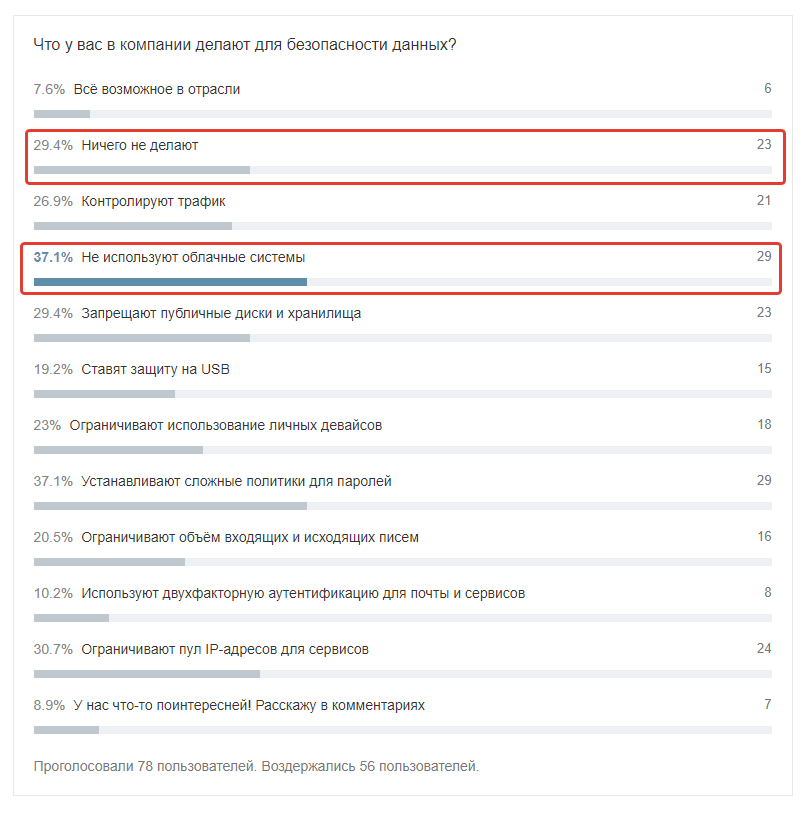

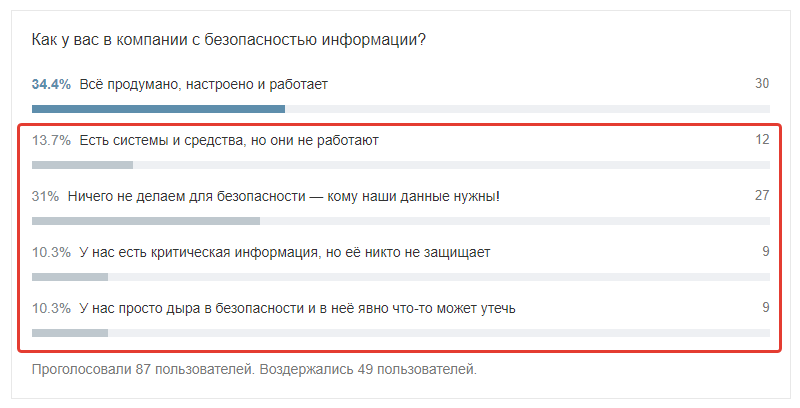

Organización del trabajo con seguridad en su empresa. Hace un año, tradicionalmente escribimos sobre seguridad en Habré y realizamos una encuesta. La muestra no era muy grande, pero las respuestas son indicativas:

Al final del artículo, proporcionaremos enlaces a nuestras publicaciones, donde examinaremos en detalle la relación en el sistema "empresa - empleado - seguridad", y aquí daremos una lista de preguntas que deben responderse dentro de su empresa (incluso si no necesita CRM).

- ¿Dónde almacenan las contraseñas los empleados?

- ¿Cómo se organiza el acceso a las instalaciones de almacenamiento en los servidores de la empresa?

- ¿Qué tan seguro es el software en el que hay información comercial y operativa?

- ¿Todos los empleados tienen antivirus activos?

- ¿Cuántos empleados tienen acceso a los datos del cliente, qué nivel de acceso?

- ¿Cuántos nuevos reclutas tiene y cuántos empleados están en proceso de ser despedidos?

- ¿Ha estado en contacto con empleados clave durante mucho tiempo y escuchó sus solicitudes y quejas?

- ¿Se controlan las impresoras?

- ¿Cómo es la política de conectar sus propios gadgets a su PC, así como utilizar el Wi-Fi en funcionamiento?

De hecho, estas son preguntas básicas: probablemente agregarán un comentario duro en los comentarios, pero esta es una base que incluso un emprendedor individual con dos empleados debería conocer los conceptos básicos.

Entonces, ¿cómo protegerse?

- Las copias de seguridad son lo más importante que a menudo se olvida o no se resuelve. Si tiene un sistema de escritorio, configure un sistema de respaldo de datos con una frecuencia dada (por ejemplo, para RegionSoft CRM, esto se puede implementar usando el Servidor de aplicaciones RegionSoft ) y organice un almacenamiento competente de copias. Si tiene un CRM basado en la nube, asegúrese de averiguar cómo se organiza el trabajo con las copias de seguridad antes de firmar un contrato: necesita información sobre la profundidad y la frecuencia, sobre la ubicación del almacenamiento, sobre el costo de la copia de seguridad (a menudo solo las copias de seguridad de "los últimos datos para un período" son gratuitas y una copia de seguridad completa y secreta la copia se realiza como un servicio pago). En general, definitivamente no hay lugar para guardar o descuidar. Y sí, no olvide verificar lo que se restaura de las copias de seguridad.

- Separación de derechos de acceso a nivel de funciones y datos.

- Seguridad a nivel de red: debe permitir el uso de CRM solo dentro de la subred de la oficina, restringir el acceso a dispositivos móviles, prohibir trabajar con el sistema CRM desde el hogar o, peor aún, desde las redes públicas (coworking, cafeterías, oficinas de clientes, etc.). Especialmente tenga cuidado con la versión móvil: deje que sea solo una opción muy truncada para el trabajo.

- La exploración antivirus en tiempo real es necesaria de todos modos, pero especialmente en el caso de la seguridad de los datos corporativos. Deshabilite en el nivel de política para deshabilitarlo usted mismo.

- Capacitar a los empleados en higiene del ciberespacio no es una pérdida de tiempo, sino una necesidad urgente. Es necesario transmitir a todos los colegas que es importante para ellos no solo advertir, sino también responder correctamente a la amenaza. Prohibir el uso de Internet o su correo en la oficina es el siglo pasado y el motivo de la negativa aguda, por lo que debe trabajar con prevención.

Por supuesto, al usar un sistema en la nube, puede lograr un nivel suficiente de seguridad: use servidores dedicados, configure enrutadores y comparta el tráfico a nivel de aplicación y de base de datos, use subredes privadas, introduzca reglas de seguridad estrictas para los administradores, garantice una operación ininterrumpida debido a la copia de seguridad con la frecuencia máxima necesaria y en su totalidad, monitorear la red durante todo el día ... Si lo piensa, no es tan difícil, es bastante costoso. Pero, como muestra la práctica, solo algunas empresas, principalmente las grandes, toman tales medidas. Por lo tanto, no dude en volver a decir: tanto la nube como el escritorio no deberían vivir solos, proteja sus datos.

Algunos consejos pequeños pero importantes para todas las implementaciones de sistemas CRM

- Verifique las vulnerabilidades del proveedor: busque información sobre las combinaciones de palabras "vulnerabilidad de nombre de proveedor", "nombre de proveedor pirateado", "fuga de datos de nombre de proveedor". Este no debería ser el único parámetro de búsqueda para un nuevo sistema CRM, pero una marca de verificación en la subcorteza es simplemente necesaria, y es especialmente importante comprender las causas de los incidentes.

- Pregunte al proveedor sobre el centro de datos: disponibilidad, cuántos de ellos, cómo se organiza la conmutación por error.

- Configure tokens de seguridad en CRM, rastree la actividad dentro del sistema y brotes inusuales.

- Deshabilite la exportación de informes, el acceso a través de API para empleados no centrales, es decir, aquellos que no necesitan estas funciones para actividades permanentes.

- Asegúrese de que el registro del proceso y el registro de la actividad del usuario estén configurados en su sistema CRM.

Estas son pequeñas, pero complementan perfectamente el panorama general. Y, de hecho, no hay bagatelas en la seguridad.

Al implementar un sistema CRM, usted garantiza la seguridad de sus datos, pero solo si la implementación se realiza correctamente y los problemas de seguridad de la información no quedan relegados a un segundo plano. De acuerdo, es estúpido comprar un automóvil y no revisar los frenos, ABS, bolsas de aire, cinturones de seguridad, EDS. Después de todo, lo principal no es solo conducir, sino conducir con seguridad y estar sano y salvo. Es lo mismo con los negocios.

Y recuerde: si las reglas de seguridad laboral están escritas en sangre, las reglas de ciberseguridad empresarial están escritas en dinero.

Sobre el tema de la ciberseguridad y el lugar del sistema CRM en él, puede leer nuestros artículos detallados:

Si está buscando un sistema CRM, entonces RegionSoft CRM tiene descuentos del 15% hasta el 31 de marzo . Si necesita CRM o ERP, estudie cuidadosamente nuestros productos y compare sus capacidades con sus metas y objetivos. Habrá preguntas y dificultades: escriba, llame, organizaremos una presentación individual en línea, sin calificaciones ni puzomerki.

Nuestro canal en Telegram , en el que sin publicidad no escribimos cosas muy formales sobre CRM y negocios.

Nuestro canal en Telegram , en el que sin publicidad no escribimos cosas muy formales sobre CRM y negocios.