En nuestro trabajo, utilizamos activamente hashcat, pero comenzamos a perder algunas características de este producto. Por ejemplo: la capacidad de enviar notificaciones, la presencia de una interfaz unificada para administrar hashes craqueados, el almacenamiento conveniente de hashes "craqueados" (después de un tiempo, mirar hashcat.potfile lastima tus ojos). En algunas situaciones, es necesario realizar un craqueo paralelo de hashes, es decir, distribuir tareas de craqueo entre varios hosts.

En esta serie de artículos, queremos compartir nuestros "hallazgos" sobre el tema de las interfaces de administración y / o el lanzamiento distribuido del programa hashcat, almacenando estadísticas sobre hashes "agrietados". En la primera parte, veremos algunas soluciones existentes, luego veremos más de cerca el producto Hashtopolis.

En general, si el tema está cerca de usted, le preguntamos "debajo del corte" y en los comentarios.

Hablemos de gatos

Un poco sobre el propio hashcat (hashcat)

Hashcat es, según los creadores, la herramienta de recuperación de contraseña más rápida del mundo. Las versiones están disponibles para Linux, macOS y Windows, y se pueden presentar en versiones basadas en CPU o GPU.

Hashcat ganó popularidad debido a las deficiencias encontradas por su creador en otros programas que usan encriptación de datos. Por el momento, Hashcat se usa activamente para seleccionar contraseñas WPA / WPA2, descifrar contraseñas de documentos de MS Office, PDF, 7-Zip, RAR, TrueCrypt.

Fuente

¿Qué tipo de hashing es este?Hoy, el método de autenticación más común es la "autenticación de contraseña". El usuario (o "proceso") de una forma u otra envía la contraseña para su verificación al sistema de destino, donde los datos obtenidos se comparan con la representación que se almacena en el sistema. Por ejemplo, en el caso de la autenticación de resumen, la contraseña no se transmite y no se almacena de forma clara, y con la ayuda de la criptografía, cierto identificador de sesión se convierte aplicando un hash del valor de la contraseña. Se realiza un procedimiento similar en el sistema de destino, y si los resultados de las dos operaciones coinciden, la autenticación se considera aprobada, se genera una cookie de autorización o TGT o algo más.

El mecanismo de autenticación en la Web se resume aquí: https://habr.com/en/post/28534/, y en detalle aquí: https://habr.com/ru/company/dataart/blog/262817/

El investigador de seguridad (o el auditor) tiene otra tarea: recoger / adivinar las contraseñas, interceptar u omitir las contraseñas de autenticación.

En caso de ataques a contraseñas, es posible dividirlo en dos categorías (y todo lo demás en la tercera, por ejemplo, el ataque "espiar la entrada del usuario"):

- ataques en línea: múltiples intentos de autenticación al adivinar la contraseña, que puede "hacer mucho ruido" o causar el bloqueo de la cuenta. Esto es similar a "recoger" con las llaves maestras en una cerradura: los propietarios pueden llamar a la policía o incluso causar lesiones;

- Ataques sin conexión: el atacante logró obtener hashes, y no se requiere un sistema más específico para adivinar la contraseña, todo el proceso va del lado del atacante. Como si lograran obtener un "lanzamiento" de la cerradura y "recoger" lejos de la puerta vigilada.

Pueden surgir situaciones como la selección de contraseñas para archivos, documentos protegidos o claves privadas, pero en general se trata de un ataque de contraseña, es decir. necesita recoger la llave / combinación de la cerradura.

La mayoría de los ataques a contraseñas y hashes se pueden dividir en:

- "Diccionario" ("diccionario" en inglés, "lista de palabras")

- "Frente" (o "fuerza bruta" del inglés "fuerza bruta", es decir, "fuerza bruta")

- "Híbrido" (diccionario + alguna máscara de fuerza bruta)

Como resultado de la búsqueda en la red de "interfaces" listas para trabajar con hashcat, encontramos las siguientes soluciones:

Los nombres comienzan con la palabra 'hash': del inglés esta palabra se traduce como “hash”, “confusión”, “un plato de carne y verduras finamente picadas”. Si traduce literalmente estos nombres al ruso, las frases resultantes crean un desastre en el cerebro del lector. El nombre "Hashtopussy" es especialmente salvajemente percibido (sonríe)

Comencemos la revisión con

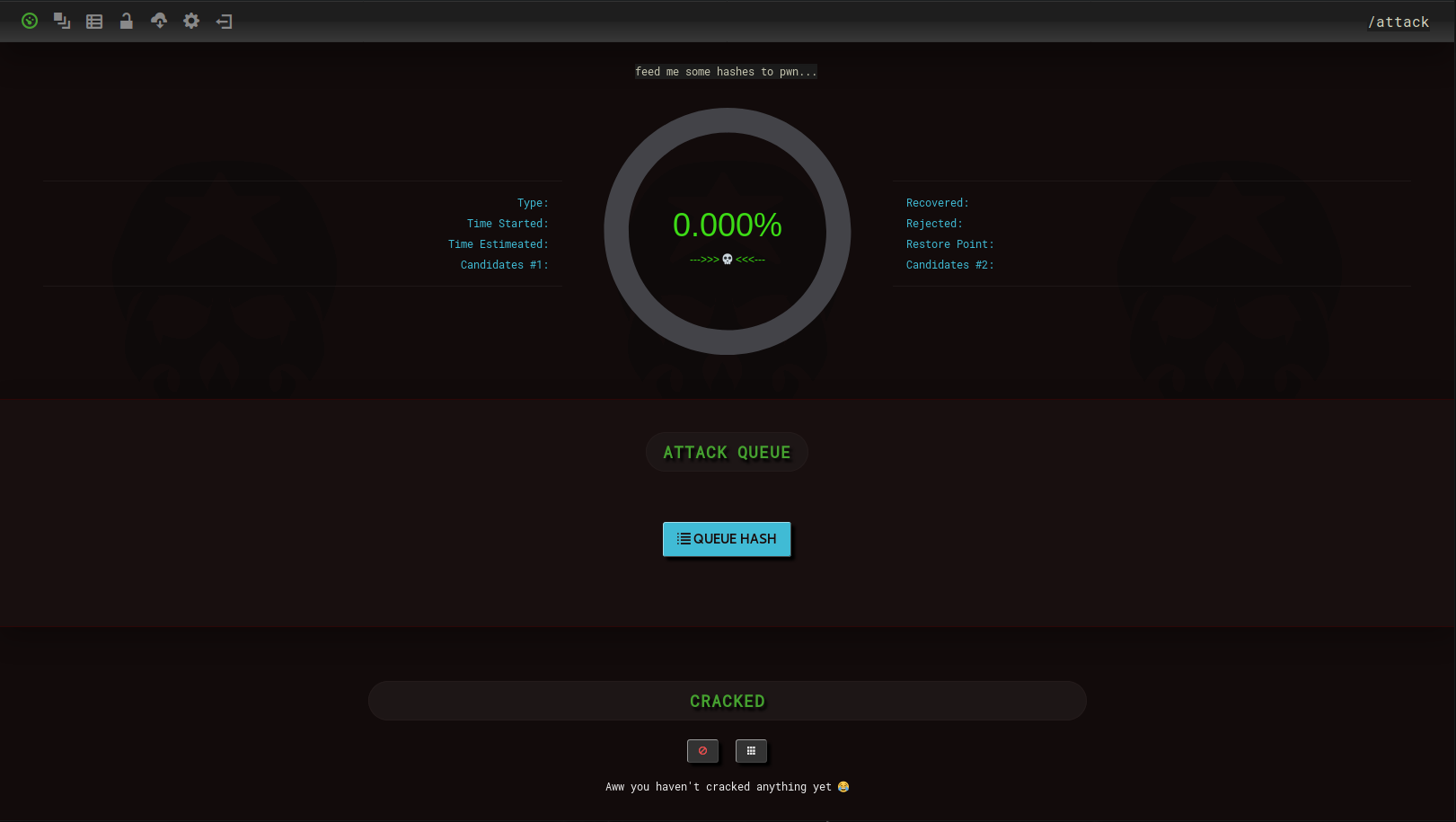

Hashpass . Estaba interesado en la riqueza de funciones (a primera vista): la cola de hashes para hackear, visualización de los apretones de manos WPA capturados en el mapa global, C2C para frambuesas "spyware", soporte para informar por SMS, hermoso fondo de pantalla, una interfaz interesante con visualización. La barra de estado del trabajo Hashpass se ve así:

Cuando se sumergió en la descripción del proyecto en GitHub, se descubrió que para el craqueo distribuido de hashes, dj-zombie desarrolló un proyecto separado, Hive. No pudimos encontrar información relevante sobre este proyecto. Es decir "Fuera de la caja" no puede obtener un "palo de conductor" para piratear en paralelo en varios hosts. Como solución independiente, Hashpass es muy interesante, y dado el proyecto

Rotten Pi asociado con él, definitivamente vale la pena prestarle atención a Hashpass.

Aquí es donde terminó el conocimiento de Hashpass, tal vez volveremos a su revisión detallada en una serie de artículos.

El proyecto

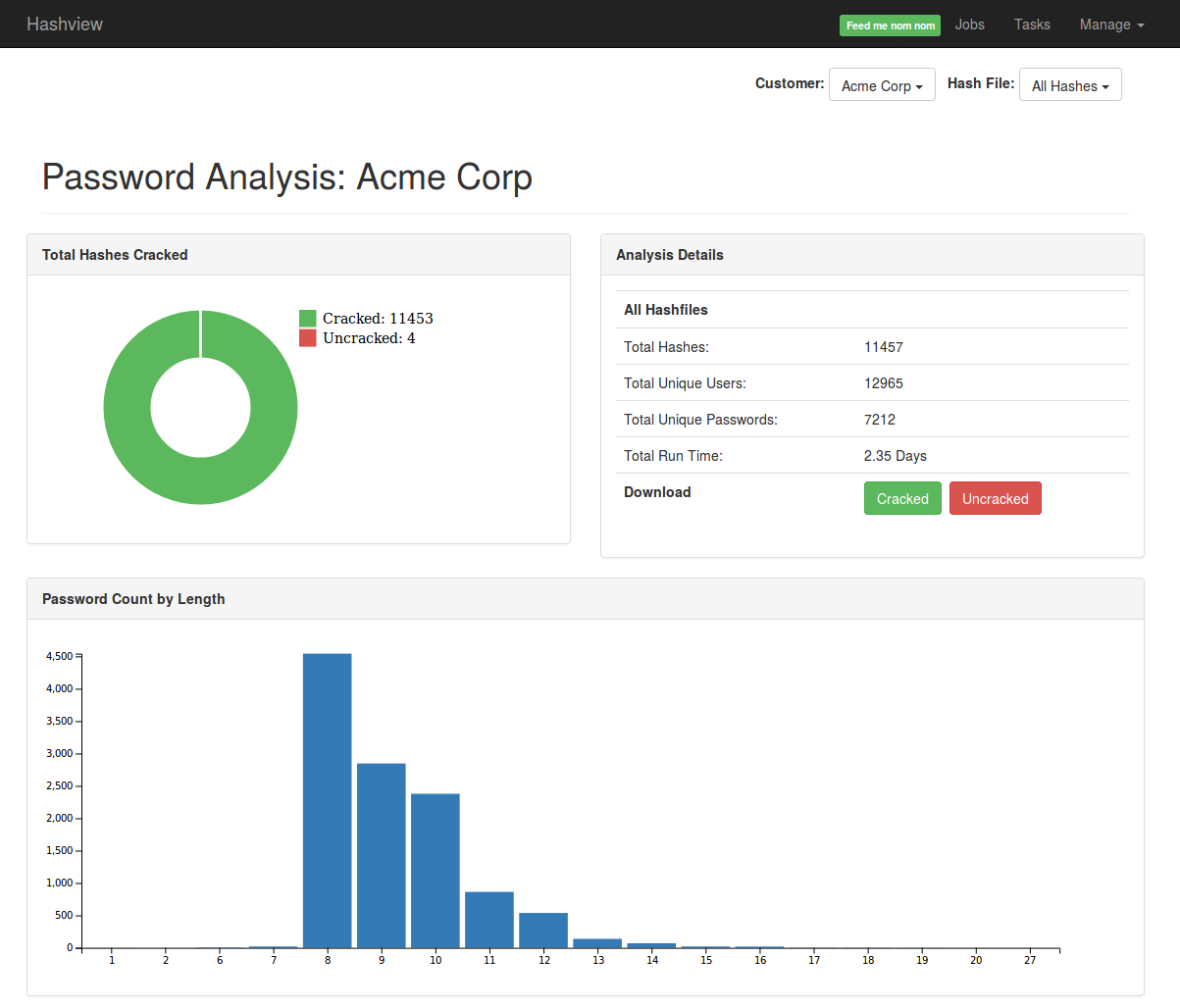

Hashview no

es inferior a su hermano

Hashpass en términos de una rica funcionalidad, y el enfoque del "componente visual" de la interfaz, en nuestra opinión, está mejor implementado.

Ejemplo de estadísticas de pantalla:

Esto es lo que Hashview tiene para ofrecer:

- Colaboración: la aplicación admite la creación de cuentas separadas y la distribución de roles

- Compatibilidad con OTP (contraseña de un solo uso) para la autenticación de usuarios

- Acceso directo a la interfaz de línea de comando hashcat de instancia

- Crear colas de tareas de descifrado hash

- Notificaciones por correo electrónico del evento

- Buscar en la base de datos interna de hash, nombre de usuario, contraseña

- Sistema de visualización e informes de métricas.

Para instalar el servidor Hashview, necesita un hashcat en ejecución en el host, un entorno RVM, MySQL, Redis válido. Oficialmente declarado soporte para las versiones de Ubuntu 14.04 y 16.04, en otras distribuciones de Linux, el trabajo de Hashview ha sido confirmado por la comunidad.

Y ahora sobre los "contras":

- El proyecto oficialmente admite hashcat 4.x, no se conoce el soporte de la quinta versión (hay un ticket https://github.com/hashview/hashview/issues/448)

- El soporte del agente todavía está oficialmente en la versión "Alpha", y en nuestro caso, el soporte para los agentes de Windows es importante (https://github.com/hashview/hashview/wiki/04-Distributed-Cracking)

Ambos proyectos, Hashpass y Hashview, dan la impresión de abandono, las confirmaciones en el repositorio fueron hace mucho tiempo y la documentación no está actualizada.

Decidimos poner Hashview en un estante con Hashpass y pasar al siguiente proyecto.

Hashtopolis se lanzó en 2016 como el desarrollo de un "envoltorio" para hashcat: Hashtopus (https://github.com/curlyboi/hashtopus). Al principio se llamaba "Hashtopussy", pero por razones de "corrección política" se renombró como "Hashtopolis". Página oficial del proyecto: https://hashtopolis.org. De hecho, este es un foro donde puede obtener fragmentos de información útil sobre el producto. También se encontró un canal en Discord: https://discord.gg/S2NTxbz

Características y características de Hashtopolis:

- Fácil + conveniente de instalar y usar servidores / agentes

- Acceso desde cualquier lugar a través de la interfaz web

- Capacidad de respuesta del lado del servidor con configuraciones comunes de alojamiento web

- Agentes autónomos en estaciones controladas de crack

- Administrar diccionarios y archivos de reglas

- Actualización automática de Hashtopolis y Hashcat

- Hackear múltiples listas hash del mismo tipo como si fueran una sola lista

- Un único archivo para ejecutar el agente en Windows, Linux y OS X

- Los archivos y hashes marcados como "secretos" se distribuyen solo a los agentes marcados como "confiables"

- Muchas opciones para importar y exportar datos

- Estadísticas completas sobre hashes y tareas en ejecución

- Representación visual de la distribución de "porciones de hashes" (distribución de fragmentos)

- Aplicación multiusuario

- Apoyar los niveles de acceso del usuario

- Diferentes tipos de notificaciones.

- Capacidad para crear minitareas para descifrar hashes por CPU

- Distribución granular de acceso mediante el uso de grupos en el nombramiento de agentes y usuarios.

La característica de Hashtopolis más "cautivadora" para nosotros fue el soporte de notificaciones en Telegram directamente de fábrica. Usamos este mensajero todos los días. Parecía extremadamente atractivo recibir notificaciones oportunas de hashes "agrietados". Por supuesto, esta funcionalidad se puede implementar con scripts, pero esta característica no fue la única que atrajo a Hashtopolis.

Hashtopolis puede administrar instancias de hashcat a partir de la versión 4.0.0. También se implementó el soporte para "crackers genéricos" (una interfaz de línea de comando común para el software para "descifrar hashes"). Obtenga más información sobre las galletas genéricas

aquí.La apariencia de la interfaz de Hashtopolis es agradable, y la navegación se vuelve clara después de unos minutos de conocimiento.

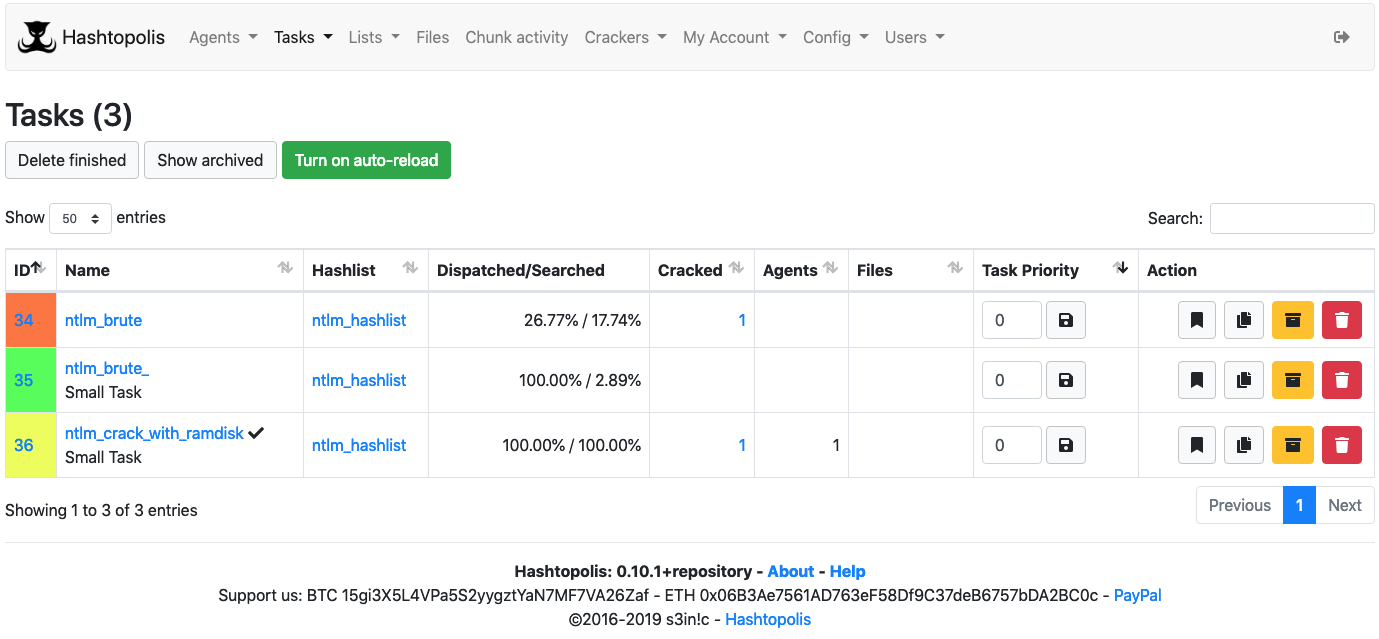

Lista de tareas

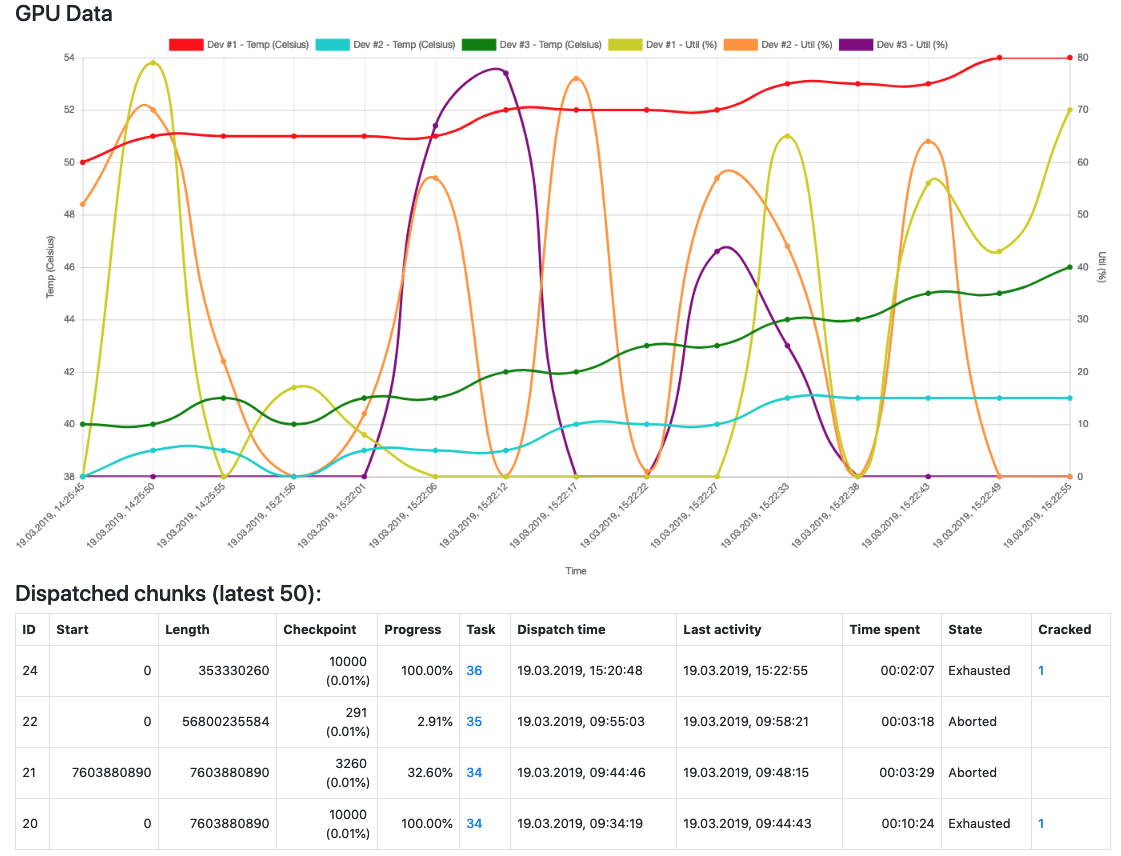

Hermosas estadísticas sobre el trabajo del agente:

Fuentes adicionales de información que hemos abordado sobre el tema de Hashtopolis:

- Repositorio de proyectos en GitHub: https://github.com/s3inlc/hashtopolis

- Página wiki del proyecto GitHub: https://github.com/s3inlc/hashtopolis/wiki

- Blog de uno de los desarrolladores del proyecto (s3inlc): https://s3inlc.wordpress.com

- La documentación de la API de Hashtopolis se proporciona en un documento PDF: https://github.com/s3inlc/hashtopolis/blob/master/doc/protocol.pdf

Esto concluye la parte introductoria, compartimos nuestra "primera impresión". Desafortunadamente, los proyectos revisados no tienen la mejor documentación de calidad, la información está dispersa y presentada de manera muy concisa.

Esperamos haber despertado el interés del lector en los productos considerados, porque cuantos más usuarios haya, mejores serán los proyectos y, como resultado, aparecerá más información sobre el uso.

En la siguiente parte, analizaremos la instalación y configuración del producto Hashtopolis.