La tecnología de autenticación de suscriptores, el protocolo SHAKEN / STIR, está ganando impulso en los Estados Unidos. Hablemos de los principios de su trabajo y las posibles dificultades de implementación.

/ Flickr / Mark Fischer / CC BY-SA

/ Flickr / Mark Fischer / CC BY-SAProblema con llamadas

Las llamadas automáticas no deseadas son la causa más común de quejas de los consumidores ante la Comisión Federal de Comercio de EE. UU. En 2016, la organización

registró cinco millones de llamadas , un año después esta cifra superó los siete millones.

Estas llamadas de spam llevan a las personas más que solo tiempo. Los servicios de llamadas automáticas se utilizan para extorsionar dinero. Según YouMail, en septiembre del año pasado, el 40% de los cuatro mil millones de llamadas automáticas

fueron hechas por estafadores . Durante el verano de 2018, los neoyorquinos perdieron alrededor de tres millones de dólares en transferencias a delincuentes que los llamaron en nombre de las autoridades y extorsionaron dinero.

El problema fue señalado a la atención de la Comisión Federal de Comunicaciones de los Estados Unidos (FCC). Los representantes de la organización

emitieron un comunicado en el que exigían que las compañías de telecomunicaciones implementaran una solución para combatir el correo no deseado. Esta decisión fue el protocolo SHAKEN / STIR. En marzo

, AT&T y Comcast

realizaron sus pruebas conjuntas.

Cómo funciona el protocolo SHAKEN / STIR

Los operadores de telecomunicaciones trabajarán con certificados digitales (se crean sobre la base de la criptografía con una clave pública), lo que permitirá la verificación de las personas que llaman.

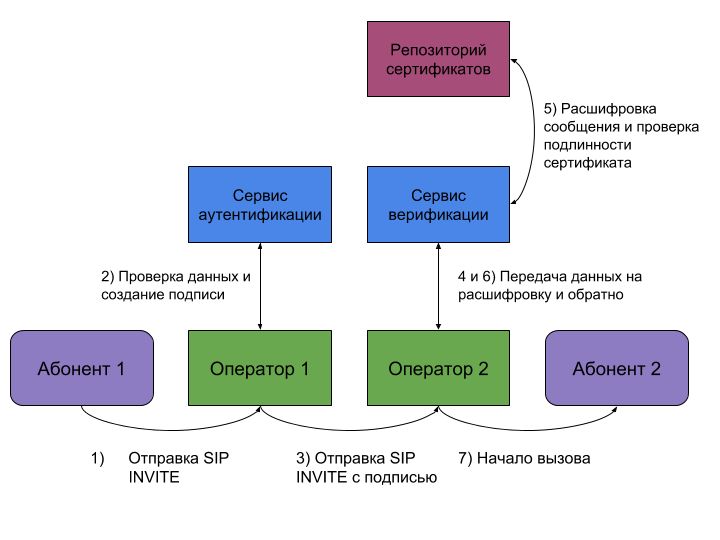

El procedimiento de verificación será el siguiente. Primero, el operador de la persona que realiza la llamada recibe una solicitud

SIP INVITE para establecer una conexión. El servicio de autenticación del proveedor verifica la información sobre la llamada: ubicación, organización, datos sobre el dispositivo de la persona que llama. Según los resultados de la verificación, a la llamada se le asigna una de tres categorías: A: se conoce toda la información sobre la persona que llama, B: se conoce la organización y la ubicación, y C: solo se conoce la ubicación geográfica del suscriptor.

Después de eso, el operador agrega un mensaje con una marca de tiempo, categoría de llamada y un enlace al certificado electrónico al encabezado de solicitud INVITE. Aquí hay un ejemplo de tal mensaje

del repositorio de GitHub de una de las telecomunicaciones estadounidenses:

{ "alg": "ES256", "ppt": "shaken", "typ": "passport", "x5u": "https://cert-auth.poc.sys.net/example.cer" } { "attest": "A", "dest": { "tn": [ "1215345567" ] }, "iat": 1504282247, "orig": { "tn": "12154567894" }, "origid": "1db966a6-8f30-11e7-bc77-fa163e70349d" }

Luego, la solicitud va al proveedor de la parte llamada. El segundo operador descifra el mensaje utilizando una clave pública, compara el contenido con SIP INVITE y verifica la autenticidad del certificado. Solo después de esto, se establece una conexión entre los suscriptores, y el lado "receptor" recibe una notificación sobre quién lo está llamando.

Todo el proceso de verificación se puede representar en el diagrama:

Según los expertos, la verificación de la persona

que llama

no tomará más de 100 milisegundos.

Opiniones

Como se

señaló en la asociación USTelecom, SHAKEN / STIR les dará a las personas más control sobre las llamadas que reciben; será más fácil para ellos decidir si levantar el teléfono.

Lee en nuestro blog:

Pero en la industria existe la opinión de que el protocolo no se convertirá en una "bala de plata". Los expertos dicen que los estafadores simplemente aprovecharán las soluciones alternativas. Los spammers podrán registrar una central telefónica automática "falsa" en la red del operador a nombre de una organización y realizar todas las llamadas a través de ella. En caso de bloquear el intercambio, simplemente puede volver a registrarse.

Según

un representante de una de las telecomunicaciones, no basta con verificar un suscriptor utilizando certificados. Para detener a los estafadores y spammers, debe permitir que los proveedores bloqueen automáticamente dichas llamadas. Pero para esto, la Comisión de Comunicaciones tendrá que desarrollar un nuevo conjunto de reglas que permitan regular este proceso. Y este problema en la FCC puede abordarse en un futuro próximo.

Desde principios de año, los congresistas han estado

considerando un nuevo proyecto de ley que obligará a la Comisión a desarrollar mecanismos para proteger a los ciudadanos de las llamadas robóticas y monitorear la implementación del estándar SHAKEN / STIR.

/ Flickr / Jack Sem / CC BY

/ Flickr / Jack Sem / CC BYVale la pena señalar que SHAKEN / STIR se

implementó en T-Mobile, para algunos teléfonos inteligentes y planea expandir una cantidad de dispositivos compatibles, y

Verizon , los clientes de su operador pueden descargar una aplicación especial que lo alertará sobre llamadas de números sospechosos. Otros operadores estadounidenses aún están probando la tecnología. Se espera que completen las pruebas antes de finales de 2019.

Qué más leer en nuestro blog sobre Habré: