¿Por qué sobre la criptografía? Yo mismo tengo un conocimiento bastante superficial sobre ella. Sí, leí el trabajo clásico de Bruce Schneier , pero hace mucho tiempo; Sí, entiendo la diferencia entre cifrado simétrico y asimétrico, entiendo qué son las curvas elípticas, pero eso es todo. Además, las bibliotecas criptográficas existentes, con su dulce costumbre de incluir el nombre completo del algoritmo en el nombre de cada función y un montón de inicializadores sobresalientes, me convierten como programador en una terrible perra.

¿Por qué sobre la criptografía? Yo mismo tengo un conocimiento bastante superficial sobre ella. Sí, leí el trabajo clásico de Bruce Schneier , pero hace mucho tiempo; Sí, entiendo la diferencia entre cifrado simétrico y asimétrico, entiendo qué son las curvas elípticas, pero eso es todo. Además, las bibliotecas criptográficas existentes, con su dulce costumbre de incluir el nombre completo del algoritmo en el nombre de cada función y un montón de inicializadores sobresalientes, me convierten como programador en una terrible perra.

¿Entonces por qué? Probablemente porque al leer la publicación actual sobre protección de datos, información confidencial, etc., tengo la sensación de que estamos cavando en otro lugar, o más específicamente, tratando de resolver problemas sociales con la ayuda de medios técnicos (criptografía) . Hablemos de esto, descubrimientos que hacen época, así como ofertas concretas, no lo prometo, los pensamientos ociosos son pensamientos ociosos.

Un poco de historia, solo un poco

En 1976, Estados Unidos adoptó el estándar federal para algoritmos de cifrado simétrico: DES. Fue el primer algoritmo criptográfico público y estandarizado creado en respuesta a las crecientes demandas comerciales de protección de datos.

Curiosidad BarbudaEl algoritmo fue publicado por error. Fue optimizado para la implementación de hardware y se consideró demasiado complejo e ineficiente para el software. Sin embargo, la Ley de Moore rápidamente puso todo en su lugar.

Parecería: al final de la historia, tomar, cifrar, descifrar, si es necesario, aumentar la longitud de la clave. Tal vez sepa con certeza que los estadounidenses dejaron marcadores en él, entonces para usted hay un análogo ruso: GOST 28147-89 , en el que probablemente confía aún menos. Luego use ambos, uno encima del otro. Si crees que el FBI y el FSB se han unido e intercambiado sus marcadores por ti, entonces tengo buenas noticias para ti: no eres paranoico, tienes una megalomanía banal.

¿Cómo funciona el cifrado simétrico? Ambos participantes conocen la misma clave, es la contraseña, lo que cifró puede descifrarse. El esquema funciona muy bien para los espías, pero es completamente inadecuado para la Internet moderna, ya que esta clave debe transferirse por adelantado a cada uno de los interlocutores. Durante un tiempo, aunque relativamente pocas empresas defendieron sus datos al comunicarse con un socio previamente conocido, el problema se resolvió con la ayuda de correos y correo seguro, pero luego Internet se generalizó y entró en escena.

Criptografía asimétrica

donde intervienen dos claves: pública , que no se mantiene en secreto y se comunica a cualquiera; y privado , que solo su dueño conoce. Lo que se cifra con una clave pública solo se puede descifrar con una clave privada, y viceversa. Por lo tanto, cualquiera puede encontrar la clave pública del destinatario y enviarle un mensaje, solo el destinatario la leerá. Parece que el problema está resuelto?

Pero Internet no funciona así , el problema de la autenticación y, especialmente, la autenticación inicial y, en cierto sentido, el problema inverso del anonimato , está en pleno apogeo . En resumen, ¿cómo puedo estar seguro de que la persona con la que hablo es realmente la persona con la que iba a hablar? y la clave pública que uso realmente pertenece a la persona con la que iba a hablar? ¿Especialmente si me comunico con él por primera vez? ¿Y cómo inspirar confianza en un compañero, manteniendo el anonimato? Ya aquí, si miras de cerca, puedes notar una contradicción interna.

Tomemos un esquema general de qué patrones de interacción entre los participantes existen y se aplican en la práctica:

- servidor-servidor (o de empresa a empresa, en este contexto es uno y el mismo): este es el esquema clásico más simple para el cual la criptografía simétrica es suficiente, los participantes saben todo acerca de los demás, incluidos los contactos fuera de la red. Sin embargo, tenga en cuenta que ni siquiera estamos hablando de ningún anonimato, y el número de participantes está estrictamente limitado a dos. Es decir, este es un esquema casi ideal para un número extremadamente limitado de comunicaciones y, en el caso general, obviamente es de poca utilidad.

- servidor - anónimo (o cliente - empresa): hay cierta asimetría aquí, que se sirve con éxito mediante criptografía asimétrica. El punto clave aquí es la falta de autenticación del cliente, al servidor no le importa con quién intercambia datos; Si de repente necesita una, el servidor realiza una autenticación secundaria utilizando una contraseña prenegociada y luego se reduce al caso anterior. Por otro lado, la autenticación del servidor es extremadamente importante para el cliente, quiere estar seguro de que sus datos van exactamente a la persona a quien los envió, este lado se basa en un sistema de certificados en la práctica. En general, dicho esquema está cubierto de manera bastante conveniente y transparente por el protocolo https: //, pero surgen un par de puntos interesantes en la intersección de la criptografía y la sociología.

- confíe en el servidor: incluso si envié alguna información al norte de una manera absolutamente segura, los extraños tienen acceso puramente técnico allí. Este problema está completamente más allá de la responsabilidad del cifrado, pero le pido que recuerde este punto, aún aparecerá más tarde.

- confianza en el certificado del servidor: la jerarquía de certificados se basa en el hecho de que hay un certificado raíz digno de confianza absoluta . Técnicamente, un atacante bastante poderoso

[, Le pido que considere la palabra atacante como un término técnico, y no una calumnia o un insulto al gobierno existente] puede reemplazar el certificado de cualquier nivel inferior, sin embargo, se supone que todos necesitan el sistema de certificación por igual, es decir Este certificador será excluido inmediatamente y todos sus certificados revocados. Así es, pero tenga en cuenta que el sistema no se basa en medios técnicos, sino en algún tipo de contrato social.Hablando de calorComo se esperaba día del juicio final pupación de runet, ¿alguien analizó la posible pupación del certificado raíz ruso y las consecuencias? Si alguien leyó / escribió sobre este tema, envíe enlaces, los insertaré, creo que el tema es interesante

- Desanonimización indirecta en el servidor: también es un tema delicado, incluso si el norte no tiene un registro / autenticación formal, hay muchas maneras de recopilar información sobre el cliente y finalmente identificarla. Me parece que la raíz del problema es el protocolo http: // existente y similares, que, como era de esperar, no podrían haber previsto tal desgracia; y que sería completamente posible crear un protocolo paralelo sin estos pinchazos. Sin embargo, esto va en contra de todas las prácticas de monetización existentes y, por lo tanto, es poco probable. Y sigue siendo interesante, pero ¿alguien lo intentó?

- Anónimo - Anónimo: dos se encuentran en la red, (opción - se acaba de conocer), (opción - no dos sino dos mil), y quieren descifrarlo, pero para que Big Brother no escuche (opción - mamá no lo sabía, todos sus prioridades) Quizás puedas escuchar la ironía en mi voz, bueno, eso es porque lo es. Apliquemos el postulado de Schneier al problema ( cualquier algoritmo puede ser pirateado si invierte suficientes recursos , es decir, dinero y tiempo). Desde este punto de vista, la penetración en dicho grupo por métodos sociales no es difícil, sin mencionar el dinero, es decir, la fuerza criptográfica del algoritmo es cero con los métodos de cifrado más sofisticados.

Sin embargo, en este caso tenemos un segundo bastión: el anonimato , por lo que ponemos todas nuestras esperanzas en él, incluso si todos nos conocen, pero nadie puede encontrarnos. Sin embargo, con los métodos de protección técnica más modernos, ¿cree seriamente que tiene una oportunidad? Les recuerdo que ahora solo estoy hablando de anonimización, parece que hemos eliminado convincentemente la protección de datos. Para mayor claridad, aceptemos que si se conoce su nombre, dirección particular o dirección IP, la participación falla por completo.

Hablando de ip, aquí es donde la confianza antes mencionada en el servidor alcanza su altura máxima, ya que conoce su ip sin lugar a dudas. Y aquí todo juega en su contra en general, desde la simple curiosidad y vanidad humanas, hasta las políticas corporativas y la misma monetización. Solo tenga en cuenta que VPS y VPN también son servidores; para los teóricos de la criptografía, estas abreviaturas son algo laterales; Sí, y la jurisdicción del servidor no juega un papel en caso de gran necesidad. El cifrado de extremo a extremo también cae aquí: suena hermoso y sólido, pero el servidor aún tiene que tomar una palabra.

¿Cuál es el papel del servidor en este tipo de mensajería? En primer lugar, es trivial para el cartero, si el destinatario no está en casa, vuelva a llamar más tarde. Pero también, y esto es mucho más significativo, este es el punto de encuentro, no puede enviar una carta directamente al destinatario, sino que la envía al servidor para su posterior transmisión. Y lo más importante, el servidor realiza la autenticación necesaria , certificando para todos que usted es usted y para usted, que su interlocutor es realmente el que necesita. Y lo hace usando tu teléfono.

¿No crees que tu mensajero sabe demasiado de ti? No, no, ciertamente le creemos (y por cierto, y nuestro teléfono al mismo tiempo, um), pero los criptógrafos dicen que es en vano que no se pueda confiar en nadie.

¿No estás convencido? Pero todavía existe la misma ingeniería social, si tienes un centenar de personas en el grupo, simplemente debes decir que el 50% de ellos son enemigos, el 49% son engreídos, estúpidos o simplemente descuidados. Y el uno por ciento restante, no importa cuán fuerte sea en los métodos de protección de la información, lo más probable es que no pueda resistirse a un buen psicólogo en un chat.

La única estrategia defensiva parece ser perderse entre millones de tales grupos, pero no se trata de nosotros, nuevamente de algún tipo de espías terroristas que no necesitan la gloria de la red o la monetización.

Bueno, me parece que de alguna manera justifiqué (no, no probé, simplemente justifiqué) mis duros pensamientos sobre la protección de datos en el modelo moderno de sociedad. Las conclusiones son simples pero tristes: no debemos confiar en la ayuda del cifrado de datos más de lo que ya lo hemos hecho, la criptografía hizo todo lo que pudo e hizo un buen trabajo, pero nuestro modelo de Internet contradice completamente nuestro deseo de privacidad y niega todos nuestros esfuerzos. En realidad, nunca soy pesimista y realmente me gustaría decir algo brillante ahora, pero no sé qué.

Intenta mirar la siguiente sección, pero te advierto: hay fantasías no científicas completamente rosadas, pero pueden tranquilizar a alguien y, al menos, animar a alguien.

¿Hay algo que puedas hacer?

Bueno, por ejemplo, para reflexionar sobre este tema, es deseable liberar la conciencia y descartar los prejuicios. Por ejemplo, sacrifiquemos temporalmente el anonimato por completo, sin importar cuán horrible suene. Que todos reciban una clave pública personal única desde el nacimiento, bueno, y la correspondiente privada es natural. No es necesario que me grites y me pisotees, en un mundo ideal es extremadamente conveniente: aquí tienes un pasaporte, un TIN e incluso un número de teléfono en una botella. Además, si agregamos un certificado individual a esto, obtenemos un autenticador / inicio de sesión universal; y también un notario de bolsillo con la capacidad de certificar cualquier documento. Puede hacer que el sistema sea multinivel: solo se comparten la clave pública y el certificado, para los amigos (cuya lista de claves se adjunta aquí) puede hacer que el teléfono esté disponible y en qué más confía en los amigos puede haber niveles aún más profundos, pero esto ya implica una confianza innecesaria en el servidor .

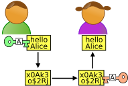

Con este esquema, la privacidad de la información enviada se logra automáticamente (aunque, por otro lado, ¿por qué, en un mundo ideal?), Alice le escribe algo a Bob, pero nadie lo leerá, excepto el propio Bob. Todos los mensajeros instantáneos reciben automáticamente el cifrado de extremo a extremo, su función se reduce a los buzones y, en principio, no puede haber quejas sobre el contenido. Sí, y los servidores en sí se vuelven intercambiables, puede enviarlo a través de uno, puede enviarlo a través de otro, o generalmente puede hacerlo a través de una cadena de servidores, como un correo electrónico. Y también puede enviarlo directamente al destinatario si se conoce su IP sin contactar a ningún intermediario. ¿Realmente genial? Es una pena, no tengo que vivir en este momento maravilloso, ni para mí ni para ti. © Nn-sí, nuevamente estoy hablando de cosas tristes.

Además, ¿dónde se almacena todo esto? Bueno, de paso, para hacer un sistema jerárquico abierto, algo así como el DNS actual, solo que más potente y ramificado. Para no cargar administradores de DNS raíz con modificaciones adicionales, puede realizar un registro gratuito, la única verificación necesaria es la unicidad. Escriba >> " Hola, somos cinco, la familia Ivanov. Aquí están nuestros nombres / apodos, aquí están las claves públicas. Quien pregunte, envíenos. Y, sin embargo, una lista de quinientas abuelas de nuestra área con sus claves, si se les solicita, también envíenos " .

Solo es necesario hacer que la instalación y configuración de dicho servidor doméstico sea extremadamente simple y conveniente para que cualquiera pueda resolverlo, si lo desea, una vez más, nadie volverá a cargar todo tipo de servidores estatales oficiales.

Basta! ¿Y qué tiene que ver el estado con eso entonces?

Pero ahora puedes y restaura cuidadosamente el anonimato. Si alguien puede generar una clave personal para sí mismo y confirmarla con un certificado individual e instalar un servidor de CA de nivel inferior para sí mismo, o preguntarle a un vecino o a qué servidor público, ¿por qué necesita toda esta oficina? Y luego no hay necesidad de apegarse a un personaje real, privacidad completa, seguridad y anonimato. Es suficiente que haya alguien de confianza al comienzo de la jerarquía, bueno, creemos que TM o Let's Encrypt, y DNS públicos conocidos como nadie más fueron enviados a la estepa. Por parte de los burócratas, tampoco parecía haber quejas, es decir, por supuesto que habrá reclamos, pero ¿de qué?

Quizás algún día tal sistema, o algo así, se creará. Y, por supuesto, no hay nadie que cuente con nosotros excepto nosotros mismos, ninguno de los estados que conozco construirá dicho sistema. Afortunadamente, los telegramas ya existentes, i2p, Tor, y probablemente alguien más lo olvidó, muestran que no hay nada fundamentalmente imposible. Esta es nuestra red, y deberíamos equiparla si no estamos satisfechos con el estado actual de las cosas.

Brrr, accidentalmente terminó en una nota de pathos. En realidad, no me gusta esto, de alguna manera estoy más cerca del sarcasmo.

PD: por supuesto, todo es moco rosa y sueños de niña.

PPS: pero si de repente alguien decide probarlo, reserve los apodos para mí, por favor, estoy acostumbrado.

PPPS: y la implementación parece bastante simple por cierto.