La principal noticia de la semana pasada es un ataque dirigido a los propietarios de dispositivos Asus a través de la utilidad pirateada Asus Live Update. Los investigadores de Kaspersky Lab encontraron un ataque en enero de este año: una

utilidad infectada para actualizar controladores en computadoras portátiles y computadoras con componentes Asus se firmó con un certificado legítimo y se distribuyó desde los servidores del fabricante. La modificación de la utilidad proporcionó a los crackers acceso total a todos los sistemas afectados, pero utilizaron esta oportunidad solo cuando la dirección MAC de uno de los adaptadores de red del sistema coincidía con la lista de sistemas de interés.

En este caso, se descargó malware adicional del servidor creado en marzo de 2018 y dejó de funcionar antes de que se detectara el ataque, por el momento, con fines desconocidos. El ataque es notable por su complejidad y sigilo. Lo más probable es que haya sido precedido por eventos a gran escala con el objetivo de recopilar información e identificar víctimas "prometedoras". Aunque es demasiado pronto para hablar sobre la atribución exacta de un ataque, hay evidencia que lo vincula con incidentes anteriores con la utilidad

CCleaner 2017. La próxima semana se publicará una investigación completa del ataque y se presentará en la

Cumbre de analistas de seguridad de la conferencia de Kaspersky Lab. En esta publicación, una breve descripción del incidente y algunas conclusiones.

Fuentes primarias:

noticias ,

extractos de un estudio de Kaspersky Lab, un artículo detallado sobre

Motherboard , una

declaración oficial de Asus. Puede verificar la dirección MAC de su dispositivo Asus utilizando

este servicio en línea.

Que paso

De junio a noviembre de 2018, se distribuyó una versión infectada de la utilidad Asus Live Update desde los servidores de Asus. El programa está preinstalado en las computadoras portátiles de este fabricante, pero también está disponible para los propietarios de computadoras basadas en placas base Asus. Le permite descargar los últimos controladores de BIOS, firmware y dispositivos e instalarlos automáticamente. La aplicación maliciosa se cargó en los servidores del proveedor, firmada por los certificados legítimos de la compañía, y se distribuyó como una actualización del programa. Reddit tiene una

discusión sobre el comportamiento extraño de la utilidad, aunque aún no se ha establecido si el incidente mencionado en el hilo está asociado con este ataque.

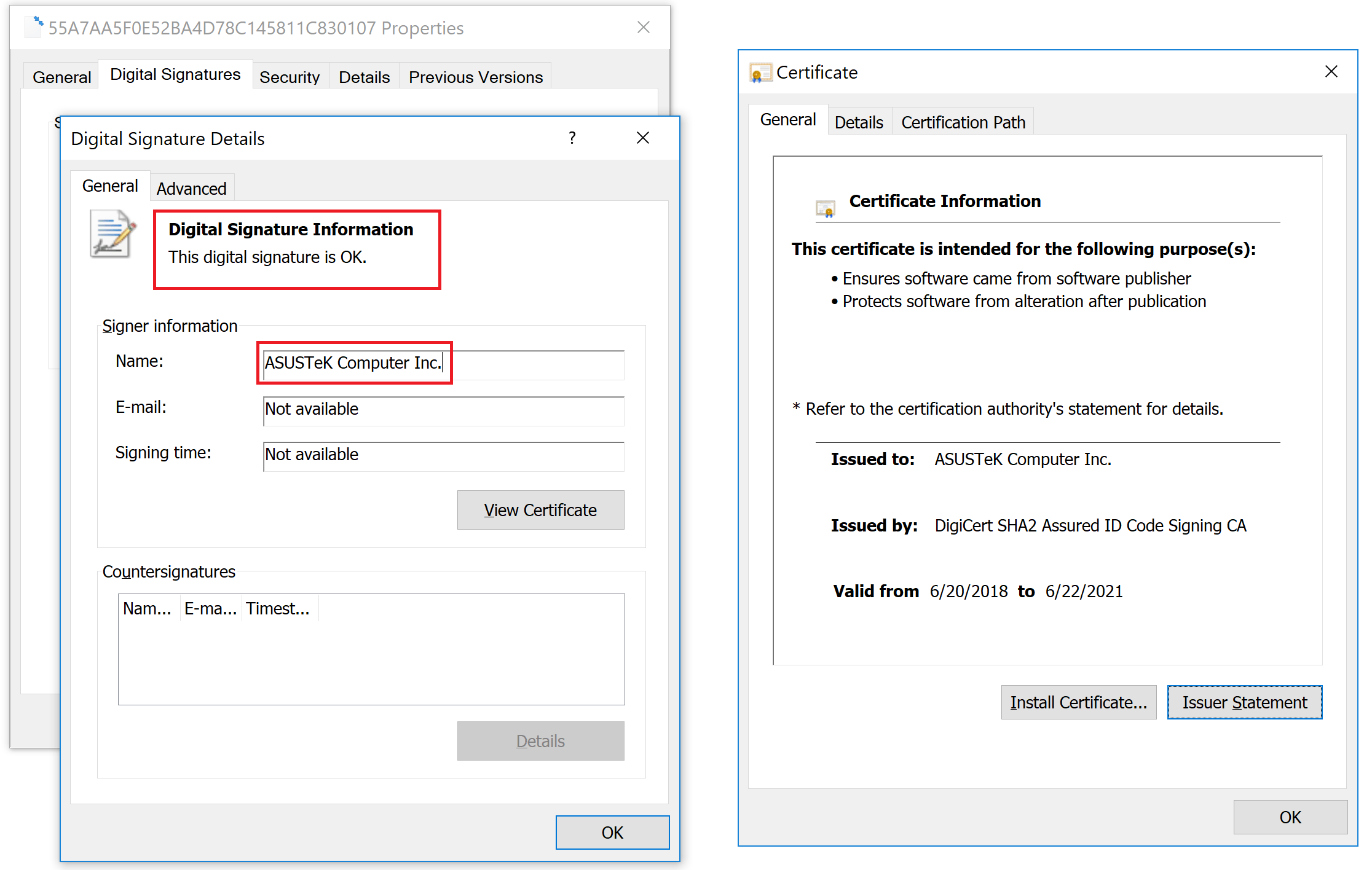

Aunque la utilidad se "actualizó", en realidad era una versión desactualizada del programa con funcionalidad maliciosa adicional (aquí se encuentra un análisis de código malicioso realizado por un investigador independiente). Se puede concluir que la infraestructura de Asus estaba parcialmente comprometida: los atacantes tenían acceso al servidor de actualización y a los certificados digitales, pero no al código fuente de la aplicación ni a los servidores de compilación. La detección de una utilidad maliciosa fue posible gracias a las pruebas de una nueva tecnología destinada a detectar ataques en la cadena de suministro (en inglés, cadena de suministro), cuando los atacantes atacan de alguna manera el software o el hardware antes de ser entregados a la víctima del consumidor final, o comprometen las herramientas de servicio y administración de dispositivos durante la operación: aquellos en los que se acostumbra confiar.

Quien duele

Si cuenta todos los que volaron la utilidad "con un apéndice", entonces decenas de miles de usuarios se vieron afectados, la mayoría de ellos de Rusia, Alemania y Francia. Pero esto es solo de acuerdo con Kaspersky Lab. Más tarde, Symantec proporcionó sus propios datos: contaron 13 mil sistemas infectados, con

una mayor proporción de usuarios estadounidenses. Claramente, esto no se ve afectado, lo más probable es que el malware estuviera en cientos de miles de sistemas. Pero en la mayoría de las computadoras atacadas, la utilidad no hizo nada, solo verificó las direcciones MAC con su propia base de datos. En caso de coincidencia del servidor de comandos (se registró el dominio asushotfix [.] Com para él), se cargó software adicional. En algunos casos, el desencadenante era una combinación de las direcciones MAC de los módulos de red cableados e inalámbricos.

De doscientas muestras de la utilidad infectada, logramos extraer unas 600 direcciones MAC de los sistemas a los que realmente apuntaba el ataque ShadowHammer. Lo que se hizo con ellos aún no está claro: el servidor de comandos dejó de funcionar hasta que los investigadores descubrieron el ataque. Los hechos conocidos terminan allí, comienzan las conclusiones.

Casi no sorprende a nadie la complejidad del ataque: hay ejemplos de ataques dirigidos con inversiones mucho más serias en I + D. Una característica importante de la operación ShadowHammer es que es un ataque exitoso de la cadena de suministro. El software infectado se distribuye desde los servidores del fabricante, firmado por el certificado del fabricante; en el lado del cliente no hay razón para no confiar en tal situación. En este caso, estamos tratando con una utilidad preinstalada, pero anteriormente otros programas que el usuario normalmente instala por su cuenta también fueron atacados con éxito. Los expertos de Kaspersky Lab tienen razones para creer que el nuevo ataque ShadowHammer está relacionado con dos incidentes hace dos años.

En el primer caso, la utilidad CCleaner mencionada anteriormente se modificó, también se distribuyó desde los servidores del fabricante. En el segundo caso, el fabricante de software para administrar dispositivos en la red corporativa de NetSarang fue atacado. Es posible que haya otros ataques durante los cuales los atacantes recopilaron las direcciones MAC de las computadoras de interés para las víctimas. En esta historia, hay una pista de una de las razones reales de la infección masiva de dispositivos IoT: cámaras IP, enrutadores y similares. No siempre es posible obtener los datos de interés a través de un dispositivo infectado, pero se puede recopilar suficiente información para su uso en la próxima operación más específica.

Por supuesto, surge la cuestión de la confianza en los fabricantes de hardware y software: si una actualización de software o controlador llega de un proveedor, ¿es seguro o no? Quizás todavía necesite confiar, de lo contrario, el punto de vulnerabilidad puede simplemente mudarse a otro lugar. Una pronta respuesta a tales incidentes por parte del fabricante también es bienvenida. En el caso de Asus, según Kaspersky Lab, pasaron casi dos meses desde la primera notificación (finales de enero) hasta la confirmación oficial del problema (26 de marzo). Me pregunto qué tecnologías se utilizarán para detectar rápidamente tales ataques. Hay algo en lo que trabajar tanto para los fabricantes de software de seguridad como para los vendedores. Todavía hay pocos casos de uso de un certificado legítimo para firmar malware, pero la mera presencia de una firma digital ya no puede servir como el único criterio para evaluar el software.

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir siempre con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable.