Hola a todos! Dirijo el Centro de Ciberseguridad DataLine. Los clientes vienen a nosotros con la tarea de cumplir con los requisitos de 152- en la nube o en la infraestructura física.

En casi todos los proyectos, es necesario llevar a cabo un trabajo educativo para desacreditar los mitos que rodean esta ley. He compilado los conceptos erróneos más comunes que pueden costar mucho al presupuesto y al sistema nervioso del operador de datos personales. Debo hacer una reserva de inmediato para que los casos de una oficina estatal (GIS) que se ocupan de secretos de estado, KII, etc., permanezcan fuera del alcance de este artículo.

Mito 1. Puse un antivirus, un firewall, bastidores cercados alrededor de la cerca. ¿Estoy siguiendo la ley?

152-: no se trata de proteger sistemas y servidores, sino de proteger los datos personales de las entidades. Por lo tanto, el cumplimiento de 152-FZ no comienza con un antivirus, sino con una gran cantidad de papeles y problemas de organización.

El inspector jefe, Roskomnadzor, no examinará la disponibilidad y la condición de los medios técnicos de protección, sino la base legal para el procesamiento de datos personales (PD):

- ¿con qué propósito recopilas datos personales?

- ¿Recoge más de lo necesario para sus propósitos?

- cuánto almacena los datos personales;

- ¿Existe una política para el procesamiento de datos personales?

- ¿Reúne el consentimiento para el procesamiento de PD, para la transferencia transfronteriza, para el procesamiento por parte de terceros, etc.

Las respuestas a estas preguntas, así como los procesos en sí, deben registrarse en los documentos relevantes. Aquí hay una lista lejos de ser completa de lo que el operador de datos personales necesita preparar:

- Una forma estándar de consentimiento para el procesamiento de datos personales (estas son las hojas que ahora firmamos en casi todas partes donde dejamos nuestro nombre, datos de pasaporte).

- Política del operador con respecto al procesamiento de datos personales ( hay recomendaciones para el registro).

- Solicite el nombramiento de la persona responsable de organizar el procesamiento de DP.

- Descripción del puesto de la persona responsable de organizar el procesamiento de DP.

- Reglas de control interno y (o) auditoría de cumplimiento del procesamiento de DP con los requisitos de la ley.

- La lista de sistemas de información de datos personales (ISPDn).

- El procedimiento para otorgar acceso al sujeto a su DP.

- Reglas de investigación de incidentes.

- La orden de admisión de trabajadores al tratamiento de datos personales.

- Reglas de interacción con los reguladores.

- Notificación ILV, etc.

- Formulario de pedido de procesamiento de PD.

- Modelo de amenaza ISPD

Después de resolver estos problemas, puede proceder con la selección de medidas específicas y medios técnicos. Los que necesitará dependen de los sistemas, sus condiciones de trabajo y las amenazas actuales. Pero más sobre eso más tarde.

Realidad: el cumplimiento de la ley es el establecimiento y la observancia de ciertos procesos, en primer lugar, y solo en el segundo, el uso de medios técnicos especiales.

Mito 2. Guardo datos personales en la nube, un centro de datos que cumple con los requisitos de 152-FZ. Ahora son responsables de hacer cumplir la ley.

Cuando externaliza el almacenamiento de datos personales a un proveedor de la nube o a un centro de datos, no dejará de ser un operador de datos personales.

Pedimos ayuda para la definición de la ley:

Procesamiento de datos personales: cualquier acción (operación) o conjunto de acciones (operaciones) realizadas con herramientas de automatización o sin usar dichas herramientas con datos personales, incluida la recopilación, el registro, la sistematización, la acumulación, el almacenamiento, la aclaración (actualización, cambio), recuperación, uso, transferencia (distribución, provisión, acceso), despersonalización, bloqueo, eliminación, destrucción de datos personales.

Fuente: Artículo 3, 152-FZDe todas estas acciones, el proveedor de servicios es responsable del almacenamiento y destrucción de datos personales (cuando el cliente rescinde el contrato con él). Todo lo demás es proporcionado por el operador de datos personales. Esto significa que el operador, y no el proveedor de servicios, determina la política para procesar datos personales, recibe el consentimiento firmado de sus clientes para procesar datos personales, previene e investiga casos de fuga de datos personales a un lado, y así sucesivamente.

Por lo tanto, el operador de datos personales aún debe recopilar los documentos enumerados anteriormente y tomar medidas organizativas y técnicas para proteger su ISPDn.

Por lo general, el proveedor ayuda al operador al garantizar el cumplimiento de los requisitos de la ley en el nivel de infraestructura donde se ubicará el ISPD del operador: bastidores de equipos o la nube. También recopila un paquete de documentos, toma medidas organizativas y técnicas para su pieza de infraestructura de acuerdo con 152-FZ.

Algunos proveedores ayudan con el papeleo y proporcionan medios técnicos de protección para el ISPD, es decir, un nivel por encima de la infraestructura. El operador también puede externalizar estas tareas, pero la responsabilidad y las obligaciones legales no desaparecen.

Realidad: en referencia a los servicios de un proveedor o centro de datos, no puede transferirle los deberes de un operador de datos personales y deshacerse de la responsabilidad. Si el proveedor le promete esto, entonces, para decirlo suavemente, es falso.

Mito 3. Tengo el paquete necesario de documentos y medidas. Almaceno datos personales con el proveedor, que promete cumplir con 152-. ¿Está todo en calado?

Sí, si no olvidó firmar el pedido. Según la ley, el operador puede confiar el procesamiento de datos personales a otra persona, por ejemplo, al mismo proveedor de servicios. Un pedido es un tipo de acuerdo, que enumera lo que el proveedor de servicios puede hacer con los datos personales del operador.

El operador tiene el derecho de confiar el procesamiento de datos personales a otra persona con el consentimiento del sujeto de los datos personales, a menos que la Ley Federal disponga lo contrario, sobre la base de un acuerdo celebrado con esa persona, incluido un contrato estatal o municipal, o mediante la adopción por parte del organismo estatal o municipal del acto pertinente (en adelante, la orden operador). Una persona que procesa datos personales en nombre del operador debe cumplir con los principios y reglas para el procesamiento de datos personales establecidos por esta Ley Federal.

Fuente: cláusula 3, artículo 6, 152-FZLa obligación del proveedor de proteger la confidencialidad de los datos personales y garantizar su seguridad de acuerdo con los requisitos especificados se fija de inmediato:

Las instrucciones del operador deben determinar la lista de acciones (operaciones) con datos personales que realizará la persona que procesa los datos personales, y el propósito del procesamiento, la obligación de dicha persona de mantener la confidencialidad de los datos personales y garantizar la seguridad de los datos personales durante su procesamiento, así como debe especificar los requisitos para la protección de datos personales procesados de conformidad con el artículo 19 de esta Ley Federal.

Fuente: cláusula 3, artículo 6, 152-FZPara esto, el proveedor es responsable ante el operador, y no ante el sujeto de los datos personales:

Si el operador confía el procesamiento de datos personales a otra persona, el operador es responsable ante el sujeto de los datos personales por las acciones de la persona especificada. Una persona que procesa datos personales en nombre del operador es responsable ante el operador.

Fuente: 152-FZ .También es importante especificar la obligación de garantizar la protección de los datos personales en el pedido:

La seguridad de los datos personales durante su procesamiento en el sistema de información está garantizada por el operador de este sistema, que procesa los datos personales (en lo sucesivo, el operador), o por una persona que procesa los datos personales en nombre del operador sobre la base de un acuerdo celebrado con esta persona (en adelante, la persona autorizada). El contrato entre el operador y la persona autorizada debe prever la obligación de la persona autorizada de garantizar la seguridad de los datos personales cuando se procesan en el sistema de información.

Fuente: Decreto del Gobierno de la Federación de Rusia del 1 de noviembre de 2012 No. 1119.Realidad: si proporciona datos personales al proveedor, firme el pedido. En el pedido, indique el requisito para garantizar la protección de los sujetos personales. De lo contrario, no cumple con la ley con respecto a la transferencia del trabajo de procesamiento de datos personales a un tercero y el proveedor con respecto al cumplimiento de 152-FZ no le debe nada.

Mito 4. El Mossad me espía, o definitivamente tengo UZ-1

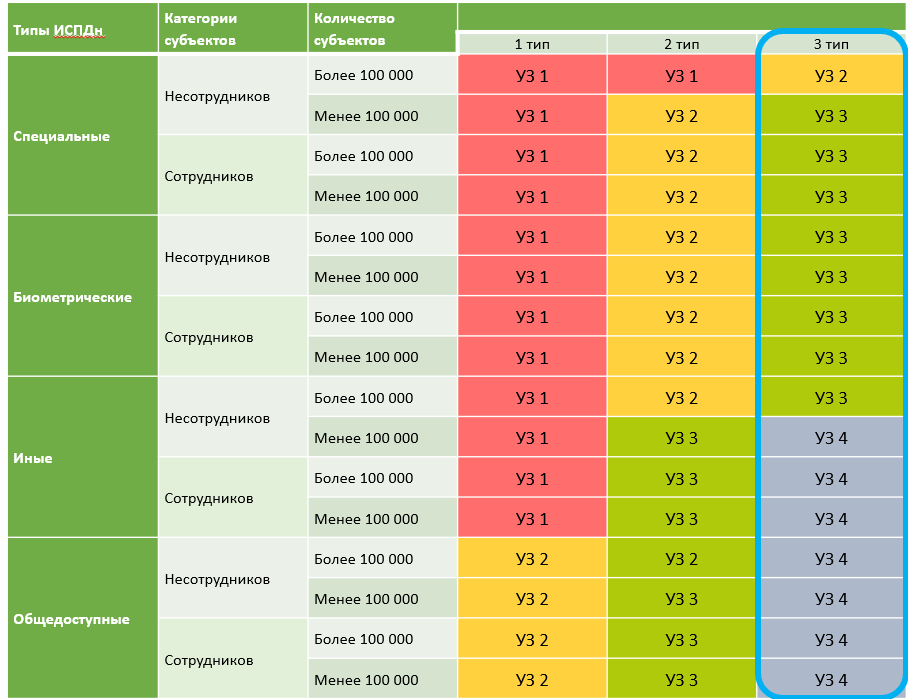

Algunos clientes prueban insistentemente que tienen un nivel de seguridad ISPD 1 o 2. La mayoría de las veces esto no es así. Recuerde el material para averiguar por qué sucede esto.

KM, o el nivel de seguridad, determina de qué protegerá sus datos personales.

Los siguientes puntos afectan el nivel de seguridad:

- tipo de datos personales (especiales, biométricos, públicos y otros);

- a quién pertenecen los datos personales: empleados o no empleados del operador de datos personales;

- el número de sujetos de datos personales: más o menos de 100 mil

- tipos de amenazas reales.

Sobre los tipos de amenazas que nos informa el

Decreto del Gobierno de la Federación de Rusia del 1 de noviembre de 2012 No. 1119 . Aquí hay una descripción de cada uno con mi traducción gratuita al lenguaje humano.

Las amenazas del primer tipo son relevantes para un sistema de información si, para él, las amenazas relacionadas con la presencia de capacidades no documentadas (no declaradas) en el software del sistema utilizado en el sistema de información también lo son.Si reconoce este tipo de amenaza como relevante, entonces cree firmemente que los agentes de la CIA, MI-6 o MOSSAD colocaron un marcador en el sistema operativo para robar los datos personales de entidades específicas de su ISPD.

Las amenazas del segundo tipo son relevantes para el sistema de información si, para él, las amenazas relacionadas con la presencia de capacidades no documentadas (no declaradas) en el software de aplicación utilizado en el sistema de información también lo son.Si crees que las amenazas del segundo tipo son tu caso, entonces estás durmiendo y ves cómo los mismos agentes de la CIA, MI-6, MOSSAD, un pirata informático solitario malvado o un grupo colocaron marcadores en algún paquete de software de oficina para cazar específicamente para sus datos personales Sí, existe un software de aplicación dudoso como μTorrent, pero puede hacer una lista de software permitido para la instalación y firmar un acuerdo con los usuarios, no otorgarles derechos de administrador local, etc.

Las amenazas del tercer tipo son relevantes para un sistema de información si las amenazas relevantes para él que no están relacionadas con la presencia de capacidades no documentadas (no declaradas) en el sistema y el software de aplicación utilizado en el sistema de información son relevantes para él.Las amenazas de los tipos 1 y 2 no le convienen, lo que significa que está aquí.

Resolvimos los tipos de amenazas, ahora estamos viendo qué nivel de seguridad tendrá nuestro ISPD.

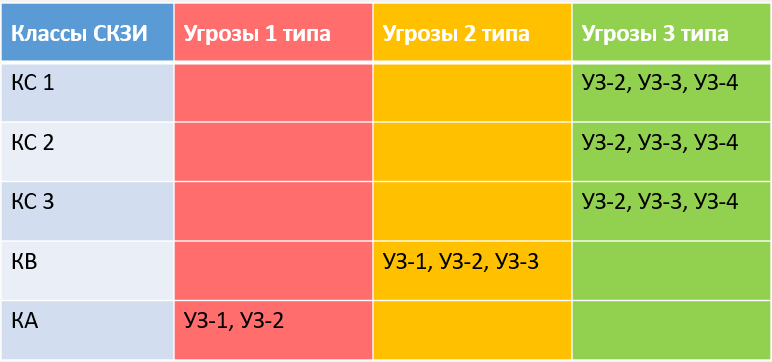

La tabla se basa en la correspondencia prescrita en el Decreto del Gobierno de la Federación de Rusia del 1 de noviembre de 2012 No. 1119 .

La tabla se basa en la correspondencia prescrita en el Decreto del Gobierno de la Federación de Rusia del 1 de noviembre de 2012 No. 1119 .Si elegimos el tercer tipo de amenazas urgentes, en la mayoría de los casos tendremos UZ-3. La única excepción cuando las amenazas de los tipos 1 y 2 no son relevantes, pero el nivel de seguridad seguirá siendo alto (UZ-2) son las compañías que procesan datos personales especiales de no empleados por un monto de más de 100,000. servicios medicos.

También existe UZ-4, y se encuentra principalmente en empresas cuyo negocio no está relacionado con el procesamiento de datos personales de no empleados, es decir, clientes o contratistas, o la base de datos personal es pequeña.

¿Por qué es tan importante no exagerar con el nivel de seguridad? Todo es simple: un conjunto de medidas y medios de protección para garantizar este nivel de seguridad dependerá de esto. Cuanto más alto sea el ultrasonido, más se necesitará hacer organizativamente y técnicamente (léase: más dinero y nervios necesitará gastar).

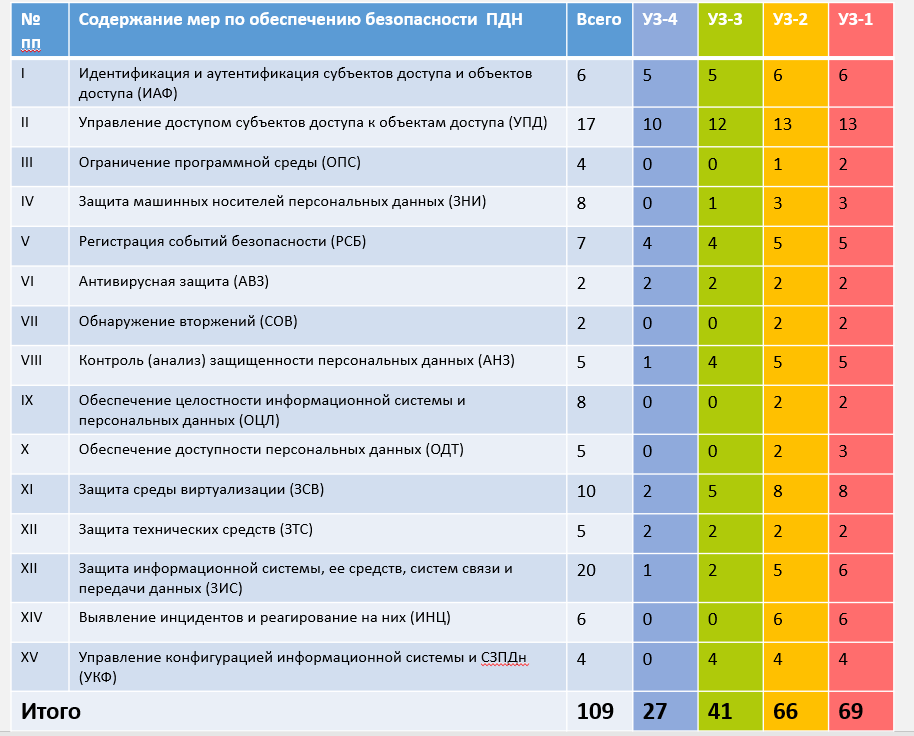

Aquí, por ejemplo, es cómo está cambiando el conjunto de medidas de seguridad de acuerdo con el mismo PP-1119.

Ahora estamos viendo cómo, dependiendo del nivel de seguridad elegido, la lista de medidas necesarias se cambia de acuerdo con la

Orden del FSTEC de Rusia No. 21 con fecha 18/02/2013. Hay un largo apéndice de este documento, donde se determinan las medidas necesarias. Hay 109 de ellos, para cada KM, las medidas obligatorias se identifican y marcan con un signo "+"; se calculan con precisión en la tabla a continuación. Si deja solo los que son necesarios para UZ-3, obtiene 41.

Realidad:

Realidad: si no recopila análisis o datos biométricos de los clientes, no es

paranoico con respecto a los marcadores en el sistema y el software de la aplicación, lo más probable es que tenga UZ-3. Para él, hay una lista sensata de medidas organizativas y técnicas que realmente se pueden implementar.

Mito 5. Todos los medios de protección (SZI) de datos personales deben estar certificados por el FSTEC de Rusia

Si desea o debe llevar a cabo la certificación, lo más probable es que tenga que usar un equipo de protección certificado. La certificación será realizada por el licenciatario del FSTEC de Rusia, que:

- interesado en vender más SZI certificados;

- tendrá miedo de que el regulador revoque la licencia si algo sale mal.

Si no necesita certificación y está listo para confirmar que ha cumplido con los requisitos de otra manera, como se indica en la

Orden del FSTEC de Rusia No. 21 "Evaluación de la efectividad de las medidas para garantizar la seguridad de los datos personales implementados como parte del sistema de protección de datos personales", entonces SZI certificado no es necesario para usted. Trataré de dar una breve justificación.

El párrafo 2 del artículo 19 152-FZ establece que es necesario usar equipo de protección que haya pasado el procedimiento de evaluación de la conformidad de la manera prescrita

:

Se garantiza la seguridad de los datos personales, en particular:

[...]

3) mediante el uso de los procedimientos para evaluar la conformidad de las instalaciones de protección de la información que han pasado de la manera prescrita.En el

párrafo 13 de PP-1119 también existe el requisito de utilizar herramientas de protección de información que hayan aprobado el procedimiento para evaluar el cumplimiento de los requisitos legales:

[...]

El uso de herramientas de protección de la información que han aprobado el procedimiento para evaluar el cumplimiento de los requisitos de la legislación de la Federación de Rusia en el campo de la seguridad de la información, en el caso de que sea necesario utilizar dichos medios para neutralizar las amenazas actuales.El párrafo 4 de la Orden del FSTEC No. 21 prácticamente duplica el párrafo PP-1119:

Las medidas para garantizar la seguridad de los datos personales se implementan, entre otras cosas, mediante el uso de herramientas de protección de la información en el sistema de información que han pasado el procedimiento de evaluación de la conformidad de la manera prescrita en los casos en que el uso de dichas herramientas es necesario para neutralizar las amenazas actuales a la seguridad de los datos personales.¿Qué tienen en común estas formulaciones? Correcto: no requieren el uso de equipos de protección certificados. El hecho es que existen varias formas de evaluación de la conformidad (certificación voluntaria u obligatoria, declaración de conformidad). La certificación es solo una de ellas. El operador puede usar fondos no certificados, pero será necesario demostrar al regulador durante la verificación que se han sometido a un procedimiento de evaluación de la conformidad de alguna forma.

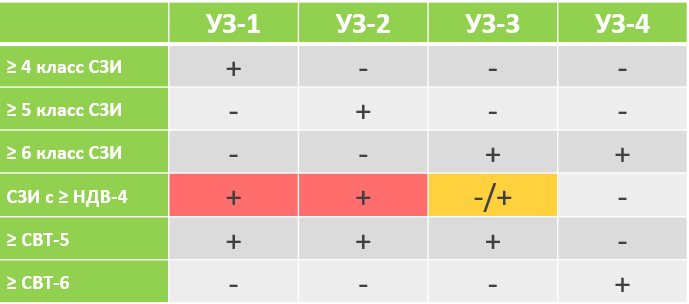

Si el operador decide usar un equipo de protección certificado, entonces es necesario elegir un SZI de acuerdo con el ultrasonido, como se indica claramente en la

Orden FSTEC No. 21 :

Las medidas técnicas para proteger los datos personales se implementan mediante el uso de herramientas de protección de la información, incluidas las herramientas de software (software y hardware) en las que se implementan que tienen las funciones de seguridad necesarias.

Cuando se utiliza la protección de la información significa que está certificado de acuerdo con los requisitos de seguridad de la información en los sistemas de información: Cláusula 12 de la Orden N ° 21 del FSTEC de Rusia .Realidad: la

Cláusula 12 de la Orden N ° 21 del FSTEC de Rusia .Realidad: la ley no exige el uso de recursos certificados.

Mito 6. Necesito protección criptográfica.

Aquí hay algunos matices:

- Muchas personas creen que se requiere criptografía para cualquier ISPDn. De hecho, deben usarse solo si el operador no ve por sí mismo otras medidas de seguridad, aparte del uso de la criptografía.

- Si no hay criptografía en absoluto, entonces debe usar CPSI certificado por el FSB.

- Por ejemplo, decide alojar ISPD en la nube de un proveedor de servicios, pero no confía en él. Describe sus preocupaciones en el modelo de amenaza e intruso. Tiene PDN, por lo que decidió que la criptografía es la única forma de protección: encriptará máquinas virtuales, construirá canales seguros a través de la protección criptográfica. En este caso, es necesario aplicar certificados de protección de información criptográfica certificados por el FSB de Rusia.

- Las medidas de protección de información criptográfica certificadas se seleccionan de acuerdo con un cierto nivel de seguridad de acuerdo con la Orden No. 378 del FSB .

Para ISPDn con UZ-3 es posible usar KS1, KS2, KS3.

KC1 es, por ejemplo, el C-Terra Virtual Gateway 4.2 para protección de canales.KC2, KC3 están representados solo por sistemas de hardware y software, tales como: Coordinador ViPNet, APKs continentales, S-Terra Gateway, etc.Si tiene UZ-2 o 1, necesitará KV1, 2 y KA. Estos son sistemas de hardware y software específicos, son difíciles de operar y las características de rendimiento son modestas. Realidad: la ley no obliga a utilizar el FSIS certificado por el FSB.

Realidad: la ley no obliga a utilizar el FSIS certificado por el FSB.