¿Con qué frecuencia compra algo espontáneamente, sucumbiendo a la publicidad genial, y luego esta cosa originalmente deseada es acumular polvo en un armario, despensa o garaje hasta la próxima limpieza general o mudanza? Como resultado, la decepción debido a expectativas injustificadas y al desperdicio de dinero. Mucho peor cuando esto le sucede a los negocios. Muy a menudo, los trucos de marketing son tan buenos que las empresas adquieren una solución costosa sin ver la imagen completa de su aplicación. Mientras tanto, las pruebas de prueba del sistema ayudan a comprender cómo preparar la infraestructura para la integración, qué funcionalidad y en qué medida deben implementarse. Por lo tanto, puede evitar una gran cantidad de problemas debido a la elección del producto "a ciegas". Además, la introducción después de un "piloto" competente traerá a los ingenieros células nerviosas mucho menos dañadas y canas. Veamos por qué las pruebas piloto son tan importantes para un proyecto exitoso, utilizando el ejemplo de una herramienta popular para controlar el acceso a una red corporativa: Cisco ISE. Consideremos las opciones estándar y completamente no estándar para aplicar la solución que se ha encontrado en nuestra práctica.

Cisco ISE: servidor Radius con esteroides

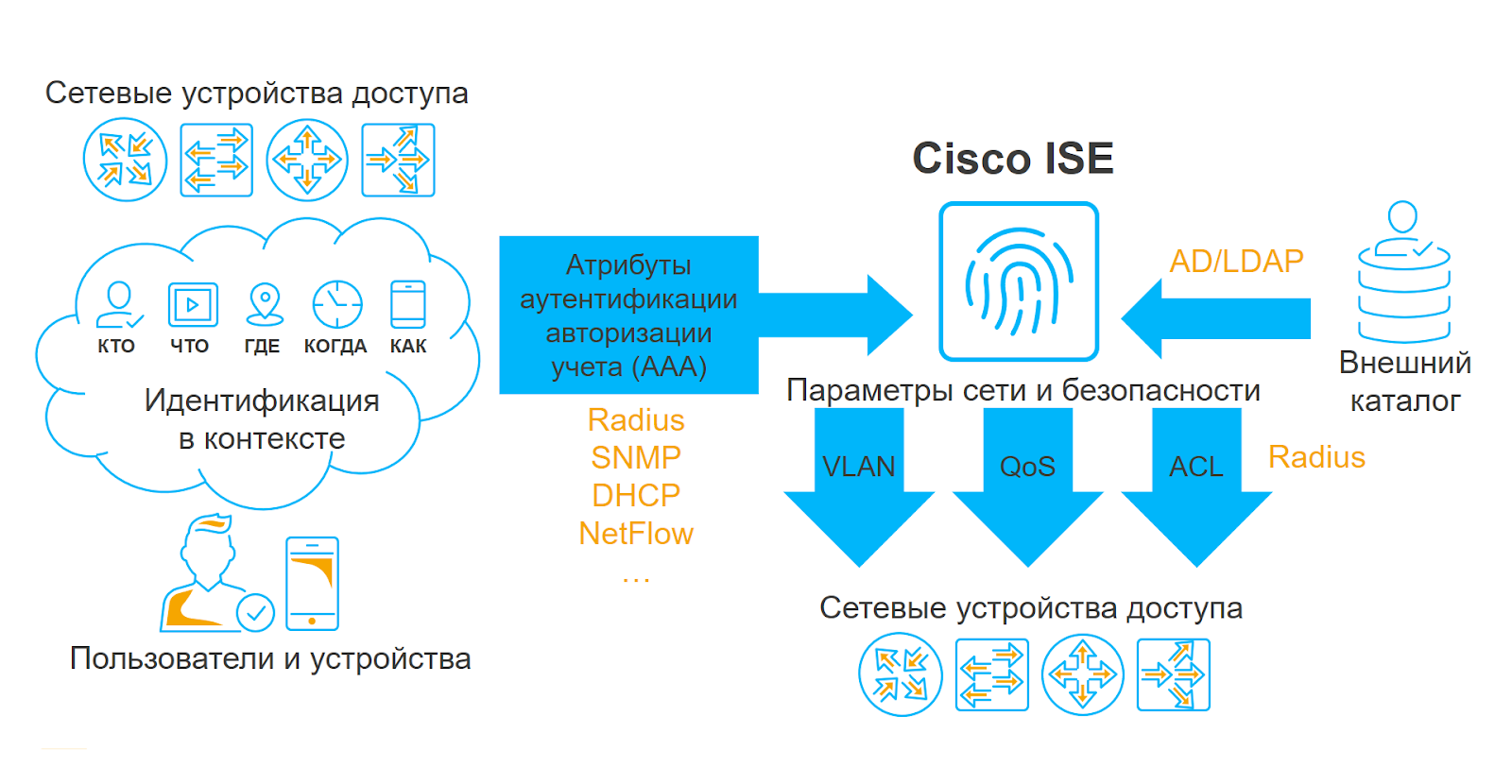

El Cisco Identity Services Engine (ISE) es una plataforma para crear un sistema de control de acceso para la red de área local de una organización. En la comunidad de expertos, el producto por sus propiedades recibió el sobrenombre de "servidor Radius con esteroides". Por qué En esencia, la solución es un servidor Radius, al que se atornillaron una gran cantidad de servicios adicionales y "chips", lo que le permite recibir una gran cantidad de información contextual y aplicar el conjunto de datos resultante en las políticas de acceso.

Al igual que cualquier otro servidor Radius, Cisco ISE interactúa con el equipo de red del nivel de acceso, recopila información sobre todos los intentos de conectarse a la red corporativa y, según las políticas de autenticación y autorización, permite o niega el acceso de los usuarios a la LAN. Sin embargo, la posibilidad de perfilar, programar e integrar con otras soluciones de seguridad de la información puede complicar significativamente la lógica de la política de autorización y, por lo tanto, resolver tareas bastante difíciles e interesantes.

El implemento no se puede probar: ¿por qué necesitamos pruebas?

El valor de las pruebas piloto está en demostrar todas las capacidades del sistema en una infraestructura particular de una organización particular. Estoy convencido de que probar Cisco ISE antes de la implementación es útil para todos los participantes del proyecto, y por eso.

Para los integradores, esto da una idea clara de las expectativas del cliente y ayuda a formular una tarea técnica correcta que contiene muchos más detalles que la frase común "hacer que todo esté bien". "Piloto" nos permite sentir todo el dolor del cliente, comprender qué tareas son prioritarias para él y cuáles secundarias. Para nosotros, esta es una gran oportunidad para determinar de antemano qué equipo se utiliza en la organización, cómo se llevará a cabo la implementación, en qué sitios, dónde se encuentran, etc.

Durante la prueba piloto, los clientes ven el sistema real en acción, se familiarizan con su interfaz, pueden verificar si es compatible con su hardware y obtener una visión holística de cómo funcionará la solución después de una implementación completa. Un "piloto" es el momento en que puede ver todos los "escollos" que probablemente encontrará durante la integración y decidir cuántas licencias necesita comprar.

¿Qué puede "emerger" durante el "piloto"?

Entonces, ¿cómo se prepara para la implementación de Cisco ISE? Según nuestra experiencia, hemos contado 4 puntos principales que es importante tener en cuenta en el proceso de prueba piloto del sistema.

Factor de forma

Primero debe decidir en qué factor de forma se implementará el sistema: físico o virtual. Cada opción tiene ventajas y desventajas. Por ejemplo, la fuerza de la alineación física es el rendimiento previsto, pero no debemos olvidar que dichos dispositivos se vuelven obsoletos con el tiempo. Los levantamientos virtuales son menos predecibles porque Dependen del equipo en el que se implementa el entorno de virtualización, pero al mismo tiempo tienen una gran ventaja: si hay soporte, siempre se pueden actualizar a la última versión.

¿Su equipo de red es compatible con Cisco ISE?

Por supuesto, el escenario ideal sería conectar todo el equipo al sistema a la vez. Sin embargo, esto no siempre es posible, ya que muchas organizaciones aún usan conmutadores no administrados o conmutadores que no admiten algunas de las tecnologías con las que se ejecuta Cisco ISE. Por cierto, esto no se trata solo de conmutadores, sino que también puede ser controladores de red inalámbrica, concentradores VPN y cualquier otro equipo al que los usuarios se conecten. En mi práctica, hubo casos en que, después de demostrar el sistema para una implementación completa, el cliente actualizó casi toda la flota de conmutadores de nivel de acceso a equipos Cisco modernos. Para evitar sorpresas desagradables, vale la pena determinar de antemano la proporción de equipos no compatibles.

¿Son típicos todos sus dispositivos?

En cualquier red, hay dispositivos típicos a los que no debería ser difícil conectarse: estaciones de trabajo, teléfonos IP, puntos de acceso Wi-Fi, videocámaras, etc. Pero también sucede que los dispositivos no estándar, por ejemplo, los convertidores de señal de bus RS232 / Ethernet, las interfaces de fuente de alimentación ininterrumpida, varios equipos tecnológicos, etc. deben estar conectados a la LAN. Es importante determinar la lista de dichos dispositivos de antemano para que ya tenga una comprensión en la etapa de implementación, cómo técnicamente trabajarán con Cisco ISE.

Diálogo constructivo con especialistas en TI.

A menudo, los clientes de Cisco ISE son departamentos de seguridad, y los departamentos de TI generalmente son responsables de configurar los conmutadores de nivel de acceso y Active Directory. Por lo tanto, la interacción productiva de los profesionales de seguridad y TI es una de las condiciones importantes para una implementación sin problemas del sistema. Si estos últimos perciben la integración "con hostilidad", vale la pena explicarles cómo la solución será útil para el departamento de TI.

Los 5 principales casos de usuarios de Cisco ISE

En nuestra experiencia, la funcionalidad necesaria del sistema también se detecta en la etapa de prueba piloto. A continuación se presentan algunos de los casos más populares y menos comunes de uso de la solución.

Acceso LAN seguro con EAP-TLS

Como muestran los resultados de la investigación de nuestros pentesters, con frecuencia los atacantes usan enchufes comunes para penetrar en la red de la compañía, a la cual se conectan impresoras, teléfonos, cámaras IP, puntos de Wi-Fi y otros dispositivos de red no personales. Por lo tanto, incluso si el acceso a la red se basa en la tecnología dot1x, pero se utilizan protocolos alternativos sin el uso de certificados de autenticación de usuario, existe una alta probabilidad de un ataque exitoso con la intercepción de la sesión y la fuerza bruta de la contraseña. En el caso de Cisco ISE, será mucho más difícil obtener un certificado; para esto, los piratas informáticos necesitarán mucha más potencia informática, por lo que este caso es muy efectivo.

Acceso inalámbrico SSID dual

La esencia de este escenario es usar 2 identificadores de red (SSID). Uno de ellos puede llamarse condicionalmente "invitado". A través de él, tanto los invitados como los empleados de la empresa pueden ingresar a la red inalámbrica. Al intentar conectarse, estos últimos se redirigen a un portal especial donde se realiza el aprovisionamiento. Es decir, se emite un certificado para el usuario y su dispositivo personal está configurado para reconectarse automáticamente al segundo SSID, que ya utiliza EAP-TLS con todas las ventajas del primer caso.

Bypass de autenticación MAC y perfiles

Otro caso popular es determinar automáticamente el tipo de dispositivo que se va a conectar y aplicarle las restricciones correctas. ¿Cómo es él interesante? El hecho es que todavía hay bastantes dispositivos que no admiten la autenticación bajo el protocolo 802.1X. Por lo tanto, dichos dispositivos deben ser lanzados a la red por la dirección MAC, que es bastante fácil de falsificar. Aquí Cisco ISE viene al rescate: con la ayuda del sistema, puede ver cómo se comporta el dispositivo en la red, compilar su perfil y combinarlo con un grupo de otros dispositivos, por ejemplo, un teléfono IP y una estación de trabajo. Cuando un atacante intenta falsificar una dirección MAC y conectarse a la red, el sistema verá que el perfil del dispositivo ha cambiado, indicará un comportamiento sospechoso y no permitirá que un usuario sospechoso ingrese a la red.

Encadenamiento

La tecnología EAP-Chaining implica la autenticación secuencial de la PC y la cuenta de usuario en funcionamiento. Este caso está muy extendido porque Muchas compañías aún no aceptan la conexión de los dispositivos personales de los empleados a la LAN corporativa. Con este enfoque de autenticación, puede verificar si una estación de trabajo en particular es miembro de un dominio, y si el resultado es negativo, el usuario no ingresará a la red o iniciará sesión, pero con ciertas restricciones.

Postura

Este caso se trata de evaluar la conformidad del software de la estación de trabajo con los requisitos de seguridad de la información. Con esta tecnología, puede verificar si el software en la estación de trabajo está actualizado, si las características de seguridad están instaladas en él, si el firewall del host está configurado, etc. Curiosamente, esta tecnología también le permite resolver otras tareas que no están relacionadas con la seguridad, por ejemplo, verificar la presencia de los archivos necesarios o instalar software en todo el sistema.

Los escenarios de uso de Cisco ISE, como la autenticación de dominio de paso (ID pasiva), la microsegmentación y el filtrado basados en SGT, así como la integración con sistemas de administración de dispositivos móviles (MDM) y escáneres de vulnerabilidades (escáneres de vulnerabilidad) también son menos comunes.

Proyectos no estándar: ¿por qué más puede ser necesario Cisco ISE, o 3 casos raros de nuestra práctica?

Control de acceso al servidor Linux

Una vez que resolvimos un caso no trivial para uno de los clientes que ya tenía implementado el sistema Cisco ISE: necesitábamos encontrar una manera de controlar las acciones de los usuarios (principalmente administradores) en servidores que ejecutan Linux. En busca de una respuesta, tuvimos la idea de utilizar el software gratuito PAM Radius Module, que nos permite iniciar sesión en servidores basados en Linux con autenticación en un servidor de radio externo. Todo a este respecto sería bueno si no fuera por un "pero": el servidor de radio, al enviar una respuesta a la solicitud de autenticación, devuelve solo el nombre de la cuenta y el resultado se evalúa aceptado o evaluado rechazado. Mientras tanto, para la autorización en Linux, debe asignar al menos un parámetro más: el directorio de inicio, para que el usuario llegue al menos a alguna parte. No encontramos una manera de dar esto como un atributo de radio, por lo que escribimos un script especial para crear cuentas de forma remota en hosts en modo semiautomático. Esta tarea era bastante factible, ya que estábamos tratando con cuentas de administrador, cuyo número no era tan grande. Luego, los usuarios fueron al dispositivo necesario, después de lo cual se les asignó el acceso necesario. Surge una pregunta razonable: ¿es obligatorio usar Cisco ISE en tales casos? En realidad, no, ningún servidor de radio funcionará, pero como el cliente ya tenía este sistema, acabamos de agregarle una nueva función.

Un inventario de hardware y software en una LAN

Una vez que estábamos trabajando en un proyecto para entregar Cisco ISE a un cliente sin un "piloto" preliminar. No había requisitos claros para la solución, además de todo lo que estábamos tratando con una red plana y no segmentada, lo que complicaba nuestra tarea. Durante el proyecto, configuramos todos los posibles métodos de creación de perfiles que admitía la red: integración de NetFlow, DHCP, SNMP, AD, etc. Como resultado, el acceso a MAR se configuró con la capacidad de ingresar a la red si la autenticación fallaba. Es decir, incluso si la autenticación no fue exitosa, el sistema aún permitiría al usuario ingresar a la red, recopilar información sobre él y escribirla en la base de datos ISE. Tal monitoreo de la red en el transcurso de varias semanas nos ayudó a identificar sistemas enchufables y dispositivos no personales y desarrollar un enfoque para su segmentación. Después de eso, configuramos adicionalmente la programación para instalar el agente en las estaciones de trabajo con el fin de recopilar información sobre el software instalado en ellas. Cual es el resultado? Logramos segmentar la red y determinar la lista de software que debía eliminarse de las estaciones de trabajo. No me esconderé, las tareas adicionales de distribuir usuarios por grupos de dominio y delimitar los derechos de acceso tomaron bastante tiempo, pero de esta manera obtuvimos una imagen completa de qué "hardware" tenía el cliente en la red. Por cierto, esto no fue difícil debido al buen trabajo de creación de perfiles listo para usar. Bueno, y cuando el perfil no ayudó, lo vimos nosotros mismos, destacando el puerto del conmutador al que estaba conectado el equipo.

Instalación remota de software en estaciones de trabajo

Este caso es uno de los más extraños en mi práctica. Una vez que un cliente vino a nosotros pidiendo ayuda, algo salió mal durante la implementación de Cisco ISE, todo se descompuso y nadie más pudo acceder a la red. Comenzamos a entender y descubrimos lo siguiente. La compañía tenía 2,000 computadoras, que fueron administradas por un administrador de dominio por falta de un controlador de dominio. Para fines de programación, se introdujo Cisco ISE en la organización. Era necesario comprender de alguna manera si el antivirus estaba instalado en las PC existentes, si se actualizó el entorno del software, etc. Y dado que el equipo de red fue introducido en el sistema por los administradores de TI, es lógico que tuvieran acceso a él. Después de ver cómo funciona y de programar sus PC, a los administradores se les ocurrió la idea de instalar software en las estaciones de trabajo de los empleados de forma remota sin visitas personales. ¡Imagínese cuántos pasos puede ahorrar en un día! Los administradores realizaron varias comprobaciones de la estación de trabajo para detectar la presencia de un archivo específico en el directorio C: \ Archivos de programa, y en su ausencia, se lanzó una corrección automática con un enlace que conduce al almacenamiento de archivos para el archivo de instalación .exe. Esto permitió a los usuarios comunes acceder al recurso compartido de archivos y descargar el software necesario desde allí. Desafortunadamente, el administrador no conocía bien el sistema ISE y dañó los mecanismos posteriores al uso compartido: escribió la política incorrectamente, lo que provocó el problema al que estábamos conectados con la solución. Personalmente, estoy sinceramente sorprendido por un enfoque tan creativo, porque sería mucho más barato y menos laborioso crear un controlador de dominio. Pero cómo funcionó la Prueba de concepto.

Lea más sobre los matices técnicos que surgen al implementar Cisco ISE, vea el artículo de mi colega

“Implementación de Cisco ISE. El aspecto de un ingeniero " .

Artyom Bobrikov, ingeniero de diseño, centro de seguridad de la información, Jet InfosystemsEpílogo :

A pesar de que esta publicación habla sobre el sistema Cisco ISE, los problemas descritos son relevantes para toda la clase de soluciones NAC. No es tan importante qué solución de proveedor está planificada para la implementación; la mayoría de lo anterior seguirá siendo aplicable.