Debido a mi trabajo, a menudo me encuentro con diversas manifestaciones de fraude en la red y, por supuesto, recursos de phishing.

Cuando se trata de sitios de phishing, lo primero que viene a la mente son varios esquemas diseñados para robar contraseñas y otra información de interés para los cibercriminales. Pero los vectores para usar recursos de phishing son muy diversos. Por lo tanto, la definición de phishing dada, por ejemplo, en Wikipedia, no revela completamente su esencia.

Por ejemplo, sitios duplicados creados no para robar datos, sino para engañar a las contrapartes. ¿Por qué no phishing? El interés de los estafadores en la creación de dichos sitios no ha disminuido durante 10 años. Aquí es necesario hacer una reserva de que no se trata de sitios como "vender materiales de construcción a bajo costo, dinero por adelantado", sino de sitios dobles de empresas reales.

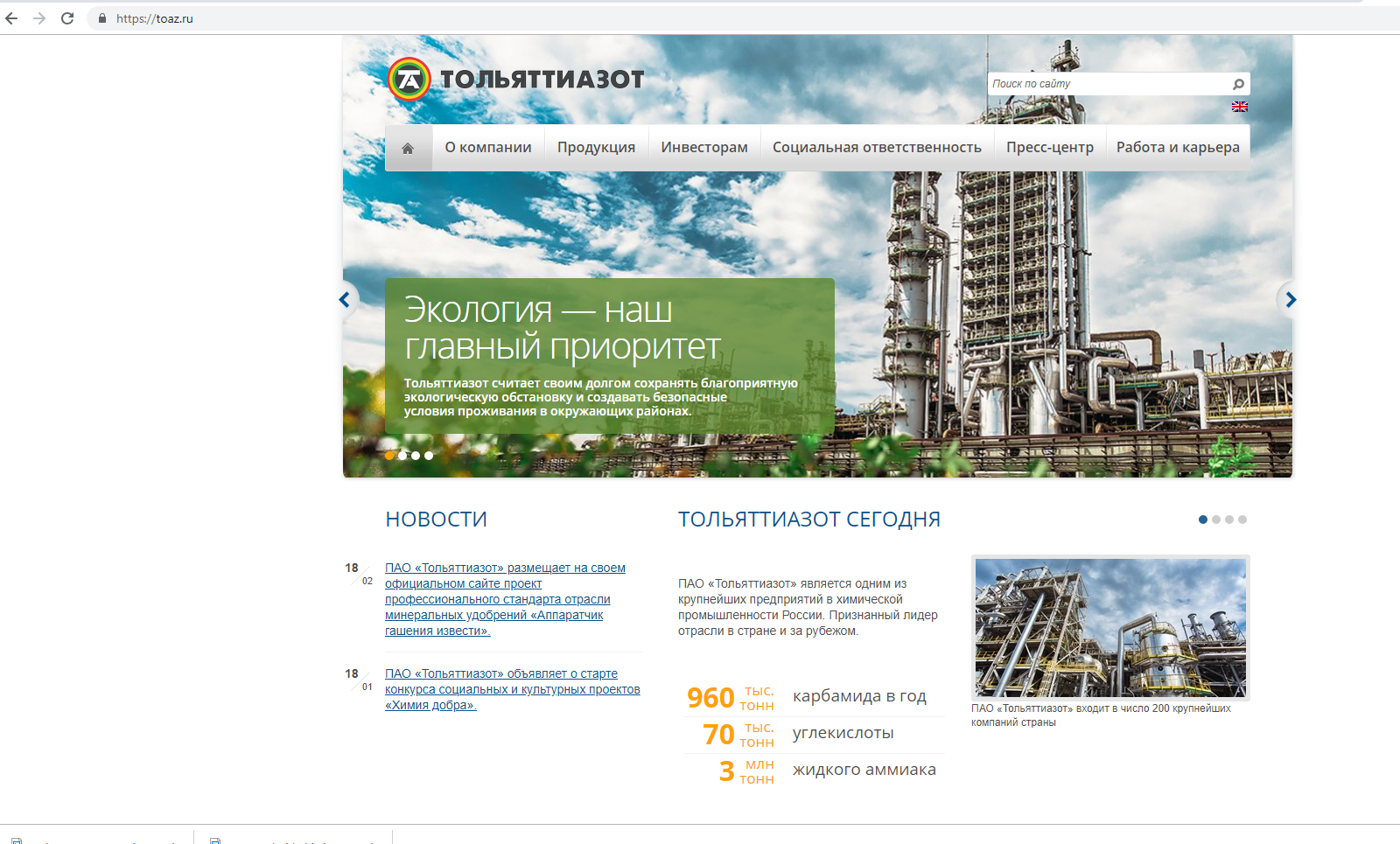

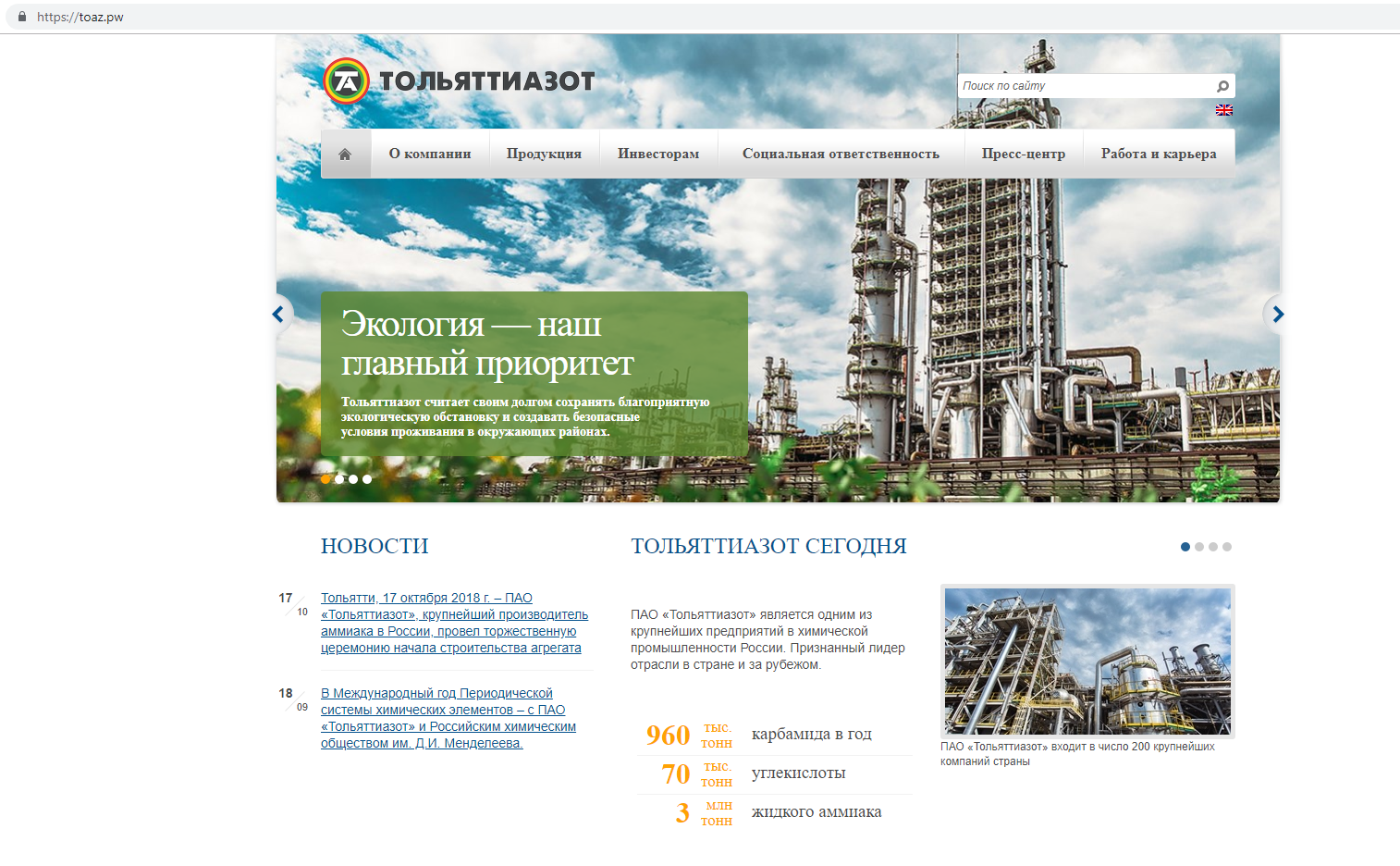

Aquí están estos:

En la primera imagen, el sitio original de la empresa química, en la segunda, su clon. Este ejemplo no fue elegido por casualidad. En primer lugar, este clon ya ha atraído la atención de varios investigadores y, en segundo lugar, es sorprendentemente tenaz. El nombre de dominio TOAZ.PW se registró en noviembre del año pasado.

Echemos un vistazo más de cerca a este sitio y veamos cómo funciona este esquema fraudulento. Lo primero que llama la atención son las fuentes. Aparentemente, se perdieron en algún lugar en el proceso de copiar un sitio con un capturador. Pero el resto del recurso parece bastante auténtico, excepto que las noticias sobre él no se han actualizado desde octubre de 2018.

Todo lo más interesante comienza en la sección "Contactos". Los teléfonos indicados en la página no tienen relación con esta empresa. Pero volveremos a los teléfonos. Servirán como la pista principal.

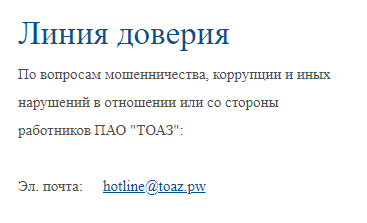

Nosotros miramos más allá. Las direcciones de correo electrónico también difieren de las indicadas en este recurso. Desde este punto de vista, es particularmente conmovedor el mensaje de advertencia de fraude copiado del sitio web de la compañía. Los atacantes reemplazaron cuidadosamente la dirección de la "línea de confianza" por la suya, dejando el texto prácticamente sin cambios.

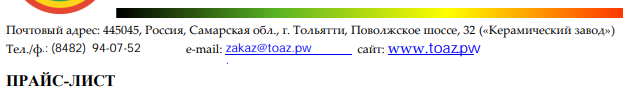

El siguiente elemento son las listas de precios. En el sitio original están disponibles en formato PDF. En el mismo formato, migraron a un sitio falso, mientras perdían números de teléfono y direcciones de correo electrónico reales. Llama la atención que los estafadores ni siquiera se molestaron con la elección de las fuentes. Y así sigue ...

Teniendo en cuenta que solo los datos de contacto han sufrido cambios, se puede suponer que el sitio doble se creó para engañar a los posibles contratistas de la empresa.

En términos generales, el esquema de trampa se ve así:

- Creamos un sitio doble de una empresa de buena reputación.

- Enviamos cartas a clientes potenciales en nombre de la empresa.

- Atraer aún más clientes potenciales

- Recibimos un anticipo por el suministro de productos.

- ???????

- BENEFICIO

El dinero generalmente se transfiere a las cuentas de las empresas de un día, pero esta es una historia completamente diferente, que, sin embargo, se puede discutir en un artículo separado.

El esquema fraudulento en sí es tan antiguo como el mundo, pero sigue siendo bastante efectivo. Con una advertencia. Un sitio doble no es suficiente. La vida útil de los recursos de phishing es de corta duración (TOAZ.PW ha estado en la red durante seis meses, una excepción a la regla), lo que significa que los estafadores deben crear constantemente nuevos sitios.

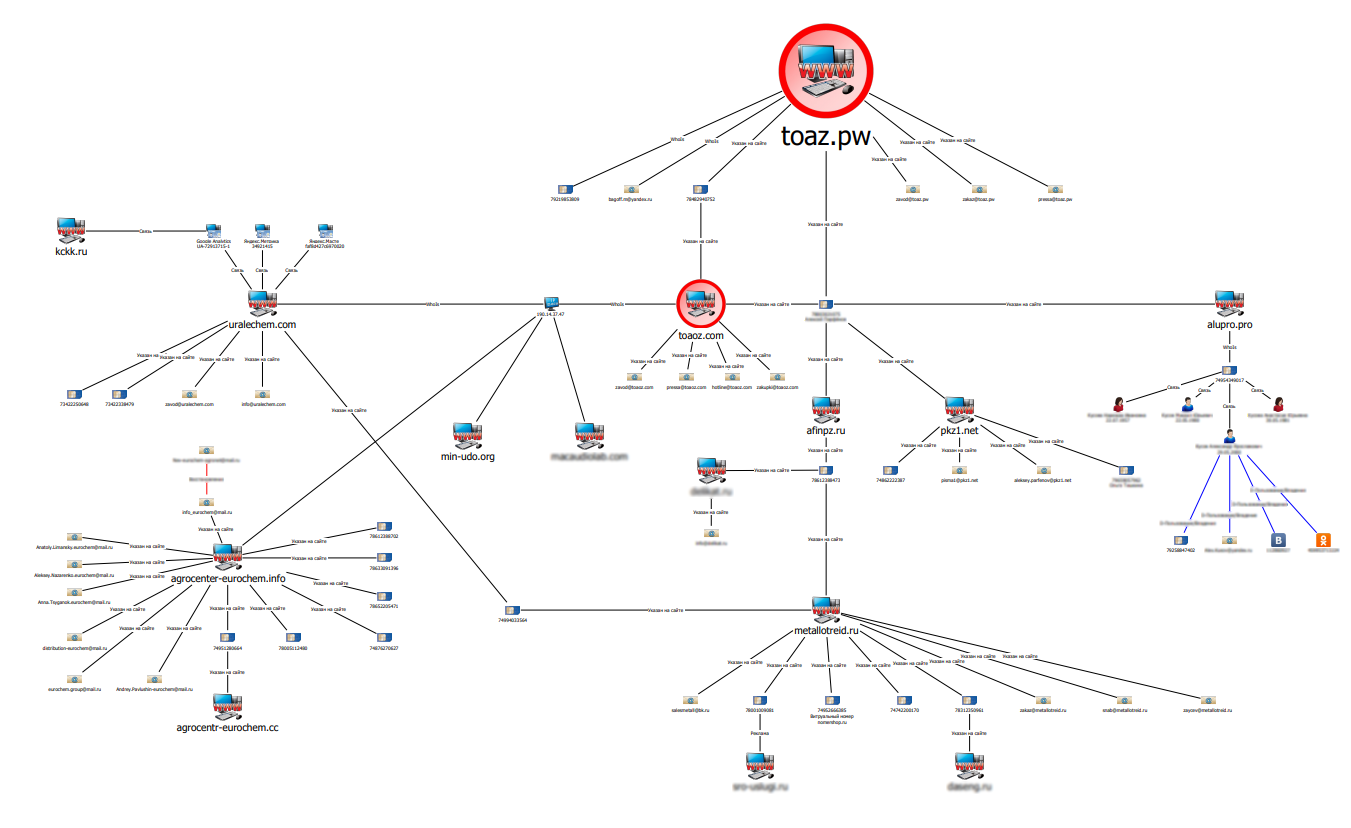

Y son rápidos. El análisis de datos, direcciones de correo electrónico y números de teléfono de Whois le permite obtener dos dobles más del sitio que está buscando: off tooz.oz y toaoz.com. Uno de ellos ya está muerto (pero el archivo web recuerda todo), mientras que el segundo parece haberse caído de CSS.

Curiosamente, a pesar de las direcciones de correo del formato ***@toaz.pw, los atacantes en realidad usan los servidores de correo Mail.Ru y Yandex. Es más conveniente

Excavando más. No menos recursos interesantes cuelgan de la misma IP con toaoz.com:

- uralechem.com

- min-udo.org

- agrocenter-eurochem.info

Los dos últimos en el momento de la escritura ya no están disponibles, pero el primero: un clon del sitio web de Uralchem sigue vivo.

Una búsqueda adicional le permite obtener una docena de nombres de dominio más para crear sitios de clonación para empresas de la industria química.

Tomaría demasiado tiempo pintar todo el proceso de búsqueda, así que aquí hay un diagrama simplificado de las relaciones entre los recursos de phishing.

El diagrama no indica todos los recursos, además, contiene datos personales intencionalmente ocultos, así como números de teléfono y nombres de algunos sitios que no están directamente relacionados con el esquema criminal.

Algunos de los teléfonos iluminados aparecen en los motores de búsqueda junto con varios servicios para la recepción anónima de confirmaciones por SMS.

Un análisis rápido de los recursos sugiere que este esquema está basado en estafadores que crearon clones de los sitios de la preocupación Eurochem hace varios años.

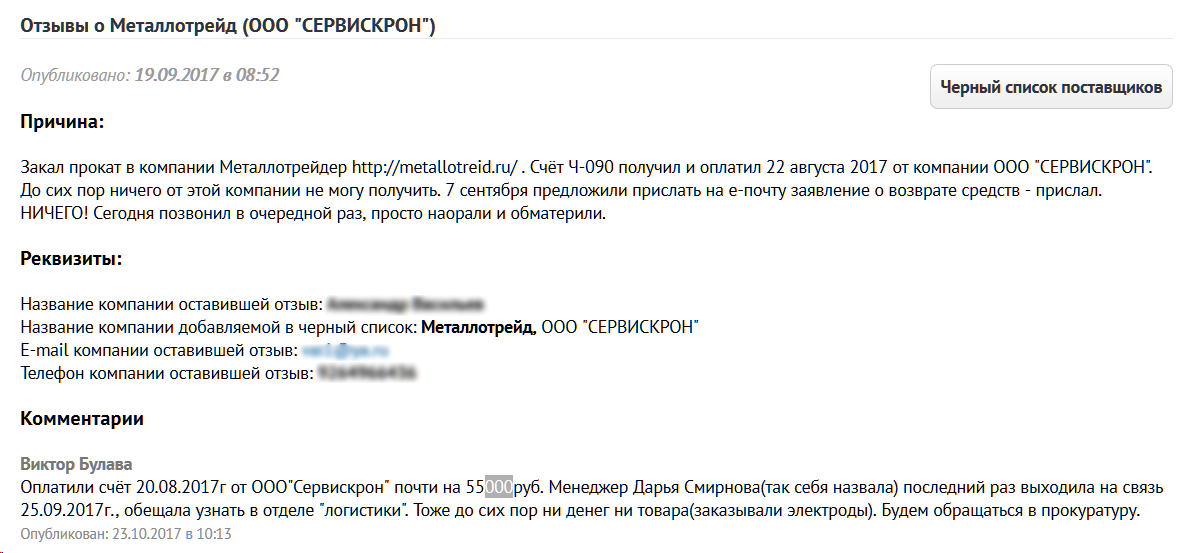

En la red puede encontrar reseñas de empresarios que se han convertido en víctimas de dichos sitios. Muchos de ellos están bastante decididos, con la intención de defender su verdad y su dinero en los tribunales. Pero es poco probable que comprendan que tendrán que demandar no con un proveedor sin escrúpulos, sino con una empresa de un día, cuyos activos tienden a cero. En los registros de las personas jurídicas se pueden encontrar muchas de estas "LLC" con respecto a qué procedimientos de ejecución están abiertos.

Pero definitivamente no hay nada que tomar de ellos. El dinero se ha trasladado al bolsillo de los organizadores de este negocio.

Los estafadores no se limitan a Rusia. Muchos sitios de phishing tienen versiones en inglés y discuten activamente "estafa de Rusia" en foros extranjeros.

Algunos recursos incluso hacen

listas de organizaciones con las que no vale la pena tratar. Entre ellos hay especialmente muchas empresas en la industria del petróleo y el gas, lo cual es comprensible: la dirección es muy monetaria. En estas listas también puede encontrar las direcciones de los sitios que se han convertido en los héroes de nuestra

selección de hoy .

Las razones de la popularidad de este esquema son muchas. A diferencia de los estafadores, que se benefician de los individuos, el engaño es legal. los individuos tienen beneficios mucho mayores, permitiendo a los atacantes recibir millones de rublos para varias transacciones.

Además, tal fraude no se revela de inmediato. La interrupción del suministro no es una ocurrencia tan rara en los negocios, por lo que los estafadores intentan estirar su tiempo el mayor tiempo posible, dando varias explicaciones sobre los retrasos. Utilizan este tiempo para cubrir sus huellas y retirar fondos. Cuando la víctima finalmente se da cuenta de que fue engañada, el tiempo para investigar el crimen "en persecución" se pierde irremediablemente.

Hay otra razón para el éxito de este negocio criminal. Al crear clones de los sitios de grandes empresas, los estafadores no les causan daños directos. Hasta cierto punto, solo su reputación sufre, e incluso de manera muy indirecta.

Por lo tanto, los gigantes industriales son extremadamente reacios a lidiar con tales recursos de phishing. Los terceros son aún más difíciles de tratar. De hecho, si una empresa cuyo sitio web fue copiado por ciberdelincuentes puede utilizar varias palancas de influencia legales, por ejemplo, para exigir el cese del uso indebido de la marca, entonces las víctimas de phishing no tienen más remedio que demostrar que el sitio es propiedad de estafadores y se utiliza con fines ilegales. Y aquí se enfrentan a una serie de dificultades, porque el hecho del fraude, o más bien la intención, aún debe ser probado. Y cualquier abogado sabe que el fraude es uno de los delitos más difíciles en términos de recopilación de pruebas, especialmente cuando se trata de relaciones entre personas jurídicas.

¿Qué queda por hacer? Clientes: adopte un enfoque más cuidadoso para verificar las contrapartes y no transfiera dinero a la cuenta del próximo "Vector" de LLC. Y las empresas industriales no ignoran el problema, sino que controlan la aparición de clones de sus recursos y toman oportunamente las medidas necesarias. Además, todas las herramientas necesarias para esto están disponibles hoy en día. La única pregunta es el deseo de la organización de cuidar la seguridad de sus clientes potenciales.