En el dominio público, se encontró una base de datos MongoDB que no requería autenticación, que contenía información de las estaciones de ambulancias de Moscú (SSMP).

Desafortunadamente, este no es el único problema: en primer lugar, esta vez los datos realmente se han filtrado y, en segundo lugar, toda la información confidencial se almacenó en un servidor ubicado en Alemania (¿ me gustaría preguntar si esto viola alguna ley o instrucciones departamentales? ) .

: . . , .

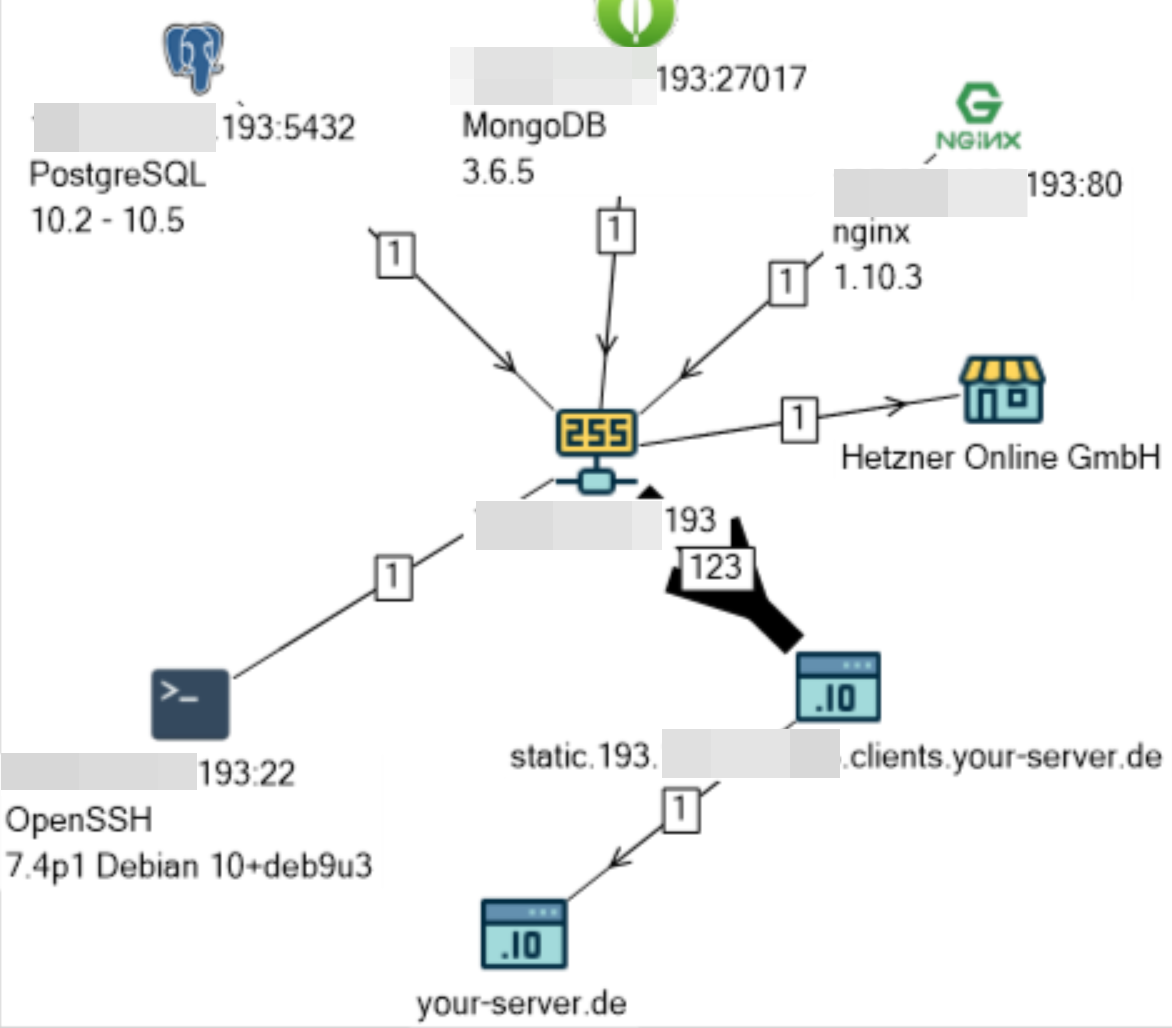

El servidor con la base llamada ssmp se encuentra en el sitio del reconocido proveedor de alojamiento Hetzner en Alemania.

Por evidencia indirecta, fue posible establecer el supuesto propietario del servidor y la base: la compañía rusa Computer Intelligent Systems LLC .

En la página ci-systems.com/solutions/programs-smp/, la empresa nos informa:

KIS SMP es un producto de software diseñado para automatizar el funcionamiento de las estaciones de atención médica (SMP) de emergencia (especializadas) dentro de los límites del tema de la Federación Rusa y proporciona:

- recibir llamadas;

- registro de llamadas y redireccionamiento;

- formación, monitoreo y gestión de equipos de campo de las estaciones NSR;

- reasignación masiva de brigadas de ambulancias durante la respuesta de emergencia;

- el trabajo de un solo centro de llamadas para la NSR;

- intercambio de datos con sistemas de información externos.

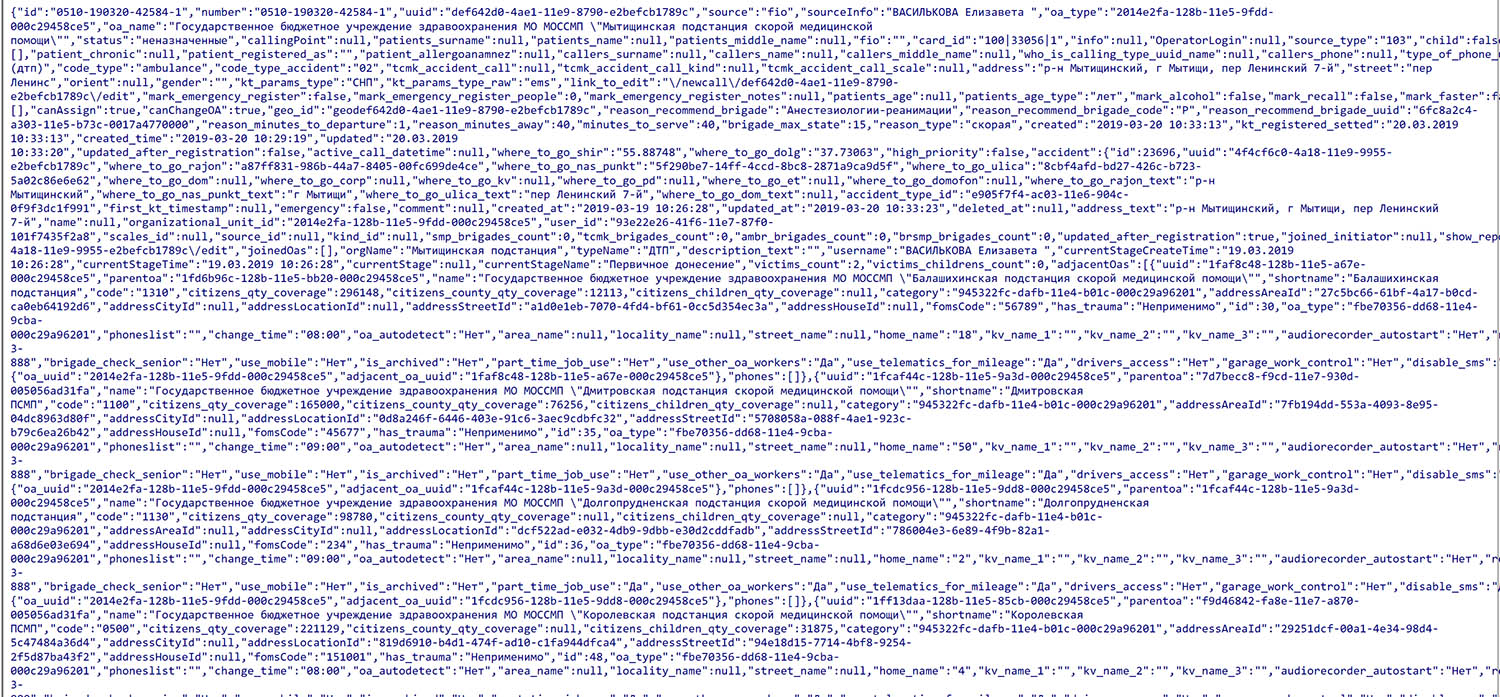

La base tenía un tamaño de 17.3 GB y contenía:

- Fecha / hora de llamada de emergencia

- Nombre de los miembros de la tripulación de la ambulancia (incluido el conductor)

- número de matrícula del equipo de ambulancia

- Estado del vehículo de la ambulancia (por ejemplo, "llegada de guardia")

- dirección de llamada

- Nombre, fecha de nacimiento, sexo del paciente.

- una descripción de la condición del paciente (por ejemplo, "temperatura> 39, disminuye mal, adulto")

- Nombre de la ambulancia

- teléfono de contacto

- y mucho mas ...

Los datos en la base de datos son como un registro de algún tipo de sistema de monitoreo / seguimiento para el proceso de completar una tarea. De interés es el campo de datos en la tabla asignar_datos_historia .

(Por supuesto, en la imagen de arriba, traté de ocultar todos los datos personales).

Como se escribió al principio, la falta de autenticación esta vez no es el único problema.

Lo más importante es que esta base de datos fue la primera en ser descubierta por piratas informáticos ucranianos del grupo THack3forU que dejan diferentes mensajes en el MongoDB encontrado y destruyen la información. Esta vez los muchachos se distinguieron por esto:

"Hackeado por THack3forU! Chanel. \ NPutin huylo, \ nMєdvєdєv schmo, \ nStrєlkov gamno, \ nROS_Ya BOTTOM!"

y, por supuesto, por el hecho de que después de descargar los 17 GB, los subimos en formato CSV al alojamiento de archivos Mega.nz. Acerca de cómo se descubren las bases de datos abiertas de MongoDB aquí .

Tan pronto como se estableció el propietario de la base de datos, le envié una notificación con una propuesta para cerrar el acceso a la base de datos, aunque ya era demasiado tarde: los datos "se fueron".

La primera vez que el motor de búsqueda Shodan registró esta base de datos el 28/06/2018, y el acceso a ella finalmente se cerró el 08/04/2019, entre las 17:20 y las 18:05 (GMT). Han pasado menos de 6 horas desde la notificación.

Siempre se pueden encontrar noticias sobre filtraciones de información e información privilegiada en mi canal de Telegram " Fugas de información ".