¿Alguna vez se ha preguntado cuántas organizaciones, empresas, servicios y personas diferentes participaron en la creación y el transporte de su computadora, enrutador y cualquier otro dispositivo que use en la vida cotidiana o en el trabajo? ¿Y cómo es esto peligroso? Si no, entonces bienvenido debajo del gato para pensar de Andrew 'bunnie' Huang .

A principios de 2019, se presentó un informe de Andrew Huang de Supply Chain Security: "Si yo fuera un estado nación ..." en la conferencia BlueHat IL de Microsoft. Pero primero, conozcamos al orador para entender por qué vale la pena escuchar su opinión, como la opinión de un especialista en este asunto.

Andrew Huang es un investigador de seguridad con un título en ingeniería eléctrica. Conocido por su investigación sobre la seguridad de Xbox y los componentes de hardware de varios dispositivos, participó en la creación de un chip de silicio totalmente integrado, un activista de la comunidad de código abierto. El autor de varios libros sobre piratería y seguridad: piratea la Xbox , hacker de hardware y mantiene un blog sobre sus actividades en el campo del hardware.

En su informe, Seguridad de la cadena de suministro: "Si yo fuera un estado nación ...", describe la inseguridad de las cadenas de suministro en términos de introducir puertas traseras en el componente de hardware de muchos dispositivos electrónicos.

Hicimos una breve revisión del informe, y para aquellos que quieran familiarizarse con este tema con más detalle, pueden ver el video original del informe.

En su informe, el autor da los siguientes ejemplos:

Hay casos de entrega y venta de muestras de prueba (con defectos de seguridad correspondientes) de los componentes del dispositivo en lugar de los finales. El autor se encontró con un FPGA que borró las marcas de que esta es una muestra de prueba;

Se puede agregar un elemento adicional al dispositivo, expandiendo su funcionalidad, por ejemplo, para extraer los datos almacenados en él. Ya había disturbios asociados con chips chinos y desarrollos internos de los servicios especiales;

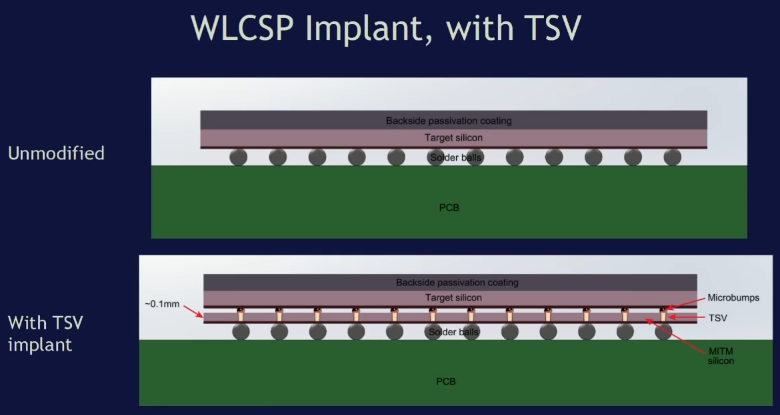

- en la etapa de diseño o creación, se pueden agregar elementos "superfluos" al chip, o debajo del mismo chip puede aparecer un segundo, exactamente del mismo tamaño, pero con una funcionalidad completamente diferente; esto se puede hacer para atacar a "un hombre en el medio";

- se puede conectar otro chip al chip utilizado en el dispositivo, cuyo propósito es conocido solo por el que lo hizo.

La siguiente figura muestra un diagrama que ilustra tanto el grado de dificultad en la introducción de puertas traseras como su detección. No es difícil rastrear la dependencia: cuanto más complicado es el proceso de implementación, más difícil es la detección.

La introducción de un chip debajo de otro o los cambios directamente dentro del chip son difíciles de notar incluso con rayos X y un microscopio electrónico. Pero a veces una inspección visual es suficiente para comprender que algo está definitivamente mal, por ejemplo, si la puerta trasera está incrustada en un dispositivo ya terminado y parece un chip separado.

Todo lo anterior puede aparecer en su dispositivo en cualquiera de los enlaces de la cadena de suministro, lo que no siempre es posible rastrear. En la mayoría de los casos, las estructuras serias están involucradas en la aparición de tales puertas traseras y marcadores en el hierro importado. Debido a esto, el problema es difícil de combatir, y la única salida es el desarrollo y el diseño independientes.

La figura muestra varias opciones para la cadena de suministro desde el momento en que se desarrolla el chip hasta que el usuario ya lo tiene en el dispositivo. Los peligros lo "aguardan" en cada eslabón de la cadena y, a veces, fuera de ella. Existe una opción cuando los atacantes compran dispositivos, se incorporan puertas traseras y el atacante los devuelve al vendedor con algún pretexto. Después de eso, el vendedor puede vender este dispositivo nuevamente y, por lo tanto, exponer al nuevo propietario al peligro.

Este es un gran problema de seguridad que vale la pena conocer y recordar. E incluso comprando un dispositivo o sus partes de proveedores conocidos en los que puede confiar, puede obtener no solo lo que desea, sino también una sorpresa desagradable en forma de vigilancia y acceso a datos personales.

En la comunidad de investigadores de seguridad de habla rusa, el tema de las puertas traseras en hierro también se ha planteado recientemente. Le sugerimos que escuche el podcast Noise Security Bit "Ficción y realidad: puertas traseras en hardware y firmware" y lea el artículo sobre cómo proteger los chips de la ingeniería inversa de la amartología .

Y en su opinión, ¿qué tan grave es este problema hoy?