Fuente

FuenteSe cree que existen tres enfoques para el diagnóstico de la seguridad de la información: auditoría, evaluación de vulnerabilidad y pruebas de penetración. Hablemos de auditoría y evaluación de vulnerabilidad. Bajo el corte, consideraremos los problemas que deben abordarse en el marco de la auditoría, y el kit de herramientas de Quest Software para detectar, prevenir e investigar incidentes de seguridad de la información basados en el aprendizaje automático (Detección de amenazas de cambio de auditor), recopilar registros de objetos de infraestructura (InTrust) y auditar el actual configuración (Enterprise Reporter) y salida de datos de auditoría para todos los sistemas enumerados en una interfaz (IT Security Search).

Una auditoría de seguridad de TI determina si el sistema de información y su mantenimiento cumplen con las expectativas del cliente y los estándares de la compañía. Desde nuestro punto de vista, el sistema de auditoría debe tener las siguientes capacidades:

- identificar e identificar actividad normal y atípica;

- construir consultas y filtrar datos en una serie de eventos para obtener la información necesaria;

- escalar eventos a un grupo de responsables;

- tener informes preconfigurados mediante los cuales puede identificar actividad atípica.

La peculiaridad de trabajar con la seguridad de la información, que a menudo vemos, es la realización de una auditoría sobre el principio residual. Es decir, la auditoría de los cambios la realiza el departamento, que también se carga con otras tareas. El primer problema surge de esto:

Usar herramientas de auditoría integradasNo hay tiempo suficiente para buscar y configurar otros. Por herramientas integradas nos referimos, por ejemplo, a complementos de Windows o scripts especiales en Power Shell. Por supuesto, con la ayuda de tales medios, un incidente solo se puede encontrar después del hecho.

A medida que la organización crece, aumenta la cantidad de usuarios y cambios. Hay estudios sobre este tema con cifras específicas, pero incluso sin esto está claro que el intercambio digital está cambiando cada año. El segundo desafío de auditoría es

Un aumento en el número de cambios debido al crecimiento de la infraestructura.El crecimiento puede estar asociado con un aumento en el personal o el número de clientes, pero independientemente de esto, la cantidad de cambio aumentará proporcionalmente.

La auditoría está seriamente influenciada no solo por factores internos (estos son los dos primeros problemas), sino también por factores externos: los requisitos de los organismos estatales o las políticas corporativas. Y llegamos al tercer problema de auditoría:

Falta de herramientas adecuadas para cumplir con los requisitos.En ausencia de herramientas adecuadas, los administradores del sistema no controlan los cambios requeridos, o lo hacen, pero con medios improvisados (ver problema 1).

Ahora pasamos a una revisión de herramientas que pueden ayudar con la respuesta a la pregunta: "¿Quién hizo esto?" (realmente ayuda con la respuesta a muchas otras preguntas).

Auditoría operativa de eventos de seguridad de la información.

Cuando venimos a algunas empresas para reuniones de instalación, vemos un sistema de auditoría basado en Power Shell. Los scripts generalmente son compatibles con un solo administrador de Windows. Este no es un problema grave hasta el despido de este empleado. Después de su partida, surge la pregunta: quién continuará apoyando y desarrollando esto. El nuevo administrador (si tiene suficiente competencia) generalmente escribe estos scripts nuevamente. Y estos no son casos aislados.

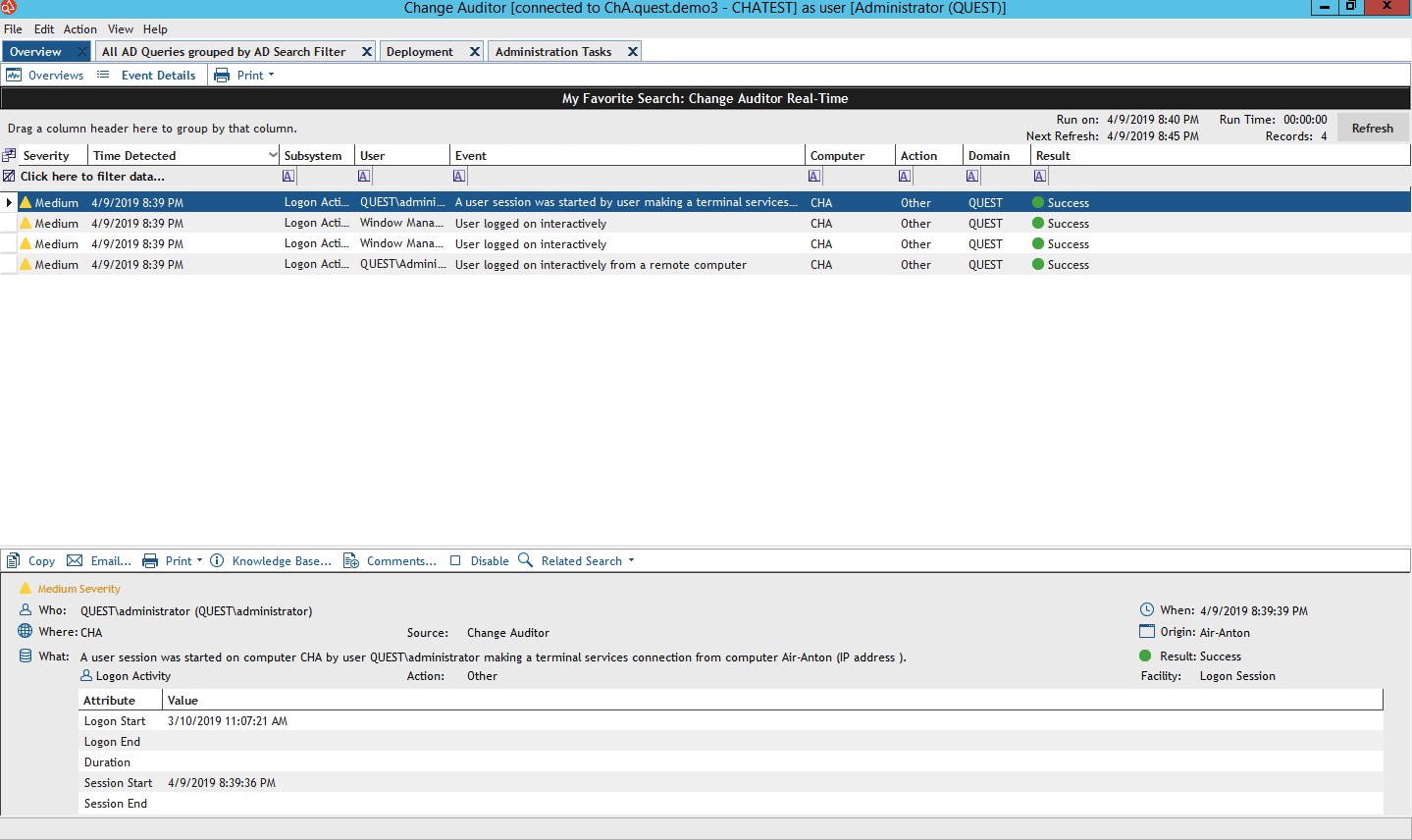

Change Auditor es una herramienta para la auditoría en línea de cambios en el entorno de Microsoft y en matrices de discos, que no requiere el conocimiento de una sola persona.

Auditoría compatible: AD, Azure AD, SQL Server, Exchange, Exchange Online, Sharepoint, Sharepoint Online, Windows File Server, OneDrive for Business, Skype for Business, VMware, NetApp, EMC, FluidFS. Apto para ambientes híbridos. Existen informes predefinidos para el cumplimiento de los estándares GDPR, SOX, PCI, HIPAA, FISMA, GLBA.

Además de la auditoría, Change Auditor puede bloquear los cambios. Por ejemplo, prohíba agregar nuevos usuarios al grupo AD o prohíba cambiar el archivo / carpeta.

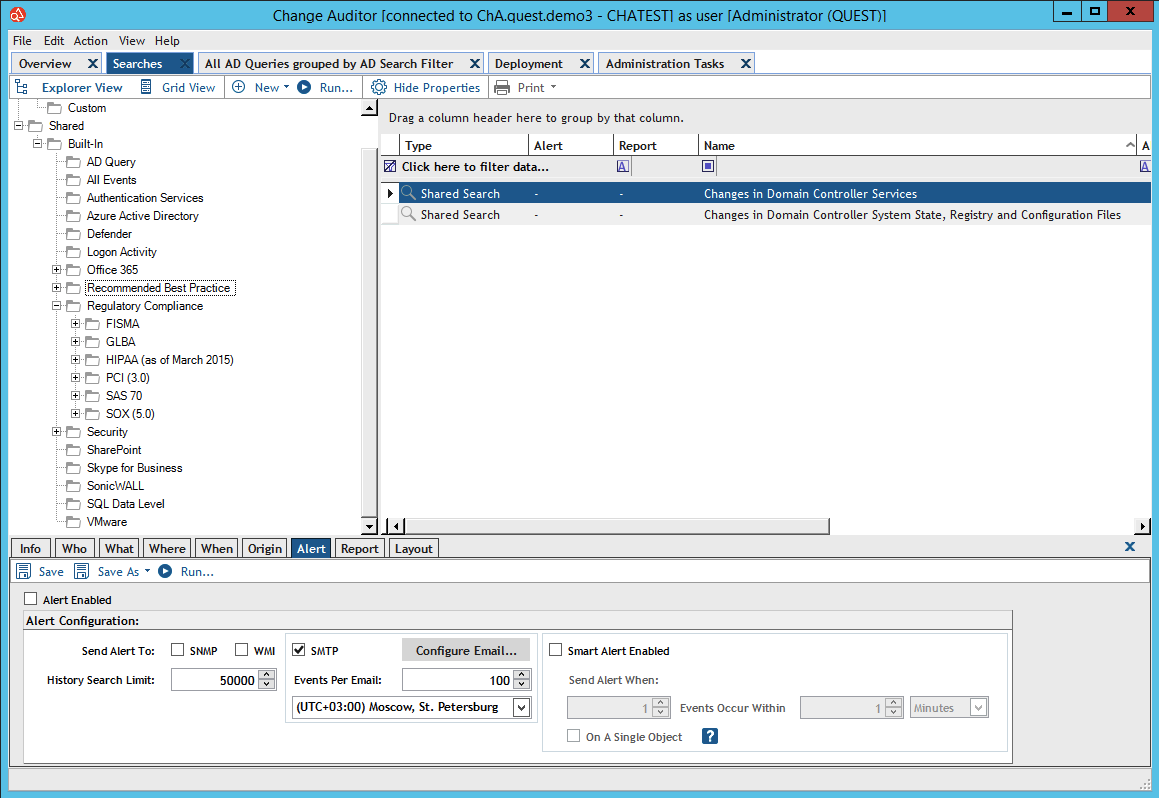

Change Auditor tiene un módulo de análisis adicional: detección de amenazas.

Desarrollado por aprendizaje automático (ML) y análisis de comportamiento del usuario (UEBA). Recibe eventos de Change Auditor durante los últimos 30 días y revela un comportamiento atípico del usuario: iniciar sesión desde un lugar inusual o en momentos inusuales, ingresar una contraseña sin éxito varias veces seguidas en un controlador de dominio, iniciar sesión en un recurso de archivo prohibido, etc. El módulo analiza eventos en varias dimensiones e informa anomalías.

Configuración de la infraestructura de auditoría

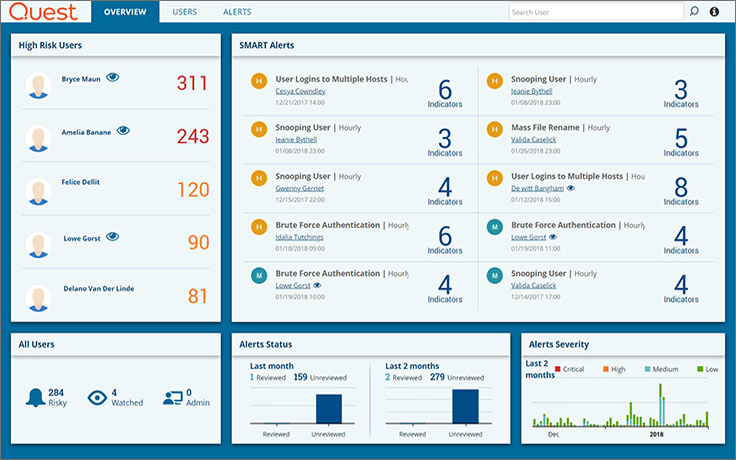

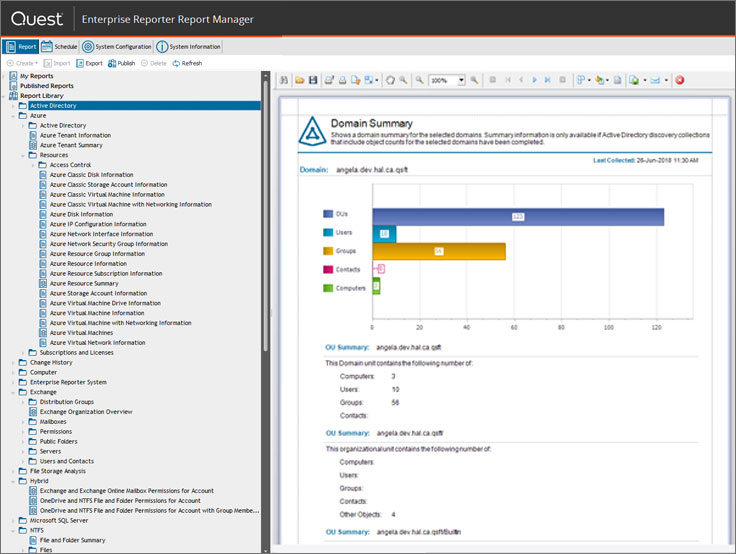

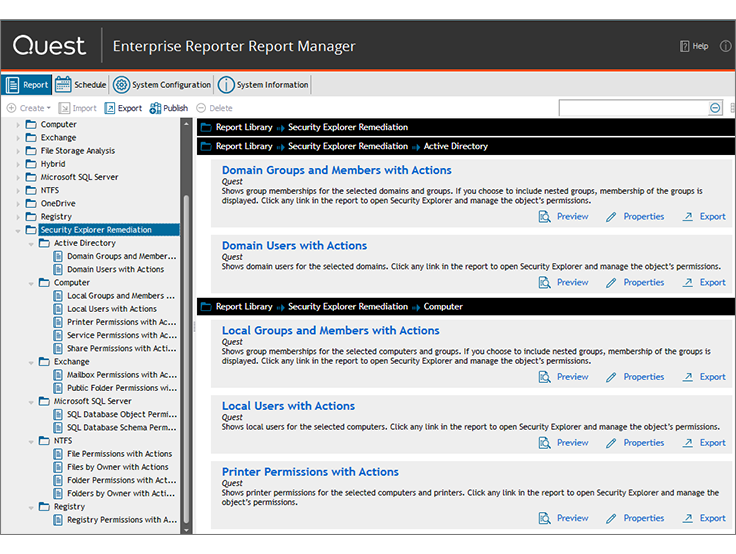

Para aquellos que siempre han querido limpiar su infraestructura de Windows, pero aún no pueden tenerla en sus manos. Enterprise Reporter, una herramienta de informes, recupera datos de objetos de AD, Azure AD, SQL Server, Exchange, Exchange Online, Windows File Server, OneDrive for Business y recursos de Azure (máquinas virtuales, grupos de seguridad de red y otros objetos) y crea informes hermosos.

El valor principal del producto es el conjunto de informes existente, que le permite ver las vulnerabilidades inmediatamente después de la instalación. Por ejemplo, en uno de nuestros clientes, encontramos usuarios en grupos de administradores de dominio con la opción de caducidad de contraseña deshabilitada.

De informes ya preparados:

- Usuarios que no han iniciado sesión en los últimos 30 días.

- usuarios con una contraseña caducada;

- usuarios de grupos privilegiados que no han iniciado sesión durante los últimos 30 días;

- Servicios de Windows que no funcionan bajo la contabilidad del sistema local;

- Software instalado en servidores con el rol de controlador de dominio;

- Revisiones instaladas en servidores

- Configuraciones de seguridad en servidores

- grupos anidados y usuarios en grupos anidados

- Permisos de Active Directory

- permisos para carpetas en almacenamiento de archivos y otros.

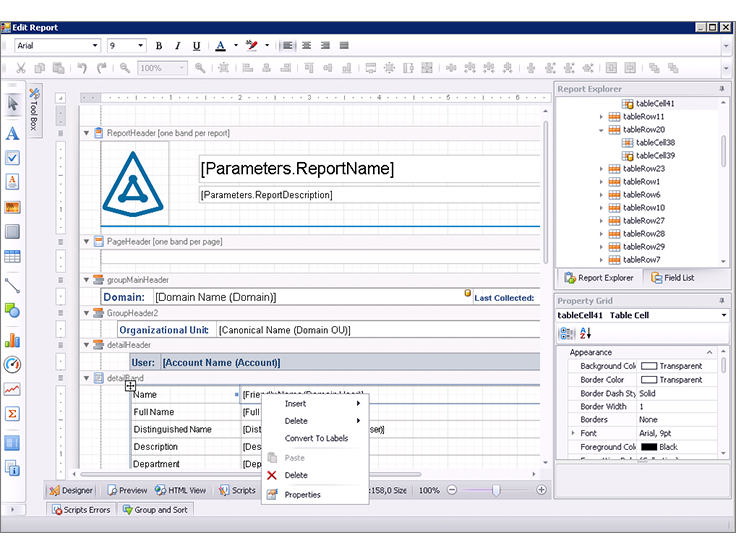

Se pueden

encontrar ejemplos de los informes enumerados

en el sitio web de Quest en el informe PDF (el archivo se abre inmediatamente, no es necesario registrarse). Existen informes predefinidos para el cumplimiento de GDPR, SOX, PCI-DSS, HIPAA, FISMA, GLBA y otros. Y si tiene requisitos de informes en su empresa o desea marcar un documento, hay un diseñador especial.

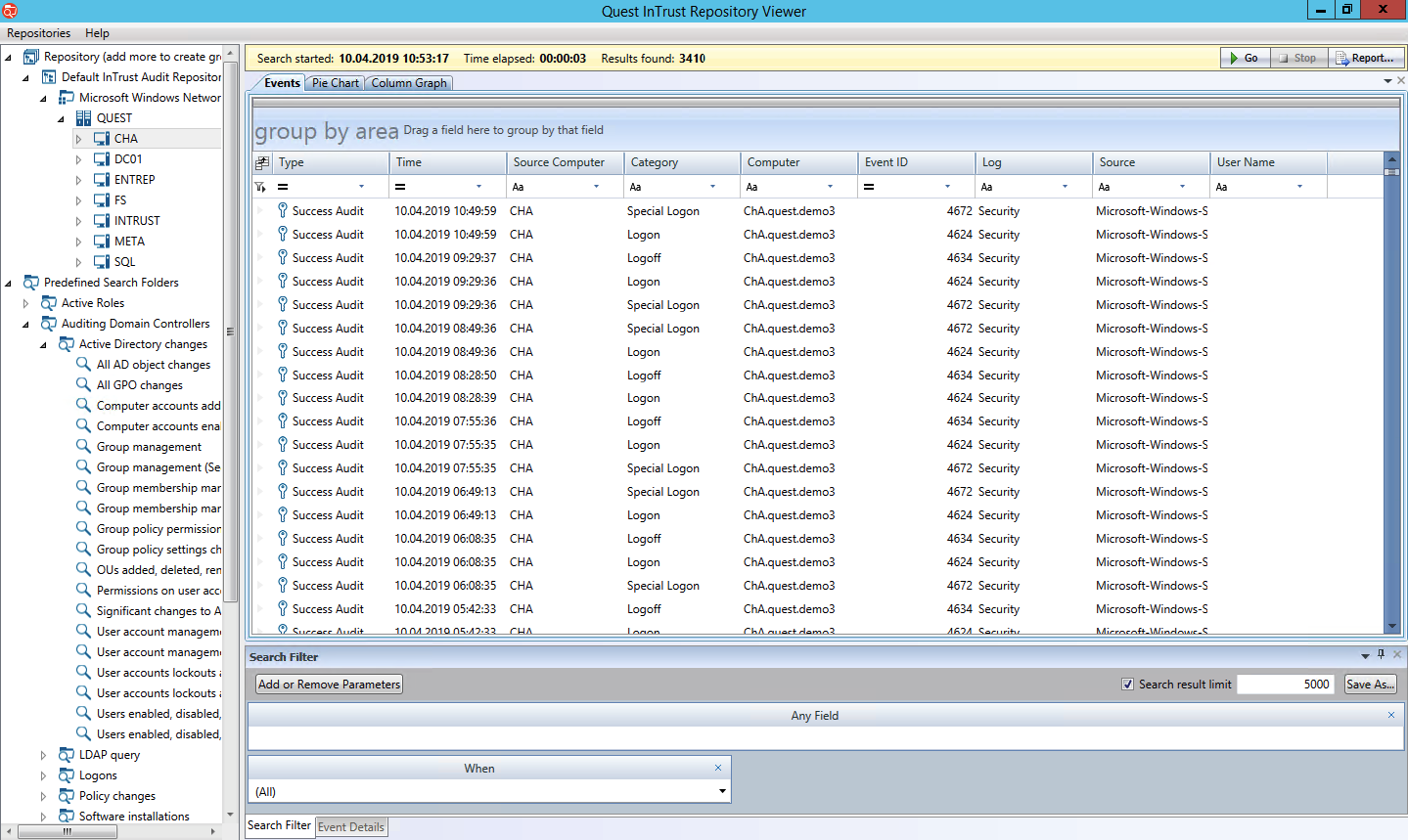

Recolección de registros y análisis

Otra fuente de datos sobre eventos de seguridad de la información son los registros. En ellos puedes encontrar, si no todo, casi todo. Después de recopilarlos, sería bueno normalizarlos y estructurarlos para correlacionar entre eventos, por ejemplo, en AD y algún registro de texto.

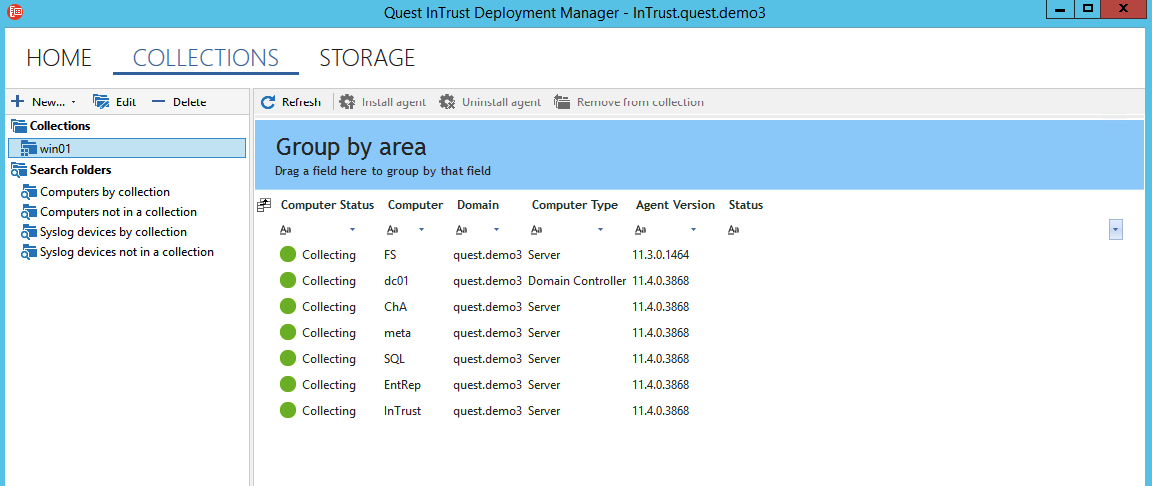

InTrust es una herramienta para recopilar y analizar registros de fuentes heterogéneas. Puede recoger registros de Windows, registros de texto y syslog de dispositivos de red. Después de la recopilación, todas las estadísticas (eventos) se reducen al estado del formulario: cuándo sucedió, qué sucedió, dónde sucedió, quién realizó la acción, desde dónde se realizó esta acción.

InTrust puede manejar hasta 60,000 eventos por segundo desde 10,000 fuentes. A menudo, los agentes recopiladores se instalan en estaciones de trabajo para rastrear los eventos del registro de eventos de Windows Sysmon (seguimiento de cambios en los valores del registro, creación de nuevos procesos con hashes incorrectos y otros), registros de PowerShell.

Los datos sin procesar se almacenan en el almacenamiento integrado con una relación de compresión de 20: 1. Hay integraciones listas para usar con algunos sistemas SIEM. Si los usa, InTrust es una forma conveniente de ahorrar en licencias, ya que almacena datos sin procesar en su almacenamiento y envía solo eventos a SIEM.

Piscina bajo el paraguas

Para completar el concepto de seguridad, es deseable combinar datos de todas las fuentes y observar lo que sucede en una ventana. Además, correlacione eventos para la detección rápida de la causa raíz.

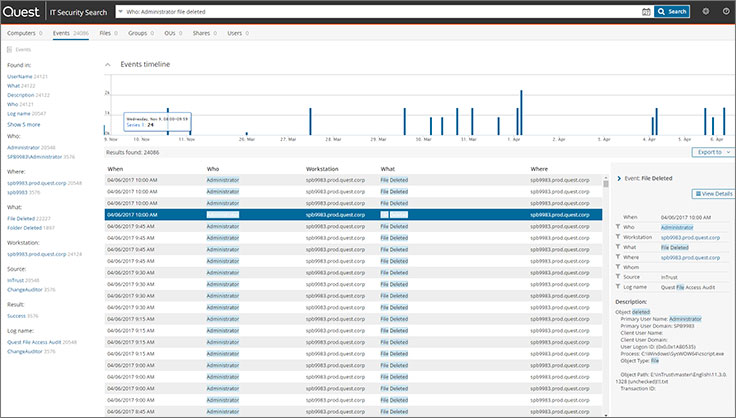

IT Security Search es una herramienta para la búsqueda global de texto completo en Google según la auditoría operativa, la auditoría de la configuración de la infraestructura y los datos de los registros. Todos los datos se recuperan en tiempo real de los sistemas conectados.

Puede ingresar el nombre del usuario, la estación de trabajo, el tipo de evento o cualquier otra cosa y buscar eventos o configuraciones relacionadas con este atributo. Al generar consultas, puede usar expresiones lógicas. A partir de los resultados de la consulta, es conveniente crear informes y enviarlos a las partes interesadas de acuerdo con un cronograma.

Desde la interfaz de IT Security Search, también puede revertir los cambios a AD. Es decir, por ejemplo, puede restaurar un usuario eliminado por error con todos sus atributos. Esto se logra mediante la integración con otro producto Quest: Recovery Manager para Active Directory.

El objetivo principal del artículo es presentar a la familia de productos Quest para auditar los cambios. Esas herramientas que usa ahora pueden tener un conjunto diferente de funciones (en algún lugar más, en algún lugar menos). Escriba en los comentarios con qué debe lidiar, qué funciones le han sido útiles y por qué eligió una u otra solución. Es interesante intercambiar experiencias.