La estación de trabajo del usuario es la infraestructura más vulnerable en términos de seguridad de la información. Los usuarios pueden recibir una carta de su correo de trabajo que parece ser de una fuente segura, pero con un enlace al sitio infectado. Quizás alguien descargará una utilidad útil para trabajar desde una ubicación desconocida. Sí, puede llegar a más de una docena de casos, cómo a través de los usuarios el malware puede infiltrarse en los recursos corporativos internos. Por lo tanto, las estaciones de trabajo requieren mayor atención, y en el artículo le diremos dónde y qué eventos tomar para rastrear ataques.

Hay tres fuentes de eventos útiles para detectar un ataque en una etapa temprana en Windows: un registro de eventos de seguridad, un registro de monitoreo del sistema y registros de Power Shell.

Registro de seguridad

Esta es la ubicación de almacenamiento principal para los registros de seguridad del sistema. Esto incluye eventos de inicio / cierre de sesión de usuario, acceso a objetos, cambios en políticas y otras actividades relacionadas con la seguridad. Por supuesto, si se configura la política adecuada.

Enumeración de usuarios y grupos (eventos 4798 y 4799).

Enumeración de usuarios y grupos (eventos 4798 y 4799). El software malicioso al comienzo de un ataque a menudo pasa a través de cuentas de usuarios locales y grupos locales en una estación de trabajo para encontrar credenciales para sus asuntos oscuros. Estos eventos ayudarán a detectar código malicioso antes de que avance más y, utilizando los datos recopilados, se propagarán a otros sistemas.

Crear una cuenta local y cambiar grupos locales (eventos 4720, 4722–4726, 4738, 4740, 4767, 4780, 4781, 4794, 5376 y 5377). Un ataque también puede comenzar, por ejemplo, agregando un nuevo usuario a un grupo de administradores locales.

Intenta iniciar sesión con una cuenta local (evento 4624). Los buenos usuarios inician sesión con una cuenta de dominio e identificar una entrada en una cuenta local puede indicar el comienzo de un ataque. El evento 4624 también incluye inicios de sesión en una cuenta de dominio, por lo que al procesar eventos, debe filtrar los eventos en los que el dominio es diferente del nombre de la estación de trabajo.

Intento de inicio de sesión con una cuenta determinada (evento 4648). Esto sucede cuando el proceso se ejecuta en modo "Ejecutar como". En la operación normal de los sistemas, esto no debería ser, por lo tanto, tales eventos deberían ser controlados.

Estación de trabajo de bloqueo / desbloqueo (eventos 4800-4803). Los eventos sospechosos incluyen cualquier acción que haya ocurrido en una estación de trabajo bloqueada.

Cambios en la configuración del firewall (eventos 4944-4958). Obviamente, al instalar un nuevo software, la configuración de firewall puede cambiar, lo que causará falsos positivos. En la mayoría de los casos, no es necesario controlar tales cambios, pero no será superfluo saber sobre ellos.

Conexión de dispositivos Plug'n'play (evento 6416 y solo para Windows 10). Es importante controlar esto, si los usuarios generalmente no conectan nuevos dispositivos a la estación de trabajo, y de repente, lo han conectado.

Windows incluye 9 categorías de auditoría y 50 subcategorías para un ajuste fino. El conjunto mínimo de subcategorías que se deben incluir en la configuración:

Inicio / cierre de sesión- Inicio de sesión;

- Cierre de sesión;

- Bloqueo de cuenta;

- Otros eventos de inicio / cierre de sesión.

Gestión de cuentas- Gestión de cuentas de usuario;

- Gestión del grupo de seguridad.

Cambio de política- Cambio de política de auditoría

- Cambio de política de autenticación;

- Cambio de política de autorización.

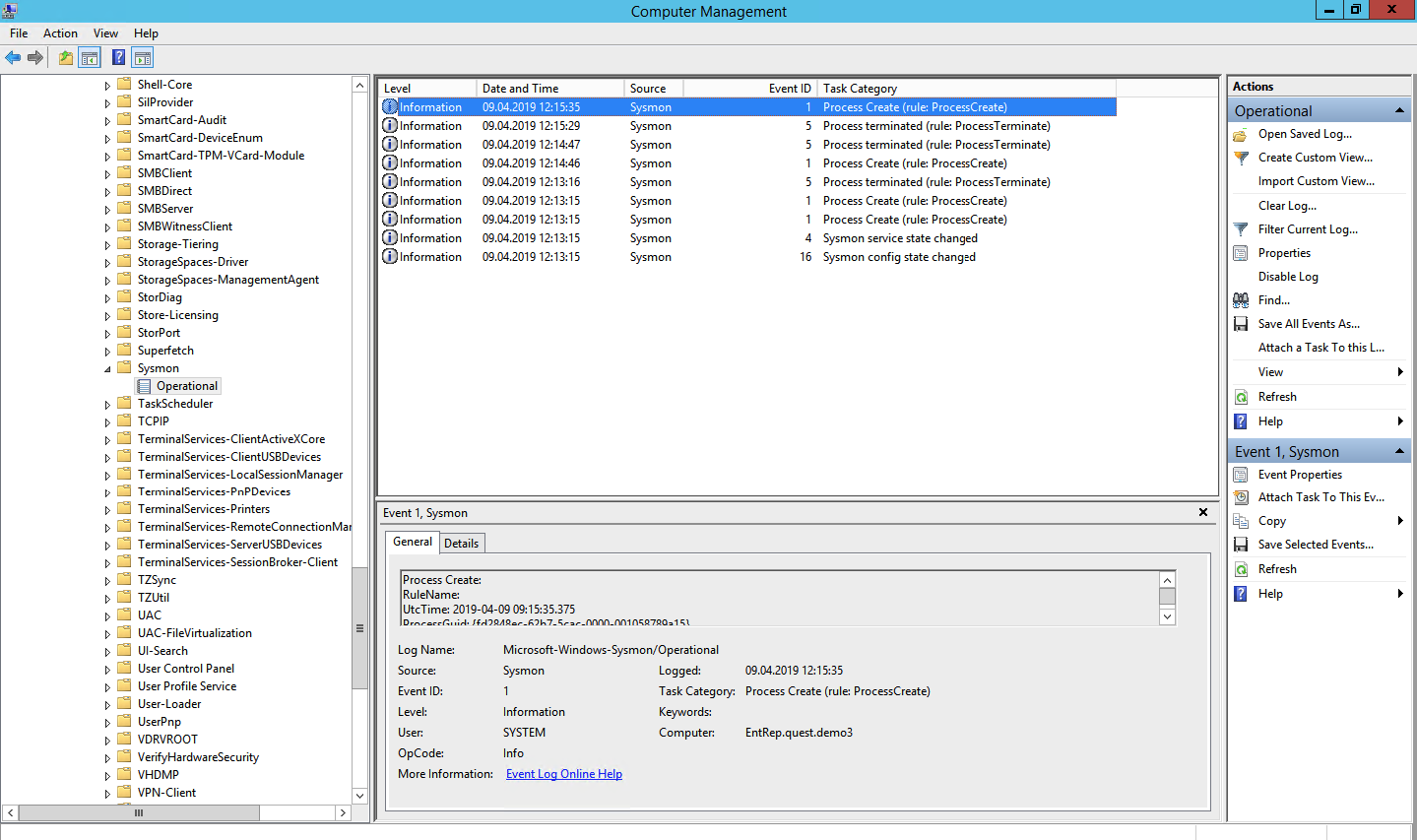

Monitor de sistema (Sysmon)

Sysmon es una utilidad incorporada en Windows que puede escribir eventos en el registro del sistema. Por lo general, se requiere instalarlo por separado.

En principio, se pueden encontrar los mismos eventos en el registro de seguridad (al incluir la política de auditoría deseada), pero Sysmon brinda más detalles. ¿Qué eventos se pueden tomar de Sysmon?

Creación de un proceso (evento ID 1). El registro del sistema de eventos de seguridad también puede indicar cuándo se ha iniciado cualquier * .exe e incluso mostrar su nombre y ruta de inicio. Pero a diferencia de Sysmon, no podrá mostrar el hash de la aplicación. El software malicioso incluso se puede llamar notepad.exe inofensivo, pero es el hash lo que lo pondrá en aguas claras.

Conexiones de red (ID de evento 3). Obviamente, hay muchas conexiones de red y no puedes hacer un seguimiento de todos. Pero es importante tener en cuenta que Sysmon, a diferencia del Registro de seguridad, puede vincular una conexión de red a los campos ProcessID y ProcessGUID, muestra el puerto y las direcciones IP de la fuente y el receptor.

Cambios en el registro (evento ID 12-14). La forma más fácil de agregarse al inicio es registrarse en el registro. Security Log puede hacer esto, pero Sysmon muestra quién realizó los cambios, cuándo, dónde, ID de proceso y valor de clave anterior.

Creación de archivos (evento ID 11). Sysmon, a diferencia del Registro de seguridad, mostrará no solo la ubicación del archivo, sino también su nombre. Está claro que no puede realizar un seguimiento de todo, pero también puede auditar ciertos directorios.

Y ahora qué políticas de registro de seguridad no tienen, pero están en Sysmon:

Cambiar el tiempo de creación del archivo (ID de evento 2). Algunos programas maliciosos pueden reemplazar la fecha de creación del archivo para ocultarlo de los informes con archivos creados recientemente.

Descargue controladores y bibliotecas dinámicas (ID de evento 6-7). Seguimiento de la carga de DLL y controladores de dispositivo en la memoria, verificación de la firma digital y su validez.

Crear un hilo en un proceso continuo (ID de evento 8). Un tipo de ataque que también necesita monitorear.

Eventos de RawAccessRead (ID de evento 9). Leer operaciones desde el disco usando "\\. \". En la gran mayoría de los casos, dicha actividad debe considerarse anormal.

Crear una secuencia de archivo con nombre (ID de evento 15). Un evento se registra cuando se genera una secuencia de archivos con nombre que genera eventos con un hash del contenido del archivo.

Crear una tubería y conexión con nombre (ID de evento 17-18). Seguimiento de código malicioso que se comunica con otros componentes a través de una tubería con nombre.

Actividad de WMI (evento ID 19). Registro de eventos que se generan al acceder al sistema a través del protocolo WMI.

Para proteger el propio Sysmon, debe realizar un seguimiento de los eventos con ID 4 (detener e iniciar Sysmon) e ID 16 (cambiar la configuración de Sysmon).

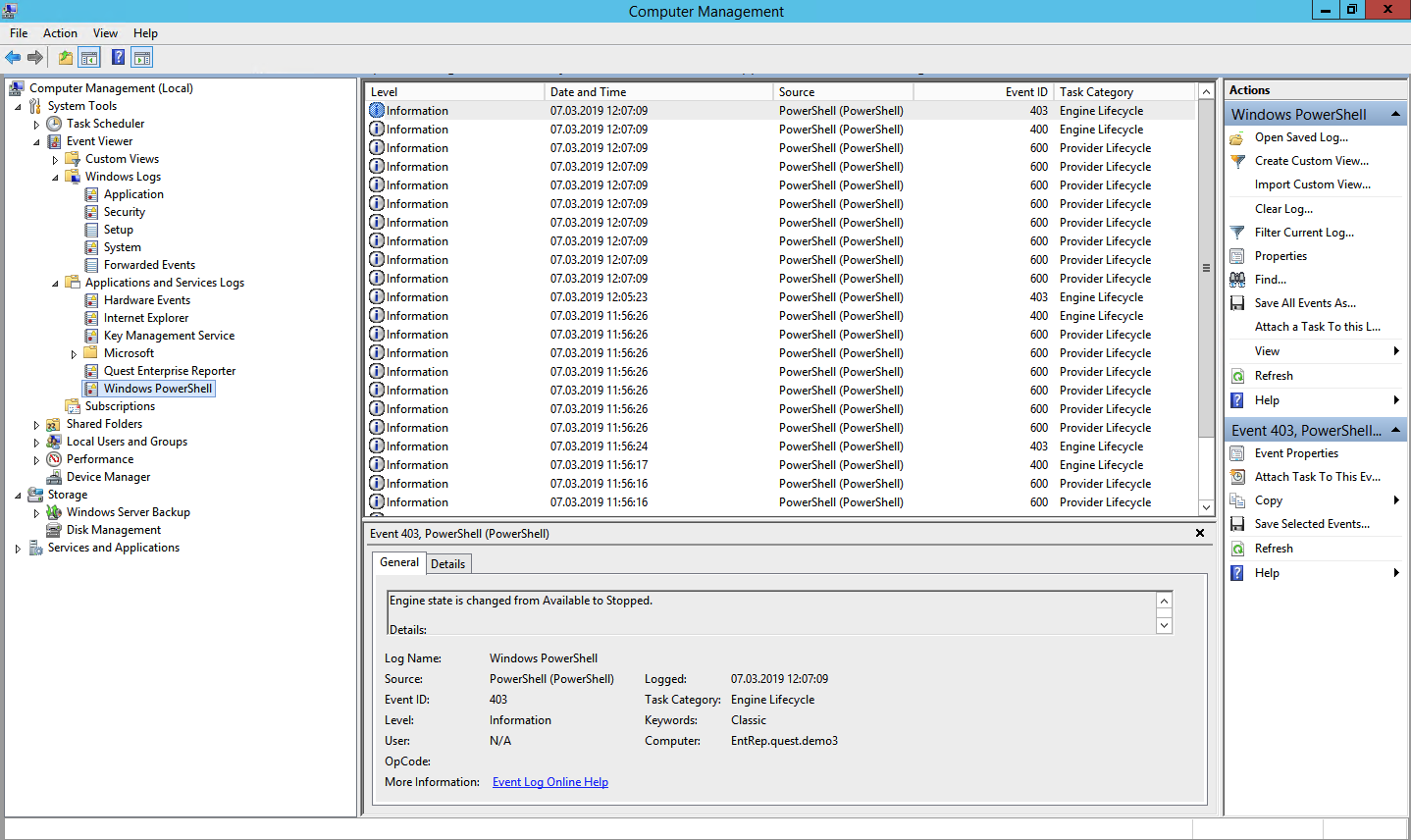

Revistas Power Shell

Power Shell es una herramienta poderosa para administrar la infraestructura de Windows, por lo que hay muchas posibilidades de que el atacante la elija. Puede usar dos fuentes para obtener información sobre los eventos de Power Shell: el registro de Windows PowerShell y el registro de Microsoft-WindowsPowerShell / Operational.

Registro de Windows PowerShell

Proveedor de datos cargado (ID de evento 600).

Proveedor de datos cargado (ID de evento 600). Los proveedores de PowerShell son programas que sirven como fuente de datos para que PowerShell los vea y administre. Por ejemplo, los proveedores integrados pueden ser variables de entorno de Windows o el registro. La aparición de nuevos proveedores debe ser monitoreada para identificar actividades maliciosas a tiempo. Por ejemplo, si ve que WSMan aparece entre los proveedores, se ha iniciado una sesión remota de PowerShell.

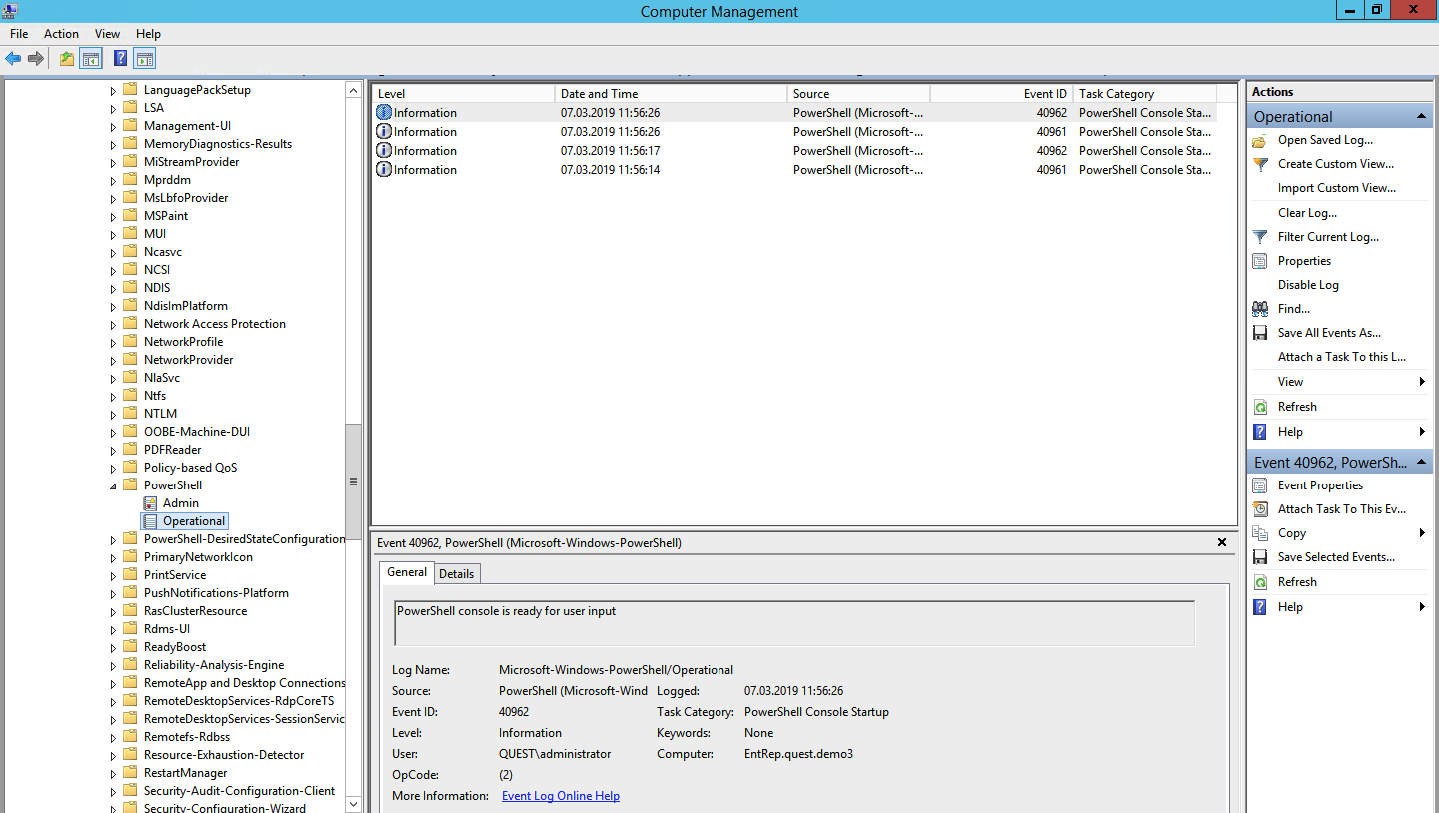

Microsoft-WindowsPowerShell / Registro operativo (o MicrosoftWindows-PowerShellCore / Operational en PowerShell 6)

Módulo diario (ID de evento 4103).

Módulo diario (ID de evento 4103). Los eventos almacenan información sobre cada comando ejecutado y los parámetros con los que se llamó.

Registro de bloqueo de script (ID de evento 4104). El registro de bloqueo de script muestra cada bloque de código de PowerShell ejecutado. Incluso si un atacante intenta ocultar el comando, este tipo de evento mostrará el comando PowerShell ejecutado realmente. Incluso en este tipo de evento, se pueden grabar algunas llamadas API de bajo nivel, estos eventos generalmente se escriben como Verbose, pero si se utiliza un comando o script sospechoso en un bloque de código, se registrará como Advertencia con criticidad.

Tenga en cuenta que después de configurar la herramienta para recopilar y analizar estos eventos, se requerirá un tiempo de depuración adicional para reducir el número de falsos positivos.

Díganos en los comentarios qué registros recopila para la auditoría de seguridad de la información y qué herramientas utiliza para esto. Una de nuestras áreas son las soluciones para auditar eventos de seguridad de la información. Para resolver el problema de recopilar y analizar registros, podemos ofrecer una mirada más cercana a

Quest InTrust , que puede comprimir los datos almacenados con una proporción de 20: 1, y una instancia instalada es capaz de procesar hasta 60,000 eventos por segundo desde 10,000 fuentes.