El hogar inteligente está representado por una amplia gama de dispositivos. En la segunda parte de la serie de seguridad de IoT, se discutirán los decodificadores de TV inteligentes, cocinas inteligentes, asistentes de voz e iluminación.

Enlace a 1 parte .

Seguridad en el hogar inteligente

Smart TV - Apple TV

Apple TV es un reproductor de medios digitales con una amplia gama de características dentro de un sistema operativo separado, administrado por un teléfono, Siri, remoto y expandible programáticamente debido a aplicaciones de terceros. Apple TV tiene varias generaciones:

- I generación: Y'07, MacOS X, HDD tradicional y puerto USB

- II generación - Y'10, iOS + MicroUSB

- III generación - Y'12, iOS + MicroUSB

- Generación IV: Y'15, tvOS (iOS) + USB-C y Bluetooth

- Generación V (4K): Y'17, tvOS (iOS) + Bluetooth, sin USB

- Generación VI - modelo de 2018, sin USB

Métodos conocidos de acceso a Apple TV

Se puede acceder a estos métodos por modelos de primera generación presentados en la conferencia de 2009 "Hackear el Apple TV y Dónde viven sus datos forenses", Kevin Estis y Randy Robbins, Def Con 2009 (

presentación ,

video ). El modelo de esta generación se realizó sobre la base de Mac OS X y el acceso a los datos se redujo al análisis del disco duro y las características de conexión al televisor en su conjunto.

El acceso a los datos de Apple TV de las generaciones II-V es muy similar en metodología para acceder a otros productos de Apple y se reduce a

- Análisis de copias de seguridad con diversas herramientas, incluidas las forenses.

- Busque un jailbreak para investigar datos fuera de las copias de seguridad o investigue la televisión ya hackeada.

- Análisis de contenido, clientes meteorológicos, contenido de transmisión: Netflix, iTunes, NHL, NBA, Vimeo, YouTube, etc.

- Acceso a los datos de la aplicación con el fin de extraer cuentas y tarjetas de crédito, así como otra información útil.

Utilidades para Jailbreak

A diferencia de los relojes, el conjunto de utilidades Jailbreak para TV está ampliamente representado, a excepción de los modelos de tercera generación:

- La lista actual se actualiza, por ejemplo, en el recurso pangu.

- Apple TV 1 : scripts, ssh, expulsión de disco y otros métodos similares a Mac.

- Apple TV 2 - Cárcel Seas0npass para las versiones de tvOS 4.3 - tvOS 5.3 (sin conexión) y tvOS 6.1.2 (con conexión).

- Apple TV 4 : cárcel Pangu9 para versiones de tvOS 9.0 - tvOS 9.0.1, cárcel LiberTV para versiones de tvOS 9.1 - tvOS 10.1, cárcel GreenG0blin para versiones de tvOS 10.2.2.

- Apple TV 4/5 - LiberTV jail para tvOS versiones 11.0 y 11.1, Electra jail para tvOS versiones 11.2 - tvOS 11.3.

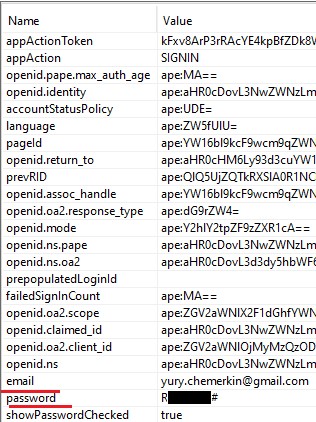

Gestión de contraseñas

El problema de la administración de contraseñas para muchos dispositivos es fundamental, y considerando los relojes inteligentes, se observó que las contraseñas y los códigos PIN no son obligatorios. Para Apple TV, las contraseñas, así como para muchos otros televisores, no se utilizan en absoluto, excepto para

restringir el acceso al contenido y afectar solo las compras realizadas en la tienda de aplicaciones como parte de las aplicaciones, el contenido, el cambio de configuración y la eliminación de dispositivos conectados (

al mismo tiempo, el emparejamiento de dispositivos no es requiere contraseña ).

Análisis USB

Para los primeros modelos, excepto en los últimos dos años, el puerto USB, aunque estaba formalmente reservado para fines oficiales, se utilizó para obtener información básica sobre el dispositivo; desapareció oficialmente, comenzando con la quinta generación de Apple 5th Gen (4k). La información básica incluye información sobre el tiempo del dispositivo, registros, acceso a una carpeta de medios que no es una carpeta del sistema (/ private / var / mobile / Media), información sobre Wi-Fi, Bluetooth, direcciones MAC de Ethernet, nombre del dispositivo, ID de serie, modelo . Como herramientas para obtener datos, se puede utilizar

Ideviceinfo, idevicesyslog .

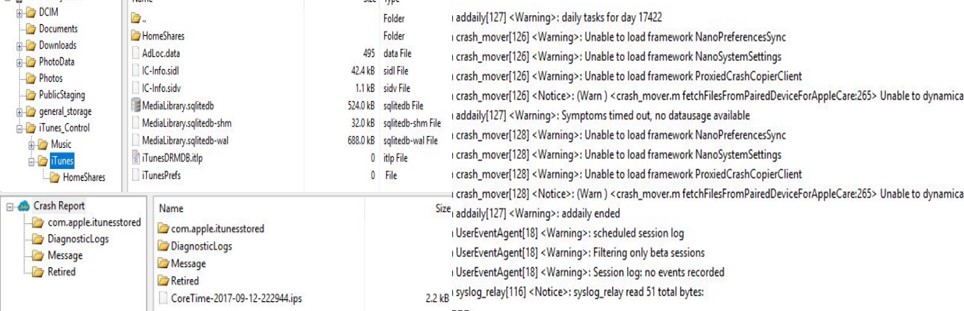

Copias de seguridad

Las copias de seguridad proporcionan acceso a los siguientes datos que se cruzan con los datos de análisis USB:

- Registro de eventos

- Datos multimedia en la base de datos MediaLibrary.sqlitedb.

- Datos de iCloud.

- Red wifi.

- Cronología del uso del dispositivo.

- Bases de datos de compras incl. contenido

Análisis de televisión con jailbreak

Dichos televisores le permiten acceder a más datos: zona horaria, historial de Wi-Fi, diccionario del teclado, información de la cuenta, configuración, lista de ciudades meteorológicas, información de la cabecera (información sobre el contenido del usuario), así como capturas de pantalla del contenido del usuario, video en caché , una lista de aplicaciones instaladas y los datos de las propias aplicaciones.

Perfilado

La creación de perfiles es uno de los mecanismos de defensa en algunas versiones recientes de tvOS 11.3+ y iOS 11.3+. El mecanismo le permite especificar una lista o dispositivos específicos que se permitirán; después de lo cual la interacción se limitará a ciertos dispositivos, y ningún dispositivo de terceros puede conectarse a su decodificador. El mecanismo se puede utilizar tanto en el marco de la gestión corporativa de los dispositivos Apple, como dentro de los dispositivos personales a través de la configuración del perfil con los parámetros necesarios (siempre que utilice Mac OS Server)

Amazon tv

Amazon Fire TV es un decodificador con un conjunto similar de funciones. Viene en dos ediciones: en forma de decodificador convencional (Fire TV box) y una versión compacta del tipo de Chromecast (Fire TV Stick). Al mismo tiempo, como muchas soluciones de Android, permite descargar aplicaciones a través del mecanismo de carga lateral ADB, que permite a muchos usuarios recibir contenido sin suscripciones pagas.

Debido a este último hecho, las herramientas raíz no se usan ampliamente para FireOS, y las herramientas de enrutamiento disponibles se dividen en herramientas raíz clásicas y firmware raíz.

El representante más famoso de las herramientas raíz es KingRoot, que le permite acceder principalmente a versiones anteriores del tipo 5.0.5, aunque no se limita a ellas. Una característica también es que la mayoría de las herramientas están sintonizadas para usar el teclado y el mouse, y no el control remoto del televisor, por lo tanto, es importante tener conexiones Bluetooth para conectar teclados y mouse inalámbricos.

De las características de FireOS, vale la pena señalar la carga lateral sin root, un gestor de arranque bloqueado (51.1.xx no está bloqueado, 5.xxx está bloqueado, pero 5.0.x puede desbloquearse, pero no hay información sobre versiones anteriores), y está permitido degradar para ejecutar la raíz versiones antiguas

Versiones disponibles de herramientas raíz y firmware:

- Fire TV 1 - root para versiones 51.1.0.0 - 51.1.6.3, 5.0.3, 5.0.5, no root para 5.0.5.1, 5.2.1.0 - 5.2.6.3

- Fire TV 2 - root para versiones 5.0.0 - 5.2.1.1, no root para 5.2.4.0 - 5.2.6.3

- Fire TV 2 - 5.2.6.6 - ROM pre- rooteada

- Fire TV 3, Fire TV Cube: sin ROM raíz o pre-root

- Fire TV Stick 1 - root para versiones 5.0.0 - 5.2.1.1 y no root para 54.1.2.3 y versiones anteriores, 5.2.1.2 - 5.2.6.3

- Fire TV Stick 2: sin raíz del software, sin embargo, se encontró un método para el acceso físico a la unidad eMMC

- Televisión Fire TV Edition: raíz para las versiones 5.2.5.0 y sin raíz para 5.2.5.1 - 5.2.6.3

Actualmente no hay herramientas oficiales entre las soluciones forenses, sin embargo, los métodos forenses son típicos para las soluciones de Android (usando DD, carga lateral + ADB, etc.)

Al examinar los datos del dispositivo en un conjunto básico de aplicaciones, se pueden distinguir los siguientes conjuntos de datos útiles:

- Información del navegador : almacenada en la base de datos browser.db e incluye el historial del navegador y otra información almacenada por Mozilla Firefox.

- Imágenes : almacenadas en [root] /data/com.amazon.bueller.photos/files/cmsimages incluyendo Aquí se obtienen imágenes de Amazon Cloud. Aquí hay una característica: a pesar de la originalidad de las imágenes, las imágenes en la TV se convierten al formato de la TV (como resultado, se pueden encontrar dos archivos con la misma extensión y nombres diferentes en el dispositivo * -full.jpg y * -thumb.jpg).

- Dispositivos Bluetooth : la información sobre dispositivos, nombres, direcciones MAC se almacena en [root] /data/com.amazon.device.controllermanager/databases/devices.

- Registros de Amazon : información diversa sobre las actividades de los dispositivos con marcas de tiempo, que puede correlacionarse con la actividad del usuario y el lanzamiento de aplicaciones [root] /data/com.amazon.device.logmanager/files + Log.amazon \ main.

- Amazon Appstore : datos almacenados en com.amazon.venezia.

- / cache / = caché y vista previa para aplicaciones descargadas y vistas + recomendado.

- / bases de datos / = los archivos sqlite se distribuyen en carpetas.

- / bases de datos / contentProvider = La tabla "Aplicaciones" que contiene los nombres de las aplicaciones con caché y vistas previas ("thumbnailUri"), ("previewUri") en la carpeta ../cache.

- / bases de datos / casillero = pedidos, lista de deseos, tareas, aplicaciones, caché, etc.

- / bases de datos / registro = registros de eventos.

Asistentes de voz (aplicación Amazon Echo Dot y Alexa)

Los asistentes de voz de Amazon ofrecen Echo como dispositivo físico y solución de software de aplicación Alexa. Están destinados al mismo propósito de controlar el hogar inteligente y otros dispositivos que admiten la integración con la API de Amazon Voice Assistant.

Por el momento, el asistente de hardware no tiene métodos de comunicación por cable familiares para Android u otros dispositivos de Amazon, como FireTablet: la comunicación USB se limita a recibir información básica a través de un conjunto de controladores MediaTek y SP Flash Tool, y el gestor de arranque del dispositivo está bloqueado. Amazon permite a los desarrolladores usar sus certificados para proteger los datos transmitidos (

enlace No. 1 ,

enlace No. 2 ), sin embargo, los usuarios no tienen la oportunidad de instalar certificados raíz adicionales en el dispositivo, lo que excluye la posibilidad de MITM. Además, los dispositivos están protegidos de los ataques de SSL Strip. Sin embargo, como muchas cosas inteligentes, el firmware se descarga a través de HTTP sin cifrado adicional.

GET /obfuscated-otav3-9/…/update-kindle-full_biscuit-XXXX_user_[XXXXXXXXX].bin HTTP/1.1 Host: amzdigitaldownloads.edgesuite.net Connection: close User-Agent: AndroidDownloadManager/5.1.1 (Linux; U; Android 5.1.1; AEOBC Build/LVY48F) ro.build.version.fireos=5.5.0.3 ro.build.version.fireos.sdk=4

Fire OS está hecho sobre la base de Android y tiene la siguiente correspondencia

- ver 5.x - Android 5.1.1 Lollipop. Echo Works versión 5.x

- ver 6.x - Android 7.1 Turrón

Al mismo tiempo, hablando del asistente de software, debe tenerse en cuenta el amplio apoyo no solo del sistema operativo Kindle, sino también de Android e iOS, así como la falta de mecanismos de protección contra MITM. Por ejemplo, las credenciales se pueden obtener en la solicitud 'https://www.amazon.com/ap/signin'

{"Credentials":{"AccessKeyId":"ASIAXHE6EPSWNVIGFBVP","Expiration":1.538588872E9,"SecretKey":"+8gSx7/H.....U="},"IdentityId":"us-east-1:503e25f6-2302-4dcd-8cb2-64a0e888f76b"}

- Correo, Contraseña de la solicitud POST 'https://www.amazon.com/ap/signin'.

- Token e información del dispositivo.

- El código del país es "RU".

Además, la información sobre el perfil de usuario (o perfiles, porque se admite el uso multiusuario) se transmite en el tráfico:

- Nombre, dirección de pago, dirección de entrega.

- La identificación del dispositivo, la cuenta, las capacidades del dispositivo y sus tipos.

- Las respuestas en formato .mp3 se almacenan durante varios meses.

Los datos locales en la copia de seguridad contienen principalmente métricas y registros de dispositivos, una lista de dispositivos y sus números de serie, información breve de la cuenta y configuraciones.

Una de las formas interesantes de atacar a los asistentes es seleccionar un código PIN que se pueda realizar con un retraso mínimo entre intentos y sin limitar el número de veces. Este método fue publicado en 2017 por

Security Analysis of the Amazon Echo con el script adjunto. El procedimiento es el siguiente:

- La computadora espera que se active una palabra y el siguiente comando es una solicitud para realizar una compra.

- Alexa ofrece resultados y ofrece realizar un pedido.

- La computadora confirma el pedido y Alexa solicita un PIN de cuatro dígitos.

- El primer intento se hace para que coincida con el PIN.

- Alexa acepta o no acepta PIN.

- El proceso se repite hasta que se encuentre el PIN correcto. Cada iteración de 2 intentos de solicitar PIN toma 30 segundos y, en base a la suposición de un grupo común de 10,000 códigos PIN, toma 42 horas seleccionar el código correcto.

Cocina inteligente / teteras (Redmond)

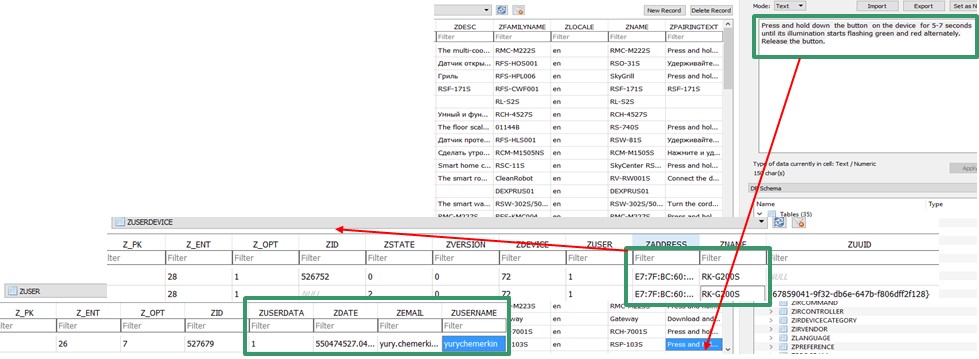

Redmond es un proveedor de tecnología inteligente en Rusia. Para trabajar con un conjunto de "funciones inteligentes", se ofrece la oferta Ready For Sky, que se implementa en dos versiones: una aplicación para la interacción directa a través de Bluetooth y una aplicación central, que, por un lado, interactúa directamente con el dispositivo y, por otro, le permite controlar el equipo a través de Internet.

De los datos locales que se incluyen en las copias de seguridad (R4S.sqlite), solo se encontraron una lista de dispositivos y modelos, una lista de recetas y parámetros, datos de usuario sin contraseña (solo nombre de usuario, correo electrónico), así como dispositivos de usuario y direcciones mac de dispositivo.

Como parte de los datos de la red, no hay protección contra la intercepción de datos con un certificado, por lo que puede acceder a la versión del firmware y la imagen del dispositivo (además, estos datos se transmiten a través de http), una lista de recetas para el dispositivo, una lista de acciones

https://content.readyforsky.com/api/program/catalog/id:IN:90,97?locale=en "id": 90, "protocol_id": 0, "value": "BOILING", / HEATING "value": "40", | "value": "55", | "value": "70", | "value": "85", | "value": "95".

También credenciales, tokens incl. al solicitar un cambio de contraseña

https://content.readyforsky.com/headless/change-password {"current_password": "1", "plainPassword": "1"} { "error": "invalid_grant", "error_description": "The access token provided is invalid."} { "access_token": "YjNhYmEwOWM1ZDcwYTk0ODU1ODhmZDZiMDRjNjA5NzUyN2YzM2VhNGUyMjBhYzc0ZjBhYWRhY2IzZmNjMzdiOA", "expires_in": 86400, "token_type": "bearer", "scope": "r4s", "refresh_token": "YzE4ZGUwN2NkMzdiMDBlYmM5NGQwMGVjYmU4YThkYTVkMGE1ZTc4ODQ2MDRkNjhhZWY4NGIxZjlkODRhZGI3MQ“ }

Información del usuario (https://content.readyforsky.com/api/user/current) e información sobre la estructura de red interna (dirección IP), información del dispositivo (modelo, dirección mac, nombre del concentrador)

Dirección del cliente | 192.168.1.38:50654 (el puerto está cambiando)

Dirección Remota | content.readyforsky.com/178.62.194.132-00-0043 (puerto fijo)

https://content.readyforsky.com/api/device/user “name": "RK-G200S", "address": "E7:7F:BC:60:C2:2A", "name": "Gateway XIAOMI Redmi 4X", "address": "77d3efcf-f627-402e-bbed-4ee0c8290417",

Iluminación

La iluminación inteligente fue diseñada para optimizar costos basados en la automatización de tareas. Se presenta en el artículo de modelos populares:

- Iluminar

- IKEA TRÅDFRI

- Philips HUE

Iluminar

LIGHTIFY Home es una plataforma de Internet de las cosas con soporte y capacidad de expansión en la nube. Para el trabajo, se requiere Lightify-account. Los datos se transmiten a través del protocolo QUIC con cifrado en la parte superior de UDP; para descifrar QUIC y gQUIC, se recomienda utilizar la última

versión 2.9 wireshark (

v2.9.1rc0-332-ga0b9e8b652, v2.9.1rc0-487-gd486593ce3 ), y preferiblemente

3.0 y superior , porque en varias compilaciones de la versión 2.9 hubo problemas con el soporte de descifrado de protocolo (y la

versión predeterminada

2.8.6 se propuso como una versión estable para la descarga). Lightify Gateway se ejecuta sobre TCP sin cifrado (con interacción local) y utilizando un

protocolo binario que se analiza y para el cual hay soporte para

herramientas de terceros . Las credenciales se almacenan localmente como parte de los archivos de respaldo.

IKEA TRÅDFRI

Las bombillas IKEA también ofrecen control de encendido y apagado, pero como beneficio adicional hay un cambio en el esquema de color. Los nuevos modelos ya están subdivididos en el Ikea original y marcados con Xiaomi. Actualmente no es compatible con el control remoto. La actualización del firmware se realiza tradicionalmente mediante el archivo http JSON, que contiene firmware disponible para todos los dispositivos TRÅDFRI

http://fw.ota.homesmart.ikea.net/feed/version_info.json

La comunicación se realiza a través de UDP utilizando DTLS (SSL para UDP) y cifrado. La clave precompartida utilizada para el protocolo de enlace cuando se emparejan dispositivos es la clave secreta. Para asociar la aplicación con el concentrador, el usuario debe escanear un código QR que contiene el "Número de serie" (que en realidad es la dirección MAC) y el "Código de seguridad" del dispositivo. El código de seguridad se almacena localmente dentro del almacenamiento de claves y se utiliza para el cifrado posterior utilizando el algoritmo AES. Sin embargo, si la aplicación se está ejecutando en un dispositivo Android 4.3 o anterior, o si se ha realizado un ataque de APK anterior, la clave se puede encontrar en el APK en el archivo "key_file.txt" y se codificará como "Bar12345Bar12345".

Downgrade-attack es bastante popular tanto en el marco de soluciones forenses como en los comandos habituales de adb para degradar la aplicación apk, a fin de explotar las vulnerabilidades de las versiones anteriores en la protección de datos. El soporte y la capacidad de realizar ataques de degradación depende del dispositivo, la versión del sistema operativo y el fabricante del dispositivo, así como la compatibilidad de las bases de datos de las versiones nuevas y antiguas de la aplicación.

Philips HUE

Philips Hue ofrece una amplia gama de productos de iluminación inteligente para uso en interiores y exteriores. En 2016, la iluminación de este fabricante ya fue

atacada a través de ZigBee desde una distancia de 200 metros debido a un error en el protocolo de comunicación. La interacción en línea entre el concentrador y los servidores se realiza de forma protegida con protección contra la intercepción de datos. Al primer conocido, no se encontró la clave para descifrar los datos en AES (se supone que podría ser parte del firmware). La interacción entre la aplicación y el servidor funciona a través de SSL con protección contra ataques SSL Strip y MITM. Interacción local - a través de HTTP.

PUT http://192.168.1.38/api/Ds7KfNjjYtC8uN mU8azGBiOSj-uacXI0q0JKaTs/groups/1/action

así como la descarga de firmware

http://iotworm.eyalro.net/

Consejos

Los consejos de protección de dispositivos inteligentes se pueden dividir en los siguientes grupos:

Grupo de seguridad de red

- Enmascarando nombres . De manera predeterminada, los nombres de los dispositivos tienen nombres básicos asociados con el modelo, fabricante o nombre de usuario del dispositivo. Por esta razón, no se recomienda dar nombres que identifiquen de forma exclusiva la información del usuario.

- Cifrado El uso de cifrado en redes y configuraciones domésticas para evitar un cifrado débil.

- Redes de invitados . Se propone compartir Wi-Fi para usar información crítica y visitantes / amigos, o deshabilitar este modo.

- Segmentación de red . Separación de la red en segmentos virtuales en función del grado de criticidad de los datos transmitidos, por ejemplo, la asignación de dispositivos y concentradores a una subred IOT, dispositivos que interactúan con datos críticos y bancarios a otro, y dispositivos de prueba o no confiables al tercero. Si el enrutador admite múltiples SSID, esto también se puede usar para separar las redes.

- Cortafuegos Firewall es una herramienta imprescindible en un entorno en el que cada vez hay más dispositivos disponibles en Internet y es necesario limitar sus escenarios de disponibilidad.

- Restricción de uso público . Propongo separar y limitar el almacenamiento de datos críticos en dispositivos portátiles que pueden perderse, especialmente teniendo en cuenta que en la nube muchos datos se agregan y se vuelven accesibles de forma cruzada. Además, para dispositivos públicos, no se recomienda habilitar modos de conexión con dispositivos que no sean de confianza, así como utilizar una gran cantidad de aplicaciones que no protejan adecuadamente los datos.

Grupo de gestión de contraseñas

- Las credenciales predeterminadas . Por defecto, todos los dispositivos no tienen contraseñas o tienen una lista conocida de contraseñas predeterminadas que deben cambiarse de inmediato.

- Contraseñas únicas Por lo general, la recomendación es utilizar contraseñas únicas que hayan sido verificadas por varios administradores de contraseñas.

Grupo de gestión de software

- Configuraciones Cambiar la configuración predeterminada y cambiar la configuración según los escenarios de uso.

- Oportunidades Deshabilite o restrinja las funciones que no se requieren en los scripts. Por ejemplo, control remoto, vinculación de dispositivos de la categoría de hogar inteligente o automóvil con Facebook u otras redes sociales.

- Aplicaciones Diferenciación de dispositivos y aplicaciones desde el punto de vista de datos críticos, en lugar de mezclar dentro del mismo dispositivo, así como reducir el número de aplicaciones que no protegen los datos almacenados o transmitidos.

- Una actualización del sistema resuelve problemas de seguridad, pero no siempre una nueva actualización brinda una protección del 100%, como la posibilidad de hacer una copia de seguridad con cualquier contraseña nueva para iOS 11+. Además, varios dispositivos IoT e incluso enrutadores comunes, cuanto más antiguos son, más a menudo no ofrecen mecanismos de actualización convenientes desde el punto de vista del usuario, por lo que debe monitorear de forma independiente los cambios y actualizar los dispositivos.

- VPN para proteger la red, segmentos de red y aplicaciones y dispositivos individuales, especialmente en puntos públicos.

Grupo de herramientas de piratería

- Aplicaciones sospechosas : aplicaciones fuera de tiendas oficiales, aplicaciones basura.

- Hackeado : aplicaciones pirateadas "sin registro y SMS" + pirateadas, así como herramientas para hackear.

- Firmware : firmware del proveedor (aunque se conocen datos de un código malicioso preinstalado), así como firmware limpio.

Grupo de servicios y utilidades de la nube y de terceros

- IoT cloud : análisis de informes sobre la auditoría de soluciones en la nube.

- Servicios de terceros para IoT : a menudo, las soluciones de automatización son un punto de recopilación de datos en un solo lugar (dentro de una cuenta de usuario) y, en caso de problemas de seguridad, representan una gran variedad de datos críticos de los usuarios y mecanismos de gestión de cosas inteligentes.