Kit de herramientas para un principiante pentester: presentamos un breve resumen de las principales herramientas que serán útiles durante el pentest de la red interna. Estas herramientas ya están siendo utilizadas activamente por una amplia gama de especialistas, por lo que será útil que todos conozcan sus capacidades y dominen a la perfección.

Contenido:

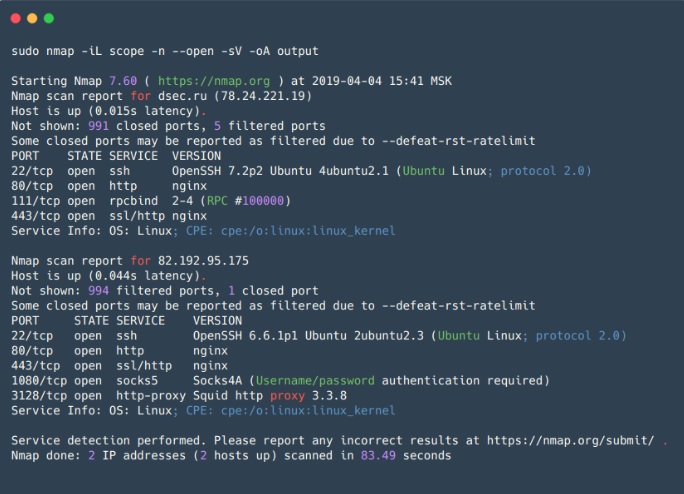

Nmap

Nmap : utilidad de código abierto para escanear redes, es una de las herramientas más populares entre los guardias de seguridad y los administradores de sistemas. Se utiliza principalmente para el escaneo de puertos, pero, además, tiene una gran cantidad de funciones útiles, lo que, en esencia, hace de Nmap un

súper cosechador para la investigación de redes.

Además de verificar los puertos abiertos / cerrados, Nmap puede identificar el servicio que escucha en el puerto abierto y su versión, y a veces ayuda a determinar el sistema operativo. Nmap tiene soporte de scripting para escaneo (NSE - Nmap Scripting Engine). Usando scripts, es posible verificar vulnerabilidades para varios servicios (a menos, por supuesto, que haya un script para ellos, o siempre puede escribir el suyo) o modificar contraseñas de varios servicios.

Por lo tanto, Nmap le permite crear un mapa detallado de la red, obtener la máxima información sobre la ejecución de servicios en hosts en la red y verificar de manera proactiva algunas vulnerabilidades. Nmap también tiene configuraciones de escaneo flexibles, es posible configurar la velocidad de escaneo, el número de transmisiones, el número de grupos para escanear, etc.

Conveniente para escanear redes pequeñas e indispensable para el escaneo puntual de hosts individuales.

Pros:

- Funciona rápidamente con una pequeña gama de hosts;

- Flexibilidad de la configuración: puede combinar opciones de tal manera que obtenga la información más informativa en un tiempo razonable;

- Exploración paralela: la lista de hosts de destino se divide en grupos, y luego cada grupo se explora uno por uno, se utiliza la exploración paralela dentro del grupo. Además, la división en grupos es un pequeño inconveniente (ver más abajo);

- Conjuntos de guiones predefinidos para diferentes tareas: no puede pasar mucho tiempo seleccionando guiones específicos, sino especificar grupos de guiones;

- La salida es de 5 formatos diferentes, incluido XML, que se pueden importar a otras herramientas.

Contras:

- Escaneo de un grupo de hosts: la información sobre un host no está disponible hasta que se complete el escaneo de todo el grupo. Esto se resuelve configurando el tamaño máximo del grupo y el intervalo de tiempo máximo en las opciones durante las cuales se esperará una respuesta a la solicitud antes de detener los intentos o hacer otro;

- Al escanear, Nmap envía paquetes SYN al puerto de destino y espera cualquier paquete de respuesta o tiempo de espera cuando no hay respuesta. Esto afecta negativamente el rendimiento del escáner en su conjunto, en comparación con los escáneres asíncronos (por ejemplo, Zmap o masscan);

- Al escanear redes grandes usando banderas para acelerar el escaneo (--min-rate, --min-parallelism) puede dar resultados falsos negativos, omitiendo los puertos abiertos en el host. Además, use estas opciones con precaución, dado que una gran tasa de paquetes puede conducir a DoS no intencionales.

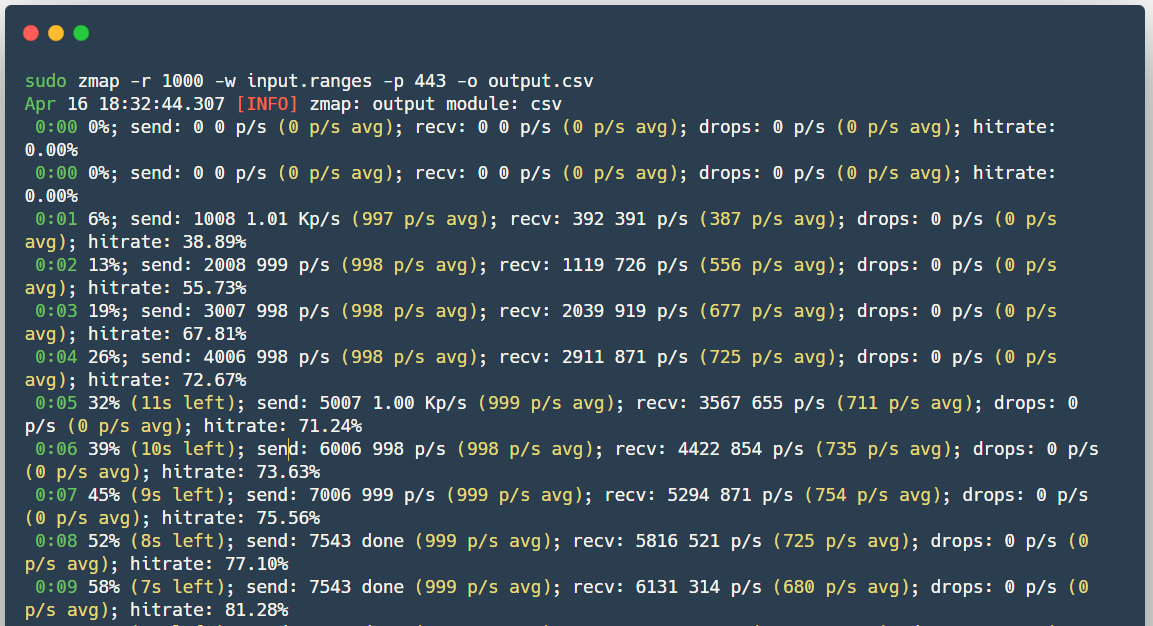

Zmap

Zmap (que no debe confundirse con ZenMap) también es un escáner de código abierto, creado como una alternativa más rápida a Nmap.

A diferencia de Nmap, Zmap cuando envía paquetes SYN no espera hasta que se devuelva la respuesta, pero continúa escaneando, mientras espera las respuestas de todos los hosts, por lo que en realidad no admite el estado de la conexión. Cuando llegue la respuesta al paquete SYN, Zmap comprenderá por el contenido del paquete qué puerto y en qué host estaba abierto. Además, Zmap envía solo un paquete SYN al puerto que se está escaneando. También es posible usar PF_RING para escanear rápidamente redes grandes, si de repente tenía una interfaz de 10 gigabits y una tarjeta de red compatible a la mano.

Pros:

- Velocidad de escaneo;

- Zmap genera tramas Ethernet sin pasar por la pila del sistema TCP / IP;

- Posibilidad de usar PF_RING;

- ZMap aleatoriza los objetivos para una distribución de carga uniforme en el lado escaneado;

- Capacidad para integrarse con ZGrab (una herramienta para recopilar información sobre servicios en el nivel de aplicación L7).

Contras:

- Puede causar una denegación de servicio para equipos de red, por ejemplo, deshabilitar enrutadores intermedios, a pesar de la carga distribuida, ya que todos los paquetes pasarán por un enrutador.

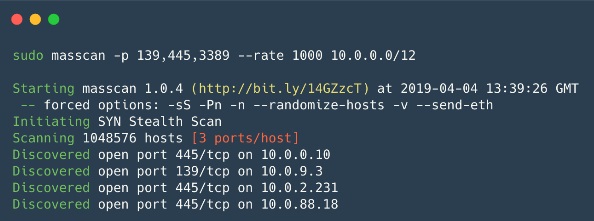

Masscan

Masscan ,

sorprendentemente, también es un escáner de código abierto creado para un propósito: escanear Internet aún más rápido (en menos de 6 minutos a una velocidad de ~ 10 millones de paquetes / s). De hecho, funciona casi igual que Zmap, solo que incluso más rápido.

Pros:

- La sintaxis es similar a Nmap, y el programa también admite algunas opciones compatibles con Nmap;

- La velocidad es uno de los escáneres asincrónicos más rápidos.

- Un mecanismo de escaneo flexible: la reanudación de un escaneo interrumpido, la distribución de carga a través de múltiples dispositivos (como en Zmap).

Contras:

- De manera similar a Zmap, la carga en la red en sí es extremadamente alta, lo que puede conducir a DoS;

- Por defecto, no es posible escanear en el nivel de aplicación L7.

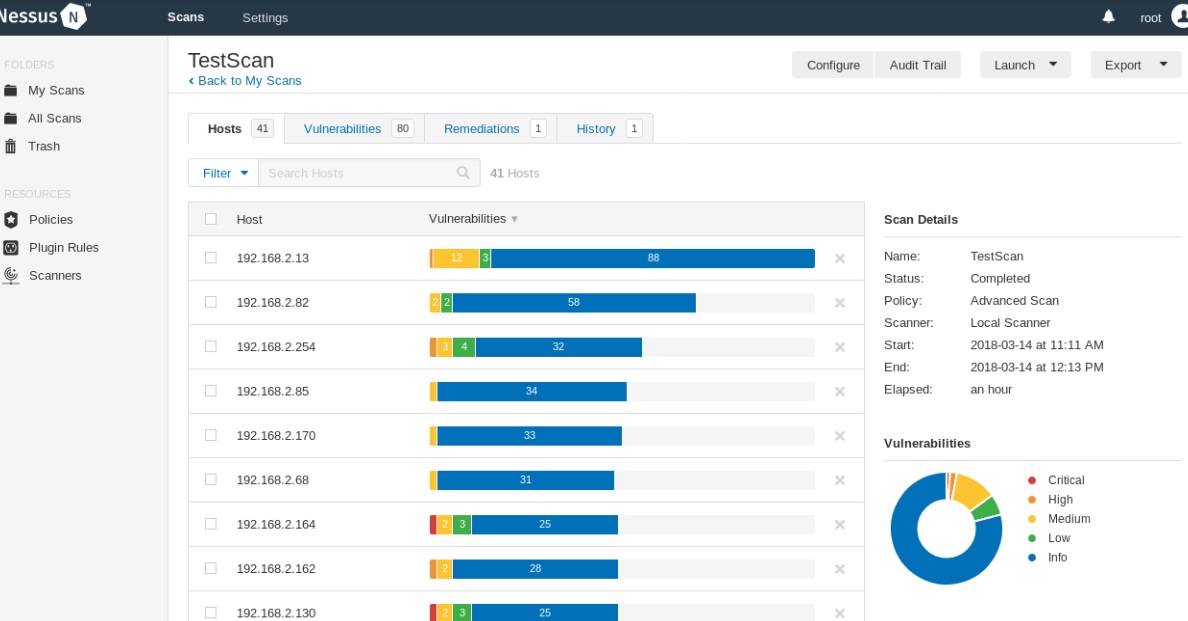

Nessus

Nessus es un escáner para automatizar la verificación y detección de vulnerabilidades conocidas en el sistema. El código fuente está cerrado, hay una versión gratuita de Nessus Home, que le permite escanear hasta 16 direcciones IP con la misma velocidad y análisis detallado que en la versión paga.

Capaz de identificar versiones vulnerables de servicios o servidores, detectar errores en la configuración del sistema, realizar contraseñas de diccionario de fuerza bruta. Se puede usar para determinar la corrección de la configuración del servicio (correo, actualizaciones, etc.), así como en la preparación para la auditoría de PCI DSS. Además, Nessus puede transferir credenciales de host (SSH o una cuenta de dominio en Active Directory), y el escáner obtendrá acceso al host y realizará comprobaciones directamente en él, esta opción se llama

exploración de credenciales . Conveniente para las empresas que realizan auditorías de sus propias redes.

Pros:

- Escenarios separados para cada vulnerabilidad, cuya base se actualiza constantemente;

- Salida: texto plano, XML, HTML y LaTeX;

- API Nessus: le permite automatizar los procesos de escaneo y obtención de resultados;

- Análisis de credenciales, puede usar las credenciales de Windows o Linux para buscar actualizaciones u otras vulnerabilidades;

- Capacidad para escribir sus propios módulos de seguridad integrados: el escáner tiene su propio lenguaje de secuencias de comandos NASL (Nessus Attack Scripting Language);

- Puede establecer el tiempo para el escaneo regular de la red local; debido a esto, el Servicio de seguridad de la información estará al tanto de todos los cambios en la configuración de seguridad, la aparición de nuevos hosts y el uso de contraseñas de diccionario o contraseñas predeterminadas.

Contras:

- Puede haber irregularidades en el funcionamiento de los sistemas escaneados: con la opción de verificación segura desactivada, debe trabajar con cuidado;

- La versión comercial no es gratuita.

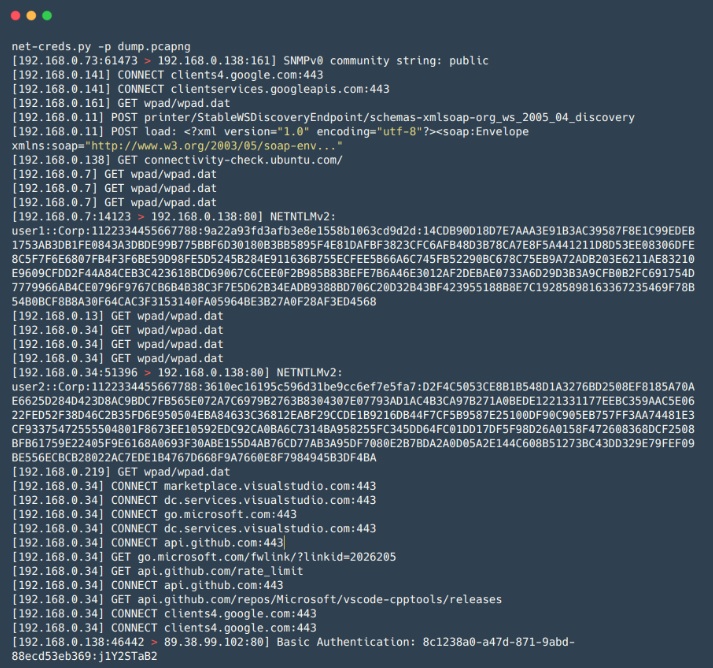

Netcreds

Net-Creds es una herramienta de Python para recopilar contraseñas y hashes, así como otra información, por ejemplo, URL visitadas, archivos descargados y otra información de tráfico, tanto en tiempo real durante un ataque MiTM como de archivos PCAP previamente guardados . Es adecuado para el análisis rápido y superficial de grandes volúmenes de tráfico, por ejemplo, durante los ataques a la red MiTM, cuando el tiempo es limitado, y el análisis manual con Wireshark requiere mucho tiempo.

Pros:

- La identificación de servicios se basa en el análisis de paquetes en lugar de determinar el servicio por el número del puerto utilizado;

- Fácil de usar

- Una amplia gama de datos recuperados, incluidos inicios de sesión y contraseñas para protocolos FTP, POP, IMAP, SMTP, NTLMv1 / v2, así como información de solicitudes HTTP, por ejemplo, formularios de inicio de sesión y autenticación básica.

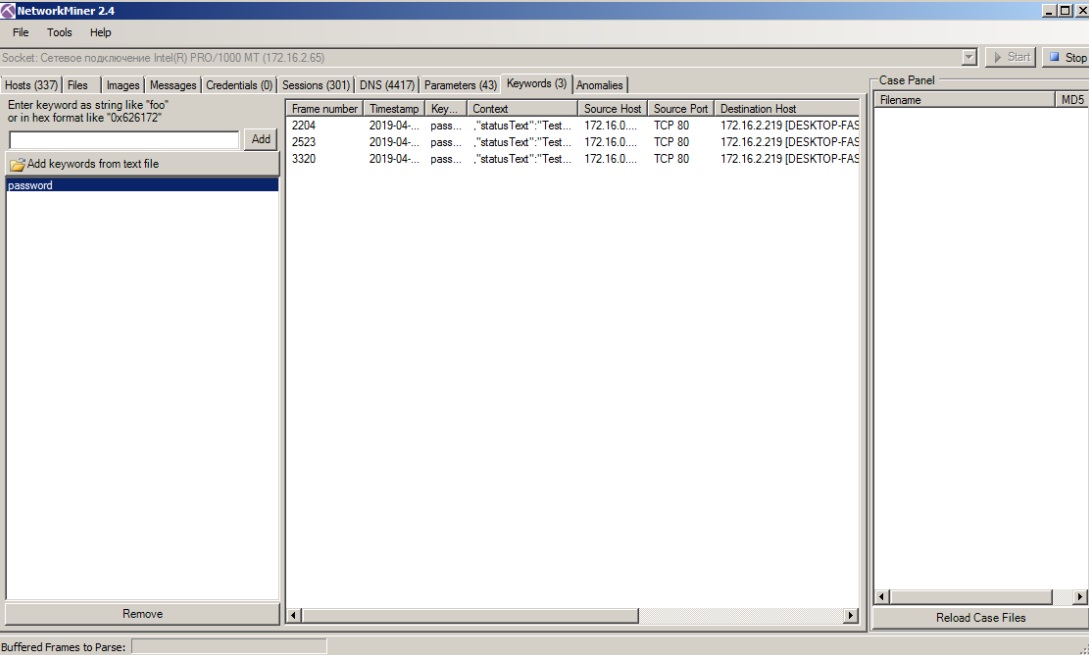

minero de red

network-miner es un análogo de Net-Creds de acuerdo con el principio de funcionamiento, pero tiene una gran funcionalidad, por ejemplo, es posible extraer archivos transmitidos a través de protocolos SMB. Al igual que Net-Creds, es conveniente cuando necesita analizar rápidamente una gran cantidad de tráfico. También tiene una interfaz gráfica conveniente.

Pros:

- Interfaz gráfica;

- Visualización y clasificación de datos por grupos: simplifica el análisis de tráfico y lo hace rápido.

Contras:

- La versión de prueba tiene alguna funcionalidad.

mitm6

mitm6 : una herramienta para realizar ataques a IPv6 (ataque SLAAC). IPv6 es una prioridad en Windows (en términos generales, también en otros sistemas operativos), y la interfaz IPv6 está habilitada en la configuración predeterminada, esto permite que un atacante configure su propio servidor DNS para la víctima utilizando paquetes de anuncio de enrutador, después de lo cual el atacante tiene la oportunidad de reemplazar el DNS de la víctima . Perfecto para realizar un ataque de retransmisión con la utilidad ntlmrelayx, que le permite atacar con éxito las redes de Windows.

Pros:

- Funciona muy bien en muchas redes solo por la configuración estándar de los hosts y redes de Windows;

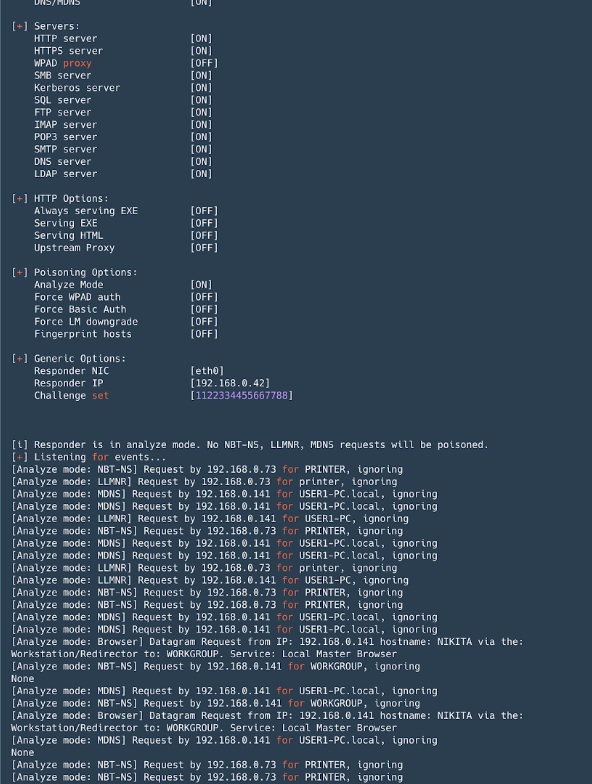

Respuesta

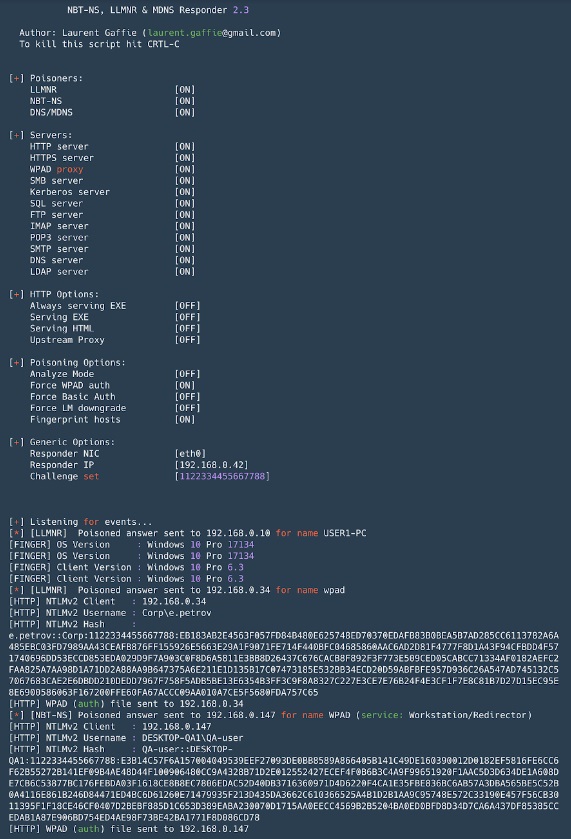

Responder es una herramienta para falsificar protocolos de resolución de nombres de difusión (LLMNR, NetBIOS, MDNS). Una herramienta indispensable en las redes de Active Directory. Además de la suplantación de identidad, puede interceptar la autenticación NTLM, también viene con un conjunto de herramientas para recopilar información e implementar ataques NTLM-Relay.

Pros:

- Por defecto, genera muchos servidores compatibles con la autenticación NTLM: SMB, MSSQL, HTTP, HTTPS, LDAP, FTP, POP3, IMAP, SMTP;

- Permite reemplazar DNS en caso de ataques MITM (suplantación de ARP, etc.);

- Huella digital de los hosts que han realizado una solicitud de difusión;

- Modo de análisis: para el monitoreo pasivo de solicitudes;

- El formato de interceptación hash de autenticación NTLM es compatible con John the Ripper y Hashcat.

Contras:

- Cuando se ejecuta en Windows, el binning del puerto 445 (SMB) está lleno de dificultades (requiere detener los servicios correspondientes y reiniciar).

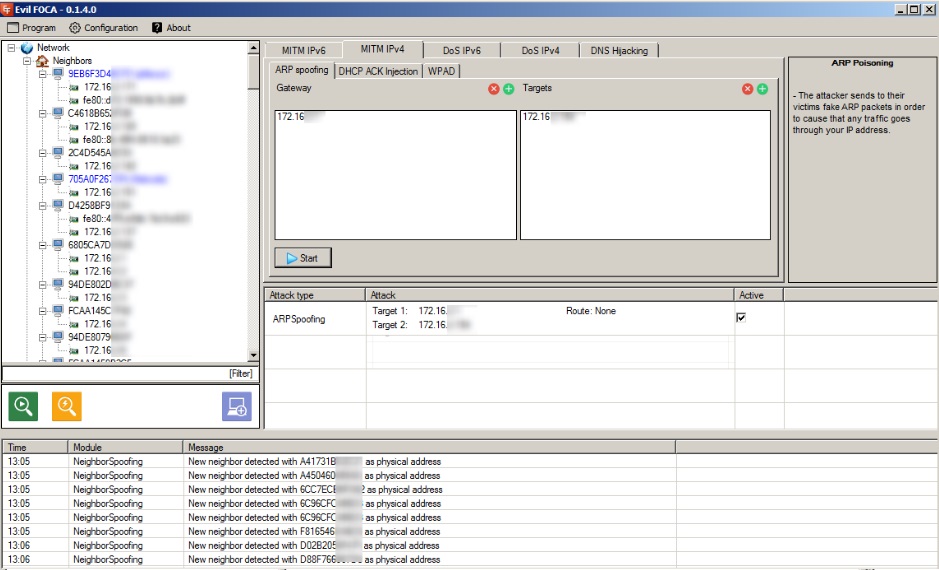

Evil_Foca

Evil Foca es una herramienta para verificar varios ataques de red en redes IPv4 e IPv6. Escanea la red local, identifica dispositivos, enrutadores y sus interfaces de red, después de lo cual puede realizar varios ataques a los participantes de la red.

Pros:

- Conveniente para ataques MITM (suplantación de ARP, inyección de ACCP de DHCP, ataque de SLAAC, suplantación de DHCP);

- Puede realizar ataques DoS: con falsificación de ARP para redes IPv4, con DoS SLAAC en redes IPv6;

- Puede implementar el secuestro de DNS;

- Interfaz gráfica fácil de usar y fácil de usar.

Contras:

- Funciona solo bajo Windows.

Bettercap

Bettercap es un marco poderoso para analizar y atacar redes, y aquí también estamos hablando de ataques en redes inalámbricas, BLE (bluetooth de baja energía) e incluso ataques de MouseJack en dispositivos inalámbricos HID. Además, contiene funcionalidades para recopilar información del tráfico (similar a los créditos netos). En general, un cuchillo suizo (todo en uno). Recientemente, todavía tiene una

interfaz gráfica basada en la web .

Pros:

- Sniffer de credenciales: puede detectar las URL visitadas y los hosts HTTPS, la autenticación HTTP, las credenciales en muchos protocolos diferentes;

- Muchos ataques MITM incorporados;

- Proxy transparente HTTP (S) modular: puede controlar el tráfico según sus necesidades;

- Servidor HTTP incorporado;

- Soporte para caplets: archivos que le permiten describir ataques complejos y automatizados con un lenguaje de script.

Contras:

- Algunos módulos, por ejemplo, ble.enum, no son parcialmente compatibles con macOS y Windows, algunos están diseñados solo para Linux: packet.proxy.

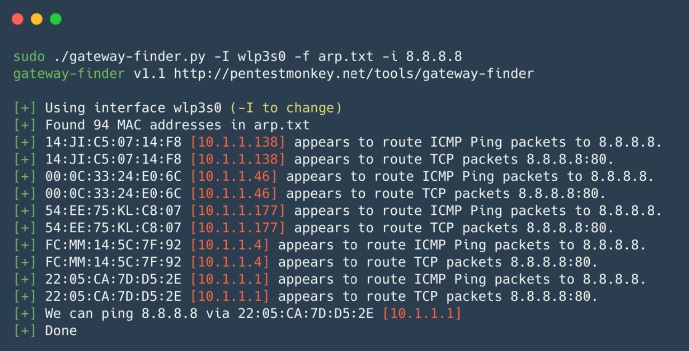

gateway_finder

buscador de puerta de enlace : un script de Python que ayuda a identificar posibles puertas de enlace en la red. Es conveniente para verificar la segmentación o buscar hosts que puedan enrutarse a la subred o Internet requerida. Adecuado para pentests internos cuando necesita verificar rápidamente rutas no autorizadas o rutas a otras redes locales internas.

Pros:

- Fácil de usar y personalizar.

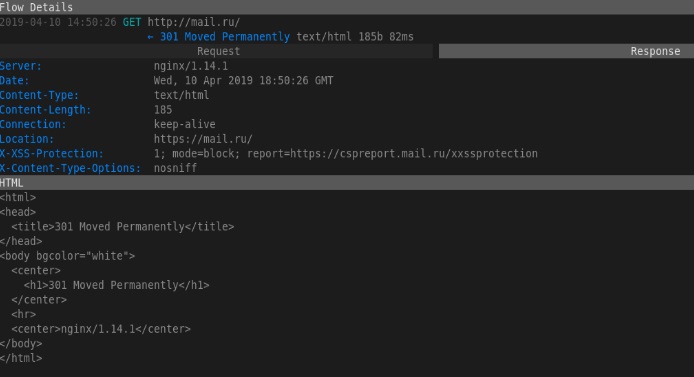

mitmproxi

mitmproxy es una herramienta de código abierto para analizar el tráfico protegido con SSL / TLS. mitmproxy es conveniente para interceptar y modificar el tráfico protegido, por supuesto, con algunas advertencias; la herramienta no realiza ataques al descifrado de SSL / TLS. Se utiliza cuando es necesario interceptar y registrar cambios en el tráfico protegido por SSL / TLS. Consiste en Mitmproxy, para proxy de tráfico, mitmdump, similar a tcpdump, pero para tráfico HTTP (S) y mitmweb, una interfaz web para Mitmproxy.

Pros:

- Funciona con varios protocolos y también admite la modificación de varios formatos, desde HTML a Protobuf;

- API para Python: le permite escribir scripts para tareas no estándar;

- Puede funcionar en modo proxy transparente con intercepción de tráfico.

Contras:

- El formato de volcado no es compatible con nada: es difícil usar grep, tienes que escribir scripts.

SIET

SIET es una herramienta para explotar las capacidades del protocolo Cisco Smart Install. Es posible obtener y modificar la configuración, así como tomar el control del dispositivo Cisco. Si pudo obtener la configuración de su dispositivo Cisco, puede verificarlo usando

CCAT , esta herramienta es útil para analizar la seguridad de la configuración de su dispositivo Cisco.

Pros:

Usando el protocolo Cisco Smart Install, puede:

- Cambie la dirección del servidor tftp en el dispositivo cliente enviando un paquete TCP distorsionado;

- Copiar archivo de configuración del dispositivo;

- Reemplace la configuración del dispositivo, por ejemplo, agregando un nuevo usuario;

- Actualice la imagen de iOS en el dispositivo;

- Ejecute un conjunto arbitrario de comandos en el dispositivo. Esta es una nueva característica que solo funciona en las versiones 3.6.0E y 15.2 (2) E iOS.

Contras:

- Funciona con un conjunto limitado de dispositivos Cisco, también necesita una IP "blanca" para recibir una respuesta del dispositivo, o debe estar en la misma red con el dispositivo.

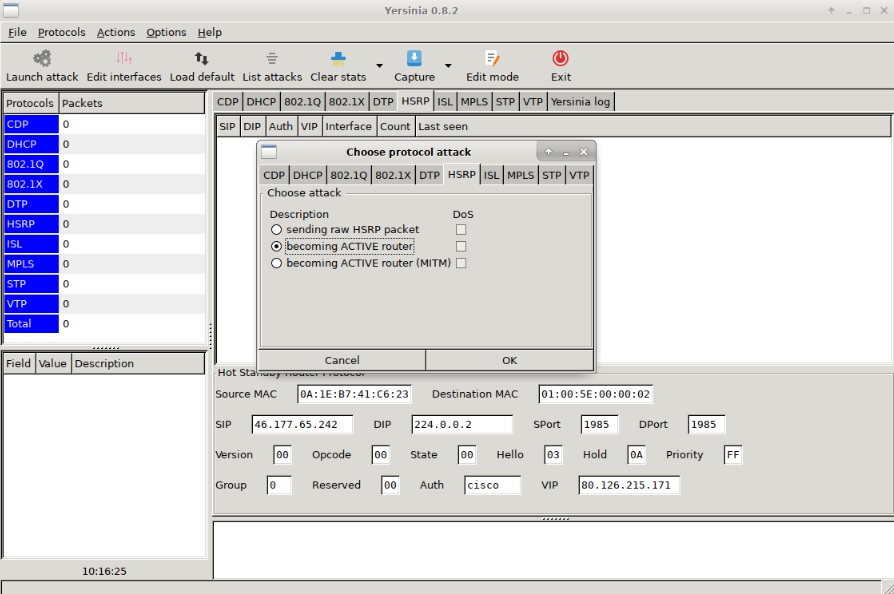

Yersinia

Yersinia es un marco de ataque L2 diseñado para explotar fallas de seguridad en varios protocolos de red L2.

Pros:

- Le permite atacar los protocolos STP, CDP, DTP, DHCP, HSRP, VTP y otros.

Contras:

- No es la interfaz más conveniente.

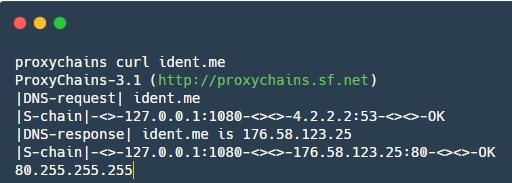

proxychains

proxychains es una herramienta que le permite redirigir el tráfico de la aplicación a través de un proxy SOCKS especificado.

Pros:

- Ayuda a redirigir el tráfico a algunas aplicaciones que, de forma predeterminada, no pueden trabajar con servidores proxy.

En este artículo, examinamos brevemente las ventajas y desventajas de las herramientas básicas para la red interna de Pentest. Estén atentos, planeamos cargar aún más estas colecciones: web, bases de datos, aplicaciones móviles, también escribiremos sobre esto.

¡Comparte tus utilidades favoritas en los comentarios!