Imagen: Knownsec 404 Team

Imagen: Knownsec 404 TeamLos investigadores de seguridad de la información del equipo Knownsec 404 examinaron el parche para detectar la vulnerabilidad Confluence descubierta en marzo y

publicaron un código para explotarlo. El uso de este error de seguridad permite a los atacantes obtener la capacidad de ejecutar cualquier comando en el servidor Confluence y descargar malware.

Poco después de la publicación del exploit para la vulnerabilidad, los expertos de PT ESC descubrieron un intento masivo de explotarlo. Te contamos cuál es el problema y cómo protegerte.

Cual es el problema

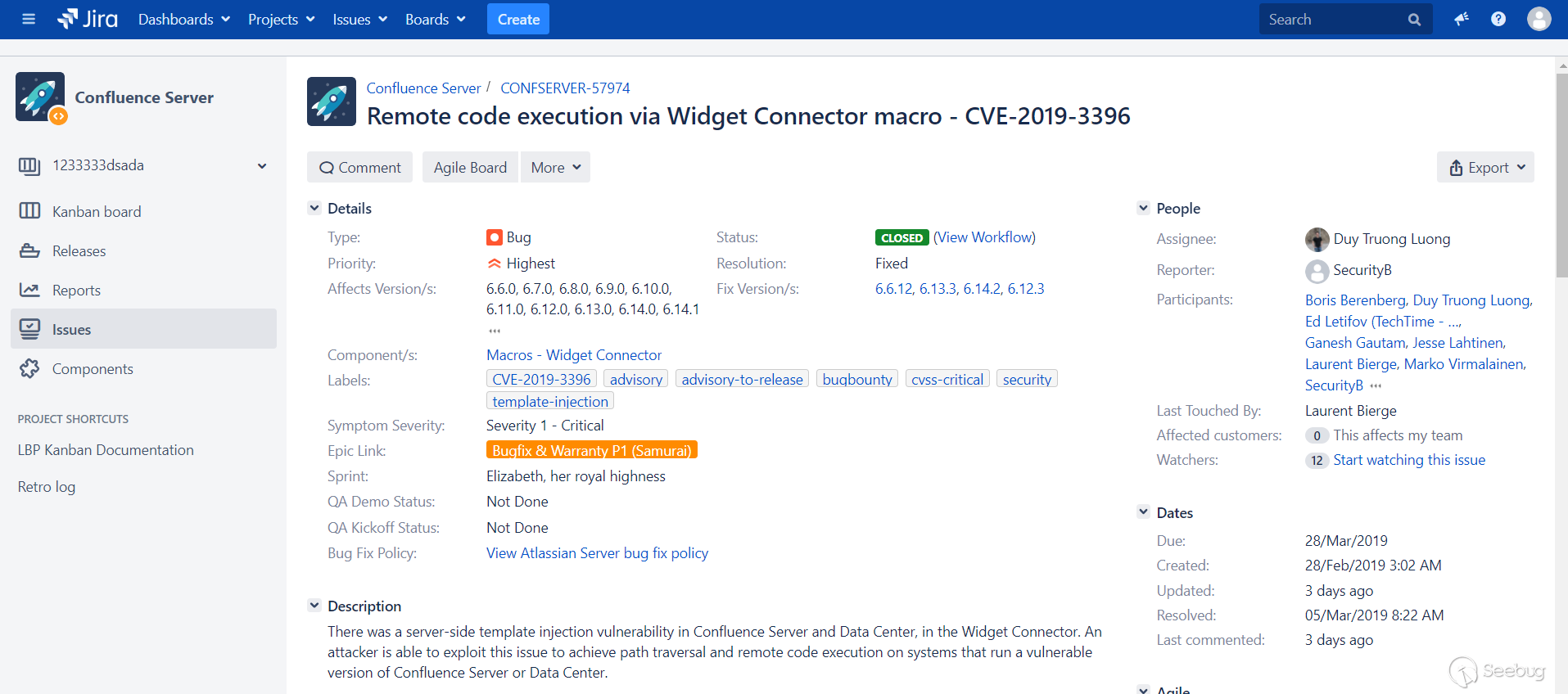

La vulnerabilidad CVE-2019-3396 se produjo debido a un error en el código del módulo Widget Connector en Confluence Server. Con su ayuda, un atacante puede obligar a la Confluencia vulnerable a descargar una plantilla maliciosa de su servidor y ejecutar cualquier comando. El ataque no requiere autorización en el servidor.

En un

boletín de seguridad publicado por los desarrolladores de Confluence de Atlassian, la vulnerabilidad se describe de la siguiente manera:

Un atacante podría aprovechar la vulnerabilidad para inyectar plantillas en el lado del servicio, omitir rutas y ejecutar código de forma remota en sistemas con Confluence Server y Data Server vulnerables.

Además, los investigadores de Assetnote y DEVCORE descubrieron la vulnerabilidad CVE-2019-3395 en el complemento WebDAV. Le permite falsificar consultas en el lado del servidor (falsificación de solicitudes del lado del servidor, SSRF). Los hackers pueden enviar solicitudes aleatorias HTTP y WebDAV desde instancias vulnerables de Confluence Server y Data Server.

Versiones de software vulnerables:

- Todas las versiones 1.xx, 2.xx, 3.xx, 4.xx y 5.xx

- Todas las versiones 6.0.x, 6.1.x, 6.2.x, 6.3.x, 6.4.xy 6.5.x

- Todas las versiones 6.6.x a 6.6.12

- Todas las versiones 6.7.x, 6.8.x, 6.9.x, 6.10.xy 6.11.x

- Todas las versiones 6.12.xa 6.12.3

- Todas las versiones 6.13.xa 6.13.3

- Todas las versiones 6.14.x a 6.14.2

Error corregido:

- En la versión 6.6.12 y versiones posteriores 6.6.x

- En la versión 6.12.3 y versiones posteriores 6.12.x

- En la versión 6.13.3 y versiones posteriores 6.13.x

- En la versión 6.14.2 y superior.

Operación

Los detalles de la vulnerabilidad se publicaron el 10 de abril y, al día siguiente, los expertos de Positive Technologies ESC descubrieron un escaneo masivo de 8090 puertos en Internet: este es el puerto estándar para el servidor Confluence.

Es fácil detectar intentos de ataque: siempre irá acompañado de solicitudes POST entrantes a URL / rest / tinymce / 1 / macro / preview y, en caso de pirateo del servidor, solicitudes salientes al servidor FTP del atacante para descargar un archivo con la extensión .vm. Según el servicio de búsqueda de ZoomEye, al menos 60,000 servidores Confluence están disponibles en Internet.

Además, los expertos presenciaron la infección de los servidores de Confluence con malware del troyano Spike de Linux, anteriormente conocido como MrBlack. Es un archivo ELF y está destinado principalmente para ataques DDoS.

Cuando ingresa al sistema, el malware se corrige usando el archivo rc.local y se inicia cada vez que se inicia la computadora infectada. Después de comenzar, en un hilo separado y en un bucle sin fin, recopila información sobre el sistema y la envía a un servidor controlado por los atacantes C2. Entre los datos recopilados se encuentra información sobre el procesador, las interfaces de red y los procesos en ejecución. Después de eso, se inicia un bucle sin fin en un hilo separado, en el que envía la cadena "VERSONEX: 1 | 1 | 1 | 1 | 1 | Hacker" al servidor, y en respuesta espera un comando.

Los comandos que puede ejecutar el malware son:

- ejecutar comando a través de shell

- iniciar DDOS

- terminar el trabajo

El comando para DDOS contiene direcciones AES cifradas de los servidores en los que se debe iniciar el ataque. El malware se descifra con una clave cableada.

Opciones de ataque DDOS disponibles:

- Inundación Syn

- Inundación LSYN

- Inundación UDP

- Inundación UDPS

- Inundación TCP

- Inundación CC

Cómo protegerte

La vulnerabilidad CVE-2019-3396 se corrigió el 20 de marzo de 2019. Un

boletín de seguridad está disponible en el sitio web de Atlassian con su descripción y una lista de versiones de arreglos Para corregir la vulnerabilidad, los usuarios deben actualizar el sistema a las versiones incluidas en el parche.

Además, para detectar intentos de explotar la vulnerabilidad CVE-2019-3396 y la actividad de Linux Spike, desarrollamos reglas para Suricata IDS: