Bienvenido a la octava lección. La lección es muy importante porque una vez completado, ¡ya puede configurar el acceso a Internet para sus usuarios! Debo admitir que muchos terminan esta configuración :) ¡Pero no somos uno de ellos! Y todavía tenemos muchas cosas interesantes por venir. Y ahora al tema de nuestra lección.

Como probablemente ya haya adivinado, hablaremos de NAT hoy. Estoy seguro de que todos los que vean esta lección saben qué es NAT. Por lo tanto, no describiremos en detalle cómo funciona esto. Solo repito una vez más que NAT es una tecnología de traducción de direcciones que se inventó con el objetivo de salvar a los "blancos", es decir. ip-schnikov público (aquellas direcciones que se enrutan en Internet).

En la lección anterior, probablemente ya haya notado que NAT es parte de la política de Control de acceso. Esto es bastante lógico. En SmartConsole, la configuración de NAT se coloca en una pestaña separada. Definitivamente iremos allí hoy. En general, en esta lección discutiremos los tipos de NAT, configuraremos la conexión a Internet y consideraremos el ejemplo clásico de reenvío de puertos. Es decir La funcionalidad más utilizada en las empresas. Empecemos

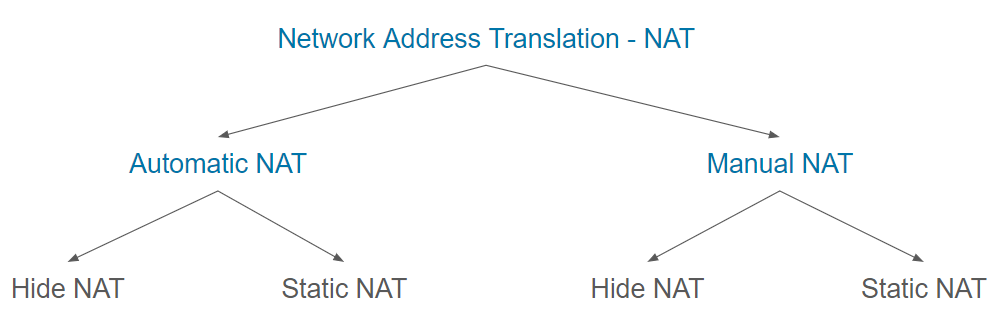

Dos formas de configurar NAT

Check Point admite dos formas de configurar NAT:

NAT automática y

NAT manual . Al mismo tiempo, para cada uno de estos métodos hay dos tipos de traducción:

Ocultar NAT y

NAT estático . En términos generales, se ve en esta imagen:

Entiendo que lo más probable es que ahora todo parezca muy complicado, así que veamos cada tipo con un poco más de detalle.

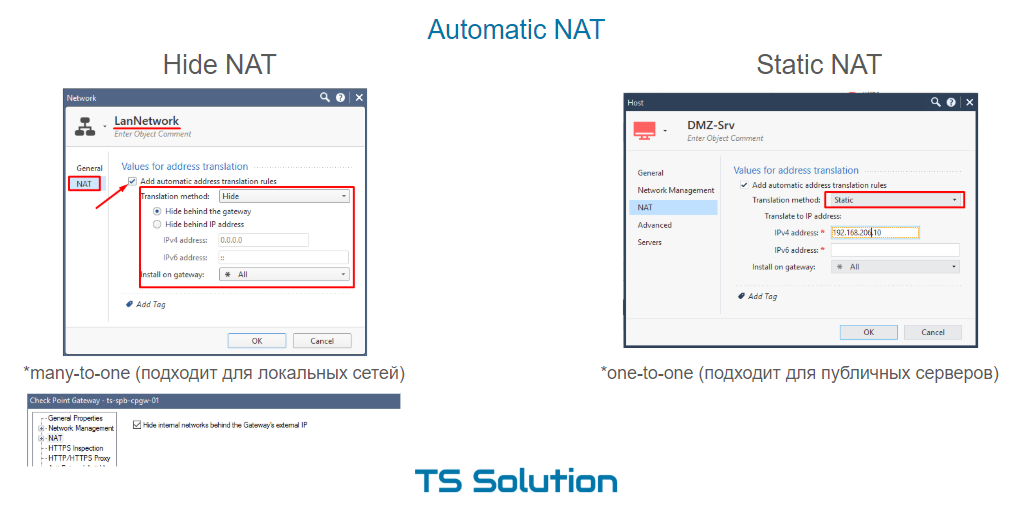

NAT automática

Esta es la forma más rápida y fácil. NAT se configura en solo dos clics. Todo lo que necesita hacer es abrir las propiedades del objeto deseado (ya sea puerta de enlace, red, host, etc.), vaya a la pestaña NAT y marque la casilla de verificación "

Agregar reglas de traducción automática de direcciones ". Aquí solo ves el campo: el método de traducción. Hay dos de ellos, como se mencionó anteriormente.

1. Aitomatic Hide NAT

Por defecto, esto es Ocultar. Es decir en este caso, nuestra red se "esconderá" detrás de alguna dirección IP pública. En este caso, la dirección puede tomarse desde la interfaz externa de la puerta de enlace, o puede especificar alguna otra. Este tipo de NAT a menudo se llama dinámico o

muchos a uno , porque varias direcciones internas se traducen en una externa. Naturalmente, esto es posible mediante el uso de diferentes puertos durante la traducción. Hide NAT funciona solo en una dirección (de adentro hacia afuera) y es ideal para redes locales cuando solo necesita proporcionar acceso a Internet. Si el tráfico se iniciará desde una red externa, NAT naturalmente no funcionará. Resulta, por así decirlo, una protección adicional de las redes internas.

2. NAT estática automática

Hide NAT es bueno para todos, pero quizás necesite proporcionar acceso desde una red externa a algún servidor interno. Por ejemplo, a un servidor DMZ, como en nuestro ejemplo. En este caso, NAT estático puede ayudarnos. También está configurado de manera bastante simple. Es suficiente cambiar el método de traducción a Estático en las propiedades del objeto y especificar la dirección IP pública que se utilizará para NAT (ver la imagen de arriba). Es decir Si alguien de la red externa contacta con esta dirección (en cualquier puerto), la solicitud se transferirá al servidor con un ip-shnik interno. Al mismo tiempo, si el servidor mismo se conectará a Internet, su ip-shnik también cambiará a la dirección indicada por nosotros. Es decir Es NAT en ambas direcciones. También se llama

uno a uno y a veces se usa para servidores públicos. ¿Por qué "a veces"? Debido a que tiene un gran inconveniente: la dirección IP pública está completamente ocupada (todos los puertos). No puede usar una dirección pública para diferentes servidores internos (con diferentes puertos). Por ejemplo HTTP, FTP, SSH, SMTP, etc. El NAT manual puede resolver este problema.

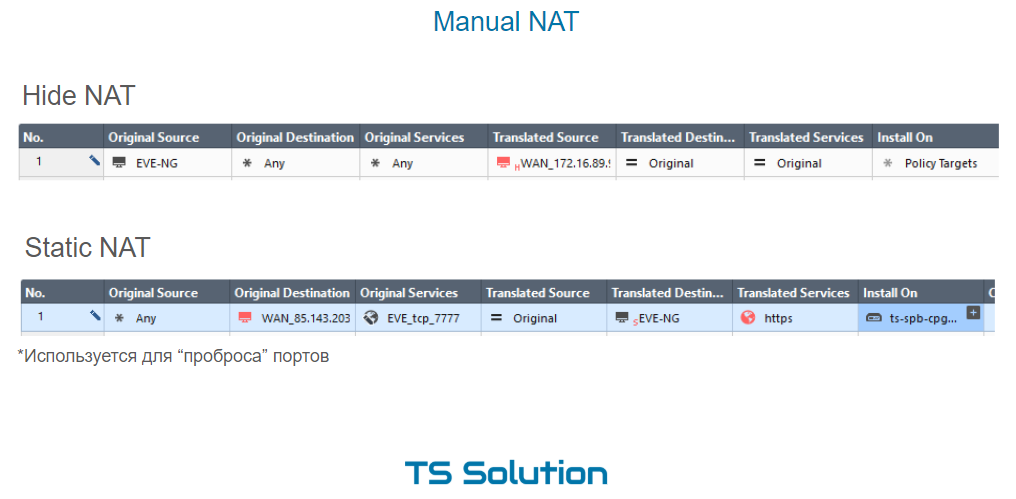

NAT manual

Una característica de Manual NAT es que necesita crear reglas de traducción usted mismo. En la misma pestaña NAT en la Política de control de acceso. Al mismo tiempo, Manual NAT le permite crear reglas de traducción más complejas. Los siguientes campos están disponibles para usted: Origen original, Destino original, Servicios originales, Origen traducido, Destino traducido, Servicios traducidos.

Aquí también son posibles dos tipos de NAT: Ocultar y Estático.

1. Ocultar manualmente NAT

Hide NAT en este caso se puede usar en diferentes situaciones. Un par de ejemplos:

- Al acceder a un recurso específico de la red local, desea utilizar una dirección diferente para la traducción (diferente de la utilizada para todos los demás casos).

- En la red local, una gran cantidad de computadoras. Hide NAT automático no funcionará aquí, porque con esta configuración, es posible establecer solo una dirección IP pública, detrás de la cual las computadoras se "ocultarán". Los puertos para transmisión pueden simplemente no ser suficientes. Como recordarán, hay un poco más de 65 mil de ellos. Además, cada computadora puede generar cientos de sesiones. Manual Hide NAT le permite configurar el conjunto de direcciones IP públicas en el campo Fuente traducida. Aumentando así el número de posibles traducciones NAT.

2. NAT estática manual

La NAT estática se usa mucho más a menudo cuando se crean reglas de traducción manualmente. Un ejemplo clásico es el reenvío de puertos. El caso cuando se accede a una red externa mediante una dirección IP pública (que puede pertenecer a la puerta de enlace) a través de un puerto específico y la solicitud se transmite a un recurso interno. En nuestro trabajo de laboratorio, enviaremos el puerto 80 al servidor DMZ.

Lección de video

Estén atentos para más y únase a nuestro

canal de YouTube :)