Este artículo es una continuación del

material anterior sobre las características de la configuración del equipo de

Palo Alto Networks . Aquí queremos hablar sobre la configuración de

VPN de sitio a sitio IPSec en equipos de

Palo Alto Networks y sobre una posible opción de configuración para conectar varios proveedores de Internet.

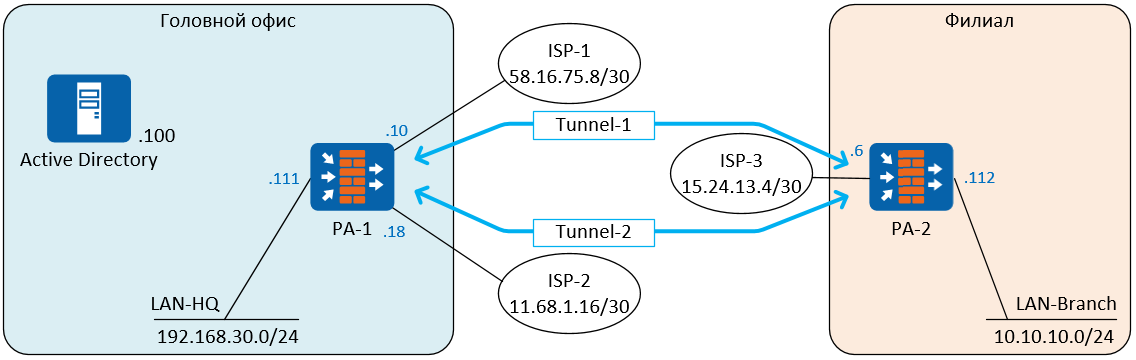

Para la demostración, se utilizará el esquema estándar de conectar la oficina central a la sucursal. Para proporcionar una conexión a Internet tolerante a fallas, la oficina central utiliza la conexión simultánea de dos proveedores: ISP-1 e ISP-2. La sucursal tiene una conexión con un solo proveedor, ISP-3. Entre los cortafuegos PA-1 y PA-2, se construyen dos túneles. Los túneles funcionan en modo de

espera activa , el túnel 1 está activo, el túnel 2 comenzará a transmitir tráfico cuando el túnel 1 falle. Tunnel-1 usa una conexión con el proveedor de servicios de Internet ISP-1, Tunnel-2 usa una conexión con el proveedor de servicios de Internet ISP-2. Todas las direcciones IP se generan aleatoriamente con fines de demostración y no están relacionadas con la realidad.

Para construir una VPN de sitio a sitio, se utilizará

IPSec , un conjunto de protocolos para proteger los datos transmitidos a través de IP.

IPSec funcionará utilizando el protocolo de seguridad

ESP (Encapsulating Security Payload), que proporcionará cifrado de los datos transmitidos.

IPSec incluye

IKE (Internet Key Exchange), el protocolo responsable de negociar los parámetros de seguridad SA (asociaciones de seguridad) que se utilizan para proteger los datos transmitidos. Los firewalls PAN admiten

IKEv1 e

IKEv2 .

En

IKEv1 VPN, la conexión se construye en dos etapas:

IKEv1 Fase 1 (túnel IKE) e

IKEv1 Fase 2 (túnel IPSec), por lo que se crean dos túneles, uno de los cuales sirve para el intercambio de información de servicio entre firewalls, y el segundo para la transmisión de tráfico. Hay dos modos de funcionamiento en

IKEv1 Fase 1 : modo principal y modo agresivo. El modo agresivo usa menos mensajes y es más rápido, pero no admite la Protección de identidad de pares.

IKEv2 reemplaza a

IKEv1 , y en comparación con

IKEv1, su principal ventaja es que requiere menos ancho de banda y una negociación de SA más rápida.

IKEv2 usa menos mensajes de servicio (4 en total), admite el protocolo EAP, MOBIKE y agrega un mecanismo de verificación de disponibilidad de pares con el que se crea un túnel:

Liveness Check , que reemplaza la detección de pares muertos en IKEv1. Si la prueba falla,

IKEv2 puede restablecer el túnel y luego recuperarse automáticamente lo antes posible. Puedes

leer más sobre las diferencias

aquí .

Si el túnel se construye entre cortafuegos de diferentes fabricantes, puede haber errores en la implementación de

IKEv2 , y para la compatibilidad con dicho equipo es posible usar

IKEv1 . En otros casos, es mejor usar

IKEv2 .

Pasos de configuración:

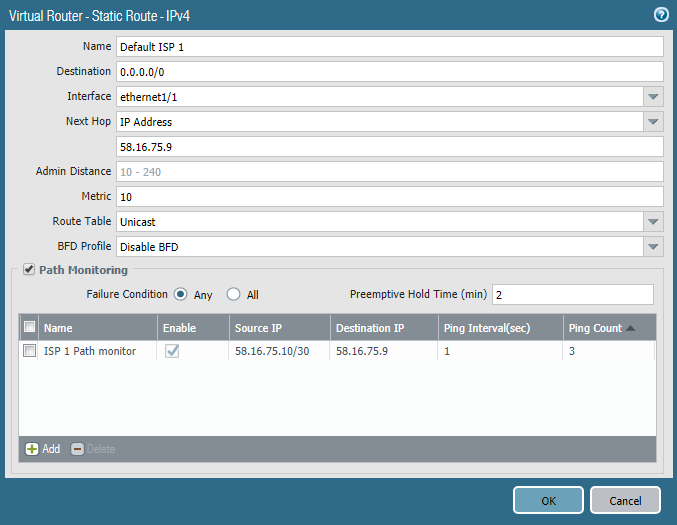

• Configuración de dos proveedores de Internet en modo Activo \ En esperaHay varias formas de implementar esta característica. Una de ellas es utilizar el mecanismo de

Monitoreo de ruta , que está disponible desde

PAN-OS 8.0.0 . Este ejemplo usa la versión 8.0.16. Esta característica es similar a IP SLA en los enrutadores Cisco. En el parámetro de la ruta estática predeterminada, se configura el envío de paquetes de ping a una dirección IP específica desde una dirección de origen específica. En este caso, la interfaz ethernet1 / 1 hace ping a la puerta de enlace predeterminada una vez por segundo. Si no hay respuesta a tres pings seguidos, la ruta se considera inoperante y se elimina de la tabla de enrutamiento. La misma ruta se configura en la dirección del segundo proveedor de Internet, pero con más métricas (es una copia de seguridad). Tan pronto como se elimine la primera ruta de la tabla, el firewall comenzará a enviar tráfico a lo largo de la segunda ruta:

conmutación por error . Cuando el primer proveedor comienza a responder a los pings, su ruta volverá a la tabla y reemplazará al segundo debido a la mejor métrica:

Fail-Back . El proceso de

conmutación por error tarda varios segundos dependiendo de los intervalos configurados, pero, en cualquier caso, el proceso no es instantáneo y en este momento se pierde el tráfico.

Fail-Back pasa sin pérdida de tráfico. Es posible hacer una

conmutación por error más rápida utilizando

BFD , si su ISP proporciona esta opción.

BFD es compatible a partir de la serie

PA-3000 y

VM-100 . Como la dirección para hacer ping, es mejor especificar no la puerta de enlace del proveedor, sino una dirección de Internet pública y siempre accesible.

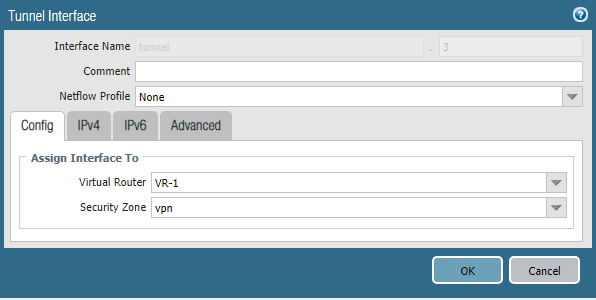

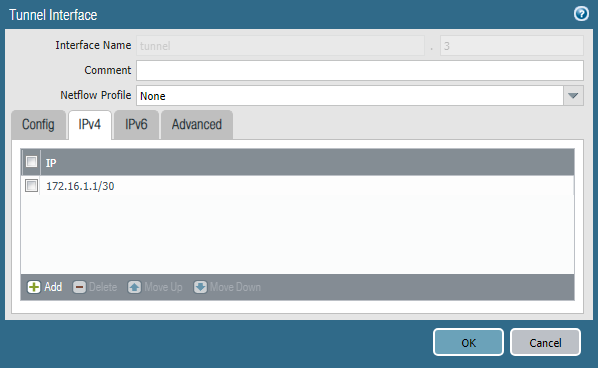

• Crear una interfaz de túnel

• Crear una interfaz de túnelEl tráfico dentro del túnel se transmite a través de interfaces virtuales especiales. Cada uno de ellos debe configurarse con una dirección IP de la red de tránsito. En este ejemplo, la subred 172.16.1.0/30 se usará para el Túnel-1 y la subred 172.16.2.0/30 se usará para el Túnel-2.

La interfaz del túnel se crea en la sección

Red -> Interfaces -> Túnel . Debe especificar el enrutador virtual y la zona de seguridad, así como la dirección IP de la red de transporte correspondiente. El número de interfaz puede ser cualquiera.

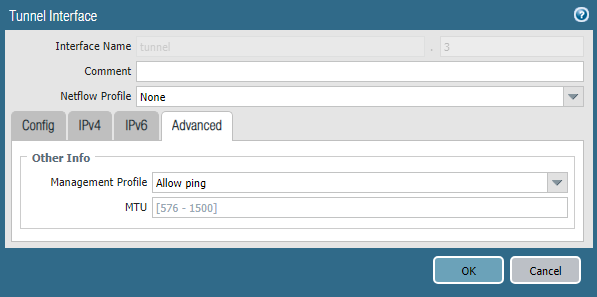

En la sección

Avanzado , puede especificar un

Perfil de administración que permita hacer ping a esta interfaz, esto puede ser útil para las pruebas.

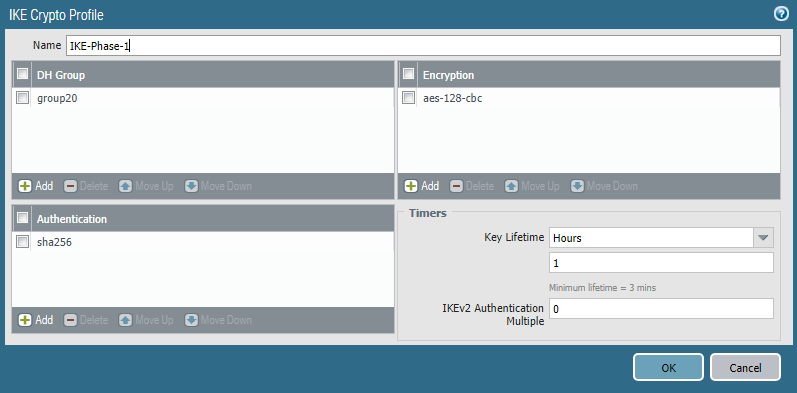

• Configurar el perfil IKEEl perfil IKE

• Configurar el perfil IKEEl perfil IKE es responsable del primer paso para crear una conexión VPN; aquí, se especifican los parámetros del túnel

IKE Fase 1 . El perfil se crea en la sección

Red -> Perfiles de red -> IKE Crypto . Debe especificar el algoritmo de cifrado, el hash, el grupo Diffie-Hellman y la vida de la clave. En general, cuanto más complejos son los algoritmos, peor es el rendimiento; deben seleccionarse en función de los requisitos de seguridad específicos. Sin embargo, no se recomienda utilizar el grupo Diffie-Hellman por debajo de 14 para proteger información importante. Esto se debe a la vulnerabilidad del protocolo, que solo puede nivelarse usando un tamaño de módulo de 2048 bits o más, o algoritmos de criptografía elíptica, que se usan en los grupos 19, 20, 21, 24. Estos algoritmos son más productivos que la criptografía tradicional.

Más detalles aquí . Y

aqui .

• Configurar el perfil IPSec

• Configurar el perfil IPSecEl segundo paso para crear una conexión VPN es el túnel IPSec. Los parámetros SA para él se configuran en

Red -> Perfiles de red -> IPSec Crypto Profile . Aquí debe especificar el protocolo IPSec -

AH o

ESP , así como los parámetros

SA - hashing, algoritmos de cifrado, grupos Diffie-Hellman y vida útil de la clave. Es posible que la configuración de SA en IKE Crypto Profile y IPSec Crypto Profile no coincida.

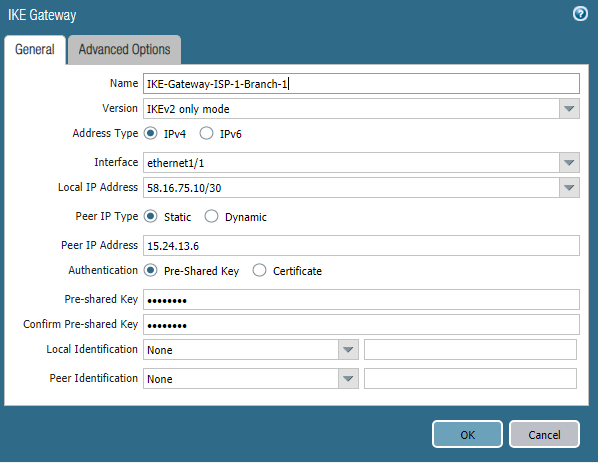

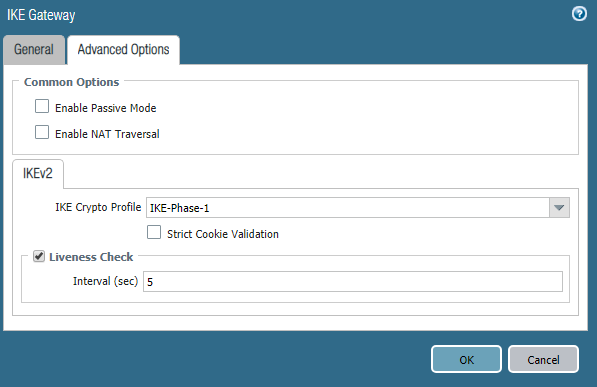

• Configurar la puerta de enlace IKEUna puerta de enlace IKE

• Configurar la puerta de enlace IKEUna puerta de enlace IKE es un objeto que identifica el enrutador o firewall con el que se construye un túnel VPN. Para cada túnel, debe crear su propia

puerta de enlace IKE . En este caso, se crean dos túneles, uno a través de cada proveedor de Internet. Se indica la interfaz de salida correspondiente y su dirección IP, dirección IP de igual y clave común. Puede usar certificados como alternativa a una clave compartida.

Esto indica el

perfil criptográfico IKE creado anteriormente. Los parámetros para el segundo objeto

IKE Gateway son similares, con la excepción de las direcciones IP. Si el cortafuegos de Palo Alto Networks está ubicado detrás de un enrutador NAT, entonces el mecanismo de

transversal NAT debe estar habilitado.

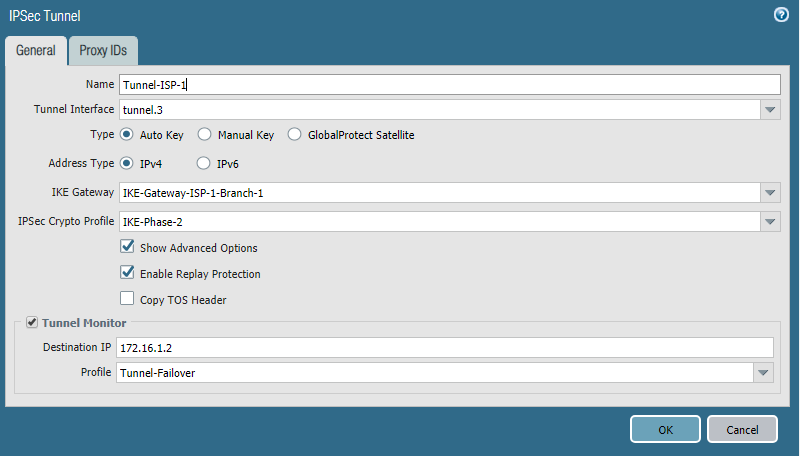

• Configurar el túnel IPSecEl túnel IPSec

• Configurar el túnel IPSecEl túnel IPSec es un objeto que especifica los parámetros del túnel IPSec, como su nombre lo indica. Aquí debe especificar la interfaz del túnel y los objetos de

perfil criptográfico IPSec Gateway creados previamente. Para garantizar el cambio automático de enrutamiento al túnel en espera, debe habilitar

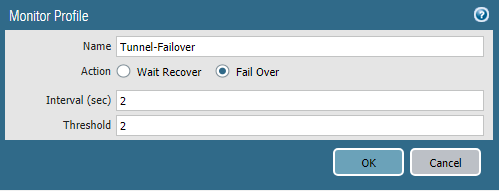

Tunnel Monitor . Este es un mecanismo que verifica si un par está vivo usando el tráfico ICMP. Como dirección de destino, debe especificar la dirección IP de la interfaz del túnel del par con el que se está construyendo el túnel. El perfil indica los temporizadores y la acción en caso de pérdida de conexión.

Wait Recover : espere hasta que se restablezca la conexión,

Fail Over : envíe el tráfico en otra ruta, si corresponde. La configuración del segundo túnel es completamente la misma; se indican la interfaz del segundo túnel y la puerta de enlace IKE.

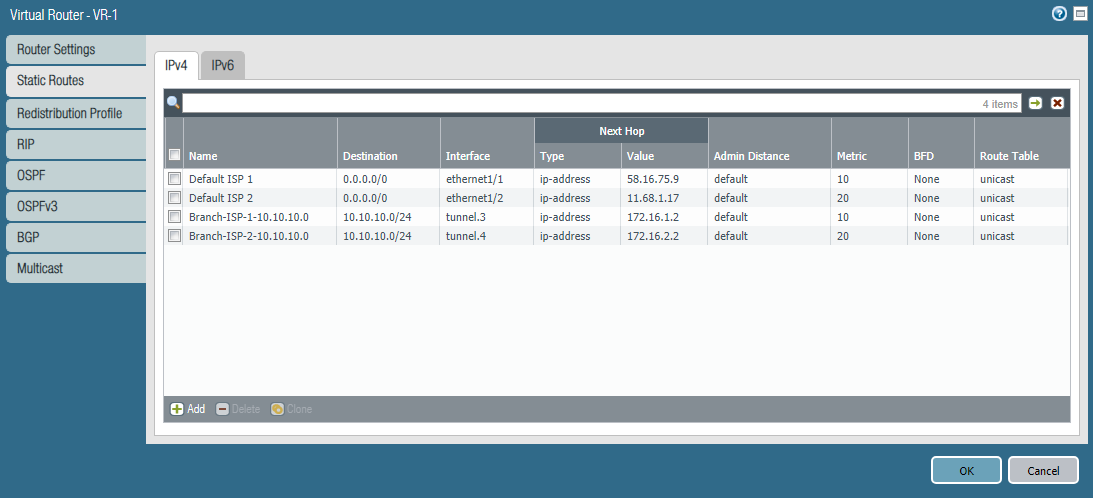

• Configuración de enrutamiento

• Configuración de enrutamientoEste ejemplo usa enrutamiento estático. En el firewall PA-1, además de dos rutas predeterminadas, debe especificar dos rutas a la subred 10.10.10.0/24 en la rama. Una ruta usa Tunnel-1, la otra Tunnel-2. La ruta a través del Túnel-1 es básica porque tiene una métrica más baja. No se utiliza el mecanismo de

supervisión de ruta para estas rutas.

Tunnel Monitor es responsable del cambio.

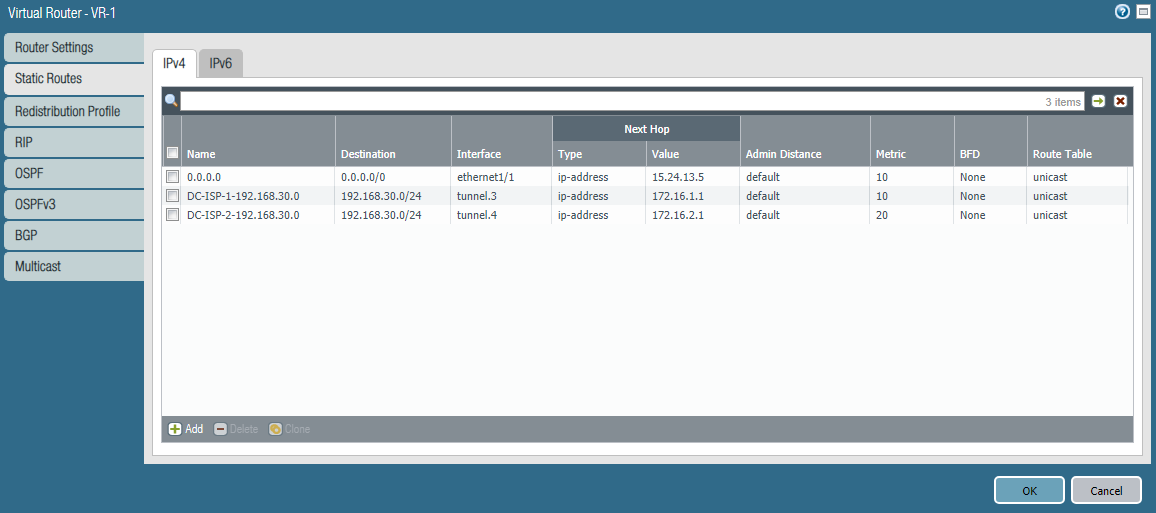

Las mismas rutas para la subred 192.168.30.0/24 deben configurarse en PA-2.

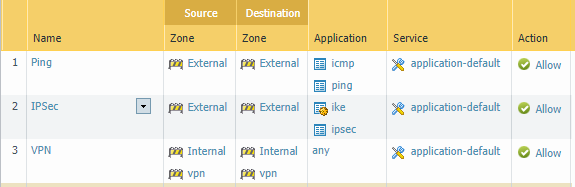

• Configurar reglas de red

• Configurar reglas de redPara que el túnel funcione, necesita tres reglas:

- Para que Path Monitor funcione, habilite ICMP en interfaces externas.

- Para IPSec, habilite las aplicaciones ike e ipsec en interfaces externas.

- Permitir tráfico entre subredes internas e interfaces de túnel.

Conclusión

ConclusiónEste artículo describe la configuración de una conexión a Internet a prueba de fallas y una

VPN de sitio a sitio . Esperamos que la información haya sido útil, y el lector tenga una idea de las tecnologías utilizadas en las

redes de Palo Alto . Si tiene preguntas sobre la personalización y sugerencias sobre los temas de futuros artículos, escríbalas en los comentarios, estaremos encantados de responder.