Escribieron sobre botnets en Habré muchas veces, lo cual no es sorprendente, esta es realmente una amenaza significativa que no ha desaparecido. En nuestro artículo de hoy, hablaremos sobre qué botnets son relevantes en 2019 y qué daño pueden causar a las empresas, no a las grandes corporaciones, sino a las pequeñas y medianas empresas.

¿A quién se dirige la amenaza?

Según

Securelist , las organizaciones y servicios financieros son de máximo interés para los desarrolladores de botnets. Representan más del 70% de todos los ataques. Estos son servicios bancarios en línea, tiendas en línea, varios tipos de agregadores de pagos, etc.

El segundo lugar (aquí, solo alrededor del 6% de todos los ataques) está ocupado por redes sociales y grandes sitios de información, además de motores de búsqueda y servicios de correo social. Aquí, los atacantes intentan capturar la mayor cantidad posible de datos personales del usuario para futuros ataques.

El tercer lugar con aproximadamente el 5% está ocupado por recursos que ofrecen diversos productos y servicios, y estos sitios no son tiendas en línea. Los proveedores de alojamiento y algunas otras organizaciones entran en esta categoría. Los atacantes están principalmente interesados en los datos personales de la víctima.

Además, los "botovods" dirigieron sus sistemas a varios tipos de servicios de criptomonedas, incluidos intercambios, billeteras, etc.

Está claro que los atacantes están interesados principalmente en empresas de países ricos, por lo que se están atacando servicios y sitios con sede en los EE. UU., Gran Bretaña, Canadá, Europa y China.

¿Cómo daña una botnet a las empresas?

Spam desde las direcciones IP de la compañíaUna botnet no puede ser "encarcelada" por llevar a cabo ataques complejos, sino más bien actuar como una herramienta de spam. Y cuantos más elementos haya en la botnet, mayor será la eficiencia de esta herramienta. Si se envía spam desde dispositivos infectados de una empresa, su IP pasará automáticamente a los filtros de spam. Y esto significa que, después de un tiempo, todo el correo electrónico enviado por los empleados de la empresa desde las PC locales se enviará al correo no deseado de clientes, socios y otros contactos. No es tan simple rectificar esta situación, pero puede causar un daño significativo (uno puede imaginar cómo se rompe el acuerdo debido al hecho de que los documentos importantes no cayeron en las manos correctas a tiempo).

DDoS de las direcciones IP de la compañíaAproximadamente lo mismo que en el caso anterior, solo que esta vez la botnet usa computadoras infectadas de la compañía para realizar ataques DDoS. En este caso, los IP que se ven en el "negocio oscuro" serán incluidos en la lista negra por varios proveedores y serán bloqueados. En el futuro, los empleados de la compañía cuyas PC se vieron afectadas experimentarán dificultades con el acceso a ciertos recursos; las solicitudes se bloquearán a nivel de proveedores de varias escalas.

En algunos casos, las empresas pueden desactivar el acceso a la red por completo si el ataque fue grave. Y la falta de Internet, incluso durante varias horas, es un problema grave para las empresas.

Ataque directo de DDoS a una empresaSe crea una gran cantidad de botnets para ataques DDoS. Su poder es muy alto ahora, por lo que la botnet promedio puede "poner" completamente los servicios y sitios de una compañía normal. Y este es un placer muy costoso. Según los expertos, uno tan directo puede costarle a una empresa un monto de

$ 20,000 a $ 100,000 por hora .

Incluso si los servicios de la empresa atacada continúan funcionando, es mucho más lento de lo habitual. Esto plantea una pérdida directa e indirecta. E incluso en el caso de un ataque DDoS débil, que no afectó la eficiencia de la compañía, puede encontrar "registros sucios", cuando el análisis de los servicios de la compañía es imposible debido a la gran cantidad de IP de terceros. Google Analytics en tales casos se vuelve inútil.

Robo de información importante.Las botnets que existen hoy en día son multifuncionales y consisten en una gran cantidad de módulos. Un operador de botnet puede convertir una botnet "dormida" en un ladrón de datos corporativos (datos de clientes, acceso a recursos internos, acceso a un banco de clientes, etc.). con el clic de un dedo Y esta es una amenaza mucho más sensible para las empresas que el spam o DDoS.

Una botnet puede robar datos de muchas maneras, incluida una tan común como el registro de teclas. Un keylogger puede "afilarse", por ejemplo, para trabajar con PayPal y activarse solo cuando un usuario intenta iniciar sesión en su cuenta.

Proxies para ataquesUna botnet puede convertir máquinas corporativas en servidores proxy que servirán como un "punto de tránsito" para los ataques. Y aquí todo es mucho peor que en el caso de correo no deseado o DDoS: si el ataque fue grave y causó daños a alguien, la compañía puede recibir atención de las agencias de aplicación de la ley.

Recursos de la empresaSi la botnet está activa, entonces esto puede requerir recursos informáticos significativos. Es decir, las máquinas corporativas serán utilizadas por ciberdelincuentes, con la energía y el tiempo de procesador correspondientes. Si una empresa cuyas computadoras están infectadas trabaja con costos intensivos en recursos, esto puede afectar la eficiencia de los procesos de trabajo. Un ejemplo es la minería. Una botnet se puede activar como minero y luego las PC infectadas darán una parte significativa de su poder de extracción de monedas a los atacantes.

Pérdida de reputaciónTodo esto puede afectar en última instancia la reputación de la empresa, porque una organización cuyas direcciones IP se ven en "asuntos oscuros" será una situación difícil. Puede que no sea tan simple llevar todo de vuelta al punto de partida.

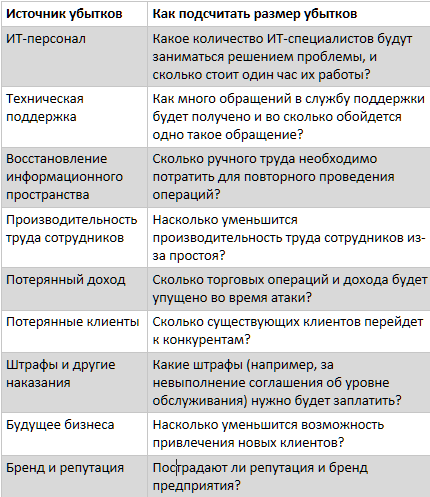

¿Cómo calcular las pérdidas?

Es mejor, por supuesto, si no hay pérdidas. Pero si hay un problema con la botnet, puede calcular los costos actuales y futuros que se requieren para eliminar el problema utilizando el algoritmo a continuación. Resumimos todos los artículos costosos y obtenemos la cantidad total.

Según el Instituto Ponemon, en situaciones difíciles cuando la empresa deja de funcionar, las pérdidas

pueden ser enormes y sumar miles de dólares por minuto. En el caso de las grandes empresas, esto es cientos de miles. Para las pequeñas y medianas empresas, la pérdida total no es tan grande como la de las corporaciones, pero para la compañía misma, incluso un par de miles de dólares puede ser un lujo inadmisible, si hablamos de una organización pequeña.

Ejemplos de botnets

Hay muchas botnets, tanto a pequeña como a gran escala, con millones de elementos en su red. Como ejemplo, podemos citar a los que estuvieron

más activos en 2018 (y no han ido a ninguna parte hoy).

Beta botEl número de ataques cometidos por esta botnet es más del 13% del volumen total de ataques únicos de 2018. El malware funcionó en 42 países, el mayor interés de sus creadores fue causado por los servicios financieros, las redes sociales y los grandes portales.

Tramposo (TrickBot)Casi la misma botnet activa que la anterior. Con su ayuda, se cometió el 12.85% del número total de ataques únicos. Trabajó en 65 países, atacó servicios financieros y de criptomonedas.

PandaEsta botnet hizo el 9.84% del número total de ataques únicos. Trabajó en 33 países, atacó servicios financieros y de criptomonedas.

Entre las botnets exitosas, SpyEye y Ramnit también son dignas de mención.

De pie se encuentra la botnet gigante Mirai, que en un momento causó daños a cientos de millones de dólares estadounidenses. Una nueva versión de la botnet ya está activa y funcionando,

comenzando gradualmente a infectar nuevos dispositivos en todo el mundo .

¿Cómo protegerse de una botnet?

En principio, los métodos de protección no son diferentes de los que se utilizan para evitar que cualquier malware infecte las computadoras. Esto es, en primer lugar, "higiene de TI" personal, es decir, debe tener en cuenta que al hacer clic en enlaces en mensajes de correo electrónico, abrir archivos enviados por contactos conocidos y desconocidos, hacer clic en pancartas como "su PC está infectada y está necesita ser tratado ”- todo esto está plagado de infección no solo de equipos personales, sino también corporativos.

Las empresas deben realizar regularmente capacitación para empleados sobre el tema de la seguridad de la información con una demostración de varios casos. Las personas deben entender que seguir un enlace con gatos divertidos que un contacto personal enviado puede amenazar a las empresas. El eslabón más débil en la cadena de seguridad de la información empresarial es una persona, no un software o hardware.

Pero la protección de hardware y software debería serlo. Estos son antivirus de software, cortafuegos o cortafuegos “de hierro”

como ZyWALL ATP500 , que proporcionan protección multinivel de Protección multicapa. Dichos sistemas ayudan a bloquear no solo las amenazas conocidas sino también las desconocidas (amenazas de día cero), así como a prevenir DDoS de nivel medio. Dependiendo del tamaño de la red empresarial y sus capacidades financieras, puede usar los modelos Zyxel ATP200, ATP500 o ATP800.

En cualquier empresa cuyo trabajo dependa en gran medida de las computadoras y el software, incluidos los servicios en la nube, debe existir una estrategia de seguridad de la información detallada. Y esto no es solo un trozo de papel que cuelga junto al plan de evacuación. El desarrollo de la estrategia significa que las medidas propuestas deben probarse "en el campo", es necesario realizar capacitaciones y talleres con los empleados. Todo esto no excluirá, pero reducirá significativamente las amenazas de información que son peligrosas para el negocio de la empresa.