Para garantizar la alta eficiencia de las herramientas de seguridad de la información, la conexión de sus componentes juega un papel importante. Le permite bloquear no solo amenazas externas, sino también internas. Al diseñar una infraestructura de red, todos los medios de protección son importantes, ya sea un antivirus o un firewall, para que funcionen no solo dentro de su clase (Endpoint security o NGFW), sino que también tengan la capacidad de interactuar entre sí para combatir conjuntamente las amenazas.

Poco de teoría

No es sorprendente que los cibercriminales actuales se hayan vuelto más emprendedores. Utilizan una serie de tecnologías de red para propagar malware:

Los correos electrónicos de suplantación de identidad harán que el malware "cruce el umbral" de su red mediante ataques conocidos o "ataques de día cero" seguidos de escalada de privilegios o movimiento lateral a través de la red. Tener un dispositivo infectado puede significar que su red se puede utilizar con fines mercenarios de un atacante.

En algunos casos, cuando es necesario garantizar la interacción de los componentes de seguridad de la información, cuando se realiza una auditoría de seguridad de la información del estado actual del sistema, no se puede describir utilizando un solo conjunto de medidas que están interconectadas. En la mayoría de los casos, muchas soluciones tecnológicas que se centran en contrarrestar un tipo específico de amenaza no proporcionan integración con otras soluciones tecnológicas. Por ejemplo, los productos de protección de punto final utilizan análisis de comportamiento y basados en firmas para determinar si un archivo está infectado o no. Los cortafuegos utilizan otras tecnologías para detener el tráfico malicioso, incluido el filtrado web, IPS, sandboxing, etc. Sin embargo, en la mayoría de las organizaciones, estos componentes de seguridad de la información no están conectados entre sí y funcionan de forma aislada.

Tendencias de la tecnología Heartbeat

Un nuevo enfoque para garantizar la ciberseguridad implica la protección en todos los niveles, en el que las soluciones utilizadas en cada uno de ellos están interconectadas y tienen la capacidad de intercambiar información. Esto lleva a la creación del sistema de Seguridad Sincronizada (SynSec). SynSec es un proceso de seguridad de la información como un sistema único. En este caso, cada componente de seguridad de la información está conectado entre sí en tiempo real. Por ejemplo, la solución de

Sophos Central se implementa de acuerdo con este principio.

La tecnología Security Heartbeat proporciona comunicación entre los componentes de seguridad, asegurando el funcionamiento conjunto del sistema y su monitoreo. Las siguientes clases están integradas en

Sophos Central :

Es fácil ver que Sophos Central admite una gama bastante amplia de soluciones de seguridad de la información. En Sophos Central, el concepto SynSec se basa en tres principios importantes: detección, análisis y respuesta. Para una descripción detallada de ellos, detengámonos en cada uno de ellos.

Conceptos SynSec

DETECCIÓN (identificación de amenazas desconocidas)

Los productos de Sophos administrados por Sophos Central comparten automáticamente información entre ellos para identificar riesgos y amenazas desconocidas, que incluyen:

- análisis de tráfico de red con la capacidad de identificar aplicaciones de alto riesgo y tráfico malicioso;

- Detección de usuarios con un grupo de alto riesgo a través de un análisis de correlación de sus acciones en la red.

ANÁLISIS (instantáneo e intuitivo)

El análisis de incidentes en tiempo real proporciona una comprensión instantánea de la situación actual en el sistema.

- Muestra la cadena completa de eventos que condujeron al incidente, incluidos todos los archivos, claves de registro, URL, etc.

RESPUESTA (respuesta automática a incidentes)

Establecer políticas de seguridad le permite responder automáticamente a infecciones e incidentes en cuestión de segundos. Esto es provisto por:

- aislamiento instantáneo de dispositivos infectados y detención del ataque en tiempo real (incluso dentro de la misma red / dominio de difusión);

- restringir el acceso a los recursos de red de la compañía para dispositivos que no cumplen con las políticas;

- inicio remoto del escaneo del dispositivo cuando se detecta spam saliente.

Revisamos los principios básicos de seguridad en los que trabaja Sophos Central. Ahora pasemos a una descripción de cómo funciona la tecnología SynSec en acción.

De la teoría a la práctica.

Para comenzar, expliquemos cómo SynSec establece la interacción del dispositivo con la tecnología Heartbeat. El primer paso es registrar Sophos XG con Sophos Central. En esta etapa, recibe un certificado de autoidentificación, la dirección IP y el puerto a través del cual los dispositivos finales se comunicarán con él mediante la tecnología Heartbeat, así como una lista de ID de dispositivos finales administrados a través de Sophos Central y sus certificados de cliente.

Poco después de la inscripción de Sophos XG, Sophos Central transmitirá información a los dispositivos finales para iniciar las comunicaciones Heartbeat:

- Lista de autoridades de certificación utilizadas para emitir certificados Sophos XG

- una lista de ID de dispositivos que están registrados con Sophos XG;

- Dirección IP de latido y puerto para comunicación

Esta información se almacena en la computadora de la siguiente manera:% ProgramData% \ Sophos \ Hearbeat \ Config \ Heartbeat.xml y se actualiza regularmente.

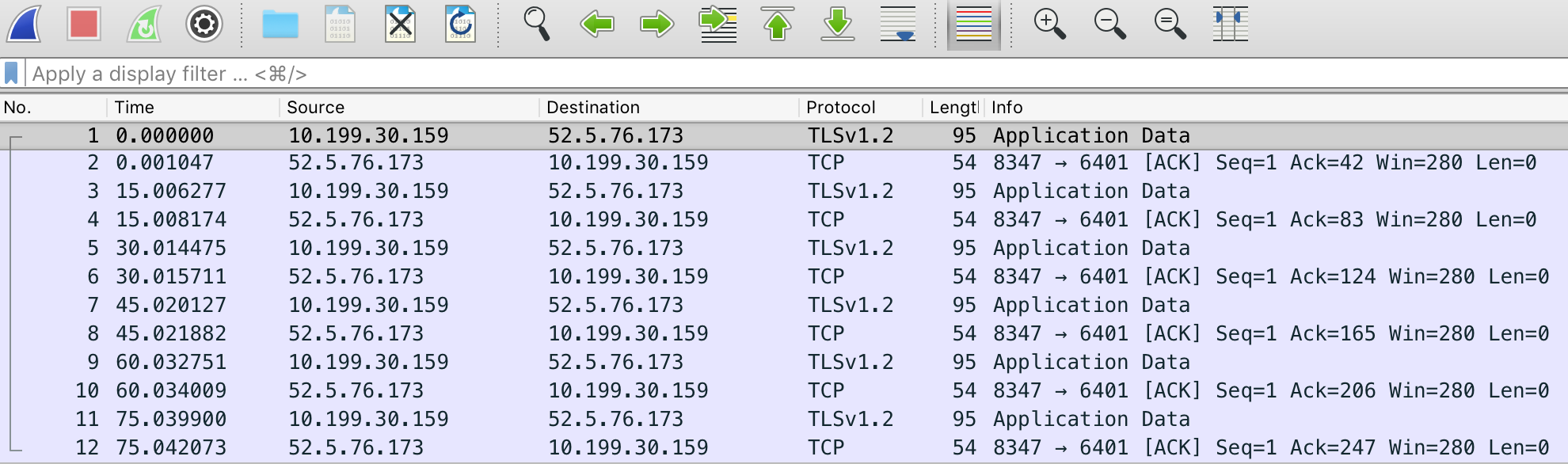

La tecnología Heartbeat se comunica enviando mensajes de punto final a la dirección IP mágica 52.5.76.173:8347 y viceversa. El análisis reveló que los paquetes se envían con un período de 15 segundos, según lo anunciado por el proveedor. Vale la pena señalar que los mensajes Heartbeat son procesados directamente por el Firewall XG: intercepta paquetes y monitorea el estado del punto final. Si captura paquetes en el host, el flujo de tráfico será similar a la comunicación con una dirección IP externa, aunque de hecho el punto final se comunica directamente con el firewall XG.

Deje que una aplicación maliciosa ingrese a la computadora de alguna manera. Sophos Endpoint detecta este ataque o dejamos de recibir Heartbeat de este sistema. El dispositivo infectado envía automáticamente información sobre la infección del sistema, lo que provoca una cadena automática de acciones. XG Firewall aísla instantáneamente la computadora, evitando la propagación de ataques e interacción con servidores C&C.

Sophos Endpoint elimina automáticamente el malware. Después de su eliminación, el dispositivo final se sincroniza con Sophos Central, luego el Firewall XG restaura el acceso a la red. El análisis de causa raíz (RCA o EDR - Detección y respuesta de punto final) proporciona una idea detallada de lo que sucedió.

Suponiendo que se accede a los recursos corporativos utilizando dispositivos móviles y tabletas, ¿es posible proporcionar SynSec en este caso?

Para este escenario, Sophos Central proporciona soporte para

Sophos Mobile y

Sophos Wireless . Supongamos que un usuario intenta violar una política de seguridad en un dispositivo móvil protegido por Sophos Mobile. Sophos Mobile detecta una violación de la política de seguridad y envía notificaciones al resto del sistema, desencadenando una respuesta preconfigurada al incidente. Si Sophos Mobile tiene una política de "prohibir la conectividad de red", entonces Sophos Wireless restringirá el acceso a la red para este dispositivo. La barra de herramientas de Sophos Central en la pestaña Sophos Wireless muestra una notificación de que el dispositivo está infectado. En el momento en que el usuario intenta acceder a la red, aparecerá una pantalla de bienvenida en la pantalla, informando que el acceso a Internet es limitado.

Un punto final tiene varios estados de estado Heartbeat: rojo, amarillo y verde.

El estado rojo ocurre en los siguientes casos:

- Malware activo detectado

- Se intentó lanzar malware;

- Tráfico de red malicioso detectado

- El malware no ha sido eliminado.

Un estado amarillo significa que se detectó malware inactivo en el punto final o que se detectó un PUP (programa potencialmente no deseado). Un estado verde indica que ninguno de los problemas anteriores se ha detectado.

Después de examinar algunos de los escenarios clásicos de la interacción de dispositivos protegidos con Sophos Central, describiremos la interfaz gráfica de la solución y consideraremos la configuración básica y la funcionalidad admitida.

GUI

El panel de control muestra las últimas notificaciones. Además, en forma de diagramas, se muestra una característica de resumen para varios componentes de protección. En este caso, se muestran datos de resumen para proteger las computadoras personales. Este panel también contiene información resumida sobre intentos de visitar recursos peligrosos con contenido inapropiado y estadísticas de análisis de correo electrónico.

Sophos Central admite la visualización de alertas por gravedad, lo que evita que el usuario omita alertas de seguridad críticas. Además de mostrar de forma concisa información resumida sobre el estado del sistema de seguridad, Sophos Central admite el registro de eventos y la integración con los sistemas SIEM. Para muchas empresas, Sophos Central es una plataforma tanto para SOC interno como para proporcionar servicios a sus clientes: MSSP.

Una característica importante es la compatibilidad con la memoria caché de actualización para clientes de punto final. Esto ahorra el ancho de banda del tráfico externo, ya que en este caso las actualizaciones se descargan una vez a uno de los clientes de punto final, y luego otros dispositivos finales descargan actualizaciones de él. Además de la función descrita, el punto final seleccionado puede transmitir mensajes de políticas de seguridad e informes de información a la nube de Sophos. Esta función será útil si hay dispositivos finales que no tienen acceso directo a Internet, pero requieren protección. Sophos Central tiene una opción (protección contra manipulaciones) que prohíbe cambiar la configuración de protección de la computadora o eliminar un agente de punto final.

Uno de los componentes de la protección de punto final es el antivirus de próxima generación (NGAV):

Intercept X. Utilizando tecnologías de aprendizaje automático profundo, el antivirus puede detectar amenazas previamente desconocidas sin el uso de firmas. La precisión de detección es comparable a la de sus homólogos de firma, pero a diferencia de ellos, proporciona protección proactiva, evitando ataques de día cero. Intercept X puede funcionar en paralelo con los antivirus exclusivos de otros proveedores.

En este artículo, hablamos brevemente sobre el concepto de SynSec, que se implementa en Sophos Central, así como algunas de las características de esta solución. Hablaremos sobre cómo cada uno de los componentes de seguridad integrados en Sophos Central funciona en los siguientes artículos. Puede obtener una versión demo de la solución

aquí .

Si está interesado en la solución, puede contactarnos: empresa del

Grupo Factor , distribuidor de Sophos. Es suficiente escribir de forma gratuita a

sophos@fgts.ru .