Spoiler del título del informe "El número de casos de uso de autenticación fuerte ha crecido debido a las amenazas de nuevos riesgos y los requisitos de los reguladores".

La empresa de investigación Javelin Strategy & Research ha publicado el informe The State of Strong Authentication 2019 (el

original en formato pdf se puede descargar aquí ). Este informe dice: qué porcentaje de compañías estadounidenses y europeas usan contraseñas (y por qué pocas personas usan contraseñas ahora); por qué el porcentaje de uso de autenticación de dos factores basado en tokens criptográficos está creciendo tan rápido; por qué los códigos únicos enviados por SMS no son seguros.

Todos los interesados en el tema de la autenticación presente, pasada y futura en empresas y aplicaciones de usuario son bienvenidos.

La segunda parte del informeDel traductorLamentablemente, el lenguaje por el cual se escribió este informe es bastante "seco" y formal. Y el uso quíntuple de la palabra "autenticación" en una oración corta no son las manos torcidas (o cerebros) del traductor, sino los caprichos de los autores. Al traducir de dos opciones: para dar a los lectores un texto más cercano al original o más interesante, algunas veces elegí la primera, y otras la segunda. Pero tengan paciencia, queridos lectores, el contenido del informe lo vale.

Se eliminaron algunas de las piezas narrativas insignificantes y no necesarias, de lo contrario la mayoría no habría dominado todo el texto. Aquellos que deseen leer el informe "sin billetes" pueden hacerlo en el idioma original haciendo clic en el enlace.

Desafortunadamente, los autores no siempre son precisos con la terminología. Entonces, las contraseñas de un solo uso (One Time Password - OTP), a veces se llaman "contraseñas" y, a veces, "códigos". Los métodos de autenticación son aún peores. No siempre es fácil para un lector no capacitado adivinar que "autenticación mediante claves criptográficas" y "autenticación segura" son lo mismo. Traté de unificar los términos tanto como sea posible, además, en el informe mismo hay un fragmento con su descripción.

Sin embargo, el informe es muy recomendable para leer, ya que contiene resultados de investigación únicos y las conclusiones correctas.

Todas las cifras y hechos se presentan sin el más mínimo cambio, y si no está de acuerdo con ellos, es mejor no discutir con el traductor, sino con los autores del informe. Pero mis comentarios (inventados como citas, y marcados en el texto por el italiano ) son mi juicio de valor y para cada uno de ellos estaré encantado de discutir (así como la calidad de la traducción).

Revisar

Hoy en día, los canales comerciales digitales de comunicación con los clientes son más importantes que nunca. Y dentro de la empresa, la comunicación entre los empleados está más centrada en el entorno digital que nunca. Y cuán seguras serán estas interacciones depende del método elegido de autenticación del usuario. Los atacantes usan autenticación débil para hackear cuentas de usuario. En respuesta, los reguladores están ajustando los estándares para hacer que las empresas protejan mejor las cuentas y los datos de los usuarios.

Las amenazas asociadas con la autenticación se extienden no solo a las aplicaciones de consumo; los atacantes pueden obtener acceso a una aplicación que se ejecuta dentro de la empresa. Tal operación les permite hacerse pasar por usuarios corporativos. Los atacantes que utilizan puntos de acceso de autenticación débiles pueden robar datos y realizar otras actividades fraudulentas. Afortunadamente, hay medidas para combatir esto. La autenticación fuerte puede reducir significativamente el riesgo de que un atacante ataque tanto las aplicaciones de consumo como los sistemas empresariales empresariales.

Este estudio examina: cómo las empresas implementan la autenticación para proteger las aplicaciones de los usuarios y los sistemas empresariales de la empresa; factores que consideran al elegir una solución de autenticación; el papel que juega la autenticación fuerte en sus organizaciones; Los beneficios que reciben estas organizaciones.

Resumen

Resultados clave

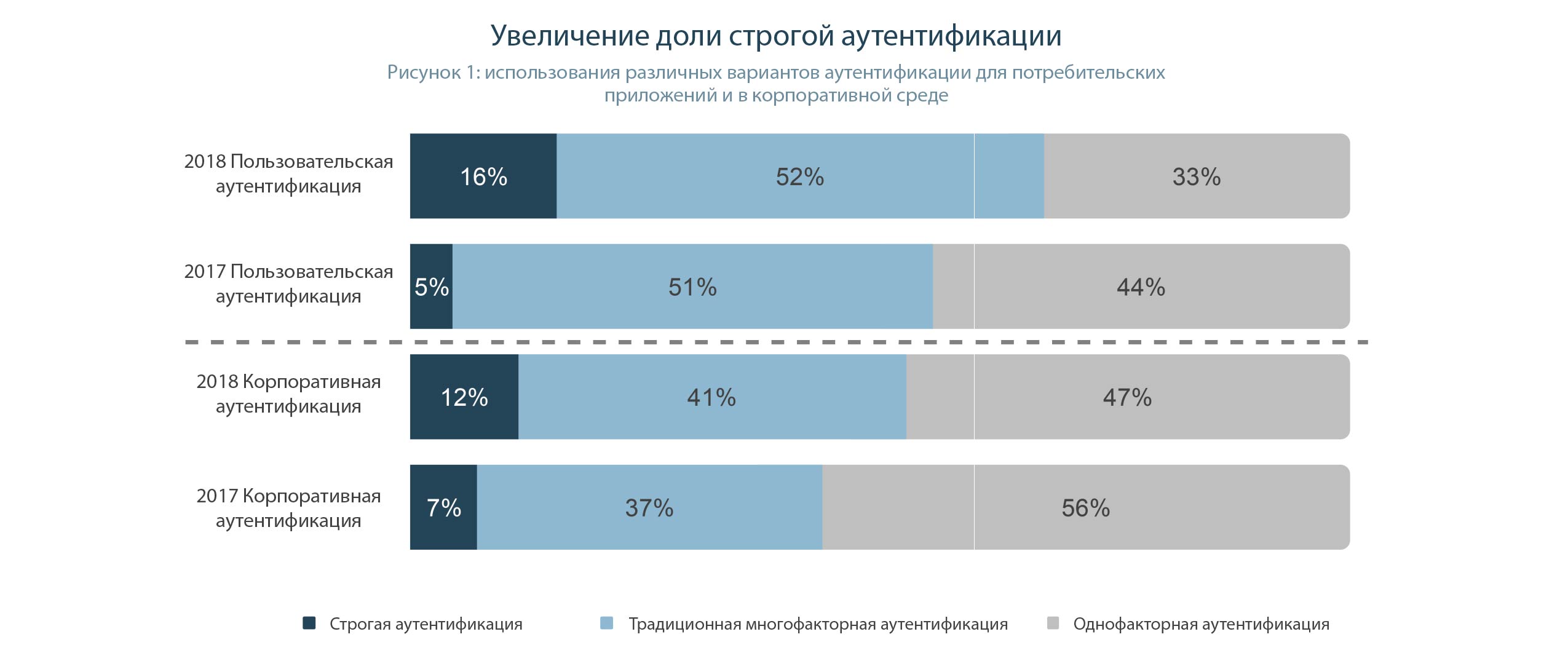

Desde 2017, el porcentaje de uso de autenticación fuerte ha aumentado considerablemente. Con el creciente número de vulnerabilidades que afectan las soluciones de autenticación tradicionales, las organizaciones están mejorando sus capacidades de autenticación con una autenticación sólida. El número de organizaciones que utilizan la autenticación multifactor mediante criptografía (MFA) se ha triplicado desde 2017 para los consumidores y ha aumentado en casi un 50% para las aplicaciones empresariales. El crecimiento más rápido se observa en la autenticación móvil debido a la creciente disponibilidad de autenticación biométrica.

Aquí vemos una ilustración del dicho "hasta que el trueno golpee, el hombre no se persignará". Cuando los expertos advirtieron sobre las debilidades de la contraseña, nadie tenía prisa por implementar la autenticación de dos factores. Tan pronto como los piratas informáticos comenzaron a robar contraseñas, las personas comenzaron a implementar la autenticación de dos factores.

Es cierto que las personas son mucho más activas en la introducción de 2FA. En primer lugar, es más fácil para ellos calmar sus temores, confiando en la autenticación biométrica integrada en los teléfonos inteligentes, que en realidad es muy poco confiable. Las organizaciones deben invertir en la compra de tokens y realizar trabajos (en realidad bastante simples) en su implementación. Y en segundo lugar, solo el perezoso no escribió sobre filtraciones de contraseñas de servicios como Facebook y Dropbox, pero los directores de TI de estas organizaciones no compartirán historias sobre cómo se robaron las contraseñas (y qué sucedió después) en las organizaciones.

Aquellos que no usan una autenticación fuerte subestiman su riesgo para las empresas y los clientes. Algunas organizaciones que actualmente no usan autenticación fuerte tienden a considerar los inicios de sesión y las contraseñas como uno de los métodos de autenticación de usuario más efectivos y fáciles de usar. Otros no ven el valor de los activos digitales que poseen. Después de todo, vale la pena considerar que los ciberdelincuentes están interesados en cualquier información comercial y de consumidores. Dos tercios de las empresas que usan solo contraseñas para autenticar a sus empleados hacen esto porque piensan que las contraseñas son lo suficientemente buenas para el tipo de información que protegen.

Sin embargo, las contraseñas están en camino a la tumba. Durante el año pasado, la dependencia de la contraseña ha disminuido significativamente tanto para aplicaciones de consumo como corporativas (del 44% al 31% y del 56% al 47%, respectivamente), a medida que las organizaciones están expandiendo el uso de MFA tradicional y autenticación fuerte.

Pero si evalúa la situación como un todo, entonces prevalecen los métodos de autenticación vulnerables. Para la autenticación de usuarios, aproximadamente una cuarta parte de las organizaciones utilizan SMS OTP (contraseña de un solo uso) junto con preguntas de seguridad. Como resultado, se deben implementar medios de protección adicionales para proteger contra las vulnerabilidades, lo que aumenta los costos. El uso de métodos de autenticación mucho más confiables, como las claves criptográficas de hardware, es mucho menos común en aproximadamente el 5% de las organizaciones.

El entorno normativo en evolución promete acelerar la implementación de autenticación fuerte para aplicaciones de consumo. Con la introducción de PSD2, así como las nuevas reglas de protección de datos en la UE y varios estados de EE. UU., Como California, las empresas sienten que se está poniendo de moda. Casi el 70% de las empresas están de acuerdo en que enfrentan una fuerte presión reguladora para proporcionar una autenticación sólida a sus clientes. Más de la mitad de las empresas creen que en unos pocos años sus métodos de autenticación no serán suficientes para cumplir con los estándares reglamentarios.

La diferencia en los enfoques de los legisladores rusos y estadounidenses-europeos para la protección de los datos personales de los usuarios de programas y servicios es claramente notable. Los rusos dicen: queridos propietarios de servicios, hagan lo que quieran y cómo quieran, pero si su administrador fusiona la base, los castigaremos. Dicen en el extranjero: debe implementar un conjunto de medidas que no permitirán que la base se fusione. Es por eso que los requisitos para la presencia de autenticación fuerte de dos factores se están introduciendo allí con might and main.

Es cierto que está lejos de ser un hecho que nuestra maquinaria legislativa en un momento dado no tendrá sentido y no tendrá en cuenta la experiencia occidental. Entonces resulta que todos necesitan implementar 2FA correspondiente a los estándares criptográficos rusos, y con urgencia.

La creación de una base de autenticación sólida permite a las empresas cambiar su enfoque del cumplimiento normativo a la satisfacción del cliente. Para aquellas organizaciones que todavía usan contraseñas simples o reciben códigos por SMS, el factor más importante al elegir un método de autenticación será el cumplimiento de los requisitos reglamentarios. Pero las empresas que ya utilizan una autenticación sólida pueden centrarse en elegir los métodos de autenticación que aumentan la lealtad del cliente.

Al elegir un método de autenticación corporativa dentro de una empresa, los requisitos de los reguladores ya no son un factor significativo. En este caso, la facilidad de integración (32%) y el costo (26%) son mucho más importantes.

En la era del phishing, los ciberdelincuentes pueden usar el correo electrónico corporativo para el fraude con el fin de acceder de manera fraudulenta a datos, cuentas (con los derechos de acceso apropiados) e incluso para convencer a los empleados de transferir dinero a su cuenta. Por lo tanto, las cuentas de correo y los portales corporativos deben estar especialmente bien protegidos.

Google ha fortalecido su seguridad con una autenticación fuerte. Hace más de dos años, Google publicó un informe sobre la implementación de la autenticación de dos factores basada en claves de seguridad criptográfica de acuerdo con el estándar FIDO U2F, informando resultados impresionantes. Según la compañía, no se realizó un solo ataque de phishing contra más de 85,000 empleados.

Recomendaciones

Implemente una autenticación sólida para aplicaciones móviles y en línea. La autenticación multifactorial basada en claves criptográficas protege contra la piratería mucho más que los métodos MFA tradicionales. Además, el uso de claves criptográficas es mucho más conveniente, ya que no necesita usar y transmitir información adicional: contraseñas, contraseñas de un solo uso o datos biométricos del dispositivo del usuario al servidor de autenticación. Además, la estandarización de los protocolos de autenticación hace que sea mucho más fácil implementar nuevos métodos de autenticación a medida que estén disponibles, lo que reduce los costos de uso y protege contra esquemas de fraude más complejos.

Prepárese para la puesta de sol de contraseñas de un solo uso (OTP). Las vulnerabilidades inherentes a OTP son cada vez más evidentes cuando los ciberdelincuentes usan ingeniería social, clonación de teléfonos inteligentes y malware para comprometer estas herramientas de autenticación. Y si OTP en algunos casos tiene ciertas ventajas, solo desde el punto de vista de la accesibilidad universal para todos los usuarios, pero no desde el punto de vista de la seguridad.

Es imposible no darse cuenta de que recibir códigos por SMS o notificaciones push, así como generar códigos usando programas para teléfonos inteligentes: este es el uso de las mismas contraseñas de un solo uso (OTP) para las que se nos ofrece prepararnos para la puesta del sol. Desde un punto de vista técnico, la solución es muy correcta, porque un estafador raro no intenta obtener una contraseña de un solo usuario crédulo. Pero creo que los fabricantes de tales sistemas se aferrarán a la tecnología moribunda hasta el final.

Utilice la autenticación fuerte como herramienta de marketing para aumentar la confianza del cliente. La autenticación fuerte no solo puede mejorar la seguridad real de su negocio. Informar a los clientes que su empresa utiliza una autenticación sólida puede fortalecer la percepción pública de la seguridad de este negocio, un factor importante cuando existe una demanda significativa por parte de los clientes de métodos de autenticación confiables.

Realice un inventario exhaustivo y una evaluación de la importancia de los datos corporativos y protéjalos según su importancia. Incluso los datos de bajo riesgo, como la información de contacto del cliente (

no, sin embargo, el informe dice "bajo riesgo", es muy extraño que subestimen la importancia de esta información ) puede aportar a los estafadores un valor significativo y causar problemas a la empresa .

Use autenticación fuerte en la empresa. Varios sistemas son los objetivos más atractivos para los delincuentes. Estos incluyen sistemas internos y conectados a Internet, como un programa de contabilidad o almacenamiento de datos corporativos. La autenticación fuerte no permite a los atacantes obtener acceso no autorizado, y también le permite determinar con precisión cuál de los empleados cometió la actividad maliciosa.

¿Qué es la autenticación fuerte?

Cuando se usa una autenticación fuerte, se usan varios métodos o factores para autenticar a un usuario:

- Factor de conocimiento: un secreto compartido entre el usuario y el sujeto de autenticación del usuario (por ejemplo, contraseñas, respuestas a preguntas secretas, etc.)

- Factor de propiedad: un dispositivo que solo posee un usuario (por ejemplo, un dispositivo móvil, clave criptográfica, etc.)

- Factor de inalienabilidad: características físicas (a menudo biométricas) del usuario (por ejemplo, huella digital, patrón de iris, voz, comportamiento, etc.)

La necesidad de piratear varios factores aumenta significativamente la probabilidad de falla para los atacantes, ya que la elusión o el engaño de varios factores requiere el uso de varios tipos de tácticas de piratería, para cada factor por separado.

Por ejemplo, con 2FA "contraseña + teléfono inteligente", un atacante puede autenticarse mirando la contraseña del usuario y haciendo una copia exacta del software de su teléfono inteligente. Y esto es mucho más complicado que simplemente robar una contraseña.

Pero si se usa una contraseña y un token criptográfico para 2FA, entonces la opción de copia no funciona aquí; es imposible duplicar el token. El estafador deberá robar silenciosamente el token del usuario. Si el usuario nota la pérdida a tiempo y notifica al administrador, el token se bloqueará y el trabajo del estafador será en vano. Es por eso que para el factor de propiedad es necesario usar dispositivos protegidos especializados (tokens) y no dispositivos de uso general (teléfonos inteligentes).

El uso de los tres factores hará que este método de autenticación sea bastante costoso de implementar y bastante incómodo de usar. Por lo tanto, generalmente se usan dos de los tres factores.

Los principios de la autenticación de dos factores se describen con más detalle aquí en la sección "Cómo funciona la autenticación de dos factores".

Es importante tener en cuenta que al menos uno de los factores de autenticación utilizados en la autenticación fuerte debe utilizar la criptografía de clave pública.La autenticación sólida proporciona mucha más protección que la autenticación de un solo factor basada en contraseñas clásicas y MFA tradicionales. Las contraseñas se pueden espiar o interceptar con la ayuda de keyloggers, sitios de phishing o ataques basados en ingeniería social (cuando la víctima engañada envía su contraseña ella misma). Además, el propietario de la contraseña no sabrá nada sobre el robo. El MFA tradicional (incluidos los códigos OTP, vinculante a un teléfono inteligente o tarjeta SIM) también se puede piratear con bastante facilidad, ya que no se basa en la criptografía de clave pública (por

cierto, hay muchos ejemplos en los que, utilizando las mismas técnicas de ingeniería social, los estafadores persuadieron a los usuarios darles una contraseña de un solo uso ).

Afortunadamente, desde el año pasado, el uso de autenticación fuerte y MFA tradicional está ganando impulso tanto en aplicaciones empresariales como de consumo. El uso de autenticación fuerte en aplicaciones de consumo ha crecido particularmente rápido. Si en 2017 solo lo usaba el 5% de las empresas, en 2018 ya es el triple: 16%. Esto puede explicarse por la mayor disponibilidad de tokens que admiten algoritmos de criptografía de clave pública (PKC). Además, la creciente presión de los reguladores europeos después de la adopción de nuevas reglas de protección de la información, como PSD2 y GDPR, tuvo un fuerte efecto incluso fuera de Europa (

incluida Rusia ).

Echemos un vistazo más de cerca a estos números. Como podemos ver, el porcentaje de personas privadas que utilizan la autenticación multifactor para el año creció un impresionante 11%. Y esto sucedió claramente a expensas de los amantes de las contraseñas, ya que el número de quienes creen en la seguridad de las notificaciones Push, SMS y biometría no ha cambiado.

Pero con la autenticación de dos factores para uso corporativo, no todo es tan bueno. En primer lugar, a juzgar por el informe, solo el 5% de los empleados fueron transferidos de la autenticación de contraseña a los tokens. Y en segundo lugar, el número de quienes usan opciones alternativas de AMF en el entorno corporativo ha aumentado en un 4%.

Intentaré jugar analíticas y dar mi interpretación. En el centro del mundo digital de los usuarios individuales hay un teléfono inteligente. Por lo tanto, no es sorprendente que la mayoría use las funciones que el dispositivo les proporciona: autenticación biométrica, notificaciones SMS y Push, así como contraseñas de un solo uso generadas por aplicaciones en el teléfono inteligente. Las personas generalmente no piensan en la seguridad y la confiabilidad cuando usan sus herramientas habituales.

Es por eso que el porcentaje de usuarios de primitivos factores de autenticación "tradicionales" permanece sin cambios. Pero aquellos que anteriormente usaron contraseñas entienden cuánto arriesgan, y al elegir un nuevo factor de autenticación, se detienen en la opción más nueva y segura: un token criptográfico.

En cuanto al mercado corporativo, es importante comprender en qué sistema se lleva a cabo la autenticación. Si se implementa el inicio de sesión en un dominio de Windows, se utilizan tokens criptográficos. Las posibilidades de usarlas para 2FA ya están incorporadas tanto en Windows como en Linux, y es largo y difícil implementar opciones alternativas. Esto en cuanto a la migración del 5% de contraseñas a tokens.

Y la implementación de 2FA en el sistema de información corporativo depende en gran medida de las calificaciones de los desarrolladores. Y es mucho más fácil para los desarrolladores tomar módulos listos para generar contraseñas de un solo uso que comprender el trabajo de los algoritmos criptográficos. Como resultado, incluso las aplicaciones críticas para la seguridad como Single Sign-On o Privileged Access Management usan OTP como segundo factor.

Muchas vulnerabilidades en los métodos de autenticación tradicionales.

Aunque muchas organizaciones siguen dependiendo de los sistemas heredados de un solo factor, las vulnerabilidades en la autenticación tradicional de múltiples factores son cada vez más evidentes. Las contraseñas de un solo uso, generalmente de seis a ocho caracteres de longitud, entregadas por SMS, siguen siendo la forma más común de autenticación (por supuesto, además del factor de conocimiento de la contraseña). Y si las palabras "autenticación de dos factores" o "verificación de dos pasos" se mencionan en la prensa popular, entonces casi siempre se refieren a la autenticación utilizando contraseñas de SMS de un solo uso.

Aquí el autor está un poco equivocado. Entregar contraseñas de un solo uso por SMS nunca ha sido una autenticación de dos factores. Esta es, en su forma pura, la segunda etapa de la autenticación de dos pasos, donde la primera etapa es ingresar el nombre de usuario y la contraseña.

En 2016, el Instituto Nacional de Estándares y Tecnología (NIST) actualizó sus reglas de autenticación para excluir el uso de contraseñas de un solo uso enviadas por SMS. Sin embargo, estas reglas se relajaron sustancialmente después de las protestas en la industria.

Entonces, sigue la trama. El regulador estadounidense reconoce con razón que la tecnología obsoleta no puede garantizar la seguridad de los usuarios e introduce nuevos estándares. , ( ). , , « ». , NIST. , , ( ) . .

, SMS OTP, . SMS-:

- SIM-. SIM ( , , ). SMS . AT&T , 24 . , AT&T - , SIM-.

. AT&T? , , , . ? ? ? ? , ?

- - , , – , «»

- (malware). . , « » (man-in-the-browser) « » (man-in-the-middle) , .

— «» . — , - , .

, , , , — , .

- . , SMS, , , , .

, , - -. , , . , « », . , . - , « ».

, . , (

? ? ), OTP (

, ), ; .

, (

), (

) , , . .

2., , , FIDO (U2F FIDO2). , – , , (, , ).

- PIN-. , USB, Bluetooth, NFC SmartCard Reader. , PIN-, . PIN- , . . PIN- , / -.

, , .— , . .