Los "hackers éticos" intentaron abrir los ojos de una empresa que fabrica programas de juegos de azar, a errores en sus productos, pero al final todo se fue al infierno.

Las personas que encuentran un problema de seguridad en una empresa a menudo tienen dificultades para informarlo. Sin embargo, con mucha menos frecuencia, tales situaciones adquieren el carácter de confrontaciones justas y acusaciones mutuas de ataques y chantaje.

Y, sin embargo, eso es exactamente lo que sucedió cuando la sede de tecnología de casinos de Atrient, con sede en West Bloomfield, Michigan, dejó de responder a dos investigadores de ciberseguridad de Gran Bretaña que informaban sobre presuntas deficiencias en la protección de la empresa. Los investigadores pensaron que habían acordado pagar por su trabajo, pero no recibieron nada. El 5 de febrero de 2019, uno de ellos, Dylan Wheeler, un australiano de 23 años que vive en Gran Bretaña, acudió al stand de Atrient en una exposición en Londres para tratar personalmente con el director de operaciones de la compañía.

Lo que sucedió después no está del todo claro. Wheeler dice que Jesse Gill, director de operaciones de Atrient, discutió con él y finalmente se quitó la placa; Gill insiste en que no hizo nada por el estilo y acusa a Wheeler de intentar extorsionar.

Estos problemas resultaron en amenazas legales y deslizamientos mutuos, con comentarios en Twitter. Tod Beardsley, director de investigación de Rapid7, fue uno de los espectadores de esta actuación. "Mi primera reacción", bromea Beardsley, "fue" eh, me gustaría que el proveedor me golpeara por exponer la vulnerabilidad ". Esto es mejor que cualquier recompensa por errores encontrados "".

Bingo para revelar vulnerabilidades:

Bingo para revelar vulnerabilidades:

- Todavía no hemos tenido ningún hack;

- no podemos aceptar su informe sin un contrato de soporte técnico;

- nuestros usuarios comunes no harán esto, esto no es un problema;

- este producto se cerrará pronto;

- una orden para prohibir actos ilegales;

- completo silencio;

- llamamos a la policía;

- Utilizamos encriptación de grado militar;

- así fue concebido;

- lo sabemos, estamos trabajando en una nueva versión;

- no consideramos esto una vulnerabilidad;

- Dejamos todas las configuraciones predeterminadas;

- para quien trabajas?

- esta restricción se refleja en la documentación y todos lo saben, no hay razón para solucionarla;

- Este producto está diseñado para uso interno y no debe tener acceso a Internet.Esta historia es solo un ejemplo de libro de texto de los problemas que pueden surgir al investigar y descubrir vulnerabilidades.

Muchas grandes empresas y proveedores de tecnología apoyan recompensas por errores, redirigiendo los esfuerzos de hackers externos e investigadores de seguridad para resolver problemas en software e infraestructura; sin embargo, la gran mayoría de las empresas no tienen un mecanismo claro para que terceros compartan información sobre agujeros en ellas. seguridad

Al descubrir vulnerabilidades para tales empresas, Beardsley dice: "En respuesta, recibí todo, desde silencio hasta ignorar activamente" ¡No quiero escuchar esto! ", Y cartas exigiendo el cese de acciones ilegales. Hubo todo eso, pero recibí muchas críticas positivas. "Trabajé con personas que no tenían suficiente experiencia en revelar vulnerabilidades, y les ayudé a resolverlo".

En este caso, dos "piratas informáticos éticos" relativamente inexpertos trataron de resolver un problema de seguridad que les parecía relativamente grave, y los directores de Atrient pensaron que un par de piratas informáticos sin principios estaban tratando de ganar dinero con ellos. Gracias a la grabación de llamadas de meses y la correspondencia por correo electrónico entre Wheeler, Atrient y otros accionistas, incluido un importante operador de casinos en los EE. UU. Y la división cibernética del FBI, tenemos una buena idea de cómo se han desarrollado las cosas.

Empresa

Oficina de atención al cliente de Las Vegas, cerca del aeropuerto internacional McCarran

Oficina de atención al cliente de Las Vegas, cerca del aeropuerto internacional McCarran La sede central de West Bloomfield se encuentra en este edificio.

La sede central de West Bloomfield se encuentra en este edificio.Atrient es una pequeña empresa que trabaja con un nicho muy estrecho en la industria de los casinos y juegos.

Atrient, fundada en abril de 2002 por Sam Attisha y Dashinder Gill, fue nombrada por primera vez Vistron, Inc., y un año después fue renombrada, según el registro estatal, inicialmente dedicada a consultas técnicas. Ofreció "soluciones personalizadas" para reclutar personal de TI, desarrollo de software, servicios creativos y gestión de proyectos. Por un corto tiempo, la compañía entró en el negocio inalámbrico al abrir Vistron Wireless Inc. Para "proporcionar servicios tecnológicos y de marketing para la industria inalámbrica", como se indica en los documentos de registro de la empresa.

A lo largo de varios años de su existencia, la integración del software de casino en línea también ha entrado en el campo de actividad de la compañía. Para 2015, Atrient se centró principalmente en el sistema de fidelización de usuarios del casino PowerKiosk, combinando máquinas tragamonedas individuales, dispositivos electrónicos y aplicaciones móviles para rastrear jugadores de juegos de azar y darles recompensas, juegos especiales y ofertas de marketing. El sistema puede rastrear a los usuarios a través de tarjetas de fidelización o mediante balizas Bluetooth y geolocalización mediante aplicaciones móviles, así como almacenar el costo de los bonos recibidos por el jugador.

Atrient tiene una oficina en Las Vegas para ventas y atención al cliente, pero su sede se encuentra en un pequeño centro de negocios en West Bloomfield (Michigan). Se encuentra en el segundo piso con la oficina del dentista y la oficina de asesores de H&R Block, y debajo hay una cafetería de donas y una tienda de colchones. La oficina de Atrient es otra compañía de TI tercerizada,

Azilen , que tiene dos oficinas más en India y una en Bélgica. La relación entre Atrient y Azilen no se entiende completamente; Al menos un desarrollador de Azilen ahora trabaja en el Atrient en Hyderabad, India, registrado en mayo de 2018.

Aparentemente, Atrient se siente bastante bien en su nicho y tiene socios entre las compañías más grandes en el campo de los casinos y los juegos de azar. Konami en 2014 hizo un trato con ella por los derechos exclusivos para distribuir el producto de software Atrient a los clientes existentes de Konami. Atrient también integró su software en los sistemas de juegos Scientific Games Bally Technology y International Game Technology.

Durante el año pasado, Atrient ha estado en conversaciones con Everi Holdings, una compañía de software financiero y de juegos, que culminó el 12 de marzo de 2019, cuando se anunció que Everi "adquiriría ciertos activos y propiedad intelectual" de Atrient. El acuerdo se gastó en $ 40 millones a $ 20 millones en dinero real y pagos adicionales en los próximos dos años en función de ciertas condiciones especificadas en el contrato. Los investigadores de seguridad buscaron ser escuchados durante estas negociaciones.

Investigadores

Nuestros investigadores tienen cierta experiencia en seguridad de la información, pero no puede nombrarlos veteranos de la industria. Wheeler tiene 23 años y su compañero de Atrient era un británico de 17 años que fue llamado Ben por correo electrónico y teléfono. Ben estudia tecnología de la información, y en Twitter y otras redes escribe bajo el apodo @ Me9187, o simplemente "Yo".

Wheeler en el pasado tuvo problemas bastante serios con la ley. Gill inmediatamente notó esto en la respuesta editorial, comentando los eventos del 5 de febrero en la exposición de Londres. Una vez en Australia, Wheeler fue acusado de piratear cuando era menor de edad, y luego a la edad de 20 años escapó de la fianza a la República Checa para evitar el enjuiciamiento penal. Wheeler mismo afirma que su caso se cerró en Australia y decidió no seguirlo. Ahora está legalmente presente en Gran Bretaña, y las autoridades conocen su "pasado criminal", dijo.

"Estaba prendido cuando yo tenía 14 años", dijo Wheeler a la oficina editorial, y declaró que según la ley australiana su caso no podía publicarse en forma impresa (aunque muchos periódicos australianos lo describieron en detalle). "Pero de todos modos, el pasado ha terminado". Trato de ser lo más transparente posible y no me gusta el hecho de que mi pasado agita a Atrient. Esta es una industria de seguridad de la información, y muchas personas tienen un pasado oscuro ".

Caza a través de Shodan

Desde Internet, puede acceder a más de 100,000 servidores Jenkins; muchos de ellos tienen vulnerabilidades que se pueden encontrar a través de Shodan.io y Censys.io.

Desde Internet, puede acceder a más de 100,000 servidores Jenkins; muchos de ellos tienen vulnerabilidades que se pueden encontrar a través de Shodan.io y Censys.io.El 29 de octubre de 2018, Wheeler y yo estábamos buscando sistemas vulnerables en Internet. Enviaron solicitudes a dos motores de búsqueda de vulnerabilidades: Censys y Shodan, a través de una combinación de solicitudes web y comandos directos a través de la línea de comandos que admiten estas herramientas. Durante la búsqueda, se toparon con una "puerta abierta": el servidor

Jenkins , que, según dicen, no tenía activado el control de acceso.

El proyecto Jenkins, originalmente propiedad de Sun Microsystems, debe utilizarse en el proceso de desarrollo de software. Le permite integrar, compilar y desplegar ensambles continuamente. Tiene problemas de seguridad bastante serios, incluidas deficiencias anteriores que le permitieron ejecutar código de forma remota, lo que permitió al atacante organizar una cabeza de puente en la cadena de desarrollo de software de la compañía. Wheeler y yo afirman que el servidor Jenkins de Atrient, que se ejecutaba en una máquina virtual de Windows en la nube, no tenía configurada la autorización del usuario, y simplemente el acceso a la consola web del servidor le dio privilegios de administrador al usuario. En esta declaración, Atrient afirma que esta pareja utilizó la contraseña de fuerza bruta para obtener acceso al servidor.

Wheeler y yo decidimos hurgar allí y ver si podían determinar el propietario del servidor. Utilizando el acceso al servidor para ejecutar un script Groovy de dos líneas, crearon una línea de comando remota que les permitía, según ellos, examinar todo el servidor. Con base en los documentos y datos que encontraron, decidieron que el servidor fue utilizado por los empleados de Atrient y Azilen para desarrollar y enviar mensajes de error sobre la plataforma PowerKiosk, así como repositorios de código para aplicaciones móviles y opciones de kiosco para varios casinos. También descubrieron que el servidor tiene el Protocolo de transferencia de archivos FileZilla, así como la comunicación con varias bases de datos, un repositorio de código fuente y un código de trabajo que admite la API de PowerKiosk.

Gill afirma que la pareja acaba de encontrar una plataforma de demostración donde no había código de trabajo. Al menos uno de los casinos enumerados en el servidor era un entorno de demostración. Casino Monaco era un casino falso utilizado para exhibir productos en ferias y materiales de marketing de Atrient.

El 4 de noviembre de 2018, Wheeler y yo enviamos correos electrónicos a un conjunto completo de direcciones en Atrient y Azilen, incluido el director Sam Attish, con una advertencia sobre un problema de seguridad en el servidor. "Pase estos detalles a los equipos de seguridad relevantes y recomiéndeles que se comuniquen conmigo", decían los correos electrónicos. También enumeró las bases de datos y las API asociadas con PowerKiosk, su interfaz web y aplicaciones móviles diseñadas para clientes específicos de Atrient.

A menudo, estos correos electrónicos quedan sin respuesta. Estaban llenos de errores gramaticales y errores tipográficos, y no parecían la correspondencia profesional típica. Wheeler dice que Attisha le informó que estas cartas estaban en la carpeta Spam.

Pero Beardsley dijo que, según su experiencia, incluso los mensajes formateados profesionalmente pueden ignorarse. “Escribimos un mensaje sobre Guardzilla, una cámara de vigilancia doméstica WiFi que se vende en grandes supermercados. Y no hemos logrado nada ”, dijo. "Hicimos una solicitud de soporte, rastreamos a las personas que trabajaban para la empresa a través de LinkedIn, y un periodista incluso encontró representantes de la empresa y habló con uno de ellos".

Y después de todo esto, la empresa no respondió. "La cámara sigue siendo peligrosa de usar", dijo Beardsley. "Su almacenamiento en AWS S3, donde están todos sus videos caseros, no está protegido".

Wheeler no fue tan lejos. Ella y yo comenzamos a tuitear, tratando de llamar la atención del público sobre esta ocasión. En este punto, Guise Bule estaba involucrado en la situación.

Atención atraída

Guise Bühl, un antiguo contratista de seguridad del gobierno y cofundador de WebGap, una compañía segura basada en la web, también fundó SecJuice, un "club de autores relacionados con la seguridad de la información". Intentando obtener ayuda para promover la situación, Wheeler y yo recurrieron a Bule, quien volvió a publicar los registros sobre Atrient. Ahora estos tweets ya están eliminados.

La ayuda de Beul atrajo la atención de dos organizaciones interesadas: un gran operador de casinos que usaba el software Atrient y el FBI.

El 9 de noviembre, los guardias de seguridad del casino me contactaron. El 10 de noviembre, Wheeler intervino en el caso y les envió una breve descripción de lo que encontraron una pareja:

Soy el colega de Yo con quien chateaste en Twitter y luego enviaste una carta. La vulnerabilidad está relacionada con uno de sus proveedores, Atrient, y su terrible enfoque de seguridad, debido a que los quioscos procesan y transmiten datos no protegidos a través de HTTP.

Estas deficiencias, que estamos tratando de corregir, nos obligaron a anunciar públicamente su existencia. Entre ellos hay pequeños problemas (no revelaré todos los detalles, pero uno de los buenos ejemplos es que sus datos almacenados por el proveedor están en FTP, cuyo nombre de usuario y contraseña son simplemente nombres de empresas en minúsculas) y grandes agujeros asociados con sus productos (PowerKiosk).

El mismo día, Bule fue contactado por el FBI sobre sus retuits. Beul organizó una conversación telefónica general con Wheeler, Me y agentes del FBI de la División de Delitos Cibernéticos y la sucursal de Las Vegas. Wheeler grabó su conversación.

Wheeler le dijo al FBI que él y yo no teníamos intención de publicar la información que encontraron, porque estaban preocupados por la gravedad de los problemas. De hecho, podría usarse para "imprimir dinero", dijo Wheeler a los agentes. También dijo que él y yo tuvimos una conversación con el operador del casino, pero no pudimos comunicarnos con Atrient.

"Quizás podamos ayudarlo con esto", dijo un agente del FBI.

La interacción de Wheeler con el casino el 11 de noviembre fue elogiada por el director de seguridad de la compañía en una carta. Le escribió a Wheeler: "Quería agradecerle personalmente el enfoque profesional para la divulgación de información y que, aunque no recibió una respuesta inmediata del proveedor, le dio una segunda oportunidad para solucionarlo". Sugirió "enviar cualquier comerciante a Wheeler", y preguntó sobre el tamaño de su camiseta y sombrero.

El mismo día, el FBI organizó

otra llamada conjunta , esta vez con Atrient's Gill. En una conversación también grabada por Wheeler, Gill dijo: “La información que nos dio es increíble. Nos gustaría tenerlo. ¿Cómo se puede organizar esto?

Hasta este punto, el dinero no se mencionaba en las conversaciones. Los investigadores planeaban presentar algún día sus hallazgos en una conferencia de seguridad informática, por lo que Wheeler y yo solo les pedimos a los "comerciantes" del operador del casino que "brillaran" durante la presentación.

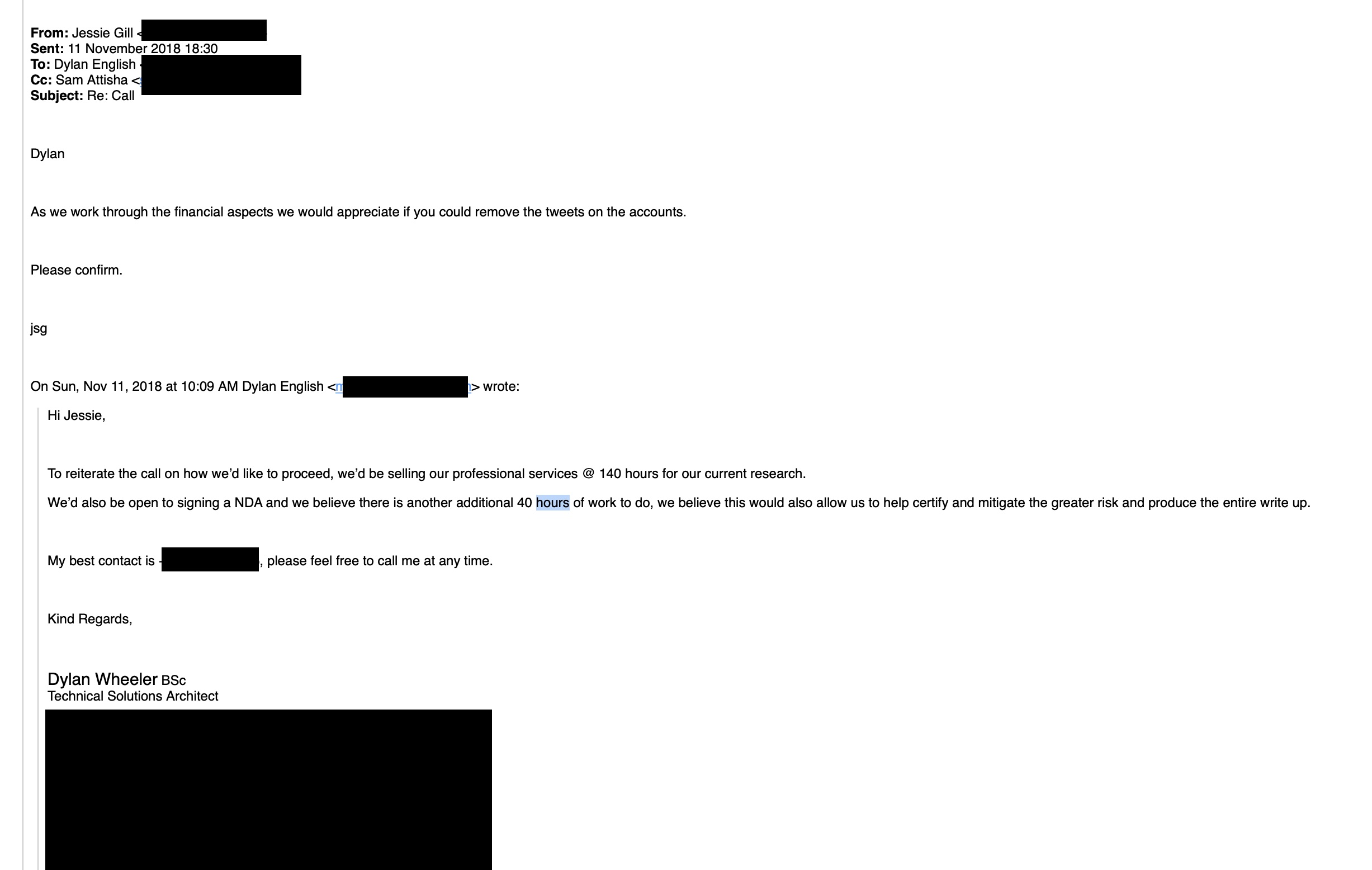

Sin embargo, después de que la idea de un acuerdo de confidencialidad apareciera en las negociaciones, Wheeler mencionó la recompensa por detectar un error. Sugirió que Atrient le pagara a su compañía el equivalente a 140 horas de consultas, que son alrededor de $ 60,000. Aparentemente, en ese momento todo continuó.

Cuenta por favor

"Cuando hago una divulgación coherente de información de vulnerabilidad, llamo al vendedor de software por primera vez, es muy importante para mí enfatizar que" no estoy tratando de vender nada, no te estoy chantajeando, no estoy tratando de hacer que esta llamada sea una presentación para vender mis futuros productos ", Dice Beardsley. “Siempre enfatizo esto por un par de razones. En primer lugar, no quiero ir a la cárcel. En segundo lugar, para la mayoría de las personas, este es un evento muy emotivo, especialmente para aquellos que no han tratado previamente la divulgación de vulnerabilidades ".

Beardsley dijo que a menudo cuando revela vulnerabilidades, "resulto ser el primer especialista en seguridad de terceros con el que la gente habla". Por lo tanto, "Estoy tratando de mitigar la situación al máximo, y me parece que tal habilidad en el campo de la seguridad de TI simplemente no es suficiente".

Sin embargo, ahora la idea de los pagos apareció en la conversación, y los investigadores decidieron que se les pagaría. Esa llamada terminó, pero las negociaciones continuaron. Después de las solicitudes para eliminar "tweets negativos de Atrient" de la cuenta de Me y después de las solicitudes de ubicación de los datos que la pareja descargó del servidor de Atrient, Gill, Attisha y el abogado de Atrient hablaron con Wheeler durante 2018. Dijeron que le enviarían un borrador de acuerdo de confidencialidad para que pudiera discutirlo con su abogado.

El 7 de diciembre de 2018, el abogado de Atrient le escribió a Wheeler un correo electrónico diciendo: “Tenemos un borrador listo. ¿Desea que se lo enviemos a su abogado ". Wheeler me pidió que le enviara un borrador. Pero nunca fue expulsado.

Una semana después, Gill informó a Wheeler en una carta que un borrador "nos llegó esta semana. Sam y yo lo estudiamos. Podemos enviárselo antes del lunes [17 de diciembre] ". Pero todas las vacaciones no hubo noticias de ellos. El 4 de enero de 2019, Attisha explicó en un correo electrónico que él y Gill hicieron viajes de negocios.

Pasaron algunas semanas en silencio. Luego, el 21 de enero de 2019, Attisha escribió:

Estoy enviando el acuerdo pronto. A finales de enero - principios de febrero estaremos en Londres. Podemos encontrarnos allí y firmar un acuerdo, si eso le conviene.

Wheeler estuvo de acuerdo y dijo que podía asistir a la conferencia de ICE en Londres, ya que se registró como visitante.

Pero a medida que se acercaba la fecha de la conferencia, las cartas de Atrient dejaron de llegar.Atrient estaba negociando una compra con Everi en este momento. En la conferencia de ICE, Everi anunció el inicio de una "asociación" con Atrient, y ambas compañías compartieron un stand para demostrar productos conjuntos. Wheeler comenzó a sospechar que simplemente lo echaron y no le pagarían, y quería hablar personalmente con los directores de Atrient.

Fiesta incendiaria

, , Luta Security, „ , “. , , , [holding statement].

» , — . – , , ". , , « , ».

.

Wheeler y su amigo visitaron el stand conjunto de Atrient y Everi en la conferencia del 5 de febrero de ICE. Allí vio a Gill, lo que condujo a una escaramuza. Wheeler afirma que Gill mencionó algo sobre los "amigos" de Wheeler. Wheeler inmediatamente publicó un video de cómo acusa a Gill de asalto, aunque no hubo ataque en el video en sí. Gill lo negó todo.En un correo electrónico a Wheeler, y en una entrevista telefónica posterior con nuestros editores, Gill acusó a Wheeler de participar en el chantaje de Atrient. Gill pronto envió un correo electrónico a Wheeler, a mí y a Beaule:, ICE, , .

2018 , , . . .

, , , .

, :

- , , , .

- , .

- , , , , , , , , , , .

, , - .

, 9 , .

, . .

Atrient .

Atrient publicó rápidamente en Twitter una declaración sobre el incidente en la exposición, y luego la eliminó. (Gill dijo que esto se debió a la "restitución"). Luego, se envió otra versión de esta declaración a nuestro equipo editorial y otras ediciones de Gran Bretaña. Dice:, . 2018 , , , . .

, , , , , secjuice.com, , .

, . .

6 2019 Atrient ICE « ». , , , . , , Atrient , , – , , ExCel.

. , .

El nombre Dylan English está realmente adjunto al correo electrónico de Wheeler: usa este apodo para trabajar en su empresa de seguridad de la información. Sin embargo, en la firma de todas sus cartas a Atrient, al operador del casino y al FBI era su verdadero nombre completo, por lo que todos los participantes en los eventos deberían haberlo sabido.Al enviar una respuesta a Atrient, Wheeler envió cartas a los agentes del FBI y al operador del casino, diciendo que fue atacado y que Atrient no estaba preocupado por solucionar la vulnerabilidad. Luego le contó todo a Beul, y también le dio enlaces a grabaciones de conversaciones con el FBI y capturas de pantalla para su publicación en SecJuice. Ahora los detalles de los problemas de seguridad que Wheeler y yo hemos informado a Atrient se han hecho públicos.Sepa cuándo apoyar y cuándo aprobar

. «, , – , . , , ».

– , – . , , , «, , , , , , . , ».

– , – , , . .

Atrient , , - . , $40- . -, ( ) , , , Atrient . .

, , : «, , , - , . , , – , , , , ».