Donjon es un laboratorio de seguridad de la información de la compañía francesa Ledger. Ledger produce billeteras de hardware que almacenan las claves privadas de los propietarios de criptomonedas. Los atacantes se aprovechan de estas claves, y la billetera de hardware, respectivamente, protege las claves de fugas. ¿Qué tan confiable? En el "Donjon" haga todo lo posible para que tal pregunta ni siquiera surja.

Estas personas están haciendo todo lo posible para que los propietarios de billeteras Ledger duerman pacíficamente.

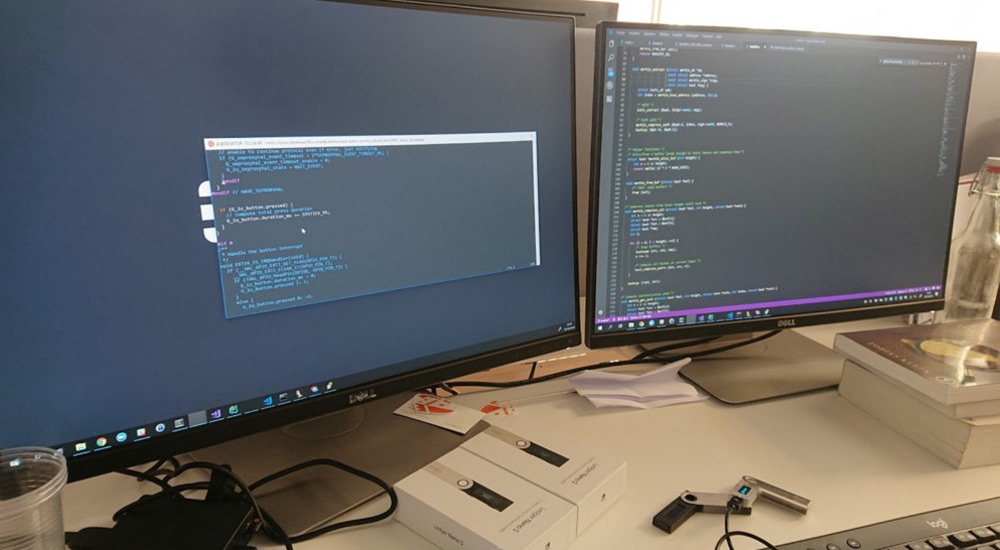

Estas personas están haciendo todo lo posible para que los propietarios de billeteras Ledger duerman pacíficamente.Durante mucho tiempo, la existencia del laboratorio se mantuvo en secreto. Emplea a ocho empleados que prefieren permanecer en el anonimato. Solo se sabe que son "expertos de clase mundial" en ciberseguridad y tarjetas inteligentes. Estos "hackers blancos" buscan vulnerabilidades en el software y en el hardware de Ledger, así como en los productos de los competidores. El laboratorio en sí está ubicado en la oficina de París de la empresa. El espacio de trabajo está protegido por una alarma, y solo el personal de Donjon puede ingresar.

El laboratorio se dedica a la investigación de varios tipos de ataques.

Los ataques de software a los que están expuestas las billeteras criptográficas generalmente implican investigar el comportamiento inusual de los sistemas e interfaces. Un ejemplo típico de lo que Donjon está buscando: un error Heartbleed en la biblioteca criptográfica OpenSSL. Esta famosa vulnerabilidad se extendió en 2012 y consistió en la posibilidad de una lectura no autorizada de la memoria del servidor, eliminándola, incluida la clave privada. Lo arreglaron solo en 2014, después de lo cual Google lanzó su Proyecto Cero para evitar amenazas similares.

xkcd sobre lo que es Heartbleed

xkcd sobre lo que es HeartbleedLos especialistas de Donjon aplican técnicas estándar: ingeniería inversa, análisis estadístico, criptografía y fuzzing. Fuzzing es la transferencia de datos aleatorios o inesperados a un programa. En octubre pasado, con su ayuda, los piratas informáticos encontraron dos vulnerabilidades en el código de billetera criptográfica de la compañía rival Trezor.

Estos fueron errores de desbordamiento del búfer. En ambos casos, la función especificó la condición incorrectamente; Como suele suceder en tales casos, el código funcionó, pero no de la manera que sus autores querían. Puedes

leer más sobre esto

en el blog de Trezor .

Ambas vulnerabilidades le permitieron deshabilitar remotamente la billetera atacándola a través del navegador, sin intervención del usuario. Afectaron las versiones de firmware 1.6.2 y 1.6.3, y corrigieron errores en la nueva versión.

Como dijo honestamente el director de seguridad de Ledger Charles Guillaume, la compañía solo desarrolla software desde cero. Los chips y la electrónica son proporcionados por proveedores externos. Por lo tanto, "Donjon", como una mazmorra medieval, está equipado con herramientas de "tortura" para probar metódicamente las billeteras en busca de vulnerabilidades físicas que podrían conducir a la filtración de datos.

Los ataques a canales de terceros parecen impresionantes y complejos

. Dichos ataques están dirigidos a las vulnerabilidades físicas de un dispositivo en funcionamiento. Si un atacante robó o encuentra una billetera criptográfica perdida, puede medir la radiación electromagnética y el cambio en el consumo de energía del dispositivo durante la ejecución del código. El hacker usa los datos recibidos para eludir la protección.

Ataque a la billetera de hardware en progreso

Ataque a la billetera de hardware en progresoEn la práctica, esta idea permitió a los hackers de Ledger descifrar con éxito el PIN de la billetera Trezor One. El código PIN era necesario para acceder al dispositivo, y dio 15 intentos generosos para ingresar la combinación correcta. "Donjon" aprendió a adivinar el PIN cinco veces.

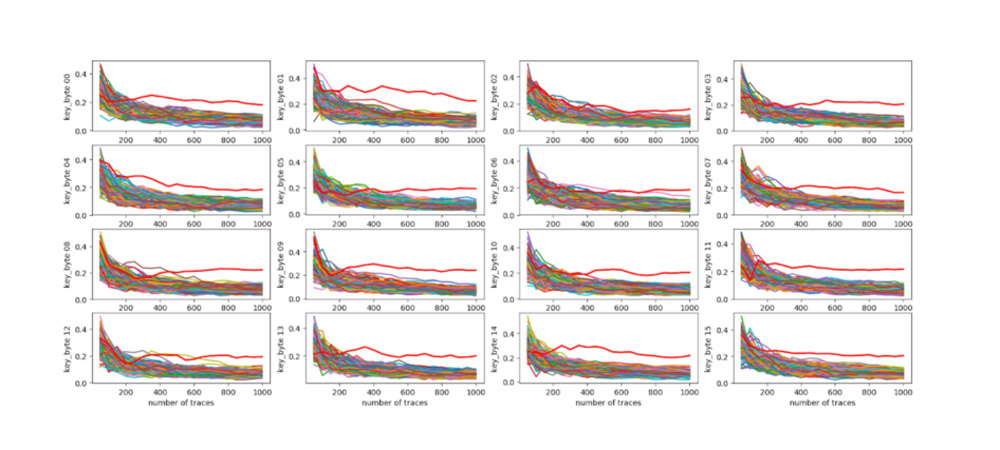

Sucedió lo siguiente: se desarmó una billetera con un código PIN conocido y luego se instalaron sensores en su memoria flash para medir el consumo de energía y el campo electromagnético. Se ingresaron números arbitrarios en la billetera, y el osciloscopio escribió datos de las sondas. Los datos se marcaron como reacciones a la entrada correcta e incorrecta, y luego se "alimentaron" al algoritmo para el entrenamiento.

Resultados del ataque. El futuro ha llegado, por lo que el robot los comprenderá.

Resultados del ataque. El futuro ha llegado, por lo que el robot los comprenderá.Después de haber enseñado el algoritmo para distinguir diferentes reacciones, los investigadores colocaron los sensores en el segundo dispositivo. Jugó el papel de una billetera potencialmente robada, y se escribieron exactamente los mismos datos al ingresar el código PIN. El algoritmo entrenado en la primera billetera reconoció qué números eran correctos y cuáles no, y adivinó el PIN por completo.

Dado que hay un retraso adicional antes de cada nuevo intento de ingresar un PIN, tal pirateo es un negocio largo. Para clasificar los 15 códigos, podría tomar todo un día de trabajo. Si tiene éxito, el hacker obtiene acceso ilimitado a los activos de otras personas, por lo que el juego vale la pena.

El experimento, Donjon nuevamente compartió con los competidores que los tomaron muy en serio y reescribieron por completo el algoritmo de verificación de PIN.

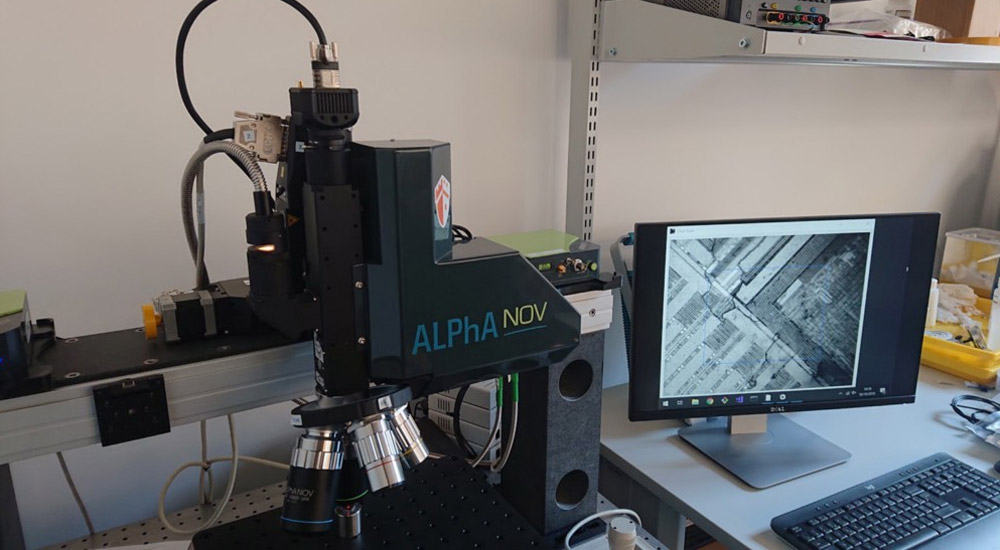

Instalación para realizar ataques a errores de cálculo.

Instalación para realizar ataques a errores de cálculo.Otra técnica favorita de los hackers de Ledger:

ataque a errores computacionales. Este es un subtipo de ataque en canales de terceros, lo que implica una intervención activa en el funcionamiento del dispositivo: bajando y aumentando el voltaje en el circuito, aumentando la frecuencia del reloj. Una billetera de hardware puede verse afectada por la radiación ionizante, un láser y un campo electromagnético. El ataque le permite omitir la entrada del código PIN: aumente el voltaje, el dispositivo se extravía y omite verificar la exactitud de los números ingresados.

Un cracker experimentado podrá extraer otros datos que una billetera de hardware debería proteger. Por ejemplo, semilla, una frase mnemónica que abre el acceso a todos los activos a la vez. Este es un procedimiento complicado pero factible, y el equipo de Donjon logró hacerlo con las billeteras Keepkey, B Wallet, Trezor One y Trezor T.

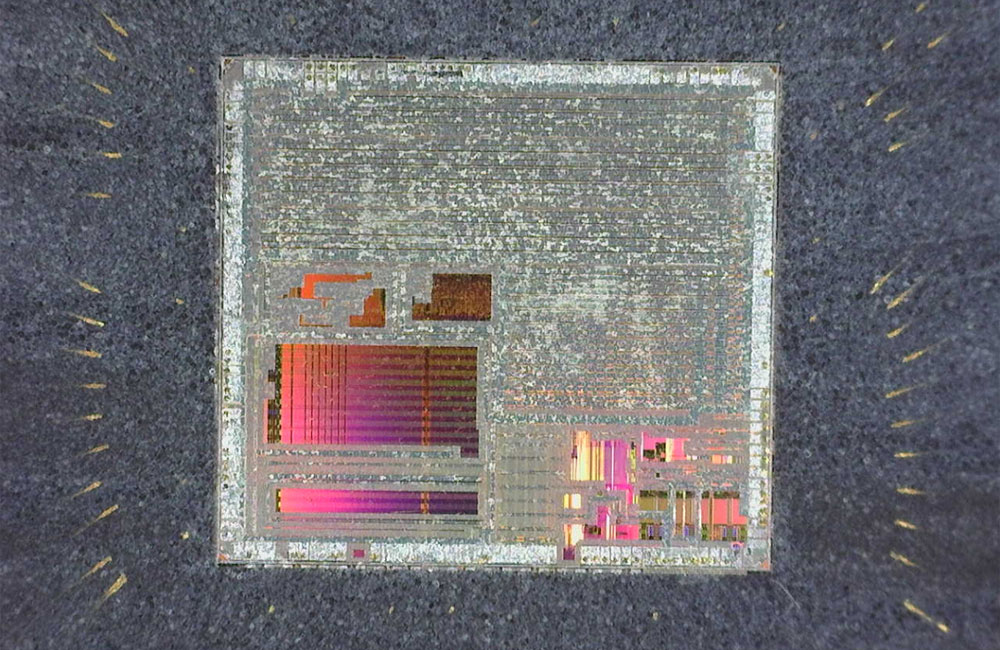

Esta placa se usa en Donjon para atacar chips de criptomonedas

Esta placa se usa en Donjon para atacar chips de criptomonedasDesafortunadamente, Donjon no revela los detalles del último hack. Los hackers tienen un "código de honor" muy estricto: primero descifran el dispositivo, luego pasan los detalles de la vulnerabilidad a Ledger o sus competidores y esperan las correcciones. Solo después de esto, se informa al público que el problema existió.

Los piratas informáticos informaron en diciembre de 2018 que podían extraer semillas de sus billeteras. La vulnerabilidad aún no se ha solucionado. Según Guillaume, en principio, no se puede hacer nada con este defecto, por lo que el equipo de Donjon no dirá cómo se piratearon exactamente las billeteras.

Para evitar ataques a errores de cálculo, las billeteras criptográficas Ledger usan un chip de seguridad de elemento seguro separado. Dichos chips se colocan en tarjetas de crédito, tarjetas SIM y pasaportes biométricos. Detecta un intento de ataque y responde activamente a él. Secure Element también oculta la radiación electromagnética y el consumo de energía para evitar que un atacante se "escuche" a sí mismo.

Chip preparado para el ataque

Chip preparado para el ataqueEn muchas otras billeteras de criptomonedas, todos los cálculos se realizan en un microcontrolador convencional. Ledger considera que esta arquitectura es insegura, incluso porque sus propios piratas informáticos "rompen" chips simples como nueces. Los competidores, incluido Trezor, contrarrestan la afirmación de que para tal pirateo es necesario tener acceso físico al dispositivo y conocimiento experto en el campo de la criptografía. La mayoría de los titulares de ethereum o bitcoin están mucho más preocupados por los ataques remotos, por lo que los fabricantes se están centrando en la seguridad del software.

xkcd sobre la vida cotidiana del hacker

xkcd sobre la vida cotidiana del hackerUn enfoque pragmático está dando sus frutos en el presente. Sin embargo, Ledger está mirando hacia el futuro, que, como la compañía está segura, las criptomonedas tienen. Un carterista que ayer sacó una "memoria USB" del bolsillo de un turista podría no haberse dado cuenta de que tenía la llave de la riqueza en sus manos. En un año, sabrá exactamente a quién vender las billeteras criptográficas de hardware robadas para que alguien más las descubra.

Con la popularización de las billeteras de hardware, inevitablemente habrá "mercados" para revender dispositivos robados. Exactamente lo mismo que existe para la reventa de datos de tarjetas de crédito robadas. Ledger está preparando trineos en el verano y, por lo tanto, ya está probando a otros fabricantes de dispositivos criptográficos con ideas complejas de piratería (con láser y redes neuronales).

Cartera Ledger Nano S: certificada, segura y totalmente segura (protección de llave no incluida)

Cartera Ledger Nano S: certificada, segura y totalmente segura (protección de llave no incluida)Según Eric Larshevek, CEO de Ledger, el objetivo no es buscar las deficiencias de los competidores, sino aumentar la responsabilidad de la industria blockchain en su conjunto. Ahora el propietario de cualquier billetera criptográfica es su propio banco y su propio sistema de seguridad. Cambiar la responsabilidad sobre los hombros del cliente es muy conveniente para las empresas que pueden no certificar sus productos en absoluto.

Mientras tanto, la billetera Ledger Nano S fue la primera en el mercado en aprobar con éxito la certificación de la Agencia Nacional de Seguridad de Sistemas de Información, la agencia nacional francesa de ciberseguridad. Libro mayor no es suficiente. "Creo que la industria necesita más esquemas de certificación de seguridad", dice Guillaume. Si bien no existen tales esquemas, Donjon hace todo lo posible para garantizar que las billeteras de hardware Ledger sean lo más seguras posible.

Escrito por Ledger. Puede

comprar billeteras de hardware de una empresa francesa en nuestra tienda en línea.