A principios de año, en el informe sobre problemas y accesibilidad a Internet para 2018-2019, ya escribimos que la propagación de TLS 1.3 es inevitable. Hace algún tiempo, nosotros mismos implementamos la versión 1.3 del protocolo de Seguridad de la capa de transporte y, después de recopilar y analizar los datos, finalmente estamos listos para hablar sobre las características de esta transición.

A principios de año, en el informe sobre problemas y accesibilidad a Internet para 2018-2019, ya escribimos que la propagación de TLS 1.3 es inevitable. Hace algún tiempo, nosotros mismos implementamos la versión 1.3 del protocolo de Seguridad de la capa de transporte y, después de recopilar y analizar los datos, finalmente estamos listos para hablar sobre las características de esta transición.Los presidentes del grupo de trabajo IETF TLS

escriben :

"En resumen, TLS 1.3 debería proporcionar la base para una Internet más segura y eficiente durante los próximos 20 años".

El desarrollo de

TLS 1.3 tomó 10 años. En Qrator Labs, junto con el resto de la industria, hemos seguido de cerca el proceso de creación del protocolo desde el proyecto inicial. Durante este tiempo, fue necesario escribir 28 versiones consecutivas del borrador para que al final, en 2019, se lanzara un protocolo equilibrado y fácil de implementar. El soporte activo de TLS 1.3 por parte del mercado ya es obvio: la implementación de un protocolo de seguridad probado y confiable cumple con los requisitos de la época.

Según Eric Rescorla (CTO de Firefox y autor único de TLS 1.3)

en una entrevista con The Register :

"Este es un reemplazo completo para TLS 1.2, utilizando las mismas claves y certificados, por lo que el cliente y el servidor pueden comunicarse automáticamente a través de TLS 1.3 si ambos lo admiten", dijo. "Ya existe un buen soporte de biblioteca, y Chrome y Firefox incluyen TLS 1.3 de forma predeterminada".

Al mismo tiempo, el grupo de trabajo IETF TLS está finalizando la

preparación de un RFC que declara las versiones anteriores de TLS (con la excepción de TLS 1.2 solamente) obsoletas e inutilizables. Lo más probable es que el RFC final se publique antes del final del verano. Esta es otra señal de la industria de TI: no se debe posponer la actualización de los protocolos de cifrado.

Una lista de implementaciones actuales de TLS 1.3 está disponible en Github para cualquiera que busque la biblioteca más adecuada:

https://github.com/tlswg/tls13-spec/wiki/Implementations . Obviamente, adoptar y apoyar el protocolo actualizado será, y ya está en marcha, pasos rápidos. La comprensión de cómo se ha convertido el cifrado fundamental en el mundo moderno se ha extendido ampliamente.

¿Qué ha cambiado en comparación con TLS 1.2?

De la

nota de Internet Society :

"¿Cómo hace TLS 1.3 para hacer del mundo un lugar mejor?"

TLS 1.3 incluye ciertas ventajas técnicas, como un proceso de intercambio simplificado para establecer una conexión segura, y también permite a los clientes reanudar las sesiones con los servidores más rápido. Estas medidas están diseñadas para reducir el retraso en la configuración de la conexión y la cantidad de conexiones fallidas en canales débiles, que a menudo se utilizan como excusa para proporcionar solo conexiones HTTP no encriptadas.

Igualmente importante, se elimina la compatibilidad con varios algoritmos de cifrado y hash heredados e inseguros que aún se permiten (aunque no se recomiendan) para usar con versiones anteriores de TLS, incluidos SHA-1, MD5, DES, 3DES y AES-CBC. mientras agrega soporte para nuevas suites de cifrado. Otras mejoras incluyen elementos de protocolo de enlace más encriptados (por ejemplo, el intercambio de información del certificado ahora está encriptado) para reducir la cantidad de sugerencias a un posible interceptor de tráfico, así como mejoras en el secreto directo cuando se utilizan ciertos modos de intercambio de claves, de modo que la comunicación en todo momento debe permanecer "seguro, incluso si los algoritmos utilizados para cifrarlo se verán comprometidos en el futuro".

Desarrollo de protocolos modernos y DDoS

Como ya habrá leído, durante el desarrollo del protocolo

e incluso después ,

surgieron serias contradicciones en el grupo de trabajo IETF TLS. Ahora es obvio que las empresas individuales (incluidas las instituciones financieras) tendrán que cambiar la forma en que protegen su propia red para adaptarse al protocolo

perfecto de confidencialidad directa que ahora está integrado en el protocolo.

Las razones por las cuales esto puede ser requerido se describen en un documento

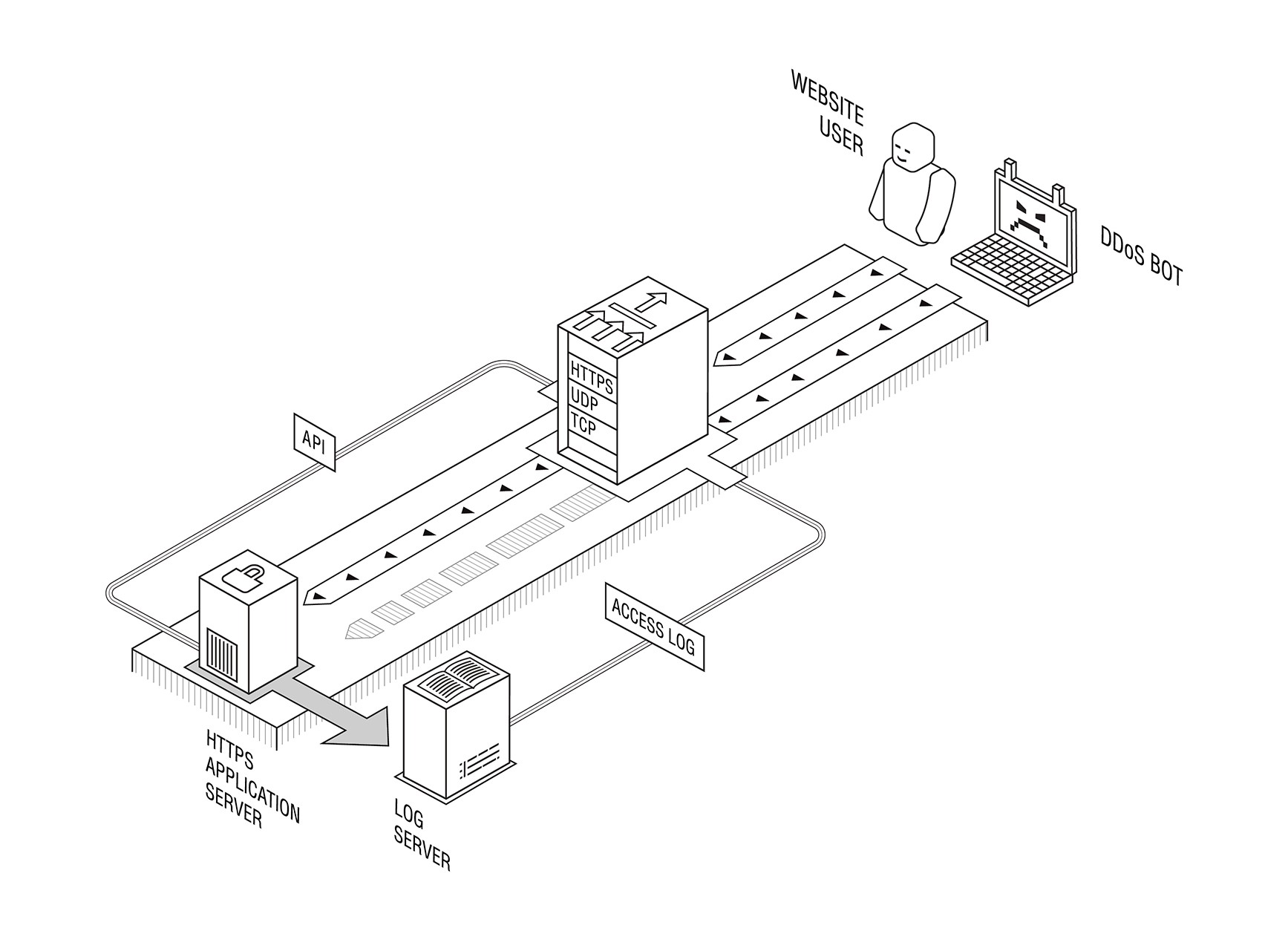

escrito por Steve Fenter . El documento de 20 páginas menciona varios ejemplos en los que una empresa puede querer descifrar el tráfico fuera de banda (que PFS no permite) para monitorear, cumplir con los requisitos reglamentarios o proporcionar protección contra ataques DDoS a nivel de aplicación (L7).

Aunque definitivamente no estamos listos para hablar sobre los requisitos reglamentarios, nuestro propio producto para neutralizar los ataques DDoS aplicados (incluida una solución que

no requiere la divulgación de información confidencial y / o confidencial) fue creado en 2012 con PFS en mente, por lo que no hay cambios en nuestros clientes y socios en Después de actualizar la versión del servidor de TLS, su infraestructura no era necesaria.

Además, desde el momento de la implementación, no se han identificado problemas asociados con el cifrado de transporte. Oficialmente: TLS 1.3 está listo para su uso en producción.

Sin embargo, todavía hay un problema asociado con el desarrollo de protocolos de próxima generación. Consiste en el hecho de que generalmente el progreso en el desarrollo de protocolos en el IETF depende en gran medida de los resultados de la investigación científica, y el estado de la investigación académica en la industria de neutralizar los ataques distribuidos de denegación de servicio es muy deplorable.

Por lo tanto, un buen ejemplo es la

Sección 4.4 del borrador de IETF “Capacidad de administración de QUIC”, que forma parte del conjunto de protocolos futuros de QUIC: establece que “los métodos modernos para detectar y neutralizar [ataques DDoS] generalmente incluyen mediciones pasivas utilizando datos sobre flujos de red ".

Este último, de hecho, es muy raro en entornos corporativos reales (y solo parcialmente aplicable a los proveedores de Internet), y en cualquier caso no es un "caso común" en el mundo real, pero aparece constantemente en publicaciones científicas, generalmente no respaldadas por pruebas todo el espectro de posibles ataques DDoS, incluidos los ataques a nivel de aplicación. Este último, en virtud de al menos el despliegue global de TLS, obviamente no puede detectarse mediante la medición pasiva de los paquetes y flujos de la red.

Del mismo modo, aún no sabemos cómo los fabricantes de equipos para la neutralización de DDoS se adaptarán a las realidades de TLS 1.3. Debido a la complejidad técnica de admitir el protocolo fuera de banda, puede llevar algún tiempo actualizarlo.

Establecer los objetivos correctos para la investigación es un desafío importante para los proveedores de servicios de neutralización DDoS. Un área donde puede comenzar el desarrollo es el

equipo de investigación SMART en IRTF, donde los investigadores pueden trabajar con la industria para refinar su conocimiento de la industria problemática y encontrar nuevas direcciones de investigación. También estamos listos para dar una cálida bienvenida a todos los investigadores, si se encuentra alguno. Puede contactarnos con preguntas o sugerencias relacionadas con los estudios DDoS o con el grupo de investigación SMART en

rnd@qrator.net