He estado en el mercado digital desde 2008, y durante este tiempo vi una transición de sitios web en Joomla (¿recuerdas esto?) A Internet de hoy con sus aplicaciones móviles y cientos de millones de dispositivos IoT conectados a la red.

Los ataques en Internet también se desarrollaron bien durante este tiempo :)

Pero el mercado de protección DDoS y las tecnologías utilizadas por los operadores para protegerse contra los ataques aún están bastante cerradas.

Te diré lo que aprendí sobre él, apoyando sitios web y servicios de Internet que han estado bajo ataque constante durante los últimos años.

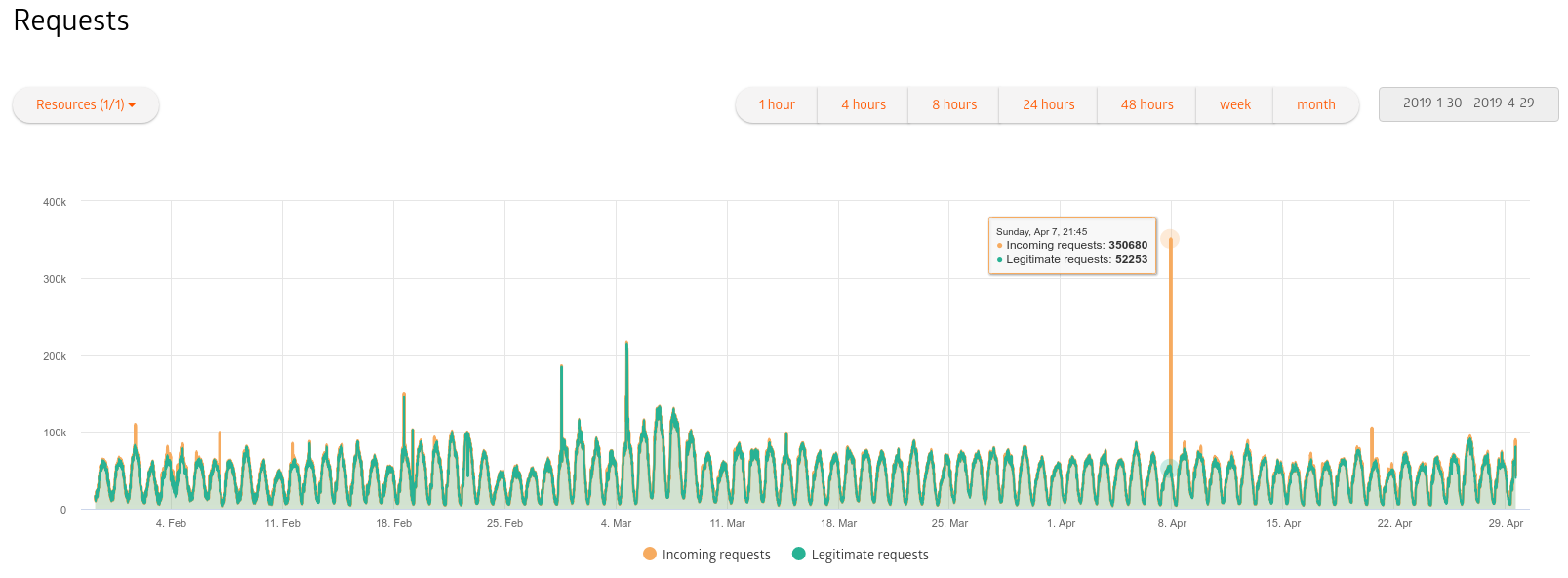

Ataques regulares 350k req total, 52k req legítimo

Ataques regulares 350k req total, 52k req legítimoLos primeros ataques aparecieron casi simultáneamente con Internet. El DDoS como fenómeno se ha generalizado desde finales de la década de 2000 (

consulte www.cloudflare.com/learning/ddos/famous-ddos-attacks ).

Desde aproximadamente 2015-2016, casi todos los proveedores de hosting quedaron protegidos contra ataques DDoS, como los sitios más destacados en áreas competitivas (haga whois en los sitios IP eldorado.ru, leroymerlin.ru, tilda.ws, vea la red de operadores de protección).

Si hace 10-20 años la mayoría de los ataques podían ser repelidos en el servidor mismo (evalúe las

recomendaciones del administrador del sistema Lenta.ru Maxim Moshkov de los años 90 ), ahora todo es más complicado.

Primero, brevemente sobre los tipos de ataques.

Tipos de ataques DDoS en términos de elegir un operador de protección

Ataques L3 / L4 (modelo OSI)

- Inundación UDP desde la botnet (muchas solicitudes se envían directamente desde los dispositivos infectados al servicio atacado, el canal está bloqueado por los servidores);

- Amplificación de DNS / NTP / etc. (muchas solicitudes de DNS / NTP / etc vulnerables se envían desde dispositivos infectados, la dirección del remitente es falsa, una nube de paquetes que responden a las solicitudes inunda el canal del atacante; así es como se realizan los ataques más masivos en Internet moderno);

- SYN / ACK flood (muchas solicitudes de conexión se envían a los servidores atacados, la cola de conexión se desborda);

- ataques con fragmentación de paquetes, ping de muerte, inundación de ping (google plz);

- etc.

Estos ataques tienen como objetivo "llenar" el canal con el servidor o "matar" su capacidad para recibir nuevo tráfico.

Aunque la inundación y amplificación de SYN / ACK son muy diferentes, muchas compañías las tratan igualmente bien. Surgen problemas con los ataques del siguiente grupo.

Ataques a L7 (nivel de aplicación)

- http flood (si un sitio web o alguna http api está siendo atacada);

- ataque a partes vulnerables del sitio (sin caché, carga muy pesada en el sitio, etc.).

El objetivo es hacer que el servidor "trabaje duro", procese muchas "solicitudes reales" y se quede sin recursos para solicitudes reales.

Aunque hay otros ataques, estos son los más comunes.

Los ataques graves en el nivel L7 se crean de una manera única para cada proyecto atacado.

¿Por qué 2 grupos?Porque hay muchos que saben cómo vencer bien los ataques en el nivel L3 / L4, pero no toman protección en el nivel de aplicación (L7) en absoluto, o hasta ahora los abordan más débiles que las alternativas.

Quién es quién en el mercado para la protección DDoS

(mi aspecto personal)

Protección L3 / L4

Para combatir los ataques con amplificación ("bloqueo" del canal del servidor), hay suficientes canales anchos (muchos de los servicios de protección se conectan a la mayoría de los principales proveedores de backbone en Rusia y tienen canales con una capacidad teórica de más de 1 Tbit). No olvide que los ataques muy raros con amplificación duran más de una hora. Si eres Spamhaus y no le caes bien a todos, sí, puedes intentar poner canales durante varios días, incluso a riesgo de una mayor supervivencia de la botnet mundial usada. Si solo tiene una tienda en línea, incluso si es mvideo.ru - 1 Tbit durante varios días, lo verá muy pronto (espero).

Para combatir los ataques con la inundación de SYN / ACK, la fragmentación de paquetes, se necesitan equipos o sistemas de software para detectar y bloquear tales ataques.

Muchos de estos equipos son fabricados por muchos (Arbor, Cisco, Huawei tienen soluciones de software, implementaciones de software Wanguard, etc.), muchos operadores de backbone ya lo han instalado y venden servicios de protección DDoS (sé sobre instalaciones en Rostelecom, Megafon, TTK, MTS , de hecho, para todos los grandes proveedores, los proveedores de alojamiento hacen lo mismo con su protección a-la OVH.com, Hetzner.de, me encontré con la protección en ihor.ru yo mismo). Algunas compañías están desarrollando sus soluciones de software (tecnologías como DPDK le permiten manejar decenas de gigabits de tráfico en una máquina física x86).

De los jugadores conocidos, L3 / L4 DDoS es más o menos efectivo para repeler a todos. No voy a decir quién tiene la capacidad máxima del canal (esto es información privilegiada), pero por lo general no es tan importante, y la única diferencia es qué tan rápido funciona la protección (al instante o después de unos minutos del tiempo de inactividad del proyecto, como en Hetzner).

La pregunta es qué tan bien se hace esto: un ataque con amplificación se puede repeler bloqueando el tráfico de los países con el tráfico más dañino, o puede descartar solo el tráfico realmente innecesario.

Pero al mismo tiempo, según mi experiencia, todos los jugadores serios en el mercado ruso pueden hacer frente a esto sin problemas: Qrator, DDoS-Guard, Kaspersky, G-Core Labs (anteriormente SkyParkCDN), ServicePipe, Stormwall, Voxility, etc.

Las empresas en Rusia rara vez trabajan con operadores de seguridad extranjeros, con la excepción de Cloudflare. Escribiré sobre Cloudflare por separado.

No encontré protección de operadores como Rostelecom, Megafon, TTK, Beeline, según sus colegas, brindan estos servicios con alta calidad, pero por ahora, la falta de experiencia afecta periódicamente: a veces es necesario apretar algo a través del soporte del operador de protección.

Algunos operadores tienen un servicio separado "protección contra ataques en el nivel L3 / L4", o "protección de canales", cuesta mucho más barato que la protección en todos los niveles.

Y si el proveedor de red troncal no repele los ataques de cientos de Gbps, ¿no tiene sus propios canales?El operador de protección puede conectarse a cualquiera de los principales proveedores y repeler los ataques "a su costa". Tendrá que pagar por el canal, pero todos estos cientos de Gbps no siempre se utilizarán, hay opciones para reducir significativamente el costo de los canales en este caso, por lo que el esquema sigue siendo operativo.

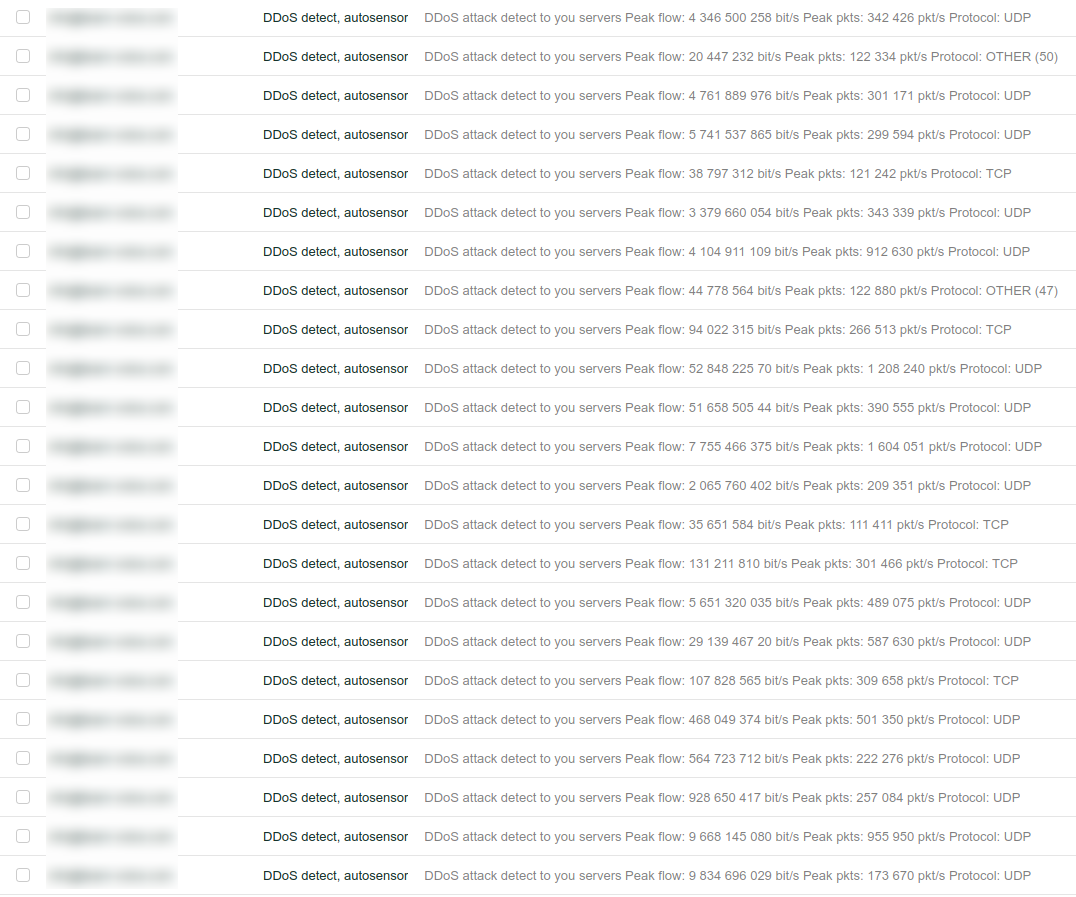

Estos son los informes de la protección superior L3 / L4 que recibí regularmente, que respaldan el sistema del proveedor de alojamiento.

Estos son los informes de la protección superior L3 / L4 que recibí regularmente, que respaldan el sistema del proveedor de alojamiento.Protección L7 (nivel de aplicación)

Los ataques en el nivel L7 (nivel de aplicación) pueden vencer a las unidades de manera constante y eficiente.

Tengo una experiencia bastante grande con

- Qrator.net;

- DDoS-Guard;

- Laboratorios G-Core;

- Kaspersky

Cobran por cada megabit de tráfico neto, un megabit cuesta alrededor de varios miles de rublos. Si tiene al menos 100 Mbps de tráfico puro, oh. La protección será muy costosa. Puedo decir en los siguientes artículos cómo diseñar aplicaciones para ahorrar muy bien en la capacidad de los canales de protección.

El verdadero "rey de la colina" es Qrator.net, el resto está algo detrás de ellos. Qrator es el único en mi práctica que da un porcentaje cercano a cero de falsos positivos, pero al mismo tiempo son varias veces más caros que otros jugadores del mercado.

Otros operadores tienen protección estable y de alta calidad. Muchos de los servicios que respaldamos (¡incluidos los muy famosos en el país!) Están protegidos por DDoS-Guard, G-Core Labs y están muy contentos con el resultado, puedo recomendarlos.

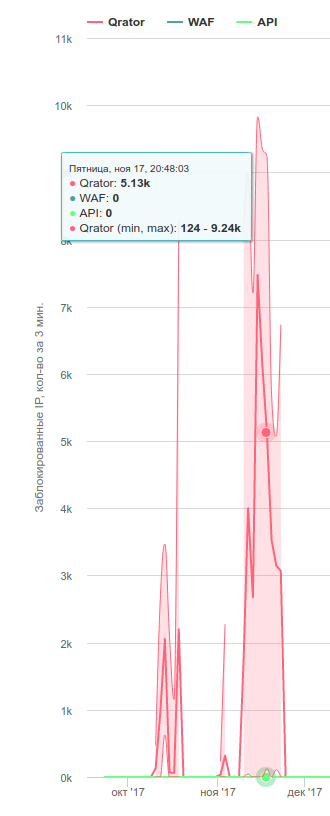

Ataques repelidos por Qrator

Ataques repelidos por QratorTodavía hay experiencia con operadores de protección pequeños como cloud-shield.ru, ddosa.net, etc. Definitivamente no puedo recomendarlo, porque La experiencia no es muy grande, hablaré sobre los principios de su trabajo. El costo de la protección es a menudo 1-2 órdenes de magnitud más bajo que el de los jugadores grandes. Como regla, compran un servicio de defensa parcial (L3 / L4) de uno de los jugadores más grandes + hacen su propia defensa contra ataques a niveles más altos. Puede ser bastante efectivo + puede obtener un buen servicio por menos dinero, pero estas son pequeñas empresas con un personal reducido, por favor considere.

Flama de nube

CloudFlare es un fenómeno separado. Esta ya es una gran empresa que cuesta varios miles de millones de dólares, sus clientes son la mitad de los generadores de tráfico en el mundo y el servicio de protección DDoS es simplemente el más famoso entre sus servicios. También los usamos constantemente para el alojamiento de DNS, CDN, como un servicio de proxy de tráfico.

Para un sitio / servicio que no tiene ataques complejos, Cloudflare está bastante bien, pero con ataques serios (cuando no solo "llenan" el canal, sino que combinan muchos tipos de ataques), su plan de negocios por $ 200 nunca nos salvó, pero hablemos de ellos La protección empresarial para Rusia no tiene sentido, es más barato y más efectivo recurrir a otros jugadores.

Por qué Creo que es difícil hacer un servicio masivo casi gratuito de muy alta calidad.

Por cierto, muchos ingenieros de habla rusa trabajan en CF :)

Operadores de seguridad extranjeros

Una vez tuve experiencia real con Dragonara.net (una vez el operador de seguridad más grande del mundo), que ya no existe.

Ya hay muchos artículos sobre Habré sobre operadores modernos, solo daré un enlace a la

última revisión:

habr.com/en/post/350384Seguramente muchos de ellos son muy buenos si el proyecto no está dirigido al mercado ruso, pero en Rusia hay problemas con ellos.

La primera: la protección efectiva debe estar lo más cerca posible del defensor y debe tener en cuenta las características locales (solo en Rusia, en China la segunda, en América del Sur la tercera).

La segunda razón: una tarea realmente difícil y costosa es la protección en el nivel L7. Y sí, es costoso para todos, en principio, no muchas compañías en el mundo tienen una buena protección L7, y los servicios rusos a menudo simplemente ganan la competencia.

¿Cuál es la dificultad de repeler ataques en el nivel L7?

Todas las aplicaciones son únicas y debe permitir el tráfico que les sea útil y bloquear el tráfico dañino. No siempre es posible eliminar los robots de manera inequívoca, por lo que debe usar muchos MUCHOS grados de purificación de tráfico.

Una vez que

el módulo nginx-testcookie era suficiente, y ahora es suficiente para repeler una gran cantidad de ataques. Cuando trabajaba en la industria del alojamiento, mi protección L7 se creó solo en nginx-testcookie. Por cierto, Beget.ru, Netangels.ru, FastVPS.ru tenían un sistema similar.

Por desgracia, los ataques se han vuelto más difíciles. testcookie usa controles para bots basados en JS, y muchos bots modernos pueden pasarlos con éxito.

Atacar botnets también es único, y debes considerar las características de cada botnet grande.

Amplificación, inundación directa desde una botnet, filtrado de tráfico de diferentes países (filtrado diferente para diferentes países), inundación SYN / ACK, fragmentación de paquetes, ICMP, inundación http, mientras que en el nivel de aplicación / http puede producir un número ilimitado de ataques diferentes.

En total, a nivel de protección de canales, equipos especializados para el tráfico de limpieza, software especial, configuraciones de filtrado adicionales para cada cliente, puede haber decenas y cientos de niveles de filtrado.

Para administrar esto correctamente y ajustar correctamente la configuración de filtrado para diferentes usuarios, necesita mucha experiencia y personal calificado. Incluso un operador importante que ha decidido proporcionar servicios de protección no puede "estúpidamente arrojarle un problema al dinero": habrá que adquirir experiencia en sitios mentirosos y falsos positivos en tráfico legítimo.

Para el operador de protección, no hay un botón "pulsar DDoS", hay una gran cantidad de herramientas, debe poder usarlas.

Y un ejemplo más de bonificación.

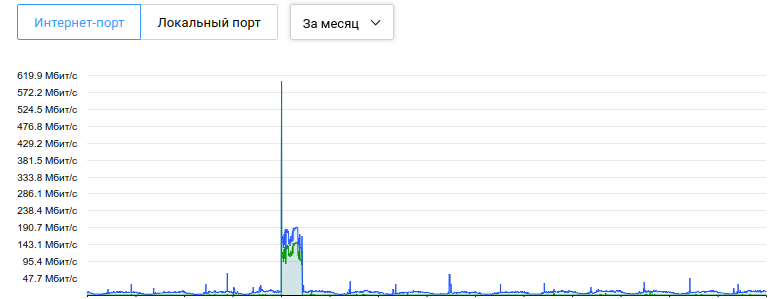

El servidor sin protección fue bloqueado por el host durante un ataque con una capacidad de 600 Mbps(La "pérdida" de tráfico no se nota, ya que solo 1 sitio fue atacado, se retiró del servidor por un tiempo y el bloqueo se liberó en una hora).

El servidor sin protección fue bloqueado por el host durante un ataque con una capacidad de 600 Mbps(La "pérdida" de tráfico no se nota, ya que solo 1 sitio fue atacado, se retiró del servidor por un tiempo y el bloqueo se liberó en una hora). El mismo servidor está protegido. Los atacantes "se rindieron" después de un día de ataques rechazados. El ataque en sí no fue el más fuerte.

El mismo servidor está protegido. Los atacantes "se rindieron" después de un día de ataques rechazados. El ataque en sí no fue el más fuerte.Los ataques L3 / L4 y la protección contra ellos son más triviales, principalmente dependen del grosor del canal, los algoritmos para detectar y filtrar ataques.

Los ataques L7 son más complejos y originales, dependen de la aplicación atacada, las capacidades y la imaginación de los atacantes. La protección de ellos requiere un gran conocimiento y experiencia, y el resultado puede no ser inmediato y no cien por ciento. Hasta que Google ideó otra red neuronal para protección.