¿Cree que lo más importante en la empresa es garantizar la seguridad del perímetro de la red corporativa y la infraestructura del servidor? Esto es solo parcialmente cierto: ahora es imposible, en principio, crear un perímetro seguro solo si la empresa no aplica las normas IS más estrictas, la "lista blanca" de sitios, solo la correspondencia en papel y el sellado de los puertos USB en las computadoras, y la recepción no se permite más adelante con un teléfono inteligente. Si no se trata de su empresa, tenga en cuenta: hoy, los dispositivos finales se están convirtiendo en la principal zona de riesgo, y la protección antivirus por sí sola no es suficiente. Sí, el antivirus bloqueará el desempaquetado del archivo con el archivo peligroso, y el navegador evitará que visite el sitio comprometido, pero hay muchas amenazas para las cuales los paquetes de protección básicos son impotentes. A continuación, hablaremos sobre algunos de ellos y cómo protegerlos.

Lo que un antivirus normal en una empresa no puede manejar-

Ataques sin archivos . El antivirus no puede detectar scripts maliciosos de PowerShell que caen directamente en la RAM en la etapa de penetración en el sistema; estos no son programas ejecutables, sino simplemente un conjunto de comandos basados en texto que se ejecuta en un shell existente como OS PowerShell. Para no desaparecer cuando la computadora está apagada, los troyanos registran sus comandos en el registro.

Es imposible detectar ataques sin archivos mediante métodos tradicionales: un troyano puede almacenar un script malicioso, por ejemplo, en archivos TXT de registros de recursos DNS. Según un estudio de Trend Micro

2018 Midyear Security Roundup , la cantidad de ataques sin archivos en el mundo está creciendo: en enero de 2018, se registraron 24,430 incidentes y, en junio, más de 38 mil.

-

Explotaciones en sistemas operativos no actualizados . Las actualizaciones del sistema operativo corrigen vulnerabilidades conocidas para las que ya se pueden escribir exploits. Antes de implementar actualizaciones en cientos y miles de computadoras, primero debe probarlo; a veces las actualizaciones contienen errores, por lo que algunas computadoras fallan temporalmente. Cambiar la tarea de instalar actualizaciones en los hombros de los usuarios es una forma segura de crear un agujero en la red por culpa de un empleado opcional o inepto.

Los aclamados WannaCry y NotPetya solían difundir las vulnerabilidades de Windows, que estaban cerradas a actualizaciones dos meses antes del brote: la primera revisión de WannaCry apareció el 16 de enero de 2017, el 14 de marzo, Microsoft distribuyó el parche para el protocolo SMB en todas las versiones actuales de Windows, y la epidemia legendaria solo comenzó 12 de mayo. Habiendo penetrado en las computadoras de los usuarios no actualizadas, el ransomware se extendió dentro de las redes corporativas, paralizando las actividades de las empresas. ¿Por qué cientos de miles de computadoras corporativas en las principales empresas durante dos meses se quedaron sin una actualización crítica de Windows? Una pregunta seria para los servicios relevantes.

-

Dispositivos móviles . A pesar de verificar las aplicaciones antes de publicarlas en Play Market y App Store, el spyware e incluso los mineros a menudo se atornillan a programas supuestamente útiles. Por ejemplo, un análisis de 283 aplicaciones VPN para Android reveló que el 43% de ellas contienen anuncios no deseados, y el 17% tienen funciones maliciosas, el 29% son fuente de módulos troyanos, el 6% de VPN contiene software potencialmente peligroso y el

5% espía para sus usuarios-

Empleados que no conocen los principios básicos de seguridad de la información . El agujero principal en la seguridad de la información de cualquier empresa sigue siendo los empleados, o más bien, su

ignorancia de los principios de seguridad de la información . Ningún virus puede eliminar información y documentos importantes con la misma elegancia y eficiencia que un empleado que descarga un programa para su propia conveniencia en el trabajo, lo que resulta ser malicioso.

Cómo proteger los puntos finalesLa creciente sofisticación de las amenazas hace que los métodos tradicionales de defensa sean ineficaces. El antivirus por sí solo no es suficiente para evitar que las filtraciones de datos o intrusos ingresen a la red, y la instalación de varias soluciones altamente especializadas a menudo genera conflictos y errores. Además, configurar y mantener la colaboración de varios programas de seguridad no es una tarea fácil. Se requiere una solución integrada que permita a los usuarios realizar cómodamente sus funciones de trabajo, pero al mismo tiempo garantizar la seguridad de los activos de información de la compañía.

Un conjunto ideal de protección debe ser:

- multiplataforma: funciona en todos los sistemas operativos móviles y de escritorio populares; Esto es especialmente importante para las empresas con políticas BYOD y la capacidad de trabajar de forma remota.

- automático: detecta amenazas y responde a ellas sin intervención del usuario;

- Intelectual: utilice no solo el análisis tradicional basado en firmas, sino también el comportamiento, lo que garantiza la detección tanto de archivos como de malware sin archivos;

- administrado centralmente: los administradores deben ver el estado de todos los dispositivos protegidos en tiempo real y poder cambiar la configuración de seguridad según la ubicación del dispositivo;

- proporcionar integración con sistemas de análisis de comportamiento y la capacidad de investigar incidentes;

- Controle aplicaciones en dispositivos finales para proteger la red corporativa de programas maliciosos y ataques dirigidos desde dispositivos en la red de la organización.

Las soluciones tradicionales de la clase EPP (Endpoint Protection Platform) protegen bien a los dispositivos de los usuarios de las amenazas conocidas, pero tratan mucho peor con los últimos tipos de ataques. Afrontan con éxito la reparación de incidentes en dispositivos individuales, pero, por regla general, no pueden identificar que estos incidentes son fragmentos de un ataque integrado complejo, que en el futuro puede causar graves daños a la organización. Las capacidades del análisis automático de incidentes están casi ausentes. Por lo tanto, las compañías han desarrollado soluciones de la clase EDR (Endpoint Detection and Response).

Cómo funciona una solución EDR moderna

Veamos cómo funciona la solución de protección de punto final utilizando Trend Micro Apex One como ejemplo. Este producto es un renacimiento significativo de la ya conocida solución de seguridad de punto final de OfficeScan.

Una de las características clave de Apex One es la protección de puntos finales de múltiples etapas que no permite que el malware se propague por la red, afecte el rendimiento de la computadora y robe datos confidenciales. La solución bloquea instantáneamente las amenazas de día cero en escritorios físicos y virtuales, así como en computadoras portátiles, tanto en la red como más allá.

¿Qué hace exactamente el Apex One?- Protege contra amenazas avanzadas:- evita la posibilidad de utilizar vulnerabilidades conocidas y desconocidas para penetrar en los sistemas antes del lanzamiento de fixpacks;

- Protege los sistemas operativos heredados y no compatibles para los cuales los fixpacks ya no están disponibles.

- evalúa automáticamente los riesgos y recomienda la activación de los parches virtuales necesarios para cada dispositivo individual;

- cambia dinámicamente la configuración de seguridad según la ubicación del dispositivo;

- Protege los dispositivos finales con un impacto mínimo en el ancho de banda de la red, la productividad del usuario y la productividad.

- Bloquea tipos no válidos de tráfico de red:- aplica filtros para notificar sobre ciertos tipos de tráfico y bloquearlo, por ejemplo, mensajes instantáneos y transmisión de video;

- utiliza una inspección profunda de paquetes para identificar el tráfico que podría ser perjudicial para las aplicaciones;

- filtra el tráfico de red prohibido y verifica el tráfico permitido al monitorear el estado de las conexiones;

- detecta tráfico malicioso que está oculto mediante el uso de protocolos conocidos en puertos no estándar;

- evita que las puertas traseras ingresen a la red corporativa.

- Hace que la protección sea oportuna:- brinda protección hasta el lanzamiento e instalación de fixpacks oficiales;

- Protege los sistemas operativos y las aplicaciones típicas de ataques conocidos y desconocidos.

- Facilita el despliegue y la gestión en la infraestructura existente:- un panel de control simplificado hace que sea conveniente llevar a cabo un control y monitoreo detallados del entorno, en el contexto de cada usuario individual.

- Las evaluaciones de vulnerabilidad se basan en boletines de seguridad de Microsoft, datos de CVE y otras fuentes.

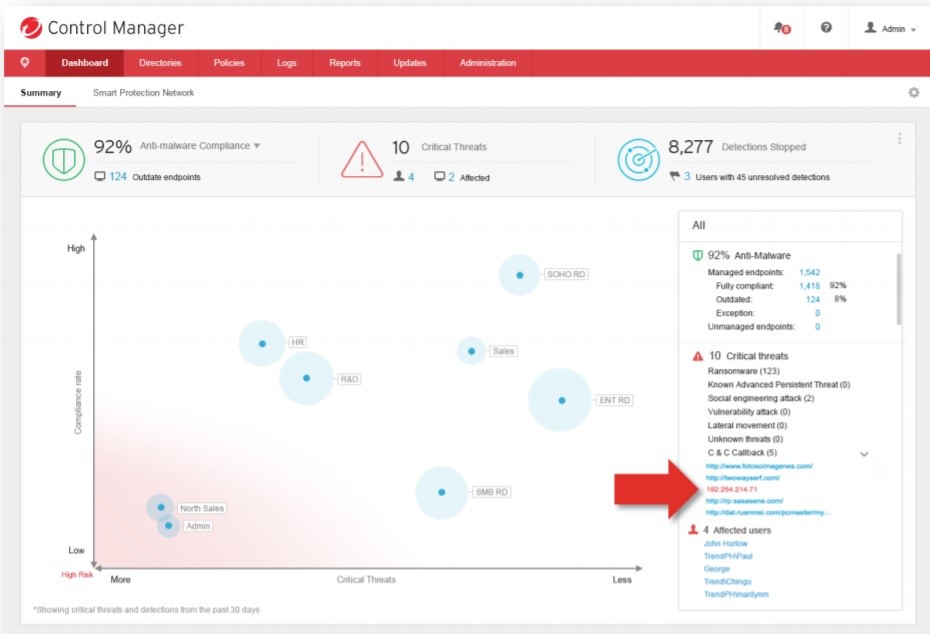

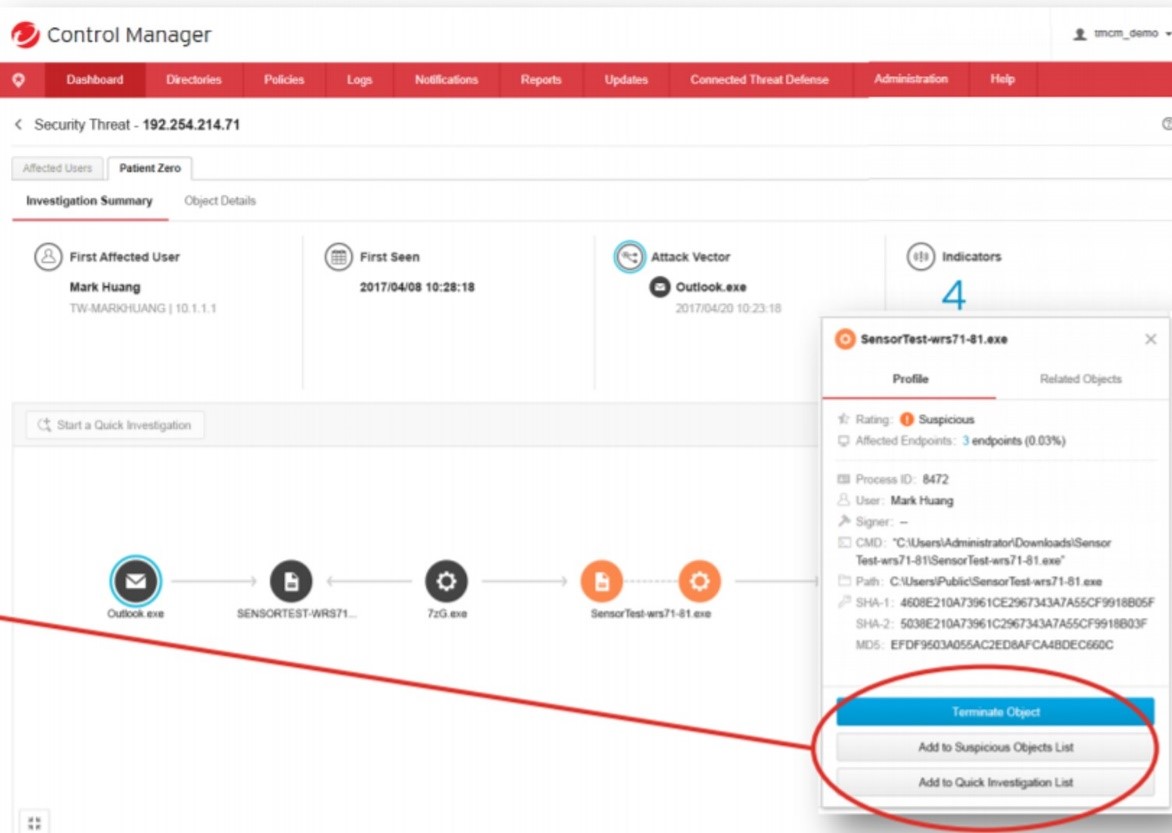

Ahora diremos (y mostraremos) cómo funcionaToda la información sobre el estado de los puntos finales y las amenazas se recopila en un solo panel de Apex Central. Los analistas tienen la oportunidad de monitorear en detalle, en el contexto de cada usuario individual, y administrar políticas. Un solo panel le permite controlar entornos locales, en la nube e híbridos. También proporciona acceso a información operativa desde el "sandbox" local o desde la infraestructura de la Red de Protección Inteligente de Trend Micro, que utiliza datos de amenazas basados en la nube de todo el mundo y proporciona seguridad de la información en tiempo real al bloquear las amenazas antes de que lleguen a las computadoras.

Un solo panel le permite no cambiar entre paneles de control. Aquí puede ver cómo la detección y reacción integradas se reflejan en un solo administrador. También proporciona integración unificada con investigaciones EDR, detección automatizada y respuesta a amenazas.

Un solo panel le permite no cambiar entre paneles de control. Aquí puede ver cómo la detección y reacción integradas se reflejan en un solo administrador. También proporciona integración unificada con investigaciones EDR, detección automatizada y respuesta a amenazas. Análisis de escala de impacto:

Análisis de escala de impacto:

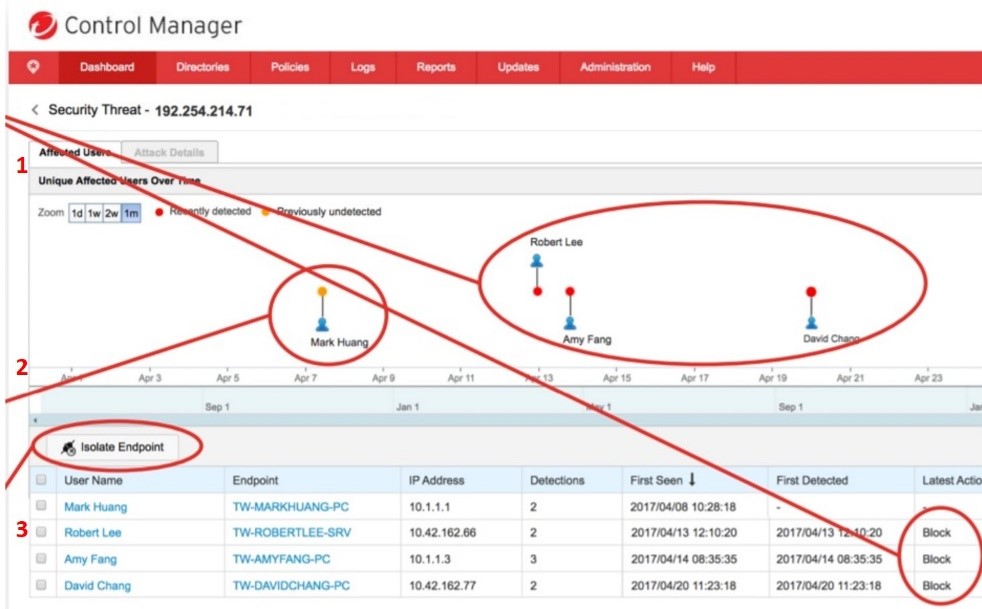

- IP maliciosa bloqueada porque ya se ha detectado (rojo) (1)

- "Cero paciente". Desconocido (naranja) y no bloqueado (2)

- El "paciente cero" se aísla y comienza la búsqueda de la causa raíz (3)

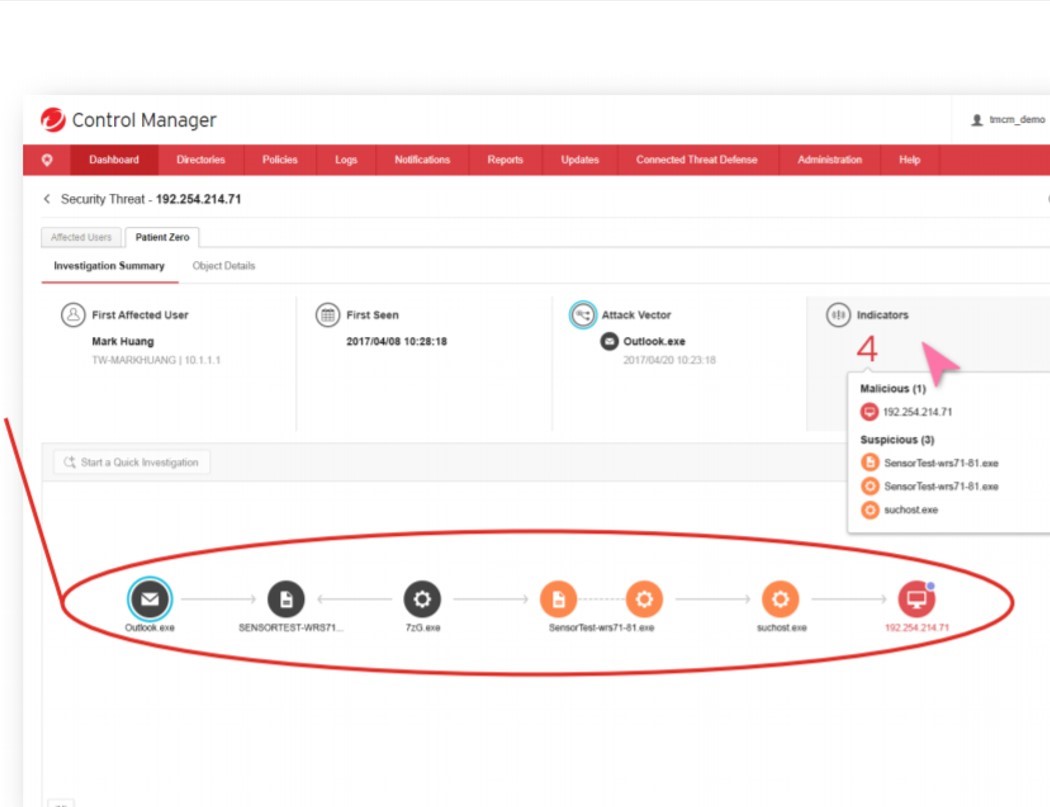

Encontrar la causa raíz con la información de amenazas globales de Trend Micro:

Encontrar la causa raíz con la información de amenazas globales de Trend Micro:

- Rojo ("malo");

- Naranja ("sospechoso");

- Negro ("satisfactorio")

Hay opciones de reacción:

Hay opciones de reacción:

-Detener la ejecución;

-Distribuir información sobre amenazas;

-Investigar

El Apex One Endpoint Sensor monitorea el estado de seguridad en el dispositivo final, teniendo en cuenta el

contexto, registra las acciones a nivel del sistema y genera informes para los guardias de seguridad para que pueda evaluar rápidamente la escala del ataque en la red. Incluyendo Endpoint Sensor monitorea amenazas avanzadas, como los notorios ataques sin archivos. Con EDR, puede realizar una búsqueda de malware de varios niveles en todos los dispositivos finales utilizando criterios como OpenIOC, Yara y objetos sospechosos. También proporciona protección contra ataques sin archivos.

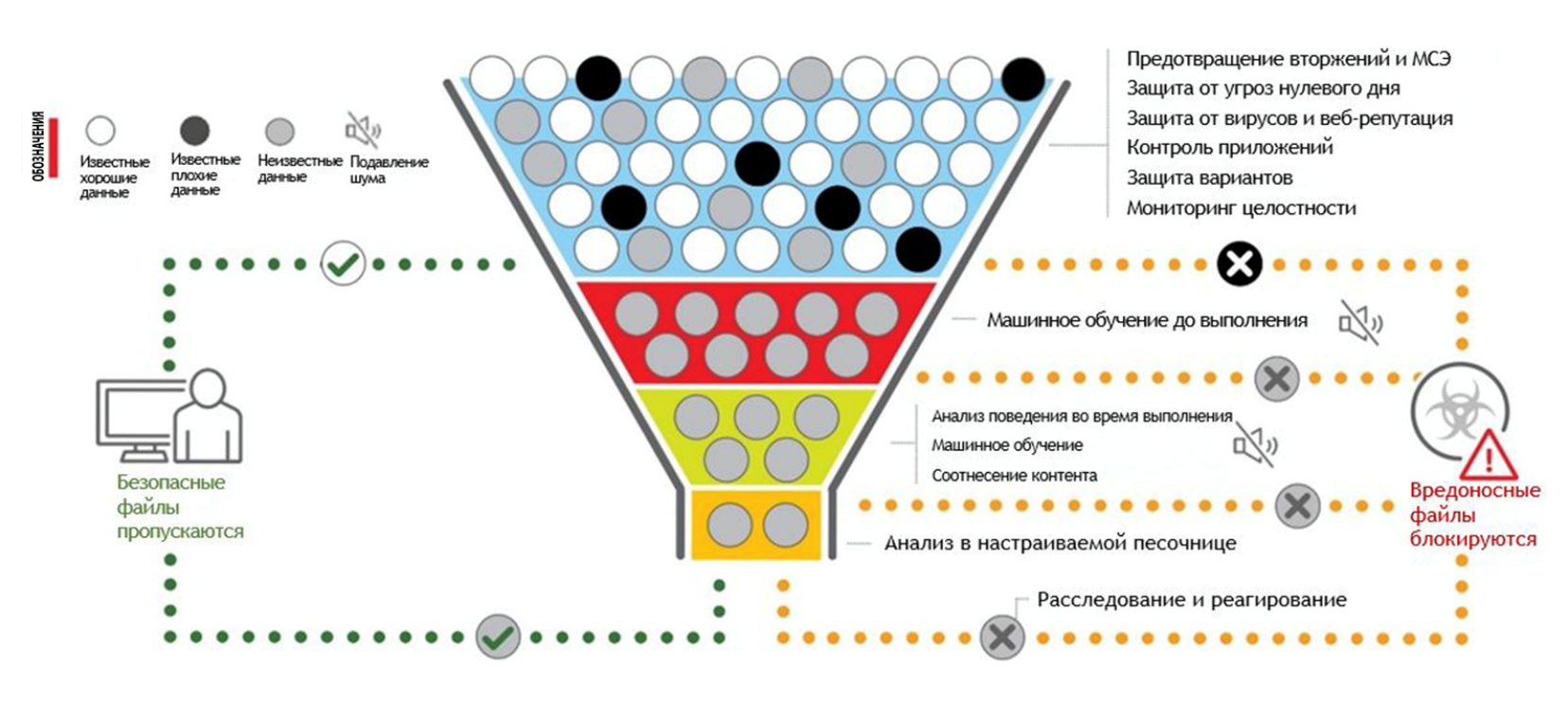

Incluso si el malware ha penetrado en los sistemas de escaneo del lado del servidor, la tecnología Trend Micro User Protection examinará el archivo ejecutable antes de que se ejecute mediante el aprendizaje automático. Cuando comienzas, comienza el análisis del comportamiento basado en el aprendizaje automático. Luego, se utiliza el análisis en el "sandbox": de acuerdo con los resultados de las comprobaciones, la aplicación inicia su trabajo o se bloquea. Además, por razones de seguridad, toda la computadora puede bloquearse automáticamente en la red para localizar el malware y evitar que penetre en la red.

Apex One utiliza la tecnología Trend Micro Vulnerability Protection, que protege a todos los dispositivos finales de la red de ataques incluso si no tienen actualizaciones parcheadas. Para hacer esto, Apex One analiza centralmente el tráfico en busca de vulnerabilidades / vulnerabilidades, ataques de servicio, malware web y tráfico ilegal. Al mismo tiempo, el escaneo se lleva a cabo a alta velocidad, el trabajo de Apex One prácticamente no afecta la velocidad de la red en sí.

Cómo se proporciona protección contra fugasOtro módulo útil en Apex One es la prevención de pérdida de datos. Supervisa y controla la transferencia de contenido a través de todos los canales de comunicación posibles para evitar la fuga de datos. Puede registrar o restringir el uso de memorias USB, CD / DVD, transmisores IR exóticos, dispositivos PCMCIA, módems, almacenamiento en la nube y servidores de correo. El reenvío de datos se controla tanto cuando se trabaja con el cliente de correo como a través de la interfaz de correo basada en la web, en mensajería instantánea y en la mayoría de los protocolos de red como HTTP / HTTPS, FTP y SMTP.

Data Loss Protection tiene plantillas para reconocer más de trescientos tipos de archivos, incluso en archivos, y el resto de los tipos de datos están determinados por plantillas, fórmulas y ubicaciones específicas. También puede crear un identificador de datos usted mismo.

Y, por último, la protección de los "más inteligentes" controla el portapapeles, el pegado y las capturas de pantalla generadas. Después de configurar correctamente la Protección contra pérdida de datos, la probabilidad de que se eliminen datos valiosos de la empresa se reduce significativamente.

Bonus: MDR - Seguridad de suscripciónEn el entorno actual, mantener un gran equipo de seguridad de la información se está convirtiendo en un lujo. Al mismo tiempo, es extremadamente importante evaluar correctamente el daño causado por un ciberataque, formular un plan de acción para eliminar la amenaza y prevenir ataques repetidos: es poco probable que los empleados que quedan después de la "optimización" encuentren tiempo para tales investigaciones.

Trend Micro Managed Detection and Response viene al rescate, el servicio de gestión de respuesta y detección de amenazas Apex One. MDR es un equipo remoto de profesionales de Trend Micro que puede monitorear la seguridad en la red de un cliente durante todo el día. Esta es una excelente solución para aquellas empresas que no tienen la capacidad de mantener un gran equipo de personal de seguridad o carecen de un personal de alta competencia.

El servicio MDR supervisa los registros para identificar notificaciones críticas, las examina e informa la información sobre amenazas al cliente. Usando los datos de los puntos finales, el equipo de MDR detectará las causas raíz y el vector de ataque, así como también evaluará sus consecuencias. El cliente siempre puede hacer preguntas a un equipo de expertos para obtener aclaraciones y explicaciones. MDR elaborará un plan de acción detallado para recuperarse de un ataque.

La suscripción incluye el seguimiento tanto de los puntos finales como de la red, los servidores, incluso las impresoras y el Internet de las cosas.

De hecho, Trend Micro MDR hace todo lo que hacen los departamentos de seguridad de la información equipados profesionalmente. Pero de forma remota, durante todo el día y por suscripción.