A fines de marzo, Motherboard

publicó un artículo sobre un posible hack en la infraestructura de Asus. Después de obtener acceso parcial a los recursos de la compañía, los atacantes pudieron distribuir entre los clientes que instalaron la utilidad Asus Live Update para la descarga oportuna de nuevos controladores una versión del programa firmada con un certificado oficial con funcionalidad maliciosa. Sobre este ataque, descubierto por expertos de Kaspersky Lab, escribimos

a principios de abril .

Kaspersky Lab lanzó un

informe extendido sobre ShadowHammer el 23 de abril. Este documento muy fascinante, aunque completamente técnico, se recomienda para leer en su totalidad, y en esta publicación solo habrá una breve descripción de algunos de los hallazgos. Lo más interesante es la conexión potencial de ShadowHammer con copias infectadas de no el mejor juego de computadora sobre zombies y un ataque coordinado contra desarrolladores de software.

En total, los expertos de Kaspersky Lab encontraron 230 muestras de una utilidad infectada para actualizar controladores en dispositivos Asus. En todos los casos, su versión original está fechada en 2015, pero más tarde durante el ataque, se modificó el método de inyección de su propio código ejecutable, lo más probable para evitar una detección más efectiva:

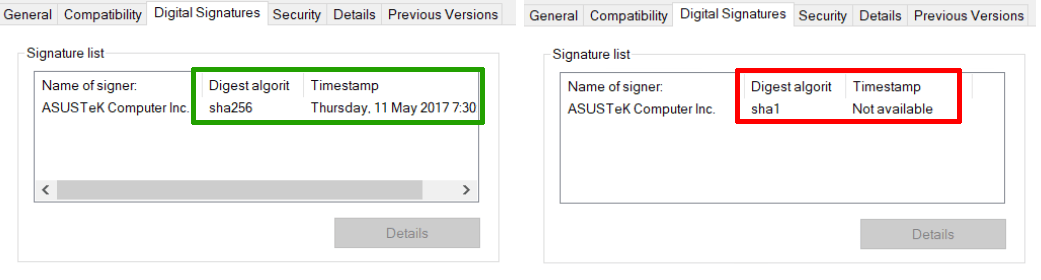

El método de introducción de código malicioso se modificó entre julio y diciembre de 2018. La fecha de inicio del ataque no se conoce de manera confiable, pero se descubrió en enero de 2019. La forma más efectiva de infectar las computadoras de los usuarios y pasar desapercibido era usar los certificados legítimos de Asus, que también se usaron para firmar servicios públicos "oficiales" inofensivos emitidos por esta compañía.

La captura de pantalla anterior muestra un ejemplo de una utilidad Asus legítima firmada con el mismo certificado que la versión maliciosa de Asus Live Update. La fecha de firma es marzo de 2019, después de que el proveedor recibió información sobre el ataque y los certificados utilizados. Los operadores de la campaña tuvieron que cambiar la firma digital de los archivos ejecutables modificados en el proceso, ya que el primer certificado robado expiró en agosto de 2018.

A juzgar por el uso de la versión anterior del programa legítimo y las diferencias en la firma digital del software oficial y modificado, los organizadores del ataque tenían acceso limitado a los recursos internos del vendedor. Por ejemplo, fue posible hackear la computadora de uno de los desarrolladores, robar certificados, pero no el código fuente real de la utilidad. Además, los atacantes obtuvieron acceso a la infraestructura para la entrega de versiones actualizadas de la utilidad con el fin de difundir la modificación maliciosa.

Una característica clave de un ataque ShadowHammer es el número limitado de objetivos de ataque. Hubo muchas víctimas potenciales: una versión maliciosa de Asus Live Update fue detectada solo por las herramientas de Kaspersky Lab en 57 mil usuarios. El número real de víctimas podría ser aún mayor, pero en la mayoría de las computadoras el malware no hizo nada claramente ilegal.

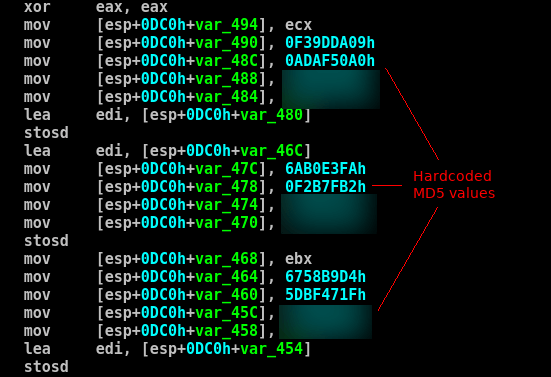

En todos los casos, la utilidad modificada recopiló datos sobre las direcciones MAC de todos los adaptadores de red disponibles y comparó sus hashes MD5 con su propia lista. Solo si se encontró una de las direcciones MAC de la lista, el comando se puso en contacto con el servidor desde el que se descargó otro archivo ejecutable. El número de direcciones difiere de una muestra a otra: la lista más corta consta de ocho direcciones MAC, la más larga de ellas 307. En total, logramos identificar más de 600 identificadores de dispositivos de red mediante los cuales los atacantes encontraron sistemas de interés. Verifique sus propias direcciones MAC para presencia en esta lista

aquí .

Es lógico que la mayoría de las direcciones MAC en la lista se relacionen con dispositivos fabricados por el propio Asus. Pero hay direcciones que cubren una gran cantidad de usuarios, por ejemplo 00-50-56-C0-00-08, el identificador del adaptador de red virtual VMWare. Sin embargo, esta coincidencia no siempre condujo al desarrollo de un ataque: comenzó solo si la dirección MAC del adaptador de red físico también coincidía con la requerida.

Cómo se veía en la práctica, muestra una captura de pantalla de la

discusión sobre Reddit. Un usuario con la utilidad Asus Live Update instalada recibe una notificación sobre una "actualización crítica", y se sugiere descargar el programa hace tres años. No es un hecho que esta discusión sea sobre este ataque en particular (ya que no hay un identificador de archivo), pero a juzgar por la fecha de creación del binario, fue ella. Teniendo en cuenta que la búsqueda de menciones solo dio dos informes de posibles problemas (el

segundo no

estaba relacionado con ShadowHammer con seguridad), podemos decir que el ataque pasó desapercibido, a pesar de un número bastante grande de posibles víctimas.

Se desconoce qué sucedió con aquellos cuya dirección MAC estaba en la lista. En el momento en que se detectó el ataque en enero de 2019, el servidor de comando estaba apagado y, hasta el momento, los investigadores no han podido obtener archivos ejecutables descargados en las computadoras de las víctimas reales.

Enlace a otros ataques¡Y aquí los

zombis irrumpieron en la publicación!

En marzo de 2019, los expertos de ESET

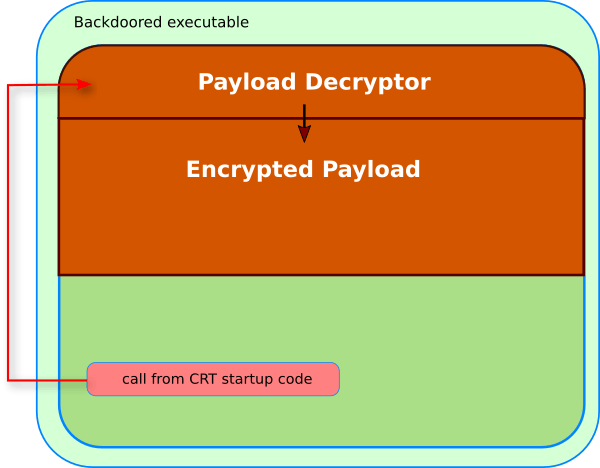

examinaron las versiones infectadas del juego Infestation: Survivor Stories. Dado el tema del juego, esto en sí mismo parece una broma, pero la situación para el desarrollador (probablemente usando las fuentes del juego anterior The War Z) no es la más divertida. Lo más probable es que el código malicioso apareció en las compilaciones oficiales después de que las computadoras de los desarrolladores se vieron comprometidas. En esto, y en un par de otros incidentes relacionados con ataques a estudios de juegos, se utilizó un método similar a ShadowHammer para inyectar código malicioso:

Bien, esto no es evidencia confiable de la conexión entre los dos incidentes. Pero existe una coincidencia en los algoritmos hash utilizados para los datos recopilados en las computadoras de las víctimas, y un par de otras características técnicas comunes de los ataques. A juzgar por las líneas del código malicioso, se puede suponer que las fuentes del juego anterior War Z podrían distribuirse como una especie de caballo de Troya para los desarrolladores de juegos que quieran usarlas. Los expertos de Kaspersky Lab también encontraron signos de reutilización de algoritmos de ShadowHammer en la puerta

trasera PlugX, muy probablemente desarrollada en China.

Esta conexión potencial entre diferentes ataques le da a la historia de ShadowHammer una nueva dimensión y es una advertencia para los desarrolladores. Los programadores pueden convertirse en distribuidores involuntarios de código malicioso gracias a las acciones coordinadas y consistentes de los atacantes. Además, se pueden utilizar diferentes herramientas de "implementación": robo de certificados, inclusión de código malicioso en las fuentes, inyección en archivos ejecutables (por ejemplo, antes de enviarlo al cliente). A juzgar por el número de espacios en blanco en esta y otras investigaciones, los atacantes lograron infiltrarse en la infraestructura de los desarrolladores de software, difundir el código malicioso a una gran cantidad de víctimas, mientras seleccionan cuidadosamente los objetivos para que pasen desapercibidos durante al menos varios meses (como es el caso con ShadowHammer) .

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir siempre con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable.