El descubrimiento de PHDays se ha calmado, varios miles de personas han pasado por nuestra ciudad virtual y un poco menos de personas han escuchado los informes. La sala estaba vacía, los hackers intentaron descifrar a los defensores. Los defensores, a su vez, intentaron ver los ataques para luchar contra los hackers. Y todo de alguna manera era triste, incluso triste.

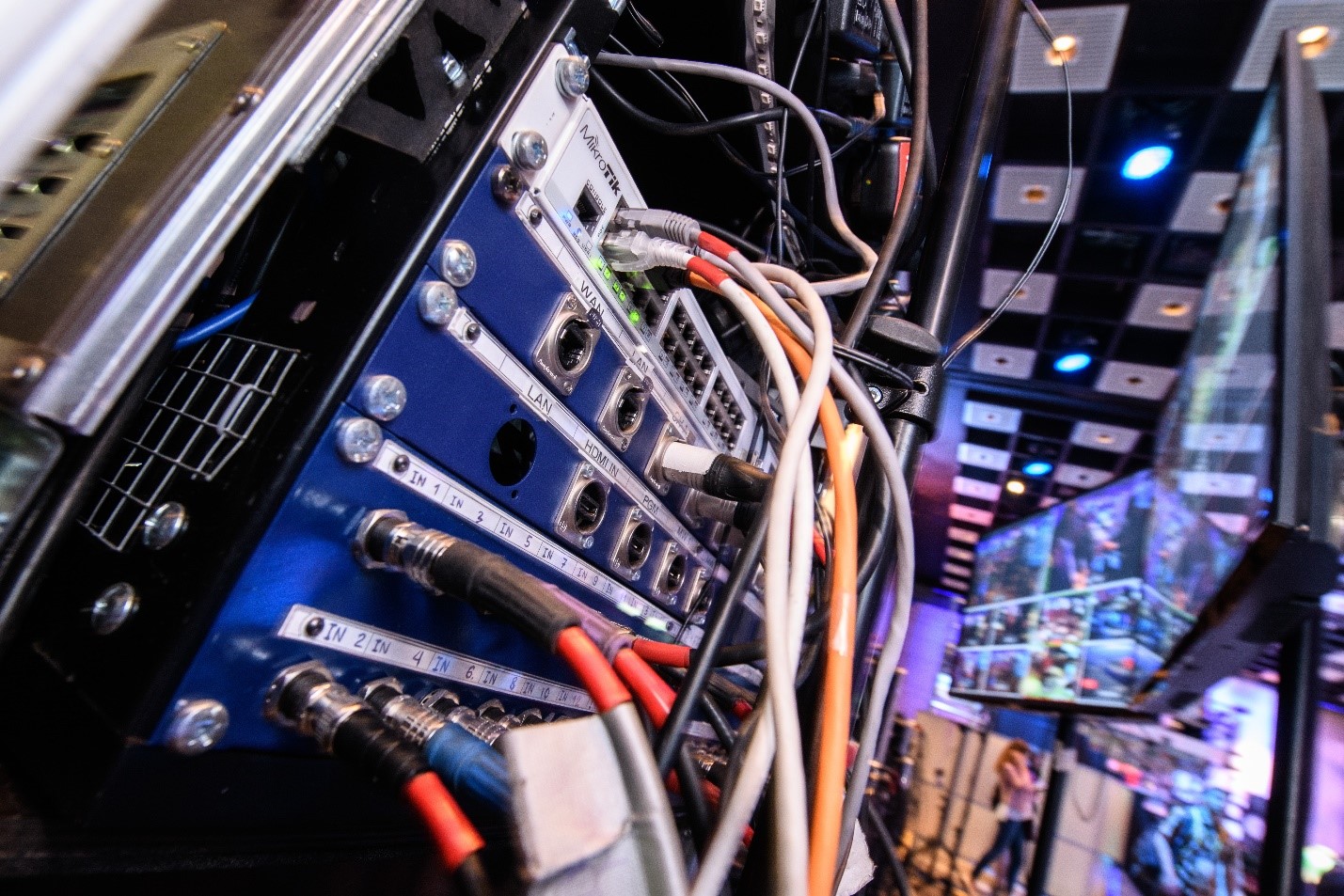

Quien estuvo en PHDays en el WTC (World Trade Center), probablemente recuerda cómo se organiza todo allí. Mesas de hackers a la izquierda, mesas de defensores a la derecha. Entre ellos hay un diseño de la ciudad y varios bastidores de equipos. En los bastidores generalmente hay equipos que no tienen sentido o que no es interesante colocar en salas de servidores. Esto, por ejemplo, gabinetes con controladores para el diseño de la ciudad, gabinetes con equipos para sistemas de control industrial, algunos puntos de acceso, interruptores y un montón de todo lo que necesita aquí en el sitio. Porque prepararse para un evento es realmente una gran tensión para los organizadores, el criterio principal para colocar y conectar equipos en un estante se reduce a una sola cosa: trabajar.

Entonces aquí. A las 10 de la noche, todos ya están cansados del bullicio del día, los discursos y la música. Finalmente, puedes caminar por el pasillo, estirar las piernas. Los atacantes han mirado durante mucho tiempo los bastidores abiertos con interruptores y luego hicieron la pregunta: "¿Qué pasa si te conectas directamente?" Y tratemos de conectar sus computadoras portátiles y puntos de acceso directamente a uno de estos interruptores. Afortunadamente, no hubo organizadores o no interfirieron explícitamente.

Al principio, nuestro equipo miró desde lejos estos intentos de conexión. Pero siempre recordamos que para garantizar la integridad, confidencialidad y accesibilidad de la información, debemos vigilar la seguridad física. Incluso porque la presencia del equipo atacante en el segmento en las inmediaciones de nuestra red no nos complació en absoluto. Muy pronto, un grupo de defensores fuertes se formó a partir de varios equipos que cortésmente pidieron no conectar sus dispositivos inseguros a la red del sistema de control, porque Esto podría llevar a una emergencia, y algo podría sucederle a nuestra ciudad virtual, por ejemplo, un incendio en una refinería. La pelea fue con diferentes éxitos, pero la ventaja fue a favor de los defensores.

Sin embargo, los equipos de hackers fueron decentes e ingeniosos. Mientras la lucha continuaba en los estantes, los atacantes conectaron el punto de acceso directamente a la centralita de los organizadores, habiendo hecho esto de manera relativamente tranquila: la centralita estaba debajo de la mesa y todas las mesas del evento estaban cubiertas con manteles tan grandes. Pero esto no pasó por los equipos de defensores. Desconectamos el punto de acceso y comenzamos a esperar hasta que el propietario viniera por él ...

Ese fue el año 2017. 2018 en términos de organización del lugar, bastidores y otras cosas no diferían mucho. Por lo tanto, tratamos de tener en cuenta la experiencia de los últimos años, las tácticas de la fuerza educada e incluir un poco de ingeniería social. Sabiendo que los atacantes intentarán conectarse con nosotros por la noche, nos preparamos.

- Analizamos todos los equipos de red en nuestra área de responsabilidad.

- Obtuve acceso administrativo (en esta situación, lo más tonto fue restablecer la contraseña en el interruptor MOX por la noche, mientras estábamos apurados preparándonos para una batalla cibernética, la contraseña se perdió).

- Configure una alerta en caso de cambios en el estado de los puertos del conmutador.

- Hicieron otra cosa.

Y ahora estaba el Standoff nocturno ya en 2018. No hubo organizadores (en absoluto). Todo básicamente repetido. Los atacantes primero hicieron intentos individuales para conectarse, luego lo hicieron de manera más activa y más activa. Pero también estamos aprendiendo. No comenzaron a establecer la seguridad, pero los puertos no utilizados en nuestros conmutadores fueron desactivados. Para no deshabilitar por error o deliberadamente algún controlador, nos mezclamos con una multitud de personas que entusiastamente conectaban algo a puertos libres, escuchaban misteriosamente Wirehark y tcpdump. Ayudaron a pegar cables de conexión largos, buscar puertos de trabajo, aconsejaron algo: en general, trataron de no destacarse, sino de mantener nuestra infraestructura protegida sin cambios en términos de conexiones de red. Hubo un caso: uno de los atacantes conectó la computadora portátil al puerto, el enlace no se levantó, pero esperó obstinadamente por algo en los cables ...

Si todo estuvo bien con las conexiones físicas en 2018, entonces esas cosas no funcionaron con una red inalámbrica. Y por la noche, la contraseña del punto de acceso en el gabinete ACS TP fue forzada e inmediatamente obtuvo acceso al segmento de red protegida. Cuando vimos un montón de alertas, descubrimos rápidamente en qué segmento y en qué puerto estaba el ataque y desconectamos el enlace ascendente al punto de acceso. Quizás esto no fue del todo honesto, pero los organizadores estaban dormidos, y simplemente no había nadie para coordinar acciones para evitar el ataque ...

En 2019, los organizadores del evento cambiaron ligeramente el formato de CTF en PHDays, incluido el lugar. Aún no se conocen todos los detalles de cómo se verá esto. Y quizás el tema de la protección física no será tan grave. Sin embargo, nos prometen un concurso más interesante y difícil. Queda muy poco tiempo, y descubriremos qué sorpresas nos traerá PHDays-2019.

Ilya Sapunov, jefe del grupo de diseño del Centro de seguridad de la información de Jet Infosystems