Muy pronto, Positive Hack Days volverá a ser una masacre, empujando a los hackers, guardias de seguridad, analistas y expertos en seguridad de la información cara a cara.

Este año, nosotros, los hombres valientes y decididos del Centro de Monitoreo y Respuesta a Incidentes de Jet CSIRT IS, fortaleceremos el Equipo de Seguridad de Jet; ayudaremos a nuestros defensores a luchar contra los atacantes. Por lo general, nuestra vida cotidiana consiste en un monitoreo continuo, análisis y mantenimiento del nivel de seguridad de la información del segmento protegido, pero un desafío en forma de una batalla cibernética no nos perjudicará.

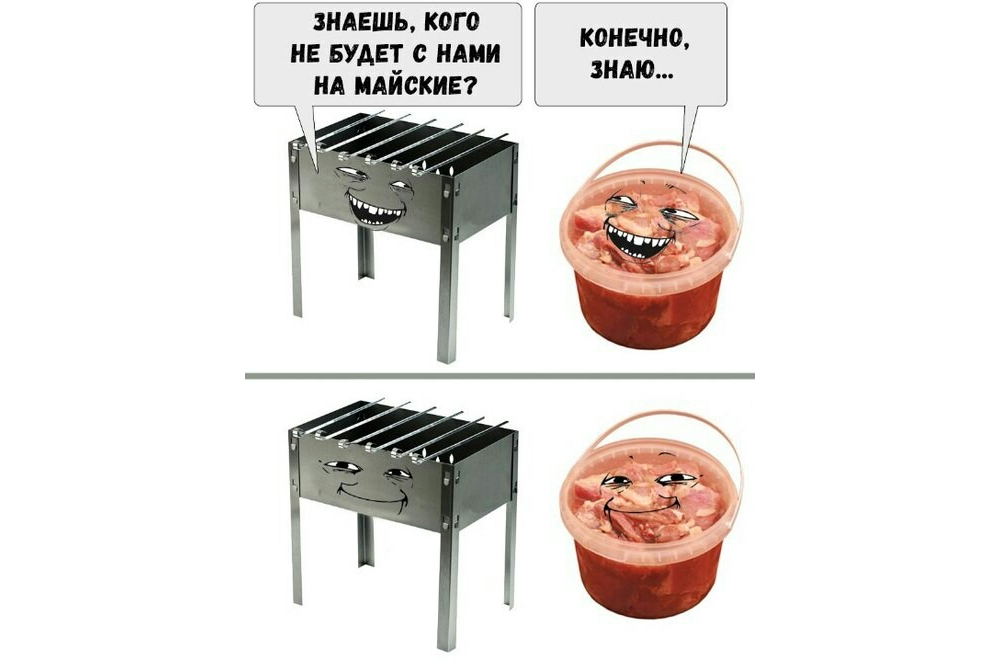

Vamos a la "confrontación" por primera vez, sin embargo, en general, las tareas asignadas a la competencia están cerca de nuestro trabajo diario: es necesario construir y establecer procesos para detectar, investigar incidentes y responder a ellos en una infraestructura desconocida. Se nos da muy poco tiempo para configurar la infraestructura, solo un mes. Y esto significa que todos los placeres de mayo - barbacoa, plantar papas y otras aventuras - tendremos que posponer. Hoy queremos compartir las expectativas de la próxima batalla cibernética.

Comencemos con lo bueno: en la infraestructura de la "confrontación", los defensores pueden cambiar cualquier configuración, políticas y establecer todo lo que los organizadores

desean permitir. En proyectos reales, todo generalmente se basa en las capacidades del cliente, la presencia de diversas medidas de seguridad de la información en el sitio y se reduce a encontrar un punto medio entre las capacidades y los deseos del cliente, a menudo sin perjuicio de los aspectos obligatorios asociados con la construcción del proceso de monitoreo. Para establecer procesos de respuesta en nuestra ciudad virtual, se requerirá un enfoque más sutil. Simplemente no es posible cerrar los puertos de servicio y bloquear todas las direcciones de "delincuentes", porque los organizadores, por su parte, verificarán la disponibilidad / inaccesibilidad de los recursos de infraestructura y, en general, harán todo lo posible para garantizar un equilibrio de defensa y ataque. Al mismo tiempo, tenemos una idea clara de que al comienzo de la competencia la infraestructura no se verá comprometida. Al mismo tiempo, de acuerdo con las reglas del juego, definitivamente ocultarán un montón de lagunas para los piratas informáticos. Al igual que otros equipos de defensa, sabemos la hora exacta del comienzo y el final de los presuntos ataques, y esto ciertamente nos ayudará a poner toda nuestra fuerza en reflejar el número concentrado de ataques en un período determinado.

Este año, The Standoff organizará el primer hackathon para desarrolladores de aplicaciones. No es difícil adivinar que estas aplicaciones se colocarán en la infraestructura de los defensores, y los desarrolladores repararán todos los agujeros en la rodilla durante el evento. Esto creará principalmente vectores de ataque adicionales, para los cuales es poco probable que estén preparados. Pero ganaremos una nueva experiencia en la construcción de interacción con el equipo de desarrollo "interno" y en la identificación y reparación de vulnerabilidades en el modo en línea, que también es genial.

En general, The Standoff es uno de los eventos más grandes en el formato CTF. Nuestro objetivo principal es sentir los ataques dirigidos a la infraestructura, probar nuevos métodos y escenarios para identificar incidentes que no tenemos la oportunidad de probar en proyectos reales. ¡Nos vemos en PHDays!