Varios artículos anteriores en nuestro blog se dedicaron al tema de la seguridad de la información personal, que se envía mediante mensajería instantánea y redes sociales. Ahora es el momento de hablar sobre las precauciones con respecto al acceso físico a los dispositivos.

Cómo destruir rápidamente información en una unidad flash, HDD o SSD

A menudo, la información es más fácil de destruir si está cerca. Estamos hablando de la destrucción de datos de unidades: unidades flash USB, SSD, HDD. Puede destruir el disco en una trituradora especial o simplemente algo pesado, pero hablaremos de soluciones más elegantes.

Varias compañías producen medios de almacenamiento que reciben la función de autodestrucción directamente de la caja. Una gran cantidad de soluciones.

Uno de los ejemplos más simples y obvios es la memoria USB Data Killer y similares. Tal dispositivo no se ve diferente de otras unidades flash, pero hay una batería dentro. Cuando se presiona el botón, la batería destruye los datos del chip mediante un fuerte calentamiento. Después de eso, la unidad flash no se reconoce cuando está conectada, por lo que el chip también se destruye. Desafortunadamente, no se realizaron estudios detallados sobre si se puede restaurar.

Fuente de la

imagen :

hacker.ruHay unidades flash que no almacenan ninguna información, pero pueden destruir una computadora o computadora portátil. Si coloca una "unidad flash" al lado de su computadora portátil, y alguien

importante quiere verificar rápidamente lo que está escrito en ella, se destruirá a sí misma y a la computadora portátil. Aquí hay un

ejemplo de tal asesino .

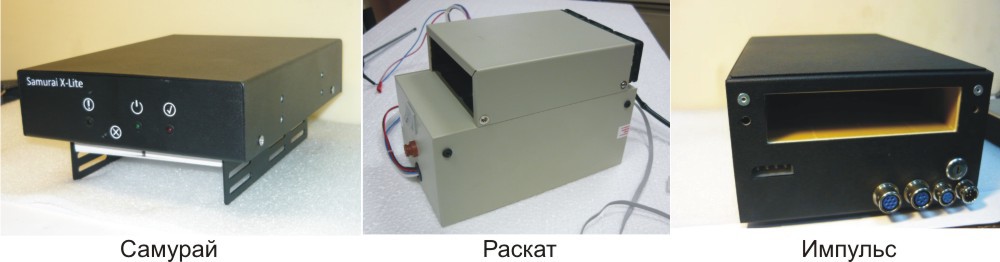

Existen sistemas interesantes para la destrucción confiable de la información almacenada en un disco duro dentro de una PC.

Anteriormente se

describieron en Habré , pero es imposible no mencionarlos. Dichos sistemas están equipados con energía autónoma (es decir, apagar la electricidad en el edificio no ayudará a detener la destrucción de datos). También hay un temporizador para cortes de energía, que ayudará si la computadora es incautada en ausencia del usuario. Incluso los canales de radio y GSM están disponibles, por lo que la destrucción de datos se puede iniciar de forma remota. Es destruido por el dispositivo que genera un campo magnético de 450 kA / m.

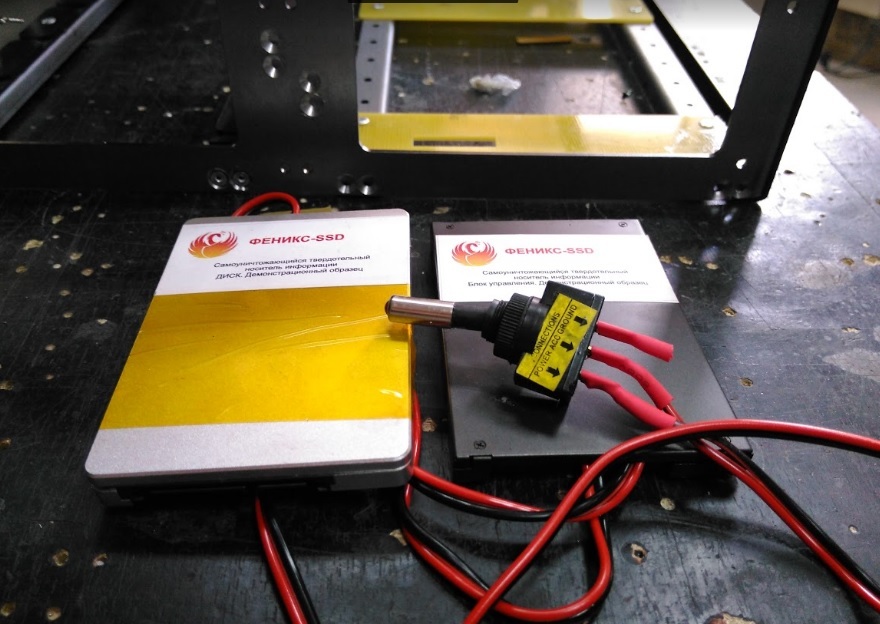

Esto no funcionará con los SSD, y una vez se les ofreció la

opción de destrucción térmica .

Arriba hay un método improvisado que no es confiable y peligroso. Se utilizan otros tipos de dispositivos para SSD, por ejemplo, Impulse-SSD, que destruye una unidad con un voltaje de 20,000 V.

La información se borra, los chips se agrietan, el disco se descompone por completo. Hay opciones con destrucción remota (a través de GSM).

Las trituradoras mecánicas HDD también están a la venta. En particular, LG lanza dicho dispositivo: es CrushBox.

Hay muchas opciones para que los dispositivos destruyan HDD y SSD: se producen tanto en la Federación de Rusia como en el extranjero. Sugerimos discutir tales dispositivos en los comentarios, probablemente muchos lectores puedan dar su propio ejemplo.

Cómo proteger su PC o computadora portátil

Al igual que con los HDD y SSD, hay muchas variedades de sistemas de protección para computadoras portátiles. Uno de los más confiables es el cifrado de todo y de todo, y de tal manera que, después de varios intentos de obtener la información, los datos se destruyen.

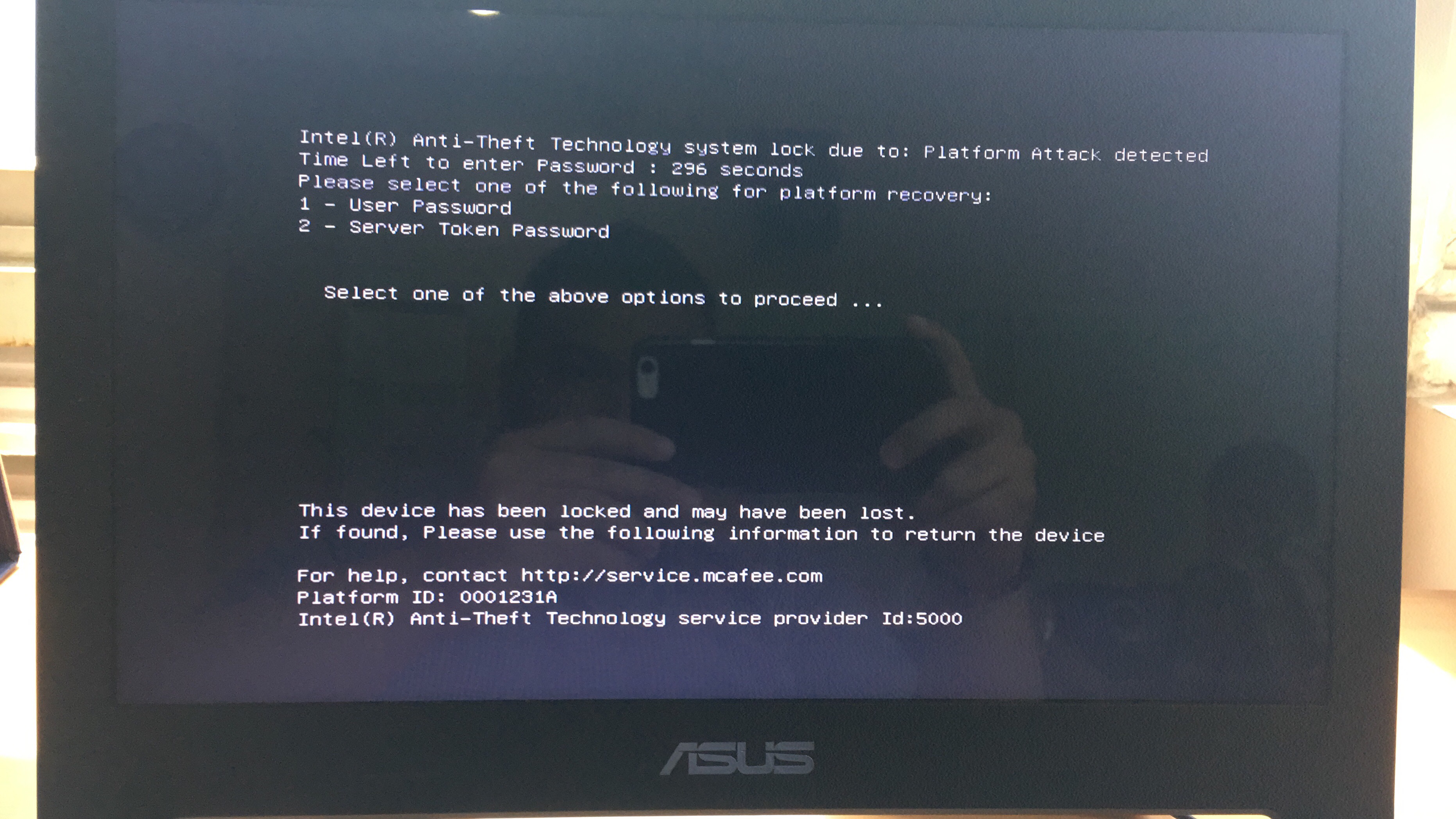

Uno de los sistemas de protección para PC y portátiles más conocidos desarrollado por Intel. La tecnología se llama antirrobo. Es cierto que su apoyo se suspendió hace varios años, por lo que esta decisión no se puede llamar nueva, pero es adecuada como un ejemplo de protección. Anti-Theft hizo posible detectar una computadora portátil robada o perdida y bloquearla. El sitio web de Intel dice que el sistema protege la información confidencial, bloquea el acceso a los datos cifrados y evita que el sistema operativo se cargue en caso de un intento no autorizado de encender el dispositivo.

Este y otros sistemas similares verifican la computadora portátil en busca de signos de interferencia de terceros, como demasiados intentos de iniciar sesión en el sistema, una falla al intentar iniciar sesión en un servidor previamente configurado, bloqueando la computadora portátil a través de Internet.

Anti-Theft bloquea el acceso al chipset Intel, por lo que será imposible ingresar a los servicios de la computadora portátil, iniciar el software o el sistema operativo, incluso si el HDD o SDD se reemplaza o formatea. Los principales archivos criptográficos que se necesitan para acceder a los datos también se eliminan.

Si la computadora portátil vuelve al propietario, él puede restaurar rápidamente su rendimiento.

Existe una opción para usar tarjetas inteligentes o tokens de hardware; en este caso, no puede ingresar al sistema sin dichos dispositivos. Pero en nuestro caso (si la puerta ya está tocando), también debemos establecer un PIN para que, al conectar la llave, la PC solicite una contraseña adicional. Mientras este tipo de bloqueador no esté conectado al sistema, es casi imposible iniciarlo.

Una opción de trabajo ahora es el script USBKill escrito en Python. Le permite dejar inutilizable una computadora portátil o PC si de repente cambian algunos parámetros de inicio. Fue creado por el desarrollador de Hephaest0s al publicar un script en GitHub.

La única condición para que funcione USBKill es la necesidad de encriptar la unidad del sistema de una computadora portátil o PC, incluidas herramientas como Windows BitLocker, Apple FileVault o Linux LUKS. Hay varias formas de activar USBKill, incluida la conexión o desconexión de una unidad flash USB.

Otra opción son las computadoras portátiles con un sistema integrado de autodestrucción. Uno de ellos

recibió en 2017 a

los militares de la Federación de Rusia. Para destruir datos con los medios, solo tiene que hacer clic en el botón. En principio, se puede hacer un sistema artesanal similar por su cuenta o comprarlo en línea; hay muchos.

Un ejemplo es la

mini PC Orwl , que puede ejecutarse en diferentes sistemas operativos y autodestruirse cuando se detecta un ataque. Es cierto que el precio es inhumano: $ 1699.

Bloqueamos y ciframos datos en teléfonos inteligentes

En los teléfonos inteligentes con iOS, es posible borrar datos en caso de múltiples intentos fallidos de autorización. Esta función es estándar y está incluida en la configuración.

Uno de nuestros empleados descubrió una característica interesante de los dispositivos iOS: si necesita bloquear rápidamente el mismo iPhone, simplemente presione el botón de encendido cinco veces seguidas. En este caso, se inicia el modo de llamada de emergencia y el usuario no podrá acceder al dispositivo mediante Touch o FaceID, solo por código de contraseña.

Android también tiene varias funciones estándar para proteger los datos personales (cifrado, autenticación multifactor para diferentes servicios, contraseñas gráficas, FRP, etc.).

De los simples trucos de la vida con respecto al bloqueo del teléfono, puede sugerir el uso de una huella digital, por ejemplo, un dedo anular o un dedo meñique. En el caso de que alguien comience a obligar al usuario a aplicar un pulgar al sensor, después de varios intentos, el teléfono se bloqueará.

Es cierto que para iPhone y Android existen sistemas de software y hardware que le permiten omitir casi cualquier protección. Apple ha proporcionado la capacidad de deshabilitar el conector Lightning cuando el usuario está inactivo durante un tiempo determinado, pero no está claro si esto ayuda a hackear el teléfono usando estos complejos.

Algunos fabricantes producen teléfonos que están protegidos contra las escuchas telefónicas y la piratería, pero no se les puede llamar 100% confiables. Andy Rubin, el creador de Android, lanzó el

Essential Phone hace dos años, que los desarrolladores llamaron "el más seguro". Pero nunca se hizo popular. Además, era prácticamente imposible de reparar: si el teléfono se rompía, entonces podrías ponerle fin.

Los teléfonos seguros también han sido lanzados por Sirin Labs y Silent Cirlce. Los gadgets se llamaban Solarin y Blackphone. Boeing ha creado Boeing Black, un dispositivo que se recomienda a los funcionarios de defensa. Este gadget tiene un modo de autodestrucción, que se activa en caso de piratería.

Sea como fuere, con los teléfonos inteligentes en términos de protección contra la interferencia de terceros, todo es algo peor que con los medios de almacenamiento o las computadoras portátiles. Lo único que se puede recomendar es no usar un teléfono inteligente para intercambiar y almacenar información confidencial.

¿Y qué hacer en un lugar público?

Hasta ahora, hablamos sobre cómo destruir rápidamente la información si alguien toca a la puerta y usted no esperaba a los invitados. Pero también hay lugares públicos: cafeterías, restaurantes de comida rápida, calles. Si alguien viene por detrás y recoge una computadora portátil, los sistemas de destrucción de datos no ayudarán. Y no importa cuántos botones secretos haya, con las manos atadas no funcionarán.

Lo más simple es no llevar dispositivos con información crítica a la calle. Si lo toma, no retire el bloqueo del dispositivo en un lugar lleno de gente a menos que sea absolutamente necesario. Justo en este momento, estando entre la multitud, el dispositivo puede ser fácilmente interceptado.

Cuantos más dispositivos, más fácil es interceptar al menos algo. Por lo tanto, en lugar del paquete "teléfono inteligente + computadora portátil + tableta", debe usar solo una netbook, por ejemplo, con Linux a bordo. Puede llamar utilizando, y la información en un dispositivo es más fácil de proteger que los datos en tres dispositivos a la vez.

En un lugar público como un café, debe elegir un lugar con un amplio ángulo de visión, y es mejor sentarse de espaldas a la pared. En este caso, será posible ver a todos los que se acercan. En una situación sospechosa, bloqueamos una computadora portátil o teléfono y esperamos desarrollos.

El bloqueo se puede configurar para diferentes sistemas operativos, y la forma más fácil de hacerlo es presionando una combinación de teclas determinada (para Windows, este es el botón del sistema + L, puede presionar en una fracción de segundo). En MacOS, esto es Comando + Control + Q. También se presiona rápidamente, especialmente si hace ejercicio.

Por supuesto, en situaciones imprevistas, también puede fallar, por lo que hay otra opción: bloquear el dispositivo cuando presiona cualquiera de las teclas al mismo tiempo (presionar el teclado como una opción). Si conoce la aplicación que puede hacer esto para MacOS, Windows o Linux, comparta el enlace.

El MacBook también tiene un giroscopio. Puede imaginar un escenario cuando la computadora portátil se bloquea cuando se levanta el dispositivo o un cambio repentino y rápido en su posición de acuerdo con el sensor giroscópico incorporado.

No encontramos la utilidad adecuada, pero si alguien conoce dichas aplicaciones, cuéntenos en los comentarios. Si no están allí, sugerimos escribir una utilidad para la cual le daremos al autor una

suscripción a largo plazo a nuestra VPN (dependiendo de su complejidad y funcionalidad) y facilitaremos la distribución de la utilidad.

Otra opción es cerrar su pantalla (computadora portátil, teléfono, tableta) de miradas indiscretas. Para esto, los llamados "filtros de privacidad" son ideales: películas especiales que oscurecen la pantalla cuando cambia el ángulo de visión. Puede ver lo que hace el usuario solo desde la parte posterior.

Por cierto, un simple truco de la vida sobre el tema del día: si todavía estás en casa, pero llaman a la puerta o suenan (el mensajero trajo pizza, por ejemplo), entonces es mejor bloquear los dispositivos. Por si acaso.

Es posible, pero difícil, protegerse del "camarada mayor", es decir, de un intento repentino del exterior para obtener acceso a datos personales. Si tiene sus propios casos que puede compartir, estamos esperando ejemplos en los comentarios.