Hola de nuevo Nuevamente encontré una base de datos abierta para usted con datos médicos. Permítanme recordarles que recientemente hubo tres de mis artículos sobre este tema: pérdida de datos personales de pacientes y médicos del servicio médico en línea DOC + , vulnerabilidad del servicio Doctor Near y pérdida de datos de estaciones médicas de emergencia .

Esta vez, el servidor Elasticsearch con registros del sistema informático médico de la red de laboratorios del Centro de Diagnóstico Molecular (CMD, www.cmd-online.ru) resultó estar en acceso abierto.

: . . , .

El servidor fue descubierto en la mañana del 1 de abril, y esto no me pareció ridículo en absoluto. La notificación del problema se envió al CMD alrededor de las 10 a.m. (GMT) y alrededor de las 3 p.m., la base quedó inaccesible.

Según el motor de búsqueda de Shodan, este servidor llegó por primera vez al acceso público 09/03/2019. Sobre cómo se descubren las bases de datos Elasticsearch abiertas , escribí un artículo separado.

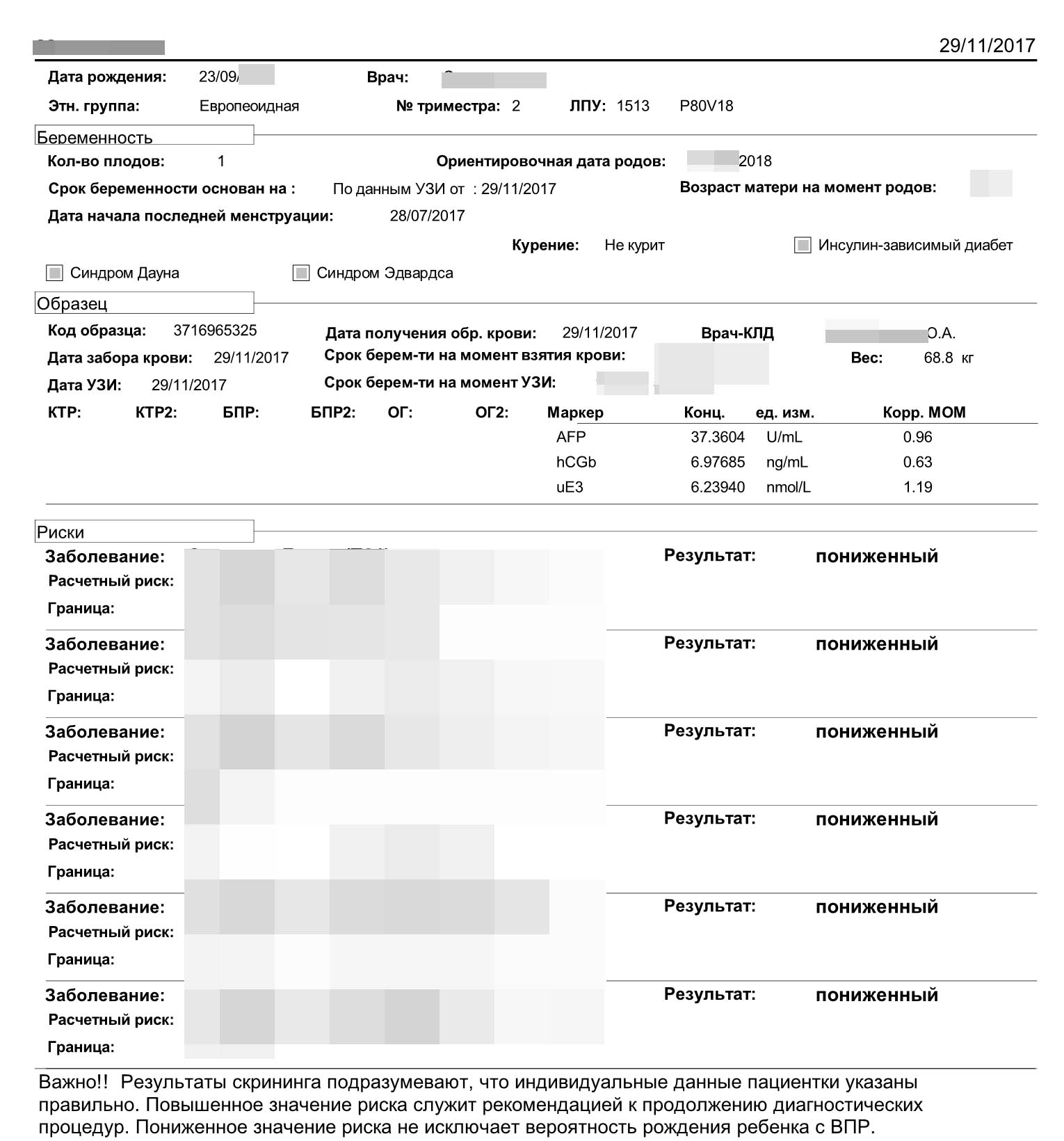

De los registros fue posible obtener información muy sensible, como nombre, género, fechas de nacimiento del paciente, nombre de los médicos, costo de los estudios, datos de investigación, archivos de resultados de detección y mucho más.

Un ejemplo de un registro con los resultados de las pruebas de pacientes:

"<Message FromSystem=\"CMDLis\" ToSystem=\"Any\" Date=\"2019-02-26T14:40:23.773\"><Patient ID=\"9663150\" Code=\"A18196930\" Family=\"XXX\" Name=\"XXX\" Patronymic=\"XXX\" BornDate=\"XXX-03-29\" SexType=\"F\"><Document></Document><Order ID=\"11616539\" Number=\"DWW9867570\" State=\"normal\" Date=\"2017-11-29T12:58:26.933\" Department=\"1513\" DepartmentAltey=\"13232\" DepartmentName=\" \" FullPrice=\"1404.0000\" Price=\"1404.0000\" Debt=\"1404.0000\" NaprOrdered=\"2\" NaprCompleted=\"2\" ReadyDate=\"2017-12-01T07:30:01\" FinishDate=\"2017-11-29T20:39:52.870\" Registrator=\"A759\" Doctor=\"A75619\" DoctorFamily=\"XXX\" DoctorName=\"XXX\" DoctorPatronymic=\"XXX\"><OrderInfo Name=\"TEMP_CODE\">0423BF97FA5E</OrderInfo><OrderInfo Name=\"\">-1</OrderInfo><OrderInfo Name=\"\">DWW98675708386841791</OrderInfo><OrderInfo Name=\"\">0</OrderInfo><OrderInfo Name=\"\">18.03.2019</OrderInfo><OrderInfo Name=\"\"> RU.1303.00601</OrderInfo><Serv Link=\"1\" PathologyServ=\"1\" Code=\"110101\" Name=\" (Urine test) \" Priority=\"NORMAL\" FullPrice=\"98.0000\" Price=\"98.0000\" ReadyDate=\"2017-11-30T07:30:01\" FinishDate=\"2017-11-29T20:14:22.160\" State=\"normal\"/><Serv Link=\"2\" Code=\"300024\" Name=\" II , , LifeCycle (DELFIA)\" Priority=\"NORMAL\" FullPrice=\"1306.0000\" Price=\"1306.0000\" ReadyDate=\"2017-12-01T07:30:01\" FinishDate=\"2017-11-29T20:39:52.870\" State=\"normal\"/><Probe ID=\"64213791\" Number=\"3716965325\" Date=\"2017-11-29T00:00:00\" OuterNumber=\"66477805\" Barcode=\"3716965325\" Biomater=\"66\" BiomaterName=\" ()\" Type=\"physical\"><Probe ID=\"64213796\" Number=\"P80V0018\" Date=\"2017-11-29T12:58:26.933\" Biomater=\"66\" BiomaterName=\" ()\" WorkList=\"80\" WorkListName=\" \" Type=\"virtual\"><Param State=\"Valid\" User=\"A872\" UserFIO=\"XXX\" UserStaff=\" \" Code=\"3005\" guid=\"7BA0745FD502A80C73C2CAD341610598\" Name=\" II , , LifeCycle (DELFIA)\" Group=\" \" GroupCode=\"80\" GroupSort=\"0\" Page=\"1\" Sort=\"2\"><LinkServ IsOptional=\"0\">2</LinkServ><Result Name=\" II , , LifeCycle (DELFIA)\" Value=\" (.)\" User=\"A872\" UserFIO=\"XXX\" Date=\"2017-11-29T20:39:03.370\" isVisible=\"1\" HidePathology=\"0\" IsNew=\"0\"><File Name=\" 2 _page1.png\" Type=\"image\" Format=\"png\" Title=\"3716965325_prenetal2_page1\" Description=\" 2 _page1\" Sort=\"1\">iVBORw0KGgoAAAANSUhEUgAABfoAAAfuCAIAAAArOR8rAAD//0lEQVR4Xuy9P7BtQ7u+/e3oECF6iRAhQoQI0SZCtIkQIdpEiBCxI0SIECFiV50qRKg6VYgQIUKEiDfiRL7rnPtXz+nqHnPMsfb6s+cc61rBqjl79Oh++uoe/eceT/c8888///

Califiqué todos los datos confidenciales con el símbolo "X". En realidad, todo estaba almacenado en forma abierta.

A partir de dichos registros, fue fácil (recodificando desde Base64) obtener archivos PNG con los resultados de la detección, ya en un formato fácil de leer:

El tamaño total de los registros superó los 400 MB y en total contenían más de un millón de entradas. Está claro que no todos los registros eran datos únicos del paciente.

Respuesta oficial de CMD:

Queremos agradecerle la información sobre la disponibilidad de vulnerabilidades en la base de datos de almacenamiento y registro de errores de Elasticsearch que se transmitió de inmediato el 01/04/2019.

Según esta información, nuestros empleados, junto con especialistas relevantes, tienen acceso limitado a esta base de datos. Se solucionó el error al transferir información confidencial a la base técnica.

Durante el análisis del incidente, fue posible descubrir que la aparición de la base de datos especificada con registros de errores en el dominio público se produjo debido a una razón relacionada con el factor humano. El acceso a los datos se cerró rápidamente el 01/01/2019.

En este momento, los expertos internos y externos están tomando medidas para auditar adicionalmente la infraestructura de TI para la protección de datos.

Nuestra organización ha desarrollado regulaciones especiales para trabajar con datos personales y un sistema de nivel de responsabilidad del personal.

La infraestructura de software actual implica el uso de la base de datos Elasticsearch para almacenar errores. Para aumentar la confiabilidad de algunos sistemas, los servidores correspondientes se migrarán al centro de datos de nuestro socio, a un entorno de software y hardware certificado.

Gracias por su información oportuna.

Siempre se pueden encontrar noticias sobre filtraciones de información e información privilegiada en mi canal de Telegram " Fugas de información ".