Cuando los "sombreros negros", que son los ordenados del bosque salvaje del ciberespacio, son especialmente exitosos en su trabajo sucio, los medios amarillos chillan de alegría. Como resultado, el mundo está comenzando a considerar la ciberseguridad con mayor seriedad. Pero desafortunadamente no de inmediato. Por lo tanto, a pesar del número cada vez mayor de incidentes cibernéticos catastróficos, el mundo aún no está maduro para medidas proactivas activas. Sin embargo, se espera que en el futuro cercano, gracias a los "sombreros negros", el mundo comience a considerar seriamente la ciberseguridad. [7]

Tan en serio como los incendios ... Érase una vez, las ciudades eran muy vulnerables a los incendios catastróficos. Sin embargo, a pesar del peligro potencial, no se tomaron medidas de protección proactivas, incluso después del gigantesco incendio en Chicago en 1871, que cobró cientos de vidas y dejó a cientos de miles de personas sin hogar. Se tomaron medidas de protección proactivas solo después de que una catástrofe similar se repitiera nuevamente, tres años después. Lo mismo con la ciberseguridad: el mundo no resolverá este problema si no hay incidentes catastróficos. Pero incluso si ocurren tales incidentes, el mundo no resolverá este problema de inmediato. [7] Por lo tanto, incluso el dicho: "Hasta que se produzca el error, el hombre no se equivocará", no funciona por completo. Por lo tanto, en 2018, celebramos el 30 aniversario de la inseguridad desenfrenada.

Digresión líricaEl comienzo de este artículo, que escribí originalmente para la revista System Administrator, resultó ser profético en cierto sentido. El número de la revista con este artículo salió literalmente día tras día con un trágico incendio en el centro comercial Kemerovo "Winter Cherry" (20 de marzo de 2018).

Poner Internet en 30 minutos

En 1988, la legendaria galaxia hacker L0pht, hablando con toda su fuerza antes de una reunión de los funcionarios occidentales más influyentes, dijo: “Su equipo computarizado es vulnerable a los ataques cibernéticos de Internet. Y software, hardware y telecomunicaciones. Sus vendedores no se preocupan por este estado de cosas. Porque la legislación moderna no establece ninguna responsabilidad por un enfoque negligente para garantizar la ciberseguridad del software y hardware producido. La responsabilidad por posibles fallas (incluso espontáneas, incluso causadas por la intervención de ciberdelincuentes) recae únicamente en el usuario del equipo. En cuanto al gobierno federal, no tiene las habilidades ni el deseo de resolver este problema. Por lo tanto, si está buscando seguridad cibernética, Internet no es el lugar donde puede encontrarla. Cada una de las siete personas sentadas frente a usted puede romper completamente Internet y, en consecuencia, tomar el control completo sobre el equipo conectado a él. Solo 30 minutos de pulsaciones coreográficas, y ya está hecho ". [7]

Los funcionarios asintieron significativamente, dejando en claro que entendían la gravedad de la situación, pero que no habían hecho nada. Hoy, exactamente 30 años después del legendario desempeño de L0pht, la "inseguridad sin restricciones" reina en el mundo. Hackear equipos informáticos relacionados con Internet es tan fácil que Internet, que originalmente era el ámbito de los científicos y entusiastas idealistas, fue ocupada gradualmente por los profesionales más pragmáticos: delincuentes, estafas, espías y terroristas. Todos ellos aprovechan las vulnerabilidades de los equipos computarizados para extraer beneficios financieros o de cualquier otro tipo. [7]

Los vendedores descuidan la ciberseguridad

Los proveedores a veces ciertamente tratan de corregir algunas de las vulnerabilidades identificadas, pero lo están haciendo de muy mala gana. Porque el beneficio que aportan no es la protección contra los piratas informáticos, sino la nueva funcionalidad que proporcionan a los consumidores. Al centrarse exclusivamente en las ganancias a corto plazo, los proveedores invierten dinero solo para resolver problemas reales, no hipotéticos. La seguridad cibernética, a los ojos de muchos de ellos, es algo hipotético. [7]

La ciberseguridad es una cosa invisible e intangible. Se vuelve tangible solo cuando surgen problemas con él. Si lo ha cuidado bien (ha gastado mucho dinero en proporcionarlo) y no hay problemas, el usuario final no querrá pagar de más. Además, además de aumentar los costos financieros, la implementación de medidas de protección requiere un tiempo de desarrollo adicional, requiere capacidades de equipo limitadas y conduce a una disminución de su productividad. [8]

Es difícil convencer incluso a los propios vendedores de la idoneidad de los costos anteriores, y mucho menos de los consumidores finales. Y dado que los vendedores modernos están interesados en obtener beneficios exclusivamente a corto plazo de las ventas, no están dispuestos a asumir la responsabilidad de garantizar la seguridad cibernética de sus creaciones. [1] Por otro lado, los vendedores más atentos, que sin embargo se encargaron de la seguridad cibernética de sus equipos, se enfrentan al hecho de que los consumidores corporativos prefieren alternativas más baratas y fáciles de usar. T.O. la seguridad cibernética también es de poca preocupación para los consumidores corporativos. [8]

A la luz de lo anterior, no es sorprendente que los proveedores tiendan a descuidar la ciberseguridad y se adhieran a la siguiente filosofía: “Continuar construyendo, continuar vendiendo y, si es necesario, hacer parches. ¿Se bloqueó el sistema? Información perdida? ¿Robaron la base de datos del número de tarjeta de crédito? ¿Hay vulnerabilidades fatales en el equipo? ¡No importa! " Los consumidores, a su vez, deben seguir el principio: "parcheados y rezar". [7]

Cómo sucede esto: ejemplos de la naturaleza

Un ejemplo sorprendente de descuidar la ciberseguridad en el desarrollo es el programa de motivación corporativa de Microsoft: “Si no cumplió con los plazos, será multado. No logré presentar el lanzamiento de mi innovación a tiempo, no se presentará. Si no se implementa, no obtendrá las acciones de la compañía (una porción del pastel de las ganancias de Microsoft) ". Desde 1993, Microsoft comenzó a vincular activamente sus productos a Internet. Dado que esta iniciativa actuó en línea con el mismo programa motivacional, la funcionalidad se expandió más rápido que la protección mantenida a su ritmo. Para deleite de los cazadores de vulnerabilidades pragmáticas ... [7]

Otro ejemplo es la situación con las computadoras y las computadoras portátiles: no vienen con un antivirus preinstalado; y el preajuste de contraseñas seguras tampoco se proporciona en ellas. Se entiende que instalar el antivirus y establecer los parámetros de configuración de seguridad será el usuario final. [1]

Otro ejemplo más extremo: la situación con la ciberseguridad de los equipos comerciales (cajas registradoras, terminales PoS para centros comerciales, etc.). Dio la casualidad de que los vendedores de equipos comerciales venden solo lo que está a la venta, y no lo que es seguro. [2] Si los vendedores de equipos comerciales se preocupan por algo en términos de ciberseguridad, es que, en caso de un incidente controvertido, la responsabilidad recae en otros. [3]

Un buen ejemplo de este desarrollo: la popularización del estándar EMV para tarjetas bancarias, que, gracias al trabajo competente de los especialistas en marketing bancario, se ve a los ojos de un conocimiento técnico inexperto del público, es una alternativa más segura para las tarjetas magnéticas "obsoletas". Al mismo tiempo, la principal motivación de la industria bancaria, que fue responsable del desarrollo del estándar EMV, fue trasladar la responsabilidad de los incidentes fraudulentos (que ocurren por fallas de los carders), de las tiendas a los clientes. Mientras que antes (cuando los pagos se realizaban con tarjetas magnéticas) por discrepancias en débito / crédito, la responsabilidad financiera recaía en las tiendas. [3] Así los bancos que procesan pagos culpan a los vendedores (que usan sus sistemas de servicios bancarios remotos) o a los bancos que emiten tarjetas de pago; los dos últimos, a su vez, transfieren la responsabilidad al titular de la tarjeta. [2]

Los vendedores obstaculizan la ciberseguridad

A medida que la superficie de los ataques digitales crece inexorablemente, gracias al crecimiento explosivo de los dispositivos conectados a Internet, el seguimiento de lo que está conectado a la red corporativa se vuelve más difícil. Al mismo tiempo, los proveedores transfieren las preocupaciones de seguridad de todos los equipos conectados a Internet al usuario final [1]: "Guardar el ahogamiento es el trabajo de los mismos ahogamientos".

Los proveedores no solo no se preocupan por la ciberseguridad de sus creaciones, sino que en algunos casos también obstaculizan su provisión. Entonces, por ejemplo, cuando en 2009 el gusano de la red Conficker se filtró al centro médico Beth Israel e infectó parte del equipo médico allí, el director técnico de este centro médico decidió desactivar la función de soporte de trabajo en el equipo afectado por el gusano en el futuro con la red Sin embargo, se enfrentó al hecho de que "el equipo no puede actualizarse debido a restricciones regulatorias". Le llevó un esfuerzo considerable coordinar con el proveedor la desconexión de las funciones de la red. [4]

Seguridad fundamental de ciber-no-internet

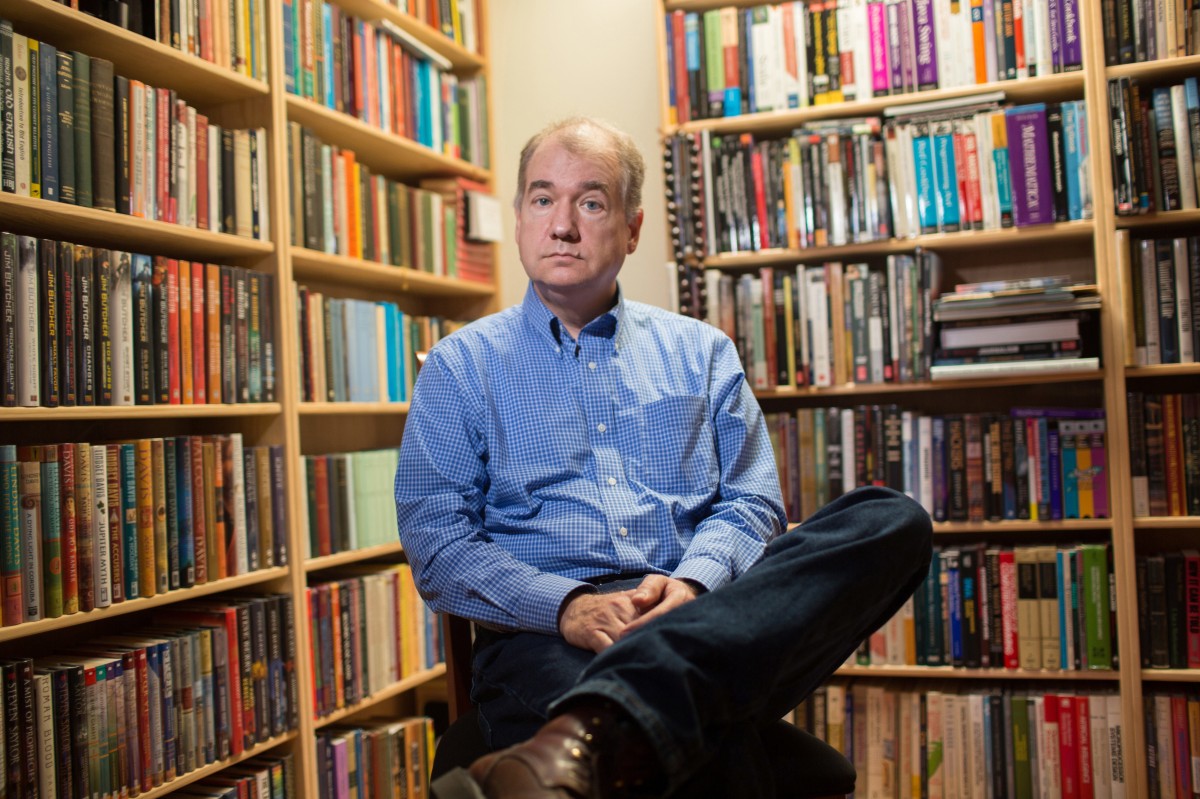

David Clark, el legendario profesor del MIT, que se ganó su apodo "Albus Dumbledore" por su brillante visión, recuerda el día en que el lado oscuro de Internet se reveló al mundo. Clark presidió una conferencia de telecomunicaciones en noviembre de 1988, cuando surgió la noticia de que el primer gusano informático del mundo había pasado por los cables de la red. Clark recordó este momento porque se le hizo responsable de la propagación de este gusano: trajeron al orador en su conferencia (un empleado de una de las principales compañías de telecomunicaciones). Este orador en plena emoción dijo inadvertidamente: “¡Aquí están! Como que cerré esta vulnerabilidad ”, pagó por estas palabras. [5]

Sin embargo, más tarde se hizo evidente que la vulnerabilidad a través de la cual se propagó el gusano mencionado anteriormente no era mérito de ninguna persona en particular. Y esto, estrictamente hablando, ni siquiera era una vulnerabilidad, sino una característica fundamental de Internet: los fundadores de Internet, cuando desarrollaron su creación, se centraron exclusivamente en la velocidad de transferencia de datos y la tolerancia a fallas. No se propusieron la tarea de garantizar la ciberseguridad. [5]

Hoy, décadas después de la fundación de Internet, cuando ya se han gastado cientos de miles de millones de dólares en intentos inútiles para garantizar la ciberseguridad, Internet no se ha vuelto menos vulnerable. Los problemas con su ciberseguridad solo empeoran cada año. Sin embargo, ¿tenemos derecho a culpar a los fundadores de Internet por esto? De hecho, por ejemplo, nadie condenará a los constructores de autopistas por el hecho de que los accidentes ocurren en "sus carreteras"; y nadie condenará a los urbanistas por el robo en "sus ciudades". [5]

Como nació la subcultura hacker

La subcultura hacker se originó a principios de la década de 1960, en el "Club de Modelado Técnico del Ferrocarril" (que opera dentro de los muros del Instituto de Tecnología de Massachusetts). Los entusiastas del club diseñaron y ensamblaron un modelo del ferrocarril, tan grande que llenó toda la sala. Los miembros del club se dividieron espontáneamente en dos grupos: personal de mantenimiento de la paz y especialistas en sistemas. [6]

El primero trabajó con la parte aérea del modelo, el segundo con el subterráneo. Los primeros coleccionaron y decoraron modelos de trenes y ciudades: modelaron el mundo entero en miniatura. Este último trabajó en el soporte técnico de todo este mantenimiento de la paz: las complejidades de los cables, relés e interruptores de coordenadas ubicados en la parte subterránea del modelo, todo lo que controlaba la parte "aérea" y la alimentaba con energía. [6]

Cuando surgió un problema de tráfico y a alguien se le ocurrió una nueva solución ingeniosa para solucionarlo, esta solución se denominó "pirateo". Para los miembros del club, la búsqueda de nuevos hacks se ha convertido en un sentido inherente de la vida. Es por eso que comenzaron a llamarse "hackers". [6]

La primera generación de hackers implementó las habilidades adquiridas en el "Railroad Modeling Club", al escribir programas de computadora en tarjetas perforadas. Luego, cuando ARPANET (el precursor de Internet) llegó al campus en 1969, fueron los hackers quienes se convirtieron en sus usuarios más activos y calificados. [6]

Ahora, décadas después, la Internet moderna se asemeja a la parte muy "subterránea" del modelo ferroviario. Debido a que sus antepasados eran los mismos piratas informáticos, los alumnos del "Club de modelado ferroviario". Solo los hackers ahora en lugar de miniaturas modeladas manejan ciudades reales. [6]

¿Cómo surgió el enrutamiento BGP?

A finales de los años 80, como resultado de un aumento similar a una avalancha en la cantidad de dispositivos conectados a Internet, Internet se acercó a una severa restricción matemática incorporada en uno de los protocolos básicos de Internet. Por lo tanto, cualquier conversación de los ingenieros de entonces, al final, se convirtió en una discusión sobre este problema. Dos amigos no fueron la excepción: Jacob Rechter (un ingeniero de IBM) y Kirk Lockheed (fundador de Cisco). Por casualidad se reunieron en la mesa, comenzaron a discutir medidas para mantener Internet en funcionamiento. Los amigos escribieron sus ideas sobre lo que vino a la mano: una servilleta de salsa de tomate sucia. Luego el segundo. Luego el tercero. El "Protocolo de tres servilletas", como lo llamaron en broma los inventores, conocido en los círculos oficiales como BGP (Border Gateway Protocol; Border Routing Protocol), pronto revolucionó Internet. [8]

Para Rechter y Lockheed, BGP era solo un hack relajado diseñado en el espíritu del Railroad Modeling Club mencionado anteriormente, una solución temporal que pronto debería ser reemplazada. Friends desarrolló BGP en 1989. Sin embargo, hoy, después de 30 años, la parte predominante del tráfico de Internet sigue siendo enrutada por el "protocolo en tres servilletas", a pesar de las llamadas cada vez más alarmantes sobre problemas críticos con su ciberseguridad. Un pirateo temporal se ha convertido en uno de los protocolos básicos de Internet, y sus desarrolladores han visto por su propia experiencia que "no hay nada más permanente que las soluciones temporales". [8]

Las redes de todo el mundo se han cambiado a BGP. Vendedores influyentes, clientes adinerados y compañías de telecomunicaciones: se enamoraron rápidamente de BGP y se acostumbraron. Por lo tanto, a pesar de las campanas cada vez más preocupantes sobre la inseguridad de este protocolo, la comunidad de TI todavía no está entusiasmada con la mudanza a equipos nuevos y más seguros. [8]

Enrutamiento BGP de ciberseguridad

¿Por qué el enrutamiento BGP es tan bueno y por qué la comunidad de TI no tiene prisa por abandonarlo? BGP ayuda a los enrutadores a tomar decisiones sobre dónde enviar los flujos gigantescos de datos transmitidos a través de una enorme red de líneas cruzadas. BGP ayuda a los enrutadores a elegir las rutas apropiadas, a pesar de que la red cambia constantemente y a menudo se forman atascos en las rutas populares. El problema es que no hay un mapa de enrutamiento global en Internet. Los enrutadores que utilizan BGP toman decisiones sobre qué ruta utilizar, en función de la información recibida de sus vecinos en el ciberespacio, que a su vez recopilan información de sus vecinos, etc. Sin embargo, esta información se falsifica fácilmente, lo que significa que el enrutamiento BGP es muy vulnerable a los ataques MiTM. [8]

Por lo tanto, regularmente haciendo preguntas como las siguientes: "¿Por qué el tráfico entre dos computadoras en Denver hizo un desvío gigante a través de Islandia?", "¿Por qué los datos secretos del Pentágono alguna vez fueron en tránsito por Beijing?" Estas preguntas tienen respuestas técnicas, pero todas se reducen al hecho de que el protocolo BGP se basa en la confianza: confianza en las recomendaciones recibidas de los enrutadores vecinos. Debido a la naturaleza de confianza del protocolo BGP, los misteriosos señores del tráfico pueden atraer flujos de datos de otras personas a sus posesiones si lo desean. [8]

Un ejemplo vivo es el ataque BGP de China contra el Pentágono estadounidense. En abril de 2010, el gigante estatal de telecomunicaciones, China Telecom, envió decenas de miles de enrutadores en todo el mundo, incluidos 16,000 de los Estados Unidos, un mensaje BGP sobre la disponibilidad de mejores rutas. En ausencia de un sistema que pudiera validar los mensajes BGP de China Telecom, los enrutadores de todo el mundo comenzaron a enviar datos en tránsito a través de Beijing. Incluyendo el tráfico del Pentágono y otros sitios del Departamento de Defensa de los Estados Unidos. La facilidad con la que se redirigió el tráfico y la falta de protección efectiva contra este tipo de ataque, es otra campana insegura del enrutamiento BGP. [8]

BGP es teóricamente vulnerable a un ciberataque aún más peligroso. En el caso de que los conflictos internacionales se desarrollen en el ciberespacio con toda su fuerza, China Telecom, o algún otro gigante de las telecomunicaciones, podría intentar declarar como sus secciones de Internet las posesiones que en realidad no le pertenecen. Tal movimiento confundiría a los enrutadores que tendrían que apresurarse entre aplicaciones competidoras por los mismos bloques de direcciones de Internet. , . - – . , . [8]

BGP BGPSEC

BGP , , . BGP-, , : . , . [8]

2010 – BGP- . , , BGPSEC, BGP. - BGP , . [8]

, 1988 ( BGP) , « », – MIT , . , , , – . , . BGP , IT- , . , , BGP- , - 0%. [8]

BGP- – «»

BGP- – , , « , ». , , , . - , , . ( ) . : , . [8]

-, - – /. , - , . , , ? ? [8]

, . 100 – . , . , , – . , , . . – , Linux. , , , – Linux . . . Linux . , , Linux: , , , , . [9]

Linux , . – . , , . [9]

Linux . Linux', – , . Linux' , . , , . - , – . , « ». , : « . ». , . [9] , :

« – . : , . , – . , -. . - . , . , , , . , , , . . ». [9]

: OpenSource [10]OpenSource- , : OpenSource . OpenSource . « », - OpenSource-. . , OpenSource . , , , . « » – . OpenSource-: .

2016 : 28- «» , OpenSource-, . , . , – OpenSource-, – , , .

– , . , - . : , . , .

, OpenSource- , « », – ( ). .

Barra lateral: ¿Quizás los servicios especiales y los desarrolladores de antivirus nos protegerán?2013 , « » , . , , «» ( ). « » – , «». [11]

2016 , . , ( ), . [11]

Barra lateral: Ciberseguridad forzada. 2017 , - ( ) 2016 70 . . - , , , - , , . 26 « ». 1 2018 , , - , . [12]