Unidad USB EyeDisk a prueba de biometría que no se puede descifrar

Unidad USB EyeDisk a prueba de biometría que no se puede descifrarLos métodos más modernos de protección biométrica no siempre significan una mayor seguridad. El fracaso de los desarrolladores de eyeDisk en realidad revela tendencias más generales. Desafortunadamente, en la industria de TI, sucede que bajo la influencia de nuevas tecnologías "brillantes", las personas se olvidan de los conceptos básicos de seguridad.

Los desarrolladores promocionaron eyeDisk como una unidad USB "irrompible" y colocaron con éxito

más de $ 21,000 en pedidos anticipados en Kickstarter.

De hecho, el dispositivo eyeDisk es una tarjeta flash con una cámara integrada que escanea el iris. Dado que la potencia de procesamiento del gadget no es suficiente para el análisis y la autenticación de imágenes, la imagen junto con la contraseña se transfiere por USB a una computadora con un software especial.

El escaneo y el reconocimiento tardan aproximadamente 0,5 segundos.

Una unidad flash de 32GB se vende por $ 99, y los inversores podrían pedirla por $ 50 como parte de una campaña de crowdfunding. La unidad flash de 128 GB más cara cuesta $ 178 ($ 89). Las ventas comenzaron en marzo de 2019.

Una unidad flash "irrompible" ha llamado la atención de los hackers de PenTestPartners.

Escriben que lo primero que hicieron fue conectar los medios a la máquina virtual de Windows. Fue reconocido como tres dispositivos, incluida una cámara USB. La cámara infrarroja toma divertidas fotografías en blanco y negro: por ejemplo, las personas con barba no ven barba.

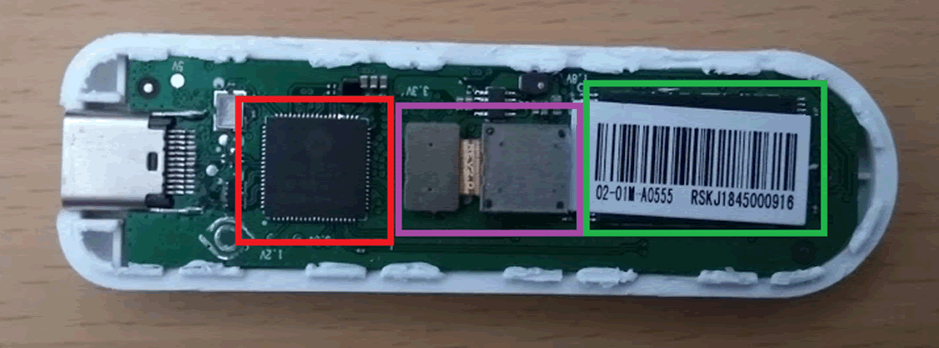

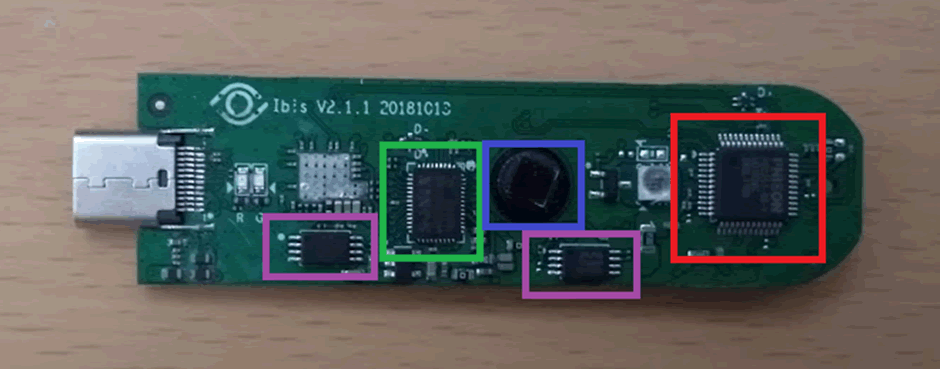

Pentesters luego abrió eyeDisk y examinó su interior. Posteriormente, esto no fue útil para hackear, pero este es el procedimiento estándar. Llamaron la atención sobre un hecho curioso: hay tres MCU en el tablero (resaltados en rojo y verde en las fotografías), pero no hay una unidad de control central entre ellos, cada chip tiene su propio papel.

La cámara se muestra en azul y el microcircuito tssop8 en púrpura (PUYA P25Q040H SPI NOR Flash).

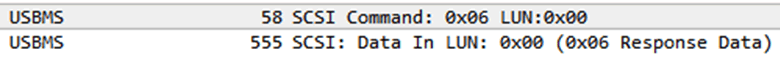

Luego llegó el momento del software. Las últimas versiones de sniffer de paquetes Wireshark pueden escuchar el tráfico a través de USB. Como referencia, el almacenamiento masivo USB es un shell para comandos SCSI, por lo que el patrón general se parece a esto:

Aquí están el LUN (número de unidad lógica) bajo el cual se reconoce el dispositivo, y el bloque de descriptores de comando CDB (bloque de descriptor de comando). En este caso, el paquete superior envía un comando SCSI con el código de operación 0x06 y recibe una respuesta del dispositivo. En terminología USB, la palabra "In" indica la dirección hacia el host, "Out" - hacia el dispositivo.

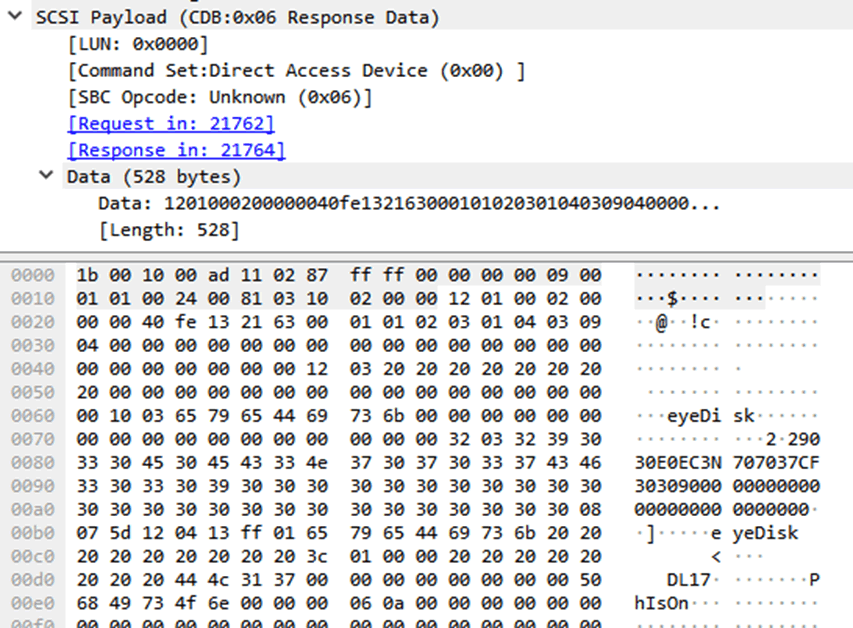

El contenido del primer paquete:

Contenido del paquete de respuesta:

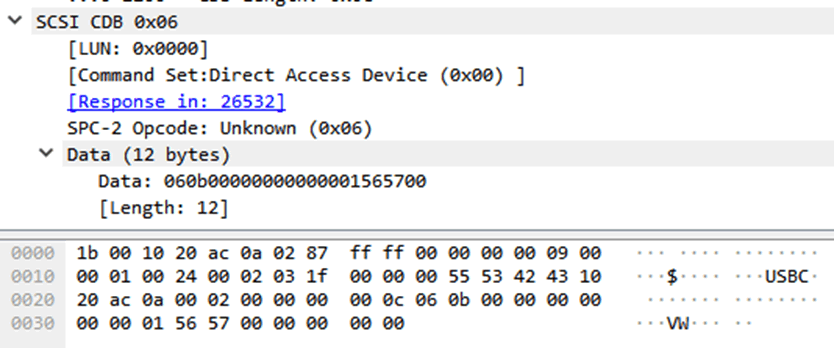

Pero qué paquetes se transmiten al momento de desbloquear el dispositivo después de una autenticación exitosa. Primero, el comando SCSI del host:

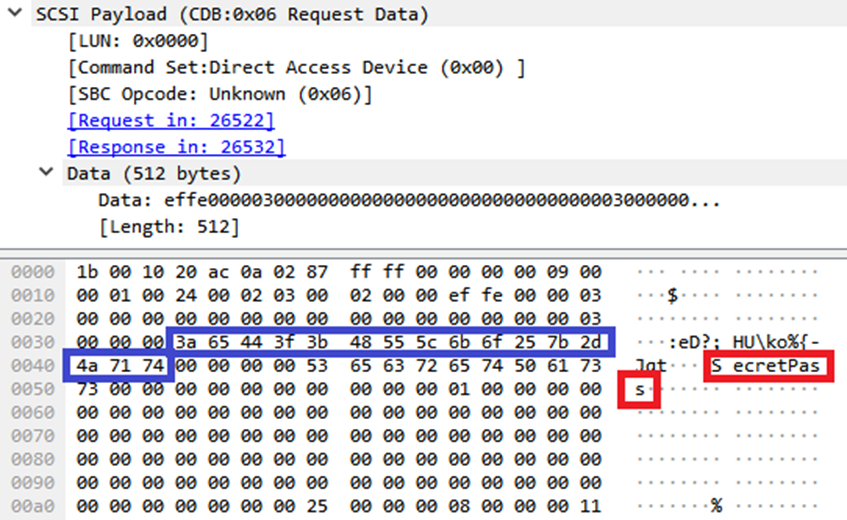

Y la respuesta del dispositivo:

Rojo indica la contraseña configurada para el dispositivo. Como puede ver, se transmite en claro. Pero escuchar el bus USB no es difícil, lo que los desarrolladores no pensaron en absoluto. O bien, fueron los autónomos a quienes no se les dijo directamente que implementaran el cifrado de contraseña (consulte el artículo

"Los desarrolladores web escriben código inseguro por defecto" : el mismo problema en la web).

16 bytes del hash de iris se resaltan en azul en la captura de pantalla, el segundo factor de autenticación de dos factores.

Lo más interesante es que si ingresa una contraseña incorrecta o escanea un iris arbitrario, el programa envía exactamente el mismo paquete de datos al dispositivo, recibiendo la misma respuesta.

Eso es todo lo que es una unidad eyeDisk "irrompible".

Los pentesters jugaron un poco con la memoria flash, hicieron un volcado y encontraron un área específica de memoria donde se almacena la contraseña. Aunque esto ya era, en principio, opcional. La principal vulnerabilidad es que para la verificación, el software solicita una contraseña y un escaneo del iris del usuario real desde el dispositivo, que se transmite de forma clara. La información se transmite durante cada intento de autenticación y se produce la reconciliación en el host.

El informe de vulnerabilidad se envió a eyeDisk hace un mes, el fabricante prometió corregir la vulnerabilidad, pero aún no ha respondido, a este respecto, los pentesters decidieron anunciar los detalles del hack.

Escuchar el tráfico muy a menudo revela vulnerabilidades en los dispositivos de Internet de cosas y otros periféricos. Los desarrolladores a veces olvidan que puedes escuchar cualquier canal de transmisión. Las modernas tecnologías modernas como el escaneo del iris u otros datos biométricos no agregarán seguridad si descuida el cifrado.