Una

vulnerabilidad descubierta en

Exchange este año permite a cualquier usuario de dominio obtener derechos de administrador de dominio y comprometer Active Directory (AD) y otros hosts conectados. Hoy le diremos cómo funciona este ataque y cómo detectarlo.

Así es como funciona este ataque:

Así es como funciona este ataque:- Un atacante toma posesión de la cuenta de cualquier usuario de dominio con un buzón activo para suscribirse a la función de notificación push de Exchange

- Un atacante usa la retransmisión NTLM para engañar a un servidor de Exchange: al final, el servidor de Exchange se conecta a la computadora del usuario comprometido usando el método NTLM sobre HTTP, que el atacante luego usa para autenticarse en el controlador de dominio usando LDAP con la información de la cuenta de Exchange

- Como resultado, el atacante usa estos privilegios de cuenta de Exchange para elevar sus privilegios. Este último paso también puede ser realizado por un administrador hostil que ya tiene acceso legítimo para realizar el cambio de derechos necesario. Al crear una regla para detectar esta actividad, estará protegido de este y otros ataques similares.

Posteriormente, un atacante podría, por ejemplo, ejecutar DCSync para obtener contraseñas hash para todos los usuarios en un dominio. Esto le permitirá implementar varios tipos de ataques, desde ataques en el boleto dorado hasta la transmisión del hash.

El equipo de investigación de Varonis ha estudiado este vector de ataque en detalle y ha preparado una guía para que nuestros clientes lo detecten y al mismo tiempo verifiquen si ya han sido comprometidos.

Detección de escalada de privilegios de dominio

En

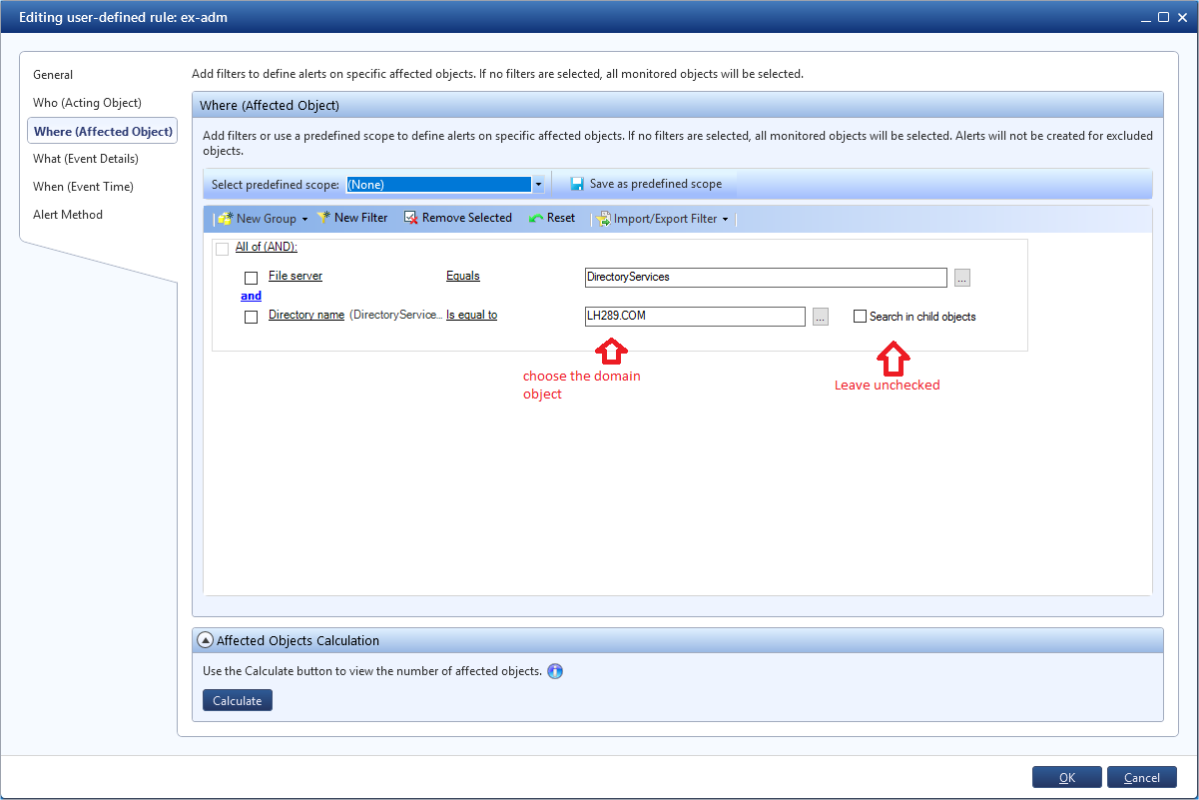

DatAlert, cree una regla personalizada para realizar un seguimiento de los cambios en los permisos de objetos específicos. Funcionará al agregar derechos y permisos al objeto de interés en el dominio:

- Especifique un nombre de regla

- Establezca la categoría como "Escalada de privilegios"

- Establezca el valor para el tipo de recurso en Todos los tipos de recursos

- Servidor de archivos = DirectoryServices

- Establezca el dominio que le interesa, por ejemplo, por nombre

- Agregue un filtro para agregar permisos en un objeto AD

- Y no olvide dejar la opción "Buscar en objetos secundarios" sin marcar

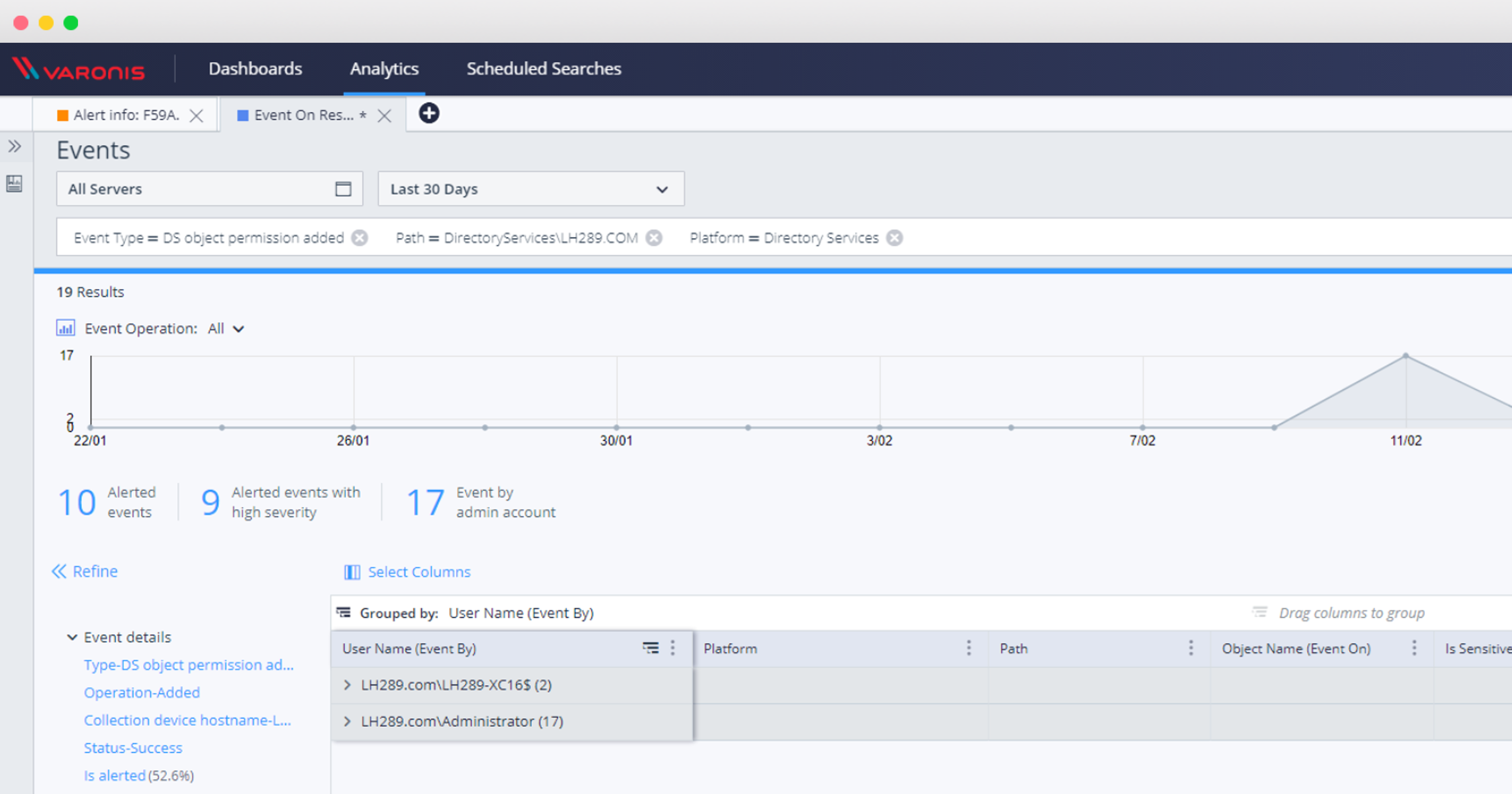

Y ahora el informe: detección de cambio de derechos de objeto de dominio

Los cambios en los permisos en un objeto AD son una ocurrencia rara, por lo que cualquier cosa que causó esta advertencia debe investigarse. También sería bueno probar la apariencia y el contenido del informe antes de lanzar la regla en la batalla.

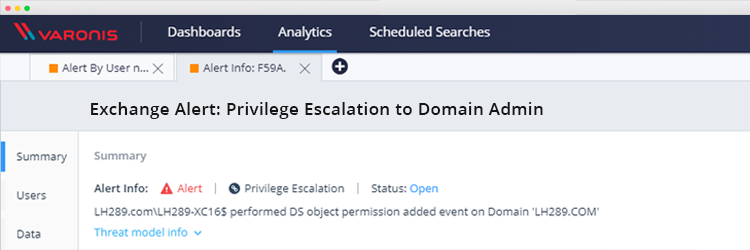

Este informe también mostrará si ya ha sido comprometido por este ataque:

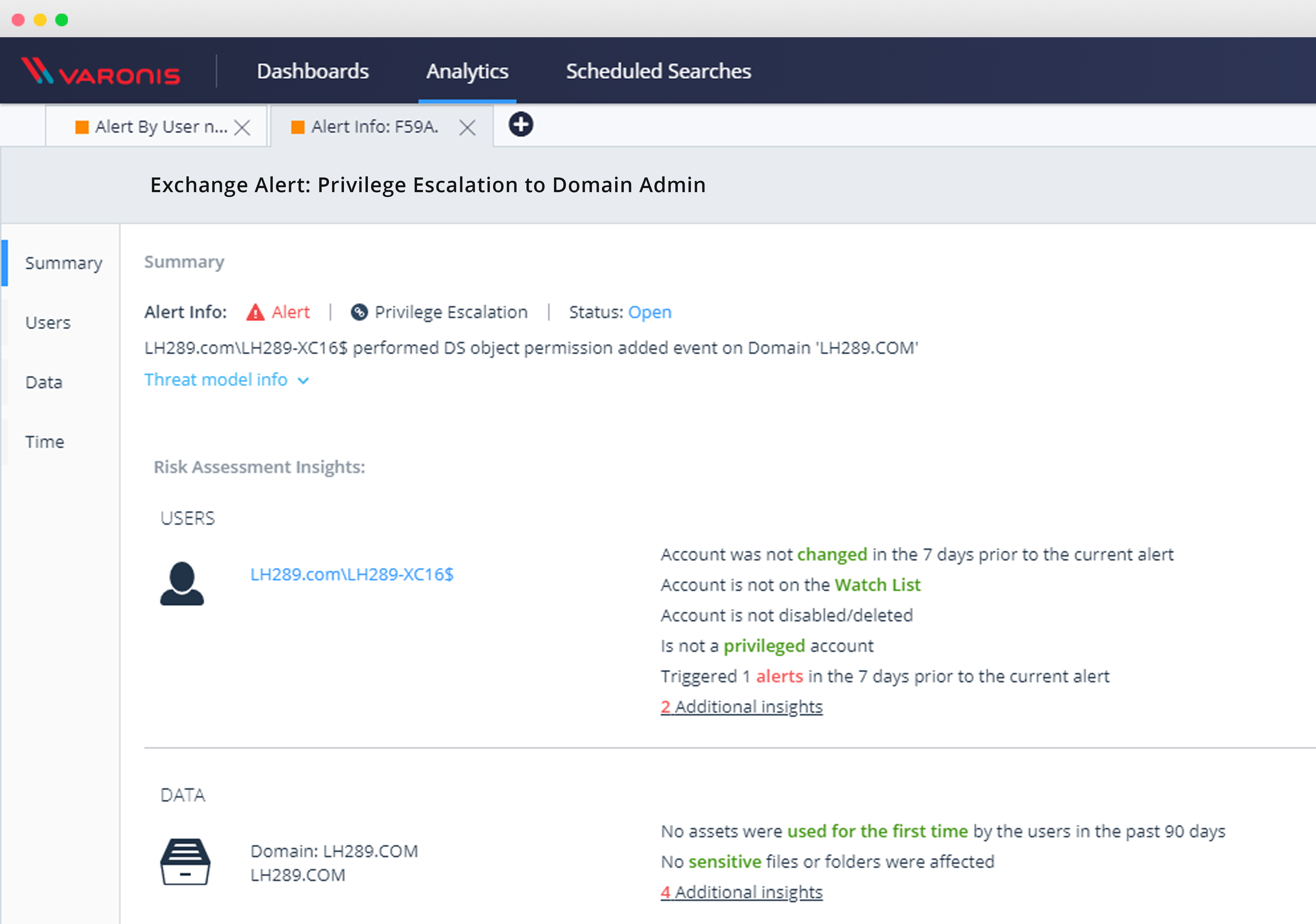

Después de activar la regla, puede investigar todos los demás eventos de escalada de privilegios utilizando la interfaz web DatAlert:

Después de configurar esta regla, puede monitorearse y protegerse de estos y otros tipos de vulnerabilidades de seguridad, investigar eventos con objetos de servicio de directorio AD y verificar que está expuesto a esta vulnerabilidad crítica.