Recientemente, la empresa de investigación Javelin Strategy & Research publicó el informe The State of Strong Authentication 2019. Sus creadores recopilaron información sobre qué métodos de autenticación se utilizan en el entorno corporativo y las aplicaciones de los usuarios, y también sacaron conclusiones interesantes sobre el futuro de la autenticación fuerte.

Ya publicamos la traducción de la primera parte con las conclusiones de los autores del informe

sobre Habré . Y ahora presentamos a su atención la segunda parte, con datos y gráficos.

Del traductorNo copiaré completamente el bloque completo del mismo nombre de la primera parte, pero aún duplicaré un párrafo.

Todas las cifras y hechos se presentan sin el más mínimo cambio, y si no está de acuerdo con ellos, es mejor no discutir con el traductor, sino con los autores del informe. Pero mis comentarios (hechos como citas, y marcados en el texto por el italiano ) son mi juicio de valor y para cada uno de ellos estaré encantado de discutir (así como la calidad de la traducción).

Autenticación de usuario

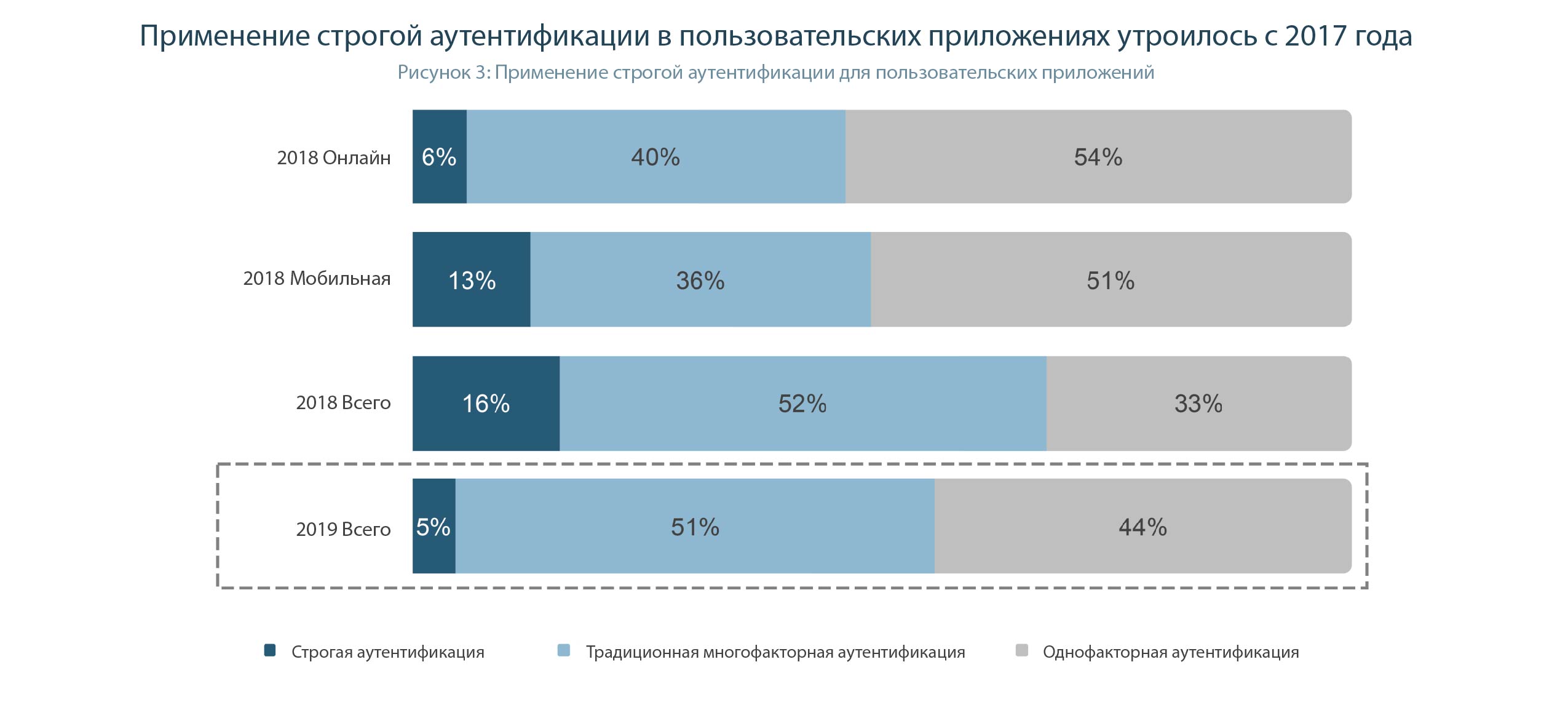

Desde 2017, el uso de autenticación fuerte en aplicaciones de usuario ha crecido rápidamente, principalmente debido a la disponibilidad de métodos de autenticación criptográfica en dispositivos móviles, aunque solo un porcentaje ligeramente menor de las empresas usa autenticación fuerte para aplicaciones de Internet.

En general, el porcentaje de empresas que utilizan autenticación fuerte en sus negocios se triplicó del 5% en 2017 al 16% en 2018 (Figura 3).

Las posibilidades de usar una autenticación fuerte para aplicaciones web todavía son limitadas (

debido al hecho de que solo las versiones muy nuevas de algunos navegadores admiten la interacción con tokens criptográficos, sin embargo, este problema se resuelve instalando software adicional, como el complemento Rutoken ). Las empresas utilizan métodos alternativos para la autenticación en línea, como programas de dispositivos móviles que generan contraseñas de un solo uso.

Las claves criptográficas de hardware (es

decir, solo los estándares FIDO ), como las ofrecidas por Google, Feitian, One Span y Yubico, se pueden usar para una autenticación sólida sin instalar software adicional en computadoras de escritorio y portátiles (

porque la mayoría de los navegadores ya admiten el estándar WebAuthn de FIDO ), pero solo el 3% de las empresas utilizan esta función para iniciar sesión en sus usuarios.

La comparación de tokens criptográficos (como Rutoken PKI EDS ) y claves secretas que funcionan de acuerdo con los estándares de FIDO no solo está fuera del alcance de este informe, sino también de mis comentarios al respecto. Si es así, brevemente, ambos tipos de tokens usan algoritmos y principios de operación similares. Actualmente, los fabricantes de navegadores admiten mejor los tokens FIDO, aunque las cosas cambiarán pronto a medida que más navegadores admitan la API web USB . Pero los tokens criptográficos clásicos están protegidos por un código PIN, pueden firmar documentos electrónicos y usarse para autenticación de dos factores en Windows (cualquier versión), Linux y Mac OS X, tienen API para varios lenguajes de programación que permiten implementar 2FA y ES en aplicaciones de escritorio, móviles y web , y los tokens producidos en Rusia admiten algoritmos rusos GOST. En cualquier caso, un token criptográfico, independientemente del estándar por el que se crea, es el método de autenticación más confiable y conveniente.

Más allá de la seguridad: otros beneficios de una autenticación fuerte

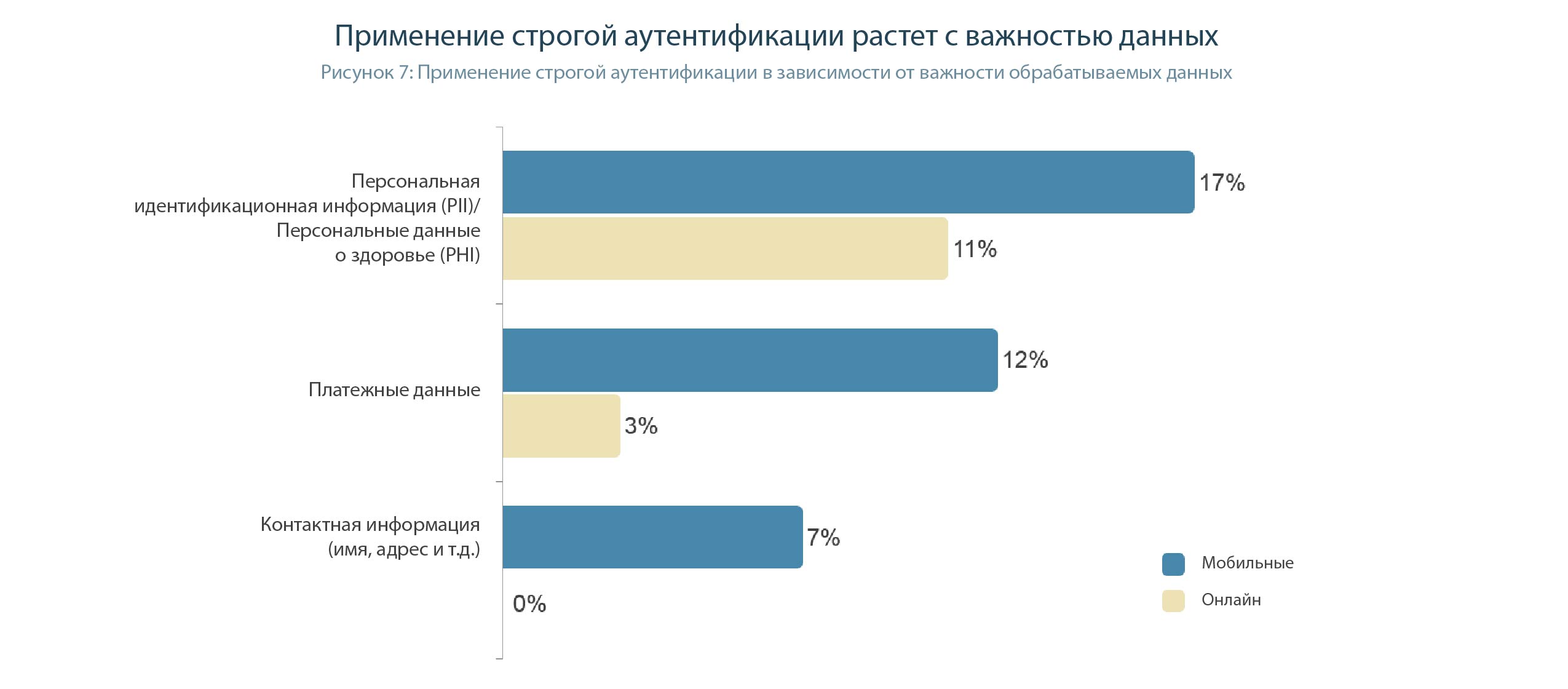

No es sorprendente que el uso de autenticación fuerte esté estrechamente relacionado con la importancia de los datos almacenados por la empresa. Las empresas que almacenan información personal confidencial (información de identificación personal (PII)), como los números de Seguro Social o la información de salud personal (PHI), enfrentan las presiones legales y regulatorias más importantes. Son estas compañías las que se adhieren más agresivamente a la autenticación fuerte. La presión sobre el negocio se ve exacerbada por las expectativas de los clientes que desean saber que las organizaciones en las que confían sus datos más confidenciales utilizan métodos de autenticación confiables. Las organizaciones que procesan PII o PHI confidenciales tienen más del doble de probabilidades de utilizar una autenticación segura que las organizaciones que almacenan solo información de contacto del usuario (Figura 7).

Desafortunadamente, las empresas aún no desean implementar métodos de autenticación confiables. Casi un tercio de los tomadores de decisiones empresariales consideran que las contraseñas son el método de autenticación más efectivo, entre todos los que se enumeran en la Figura 9, y el 43% considera que las contraseñas son el método de autenticación más fácil.

Este diagrama nos demuestra que los desarrolladores de aplicaciones empresariales son los mismos en todo el mundo ... No ven ganancias al implementar mecanismos avanzados de protección de acceso a cuentas y comparten los mismos conceptos erróneos. Y solo las acciones de los reguladores pueden marcar la diferencia.

No tocaremos las contraseñas. Pero, ¿en qué debería creer para considerar que las preguntas de seguridad son más seguras que los tokens criptográficos? La efectividad de las preguntas de control, que se seleccionan de manera elemental, se estimó en un 15%, y no en tokens pirateados, solo en 10. Al menos se vería la película "The Illusion of Deception", aunque en forma alegórica, se muestra con qué facilidad los magos atrajeron todo lo necesario para el empresario corrupto. las respuestas lo dejaron sin dinero.

Y un hecho más que dice mucho sobre las calificaciones de los responsables de los mecanismos de seguridad en las aplicaciones de los usuarios. En su entendimiento, el proceso de ingresar una contraseña es una operación más simple que la autenticación usando un token criptográfico. Sin embargo, parece que podría ser más fácil conectar el token al puerto USB e ingresar un código PIN simple.

Es importante tener en cuenta que la implementación de una autenticación sólida permite a las empresas dejar de pensar en los métodos de autenticación y las reglas de trabajo necesarias para bloquear esquemas fraudulentos para satisfacer las necesidades reales de sus clientes.

Si bien el cumplimiento normativo es una prioridad máxima prudente para las empresas que usan una autenticación sólida y aquellas que no lo hacen, las empresas de autenticación que ya usan una autenticación fuerte tienen muchas más probabilidades de decir que aumentar la lealtad del cliente El indicador más importante que tienen en cuenta al evaluar el método de autenticación. (18% vs 12%) (Figura 10).

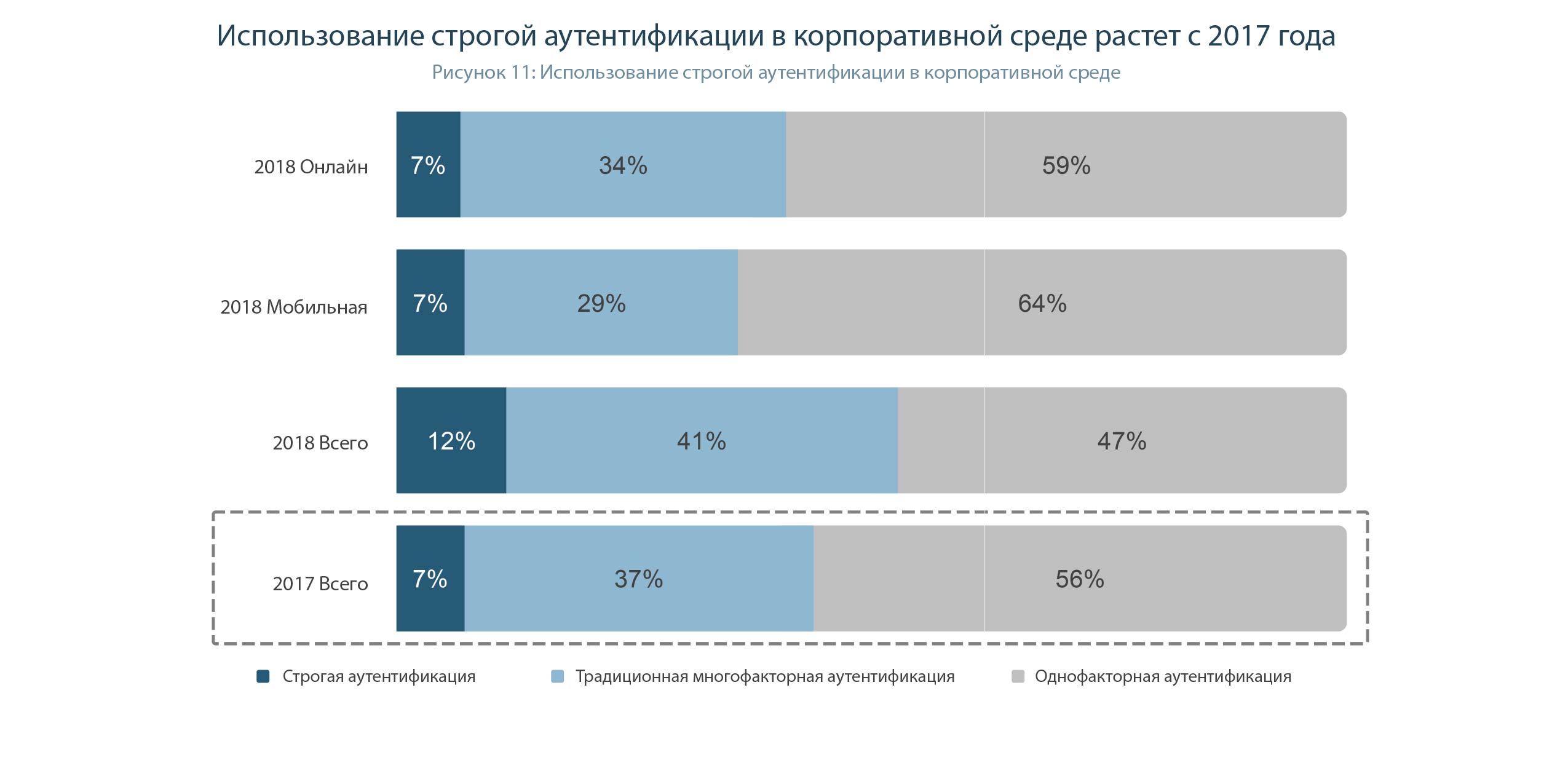

Autenticación Corporativa

Desde 2017, la implementación de autenticación fuerte en las empresas ha ido creciendo, pero un poco más modesta que para las aplicaciones de consumo. La proporción de empresas que utilizan autenticación fuerte aumentó del 7% en 2017 al 12% en 2018. A diferencia de las aplicaciones de usuario, en el entorno corporativo, el uso de métodos de autenticación sin contraseña es algo más común en aplicaciones web que en dispositivos móviles. Aproximadamente la mitad de las empresas informan que usan solo nombres de usuario y contraseñas para autenticar a sus usuarios al iniciar sesión, y una de cada cinco (22%) también depende exclusivamente de las contraseñas para la autenticación secundaria al acceder a datos confidenciales (

es decir, el usuario primero inicia sesión en la aplicación, usando un método de autenticación más simple, y si quiere obtener acceso a datos críticos, realizará otro procedimiento de autenticación, esta vez generalmente usando un método más confiable ).

Debe comprender que el informe no tiene en cuenta el uso de tokens criptográficos para la autenticación de dos factores en los sistemas operativos Windows, Linux y Mac OS X. Y este es actualmente el uso más extendido de 2FA. (Por desgracia, los tokens creados de acuerdo con los estándares FIDO pueden implementar 2FA solo para Windows 10).

Además, si la implementación de 2FA en aplicaciones en línea y móviles requiere un conjunto de medidas, incluida la finalización de estas aplicaciones, entonces para la implementación de 2FA en Windows solo necesita configurar PKI (por ejemplo, basado en Microsoft Certification Server) y políticas de autenticación en AD.

Y dado que la protección de la entrada a la PC y el dominio en funcionamiento es un elemento importante para proteger los datos corporativos, la implementación de la autenticación de dos factores se está volviendo cada vez más.

Los siguientes dos métodos más comunes de autenticación de usuarios al ingresar al sistema son las contraseñas de un solo uso proporcionadas a través de una aplicación separada (13% de las empresas) y las contraseñas de un solo uso enviadas por SMS (12%). Aunque el porcentaje de uso de ambos métodos es muy similar, OTP SMS se usa con mayor frecuencia para aumentar el nivel de autorización (en el 24% de las empresas). (Figura 12).

El aumento en el uso de autenticación fuerte en la empresa probablemente se puede explicar por la mayor disponibilidad de implementaciones de métodos de autenticación criptográfica en las plataformas de gestión de identificación de la empresa (en otras palabras, los sistemas corporativos SSO e IAM han aprendido a usar tokens).

Para la autenticación móvil de empleados y contratistas, las empresas confían más en las contraseñas que en las aplicaciones de consumo. Poco más de la mitad (53%) de las empresas utilizan contraseñas para autenticar el acceso de los usuarios a los datos de la empresa a través de un dispositivo móvil (Figura 13).

En el caso de los dispositivos móviles, uno podría creer en el gran poder de la biometría, si no fuera por los muchos casos con falsificaciones de impresiones, voces, rostros e incluso iris. Una sola consulta de búsqueda mostrará que simplemente no existe una forma confiable de autenticación biométrica. Ciertamente existen sensores realmente precisos, pero son muy caros y de gran tamaño, y no están instalados en teléfonos inteligentes.

Por lo tanto, el único método 2FA que funciona en dispositivos móviles es el uso de tokens criptográficos que se conectan a un teléfono inteligente a través de interfaces NFC, Bluetooth y USB Tipo-C.

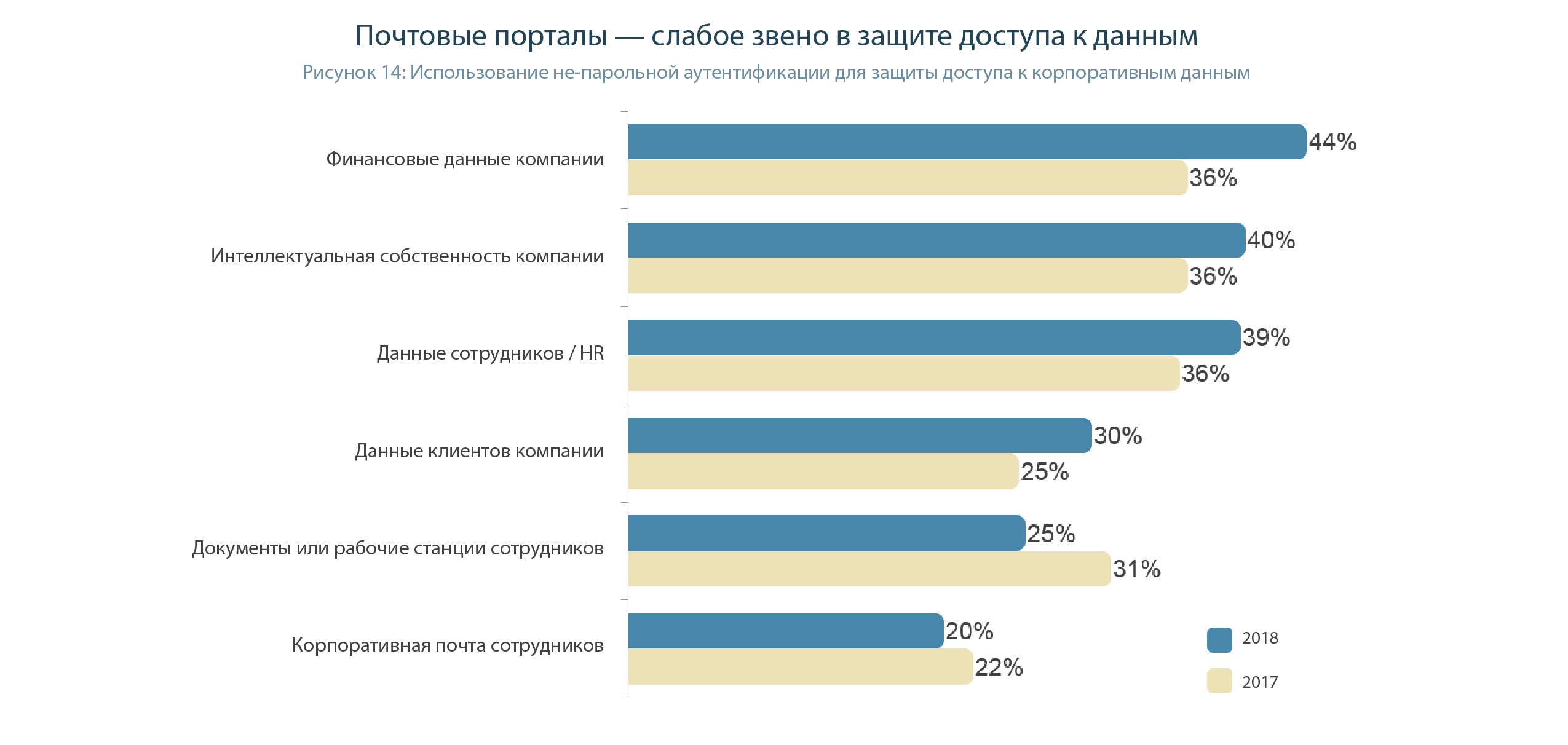

La protección de los datos financieros de la compañía es la razón principal para invertir en autenticación sin contraseña (44%) con el crecimiento más rápido desde 2017 (un aumento de ocho puntos porcentuales). La siguiente es la protección de los datos de propiedad intelectual (40%) y personal (RR. HH.) (39%). Y es comprensible por qué: no solo el valor asociado con este tipo de datos es ampliamente reconocido, sino que un número relativamente pequeño de empleados también trabaja con ellos. Es decir, los costos de implementación no son tan grandes, y solo unas pocas personas necesitan aprender a trabajar con un sistema de autenticación más complejo. Por el contrario, los tipos de datos y dispositivos a los que suelen acceder la mayoría de los empleados de la empresa todavía están protegidos exclusivamente con contraseñas. Los documentos de los empleados, las estaciones de trabajo y los portales de correo electrónico corporativo son las áreas de mayor riesgo, ya que solo una cuarta parte de las empresas protegen estos activos con autenticación sin contraseña (Figura 14).

En general, el correo electrónico corporativo es una cosa muy peligrosa y "permeable", cuyo grado de peligro potencial es subestimado por la mayoría de los CIO. Todos los días, los empleados reciben docenas de correos electrónicos, entonces, ¿por qué ni siquiera un mensaje de phishing (es decir, fraudulento) entre ellos? Esta carta se emitirá al estilo de las cartas de la empresa, por lo que el empleado hará clic en el enlace de esta carta sin temor. Bueno, entonces podría ser cualquier cosa, por ejemplo, cargar un virus en una máquina atacada o extraer contraseñas (incluido el uso de ingeniería social, ingresando un formulario de autenticación falso creado por un atacante).

Para evitar que tales cosas sucedan, los correos electrónicos deben estar firmados. Entonces quedará claro de inmediato qué carta fue creada por un empleado legal y qué atacante. En Outlook / Exchange, por ejemplo, una firma electrónica basada en tokens criptográficos se activa de manera bastante rápida y simple y se puede usar junto con la autenticación de dos factores en PC y dominios de Windows.

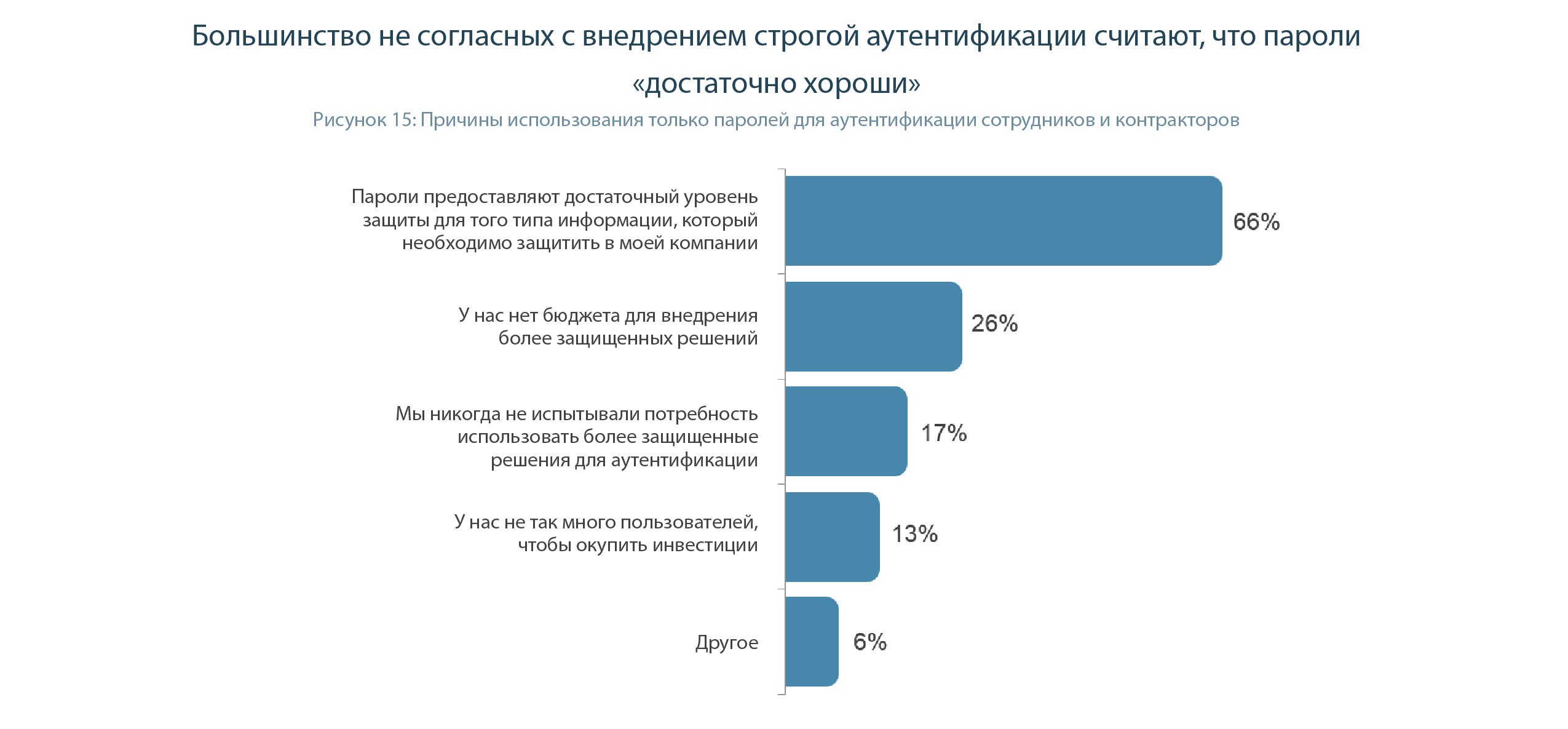

Entre los ejecutivos que confían únicamente en la autenticación de contraseña dentro de la empresa, dos tercios (66%) lo hacen porque piensan que las contraseñas proporcionan seguridad suficiente para el tipo de información que su empresa necesita proteger (Figura 15).

Pero los métodos de autenticación fuertes se están volviendo más comunes. En gran parte debido al hecho de que su disponibilidad está aumentando. Cada vez más, el control de acceso e identidad (IAM), los navegadores y los sistemas operativos admiten la autenticación mediante tokens criptográficos.

La autenticación fuerte también tiene otra ventaja. Como la contraseña ya no se usa (se reemplaza con un PIN simple), no hay solicitudes de empleados que soliciten cambiar la contraseña olvidada. Lo que a su vez reduce la carga sobre el departamento de TI de la empresa.

Resumen y conclusiones

- Los gerentes a menudo no tienen el conocimiento necesario para evaluar la efectividad real de varias opciones de autenticación. Están acostumbrados a confiar en métodos de seguridad obsoletos , como contraseñas y preguntas de seguridad, simplemente porque "solía funcionar".

- Los usuarios tienen este conocimiento en un grado aún menor , para ellos lo principal es la simplicidad y la conveniencia . Hasta ahora, no tienen ningún incentivo para elegir soluciones más seguras .

- Los desarrolladores de aplicaciones personalizadas a menudo no tienen ninguna razón para implementar la autenticación de dos factores en lugar de la autenticación de contraseña. No hay competencia en el nivel de protección en las aplicaciones de usuario.

- Toda la responsabilidad del pirateo se transfiere al usuario . Llamó la contraseña de un solo uso al atacante, para culpar . Tu contraseña fue interceptada o espiada, la culpa es tuya. No exigí al desarrollador que utilizara métodos de autenticación confiables en el producto, es la culpa .

- El regulador correcto debería, en primer lugar, exigir a las empresas que implementen soluciones que bloqueen las fugas de datos (en particular, la autenticación de dos factores), y no castiguen la fuga de datos que ya ha ocurrido .

- Algunos desarrolladores de software están tratando de vender soluciones antiguas y no particularmente confiables a los consumidores en un hermoso empaque de un producto "innovador". Por ejemplo, autenticación, vinculando a un teléfono inteligente específico o utilizando datos biométricos. Como puede ver en el informe, solo una solución basada en una autenticación fuerte, es decir, tokens criptográficos, puede ser realmente confiable .

- El mismo token criptográfico se puede utilizar para varias tareas : para una autenticación sólida en el sistema operativo de la empresa, en una aplicación corporativa y de usuario, para la firma electrónica de transacciones financieras (importantes para aplicaciones bancarias), documentos y correo electrónico.