Como saben, algunas personas arrojan monedas a una fuente o al mar para tener suerte o para regresar a este lugar más tarde.

Entonces, los ciberatacantes hacen lo mismo: a menudo ocultan algunos pequeños agentes de malware en la Infraestructura de TI para mantener la posibilidad de regresar nuevamente.

Conoces algunos de estos métodos:

- cree una nueva tarea programada para volver a ejecutar una baliza de malware periódicamente;

- crear una nueva clave de ejecución automática en el registro del sistema;

- crear un nuevo servicio del sistema con propiedad de inicio automático;

Pero hay un método más para guardar los permisos con privilegios altos para seguir utilizando la infraestructura de TI infectada: cambiar los permisos de los

titulares de AdminSD .

Para comprender la parte teórica de

AdminSDholder , puede consultar cualquier artículo de Internet. Como ejemplo

prueba este .

En resumen: hay un proceso que se ejecuta periódicamente en los Servicios de Active Directory que puede otorgar permisos a un Usuario / Grupo para cambiar la membresía de grupos de seguridad (por ejemplo, Administradores de dominio, Administradores de esquema, etc.). Para hacer esto, un atacante solo necesita agregar un Usuario / Grupo a la ACL AdminSDHolder.

Por lo tanto, si un atacante tiene permisos suficientes para cambiar la ACL de AdminSDHolder, puede crear una nueva cuenta de Usuario y agregar este nombre de cuenta a la ACL de AdminSDHolder.

Por el artículo que mencioné anteriormente, usted sabe cómo verificar AD para esto usando Powershell.

Pero hay otro método que usa la regla YARA.

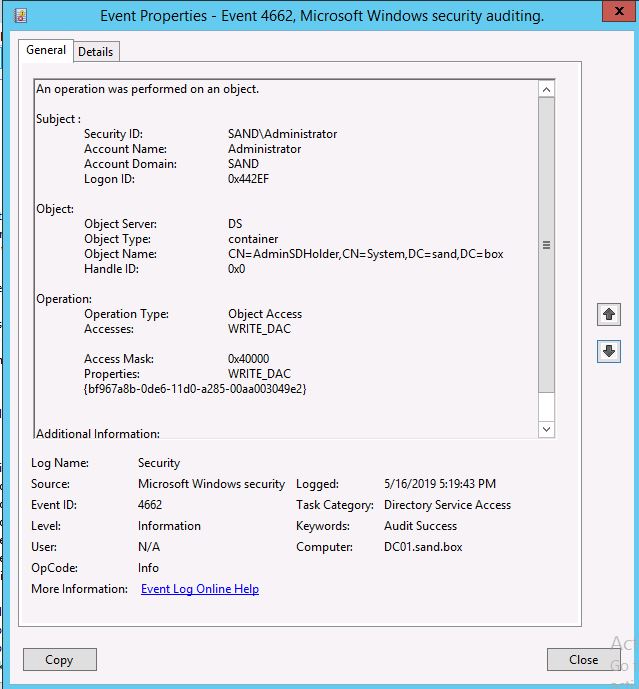

Cada vez que alguien cambia la ACL de AdminSDHolder, se crea un

evento específico

4662 en el registro de eventos de seguridad de controladores de dominio:

Ahora podemos usar la información de este evento para crear una regla YARA.

Aquí está

rule adminSDholder { meta: maltype = "LuckyCoin" reference = "https://habr.com/ru/users/volnodumcev/" date = "17.05.2019" description = "YARA rule to find AdminSDholder being changed by a bad guy" strings: $hexEventID={ 36 12 00 00 00 00 00 00 20 80 } $object={ 7b 00 35 00 37 00 35 00 36 00 62 00 36 00 65 00 65 00 2d 00 65 00 62 00 61 00 31 00 2d 00 34 00 30 00 32 00 37 00 2d 00 38 00 32 00 39 00 64 00 2d 00 39 00 31 00 39 00 37 00 33 00 36 00 37 00 35 00 64 00 63 00 35 00 32 00 7d } $operation={ 7b 00 62 00 66 00 39 00 36 00 37 00 61 00 38 00 62 00 2d 00 30 00 64 00 65 00 36 00 2d 00 31 00 31 00 64 00 30 00 2d 00 61 00 32 00 38 00 35 00 2d 00 30 00 30 00 61 00 61 00 30 00 30 00 33 00 30 00 34 00 39 00 65 00 32 } condition: $hexEventID and $object and $operation }

Entonces, puede usar esta regla con Rekall / Volatility, como ejemplo, para escanear el volcado de memoria.

Gracias de nuevo por la atención! ¡Volveré pronto con algo nuevo y bueno!