De año en año, el banco se convierte en una entidad especial para los resultados de la "confrontación" en PHDays. En 2017, los piratas informáticos pudieron retirar más dinero del banco del que había en él. En 2018, el éxito del ataque final al banco con el antifraude desactivado por nosotros (según los organizadores) aseguró la victoria de uno de los equipos.

Cada año, los sistemas de protección bancaria en la ciudad virtual F reflejan miles de intentos de retirar dinero de las cuentas de los residentes "civiles", pero cada vez estos intentos se parecen más a la fuerza bruta en el API bancario que a un intento de eludir un sistema antifraude que todo equipo de ataque conoce.

El tema de este breve artículo es qué tendencias se pueden ver al comparar a los ciudadanos atacantes y “respetuosos de la ley” en The Standoff. Es una pista modesta para el lado atacante, aunque tal vez no se leerá en estos últimos días ocupados de preparación para todos los participantes :)

Al determinar la legitimidad de un evento, ya sea solo una entrada a la página del banco o un intento de realizar una transacción de pago, es necesario averiguar quién está detrás de esta acción. Este objeto se puede ver en las siguientes tres métricas.

- Características estáticas del objeto.

- Su modelo de comportamiento.

- La imagen general de las operaciones de todo el banco durante el evento.

Estática

El atacante siempre tiene la ventaja: todos están detrás de NAT, lo que significa que las posibilidades de identificar un objeto y construir conexiones, quién trabaja con qué dirección IP, son extremadamente pequeñas. La protección es completamente incapaz de bloquear segmentos sospechosos.

Vale la pena señalar aquí que los atacantes usan principalmente bots para retirar dinero, lo que, junto con una gran cantidad de bots legales de organizadores de PHDays, lleva a la tarea de determinar el bot legítimo por las características de las operaciones.

Dinámica

Aquí se oculta el primer elemento de la eliminación de los intentos simples de atacar al banco. Tan pronto como aparece un conjunto de eventos con una frecuencia alta, la actividad de dicha fuente se incluye en la lista de control especial.

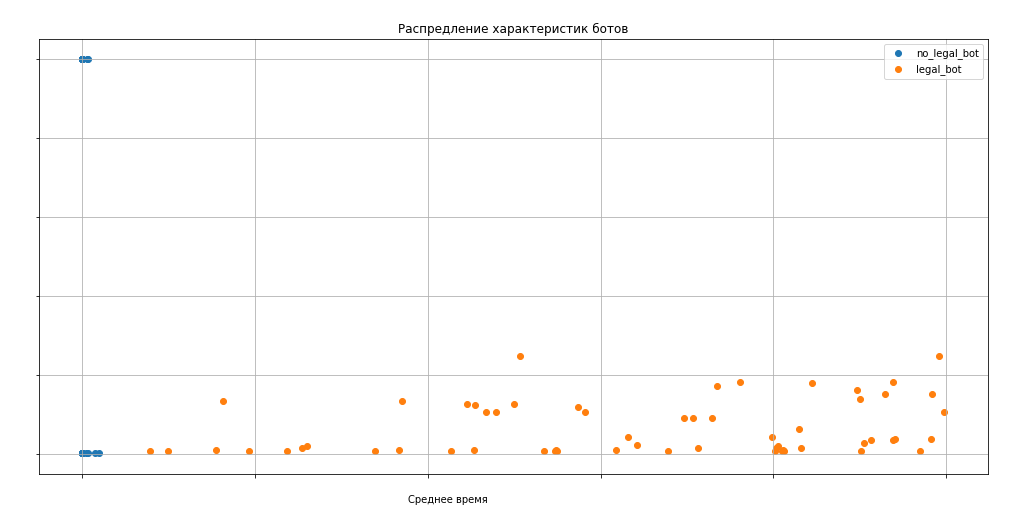

Aquí hay un ejemplo de comparación de la respuesta de frecuencia de los bots de ataque y legales (los coeficientes y parte de los parámetros de aquí en adelante, por supuesto, se cambian).

El gráfico muestra claramente que la evaluación de probabilidad, sin mencionar la capacidad de una persona para realizar operaciones a tal velocidad en la interfaz web, no lo hicieron los atacantes.

Este gráfico muestra que la introducción de un parámetro adicional en la cantidad hace que la identificación de estafadores sea una tarea aún más simple.

Cuadro general

Ahora, un poco sobre cómo se ve todo desde el punto de vista del banco en su conjunto, y más precisamente, cómo los bots normales difieren en conectividad de atacar a los bots, donde la creación de perfiles funciona bien.

Como puede ver, las estadísticas extremadamente simples sobre la vinculación a cuentas conducen a una identificación inequívoca de actividades legítimas y fraudulentas.

Y en este gráfico, todos los bots atacantes también, con una excepción, caen en las condiciones con precisión, y solo un equipo pudo escribir un algoritmo ligeramente más original, que en general tampoco se acerca a ejemplos de actividad legal.

Para resumir: teniendo en cuenta las grandes capacidades y la ausencia total de componentes de seguridad de la información clásica en los servicios bancarios de PHDays, los atacantes utilizan los esquemas más simples, y su identificación es lo suficientemente trivial para las herramientas de análisis modernas.

Este año, prometemos no apagar el antifraude por un minuto, no sucumbir a las provocaciones y solicitudes y esperar más ingenio del lado atacante)

Alexey Sizov, capitán del equipo antifraude de Jet, jefe del departamento antifraude del Centro de sistemas de seguridad de aplicaciones de Jet Infosystems