En este resumen, lea:

- las reglas del Centro de Monitoreo y Gestión del Runet Autónomo;

- Las agencias del gobierno ruso trabajaron durante 9 años bajo la supervisión de los chinos;

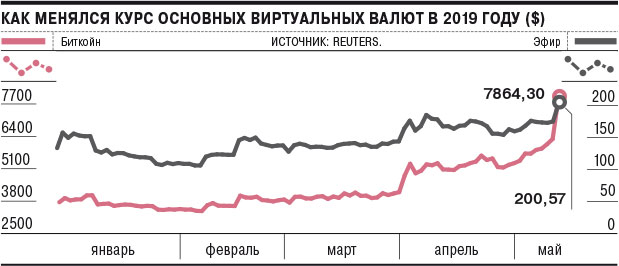

- Bitcoin subió de $ 5,000 a $ 8,000;

- durante el año, el número de ataques a sitios aumentó en un 60%;

- Los procesadores Intel encontraron cuatro vulnerabilidades críticas;

- Otra versión de la clave del manuscrito Voynich.

El principio de funcionamiento del Centro de Monitoreo y Gestión de Runet Autónomo

Al comienzo de la semana,

se publicó en el portal oficial de información legal un

decreto del gobierno "Sobre la aprobación de las reglas para el subsidio del presupuesto federal para la creación y operación de un centro de monitoreo y gestión de una red de comunicación pública, así como la creación, operación y desarrollo de un sistema de información para el monitoreo y gestión de una red de comunicación pública". ".

El documento describe los matices del Centro, así como las fuentes de financiación. El Centro se dedicará a la creación y el apoyo de sistemas de información para monitorear las rutas de tráfico en Internet, monitorear y administrar una red de comunicaciones públicas y filtrar el tráfico de Internet cuando los niños usan los sitios. En 2019, se asigna un subsidio de 100 millones de rublos para financiar la organización.

Las estructuras rusas trabajaron durante nueve años bajo la supervisión de ciberdelincuentes chinos.

Dos compañías, Positive Technologies y Kaspersky Lab, anunciaron el descubrimiento de una agrupación cibernética que atacó con éxito a más de 30 compañías rusas y agencias gubernamentales durante varios años. Presumiblemente, el

grupo opera desde China .

En la mayoría de los casos, los miembros del grupo usaron un escenario de trabajo similar. El primer paso fue la formación de una tarea específica en el programador de tareas. Luego, se lanzaron equipos especializados de SO y software, que permitieron penetrar en la red de la organización. Cómo los cibercriminales utilizaron la información recibida no está claro.

En cinco días, bitcoin subió de $ 6,000 a $ 8,000

En solo unos días,

bitcoin creció de $ 6,000 a $ 8,000 , e inesperadamente para muchos. Y este no es un salto a corto plazo, ya que el valor de bitcoin no cae. Las razones del crecimiento aún no están claras. Quizás el estímulo para el crecimiento fue una noticia positiva.

El crecimiento de bitcoin es parte de un boom de criptomonedas más amplio. El sábado pasado, el precio del éter (Ethereum) por primera vez en 2019 aumentó por encima de los $ 200. Otras criptomonedas, como Litecoin, Bitcoin Cash, Monero y Dash, están en o cerca de los máximos de 2019.

El número de ataques maliciosos en sitios web aumentó en un 60% durante el año

Los analistas estiman que el año pasado los atacantes atacaron 62 sitios por día, el número total de ataques aumentó en casi un 60% en comparación con 2017. Al mismo tiempo, los sitios infectados ocupan solo el 1% de todos los sitios existentes. En términos absolutos, esta cifra es más impresionante: el hecho es que se detecta actividad maliciosa en 17,6 millones de recursos.

Sin embargo, los webmasters de muchos recursos continúan descuidando los conceptos básicos de seguridad, aparentemente creyendo que los motores de búsqueda advertirán al propietario de la amenaza. Pero, de hecho, esto no siempre sucede.

Los más vulnerables son los sitios con CMS comunes como WordPress y Drupal. Según los analistas, existen brechas graves como XSS o CSRF, vulnerabilidades a la inyección de SQL en el 20% de los sitios de WordPress y el 15% de los recursos basados en CMS Joomla. En el caso de Drupal, esta cifra era solo del 2%, pero en este sistema hay la mayoría de las vulnerabilidades del kernel; tales problemas se encontraron en el 34% de los sitios de Drupal.

Vulnerabilidades críticas en los procesadores Intel

Muchos medios

informaron sobre cuatro nuevas vulnerabilidades en los procesadores Intel . Dan a los atacantes la capacidad de robar datos de los usuarios. Es posible solucionar el problema, aunque es bastante difícil: debe actualizar el microcódigo del procesador, liberando parches para los sistemas operativos. En este caso, la corrección puede conducir a una caída en el rendimiento de la PC de hasta el 40%.

Códigos oficiales de vulnerabilidad - CVE-2018-12126: Muestreo de datos del búfer de la tienda de microarquitectura; CVE-2018-12130: Muestreo de datos de búfer de relleno microarquitectónico; CVE-2018-12127: Muestreo de datos de puerto de carga microarquitectura; CVE-2019-11091: Muestreo de datos microarquitectónicos Memoria no almacenable en caché Los nombres se dan por una razón, indican qué elemento del procesador puede ser atacado.

Lingüista encontró la clave del manuscrito Voynich

Y nuevamente, noticias sobre el manuscrito Voynich, uno de los más misteriosos de la historia. A fines de abril, el lingüista Gerard Cheshire de la Universidad de Bristol publicó un artículo que

describe el sistema de idiomas del documento . El científico cree que el lenguaje del manuscrito es protoromaniano, enumerando los rasgos característicos del lenguaje y los fragmentos individuales del manuscrito como evidencia.

Según el investigador, el idioma se distinguía por un sistema de sonido complejo, no tenía signos de puntuación en su forma clásica y estaba sujeto a una fuerte influencia del latín. El enfoque principal del artículo está en el sistema de escritura y la identificación de enlaces con otros idiomas, lo que debería confirmar la hipótesis del origen protoromaniano del texto.