Google ha publicado un estudio sobre "Qué tan efectiva es la higiene básica de la cuenta para evitar que sea robada" sobre lo que el propietario de la cuenta puede hacer para evitar que los atacantes la roben. Le presentamos una traducción de este estudio.

Es cierto que el método más efectivo utilizado por Google no se incluyó en el informe. Tuve que escribir sobre este método yo mismo al final.

Todos los días, protegemos a los usuarios de cientos de miles de intentos de piratería.

La mayoría de los ataques provienen de bots automatizados con acceso a sistemas de descifrado de contraseñas de terceros, pero también hay ataques de phishing y ataques dirigidos. Anteriormente hablamos sobre cómo

solo cinco pasos simples , como agregar un número de teléfono, pueden ayudarlo a protegerse, pero ahora queremos demostrarlo en la práctica.

Un ataque de phishing es un intento de engañar a un usuario para que voluntariamente pase información a un atacante que será útil en el proceso de piratería. Por ejemplo, copiando la interfaz de una aplicación legal.

Ataques con bots automáticos: intentos masivos de piratería no dirigidos a usuarios específicos. Por lo general, se llevan a cabo utilizando software disponible públicamente y están disponibles para su uso incluso por "crackers" no entrenados. Los atacantes no saben nada sobre las características de usuarios específicos: simplemente ejecutan el programa y "atrapan" todos los registros científicos mal protegidos.

Los ataques dirigidos son hacks de cuentas específicas, en las que se recopila información adicional sobre cada cuenta y su propietario, son posibles los intentos de interceptar y analizar el tráfico, así como el uso de herramientas de hackeo más complejas.

(Nota del traductor)

Nos asociamos con investigadores de la Universidad de Nueva York y la Universidad de California para descubrir qué tan efectivamente la higiene básica de la cuenta evita que sean secuestrados.

El miércoles se presentó un estudio de un año sobre

ataques dirigidos a gran escala en una reunión de expertos, políticos y usuarios llamada

The Web Conference .

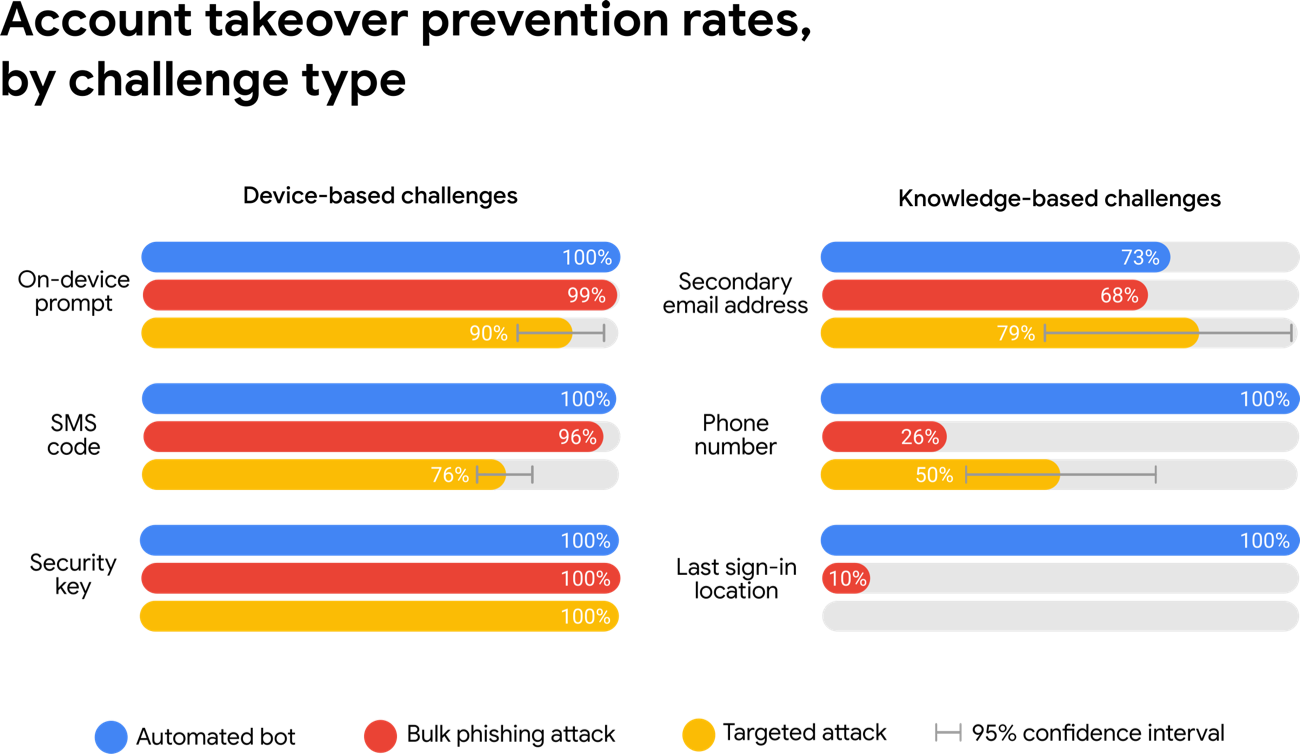

Nuestra investigación muestra que simplemente agregar un número de teléfono a su cuenta de Google puede bloquear hasta el 100% de los ataques de bots automatizados, el 99% de los ataques de phishing masivo y el 66% de los ataques dirigidos que ocurrieron durante nuestra investigación.

La protección proactiva automática de Google contra el secuestro de cuentas

Implementamos protección proactiva automática para proteger mejor a todos nuestros usuarios de piratear una cuenta. Así es como funciona: si encontramos un intento de inicio de sesión sospechoso (por ejemplo, desde una nueva ubicación o dispositivo), le pediremos evidencia adicional de que realmente es usted. Esta confirmación puede ser el control de que tiene acceso a un teléfono confiable o la respuesta a una pregunta que solo usted conoce la respuesta correcta.

Si inició sesión en su teléfono o ingresó el número de teléfono en la configuración de la cuenta, podemos proporcionar el mismo nivel de protección que con una verificación en dos pasos. Descubrimos que el código SMS enviado al número de teléfono de recuperación ayudó a bloquear el 100% de los bots automatizados, el 96% de los ataques de phishing masivo y el 76% de los ataques dirigidos. Y las solicitudes en el dispositivo con la solicitud de confirmar la operación, que son un reemplazo más seguro para SMS, ayudaron a prevenir bots 100% automáticos, 99% de ataques masivos de phishing y 90% de ataques dirigidos.

La protección basada en la posesión de ciertos dispositivos, así como el conocimiento de ciertos hechos, ayuda a resistir los bots automáticos, y la protección basada en la posesión de ciertos dispositivos ayuda a prevenir el phishing e incluso los ataques dirigidos.

La protección basada en la posesión de ciertos dispositivos, así como el conocimiento de ciertos hechos, ayuda a resistir los bots automáticos, y la protección basada en la posesión de ciertos dispositivos ayuda a prevenir el phishing e incluso los ataques dirigidos.

Si su número de teléfono no está configurado en su cuenta, podemos recurrir a métodos de protección más débiles basados en su conocimiento, como el último lugar donde inició sesión en su cuenta. Esto funciona bien contra los bots, pero el nivel de protección contra el phishing puede caer al 10%, y prácticamente no hay protección contra ataques dirigidos. Esto se debe a que las páginas de phishing y los atacantes específicos pueden obligarlo a revelar cualquier información adicional que Google pueda solicitar para su verificación.

Dadas las ventajas de dicha protección, uno podría preguntarse por qué no requerimos su uso para cada inicio de sesión. La respuesta es que esto crearía dificultades adicionales para los usuarios (

especialmente para usuarios

no preparados, aprox. Transl .) Y aumentaría el riesgo de bloqueo de cuenta. Durante el experimento, resultó que el 38% de los usuarios no tenían acceso a su teléfono al iniciar sesión en su cuenta. Otro 34% de los usuarios no pudieron recordar su dirección de correo electrónico alternativa.

Si ha perdido el acceso a su teléfono o no puede iniciar sesión, siempre puede volver al dispositivo de confianza desde el que inició sesión anteriormente para acceder a su cuenta.

Comprender ataques contratados por piratas informáticos

Donde la mayoría de las defensas automatizadas bloquean la mayoría de los bots y ataques de phishing, los ataques dirigidos se vuelven más dañinos. Como parte de nuestros esfuerzos continuos para

monitorear las amenazas de piratería , estamos constantemente identificando nuevos grupos criminales de "piratería" que solicitan una cuenta para piratear por un promedio de $ 750. Estos atacantes a menudo se basan en correos electrónicos de phishing que se hacen pasar por miembros de la familia, colegas, funcionarios gubernamentales o incluso Google. Si el objetivo no se rinde en el primer intento de phishing, los ataques posteriores continúan durante más de un mes.

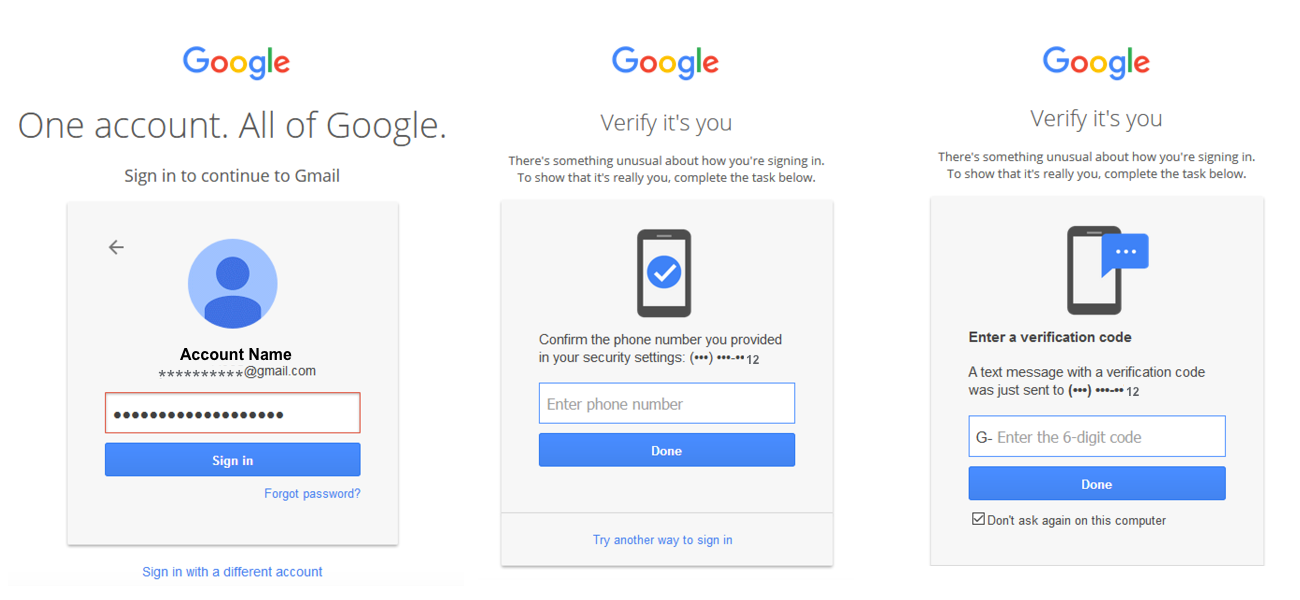

Un ejemplo de un ataque de phishing man-in-the-middle que verifica la contraseña correcta en tiempo real. Después de eso, la página de phishing invita a las víctimas a ingresar códigos de autenticación por SMS para acceder a la cuenta de la víctima.

Un ejemplo de un ataque de phishing man-in-the-middle que verifica la contraseña correcta en tiempo real. Después de eso, la página de phishing invita a las víctimas a ingresar códigos de autenticación por SMS para acceder a la cuenta de la víctima.Según nuestras estimaciones, solo uno de cada millón de usuarios tiene un riesgo tan alto. Los atacantes no están dirigidos a personas aleatorias. Aunque los estudios muestran que nuestra protección automática puede ayudar a retrasar e incluso prevenir hasta el 66% de los ataques dirigidos que estudiamos, aún recomendamos que los usuarios de alto riesgo se registren en nuestro

programa de protección adicional . Como se observó durante nuestra investigación, los usuarios que usan exclusivamente claves de seguridad (

es decir, autenticación en dos pasos usando códigos enviados a los usuarios - aprox. Transl. ), Se convirtieron en víctimas de phishing dirigido.

Tómese un tiempo para proteger su cuenta.

Utiliza cinturones de seguridad para proteger su vida y salud cuando viaja en automóvil. Y con nuestros

cinco consejos, puede garantizar la seguridad de su cuenta.

Como muestra nuestra investigación, una de las cosas más fáciles que puede hacer para proteger su cuenta de Google es establecer un número de teléfono. Para los usuarios de alto riesgo, como periodistas, activistas comunitarios, líderes empresariales y equipos de campañas políticas, nuestro programa de

Protección avanzada ayuda a garantizar el más alto nivel de seguridad. También puede proteger sus cuentas de servicios de terceros (no Google) del descifrado de contraseñas instalando la

extensión Chrome Password Checkup .

Curiosamente, Google no sigue los consejos que él mismo da a sus usuarios. Google usa tokens de hardware para la autenticación de dos factores de más de 85,000 de sus empleados. Según los representantes de la corporación, desde el comienzo del uso de tokens de hardware, no se ha registrado un solo robo de la cuenta. Compare con los números presentados en este informe. Por lo tanto, se puede ver que el uso de tokens de hardware para la autenticación de dos factores es la única forma confiable de proteger tanto las cuentas como la información (y en algunos casos también el dinero).

Para proteger las cuentas de Google, se utilizan tokens creados de acuerdo con el estándar FIDO U2F, por ejemplo, esto . Y para la autenticación de dos factores, los tokens criptográficos se utilizan en los sistemas operativos Windows, Linux y MacOS.

(Nota del traductor)