En abril de 2019, Forrester Research lanzó el informe trimestral The Forrester Wave ™: Análisis de composición de software, segundo trimestre de 2019, con una evaluación y comparación de diez proveedores de soluciones de la clase de Análisis de composición de software (en adelante, SCA). Este artículo es una traducción adaptada de las disposiciones clave del informe.

Resultados clave

- WhiteSource y Synopsys encabezaron la lista de líderes del mercado (Líderes);

- Snyk y Sonatype se llaman Strong Performers;

- WhiteHat Security , Flexera y Veracode se denominan Contenders;

- GitLab , FOSSA y JFrog son Challengers.

Nota del traductor

¿Qué es el análisis de composición de software? El proceso de análisis de composición de software es una subespecie del proceso de análisis de componentes más amplio del marco de gestión de riesgos de la cadena de suministro cibernético ( consulte el sitio web de NIST ) y está diseñado para identificar los riesgos potenciales del uso de software de terceros y de código abierto.

Las soluciones de software como el Análisis de composición de software (SCA), respectivamente, están diseñadas para detectar automáticamente riesgos y eliminar vulnerabilidades en el código, controlar el uso de bibliotecas externas (listas para usar).

Para una idea general de Análisis de componentes y Análisis de composición de software en particular, le recomendamos que se familiarice con el material en el sitio web del proyecto OWASP .

La importancia de las soluciones de clase de Análisis de Composición de Software (SCA) en la implementación de enfoques modernos para crear un entorno seguro de desarrollo de aplicaciones

En las condiciones en que es necesario agregar rápidamente nuevas funcionalidades a las aplicaciones mientras se mantiene la calidad del código, los desarrolladores recurren cada vez más al uso de módulos de software ya creados ubicados en repositorios públicos, así como a personalizar y automatizar su código, basándose en componentes comunes de código abierto. Uno de los últimos estudios de

fuentes mostró que año tras año el número de componentes de código abierto en la base de código analizada en el estudio aumenta en un 21%.

Es importante comprender que estos componentes de código abierto de terceros pueden contener vulnerabilidades críticas, lo que en sí mismo ya representa un riesgo para el negocio. Un estudio reciente mostró que cada octavo componente de código abierto contiene una vulnerabilidad de seguridad de

fuente conocida. Todo esto se ve agravado por el hecho de que recientemente, los especialistas en seguridad de la información tienen cada vez menos tiempo para identificar y eliminar vulnerabilidades descubiertas recientemente, ya que el tiempo entre la publicación de una vulnerabilidad y su explotación se ha reducido de 45 a 3 días.

Dadas estas tendencias, los consumidores de soluciones SCA deberían analizar más de cerca las soluciones de los proveedores que:

- Proporcionar recomendaciones a los desarrolladores sobre cómo corregir vulnerabilidades.

Para reducir significativamente el riesgo que representan las vulnerabilidades y las condiciones de licencia, los desarrolladores deben ser notificados lo antes posible a través de los procesos SDLC (ciclo de vida de entrega de software) sobre los riesgos de seguridad y el uso del código de otra persona en términos de limpieza de la licencia, y también es necesario recibir recomendaciones sobre su eliminación Las soluciones SCA no solo deben ofrecer recomendaciones de alta calidad para eliminar riesgos, algunos productos también ofrecen soluciones para corregir el código, proporcionar información sobre la disponibilidad de una versión segura del componente de código abierto o crear parches si no hay versiones fijas. - Le permite crear políticas que sean consistentes con diferentes unidades de negocios y tipos de aplicaciones.

Para aumentar la velocidad de las versiones de lanzamiento, los especialistas de IS deben pasar de las pruebas manuales utilizando herramientas SCA al desarrollo e implementación de estándares de desarrollo seguros en una organización que utiliza la funcionalidad SCA. Los expertos en seguridad de la información mantienen políticas de desarrollo seguras que todas las aplicaciones de la empresa deben satisfacer (por ejemplo, ninguna de las vulnerabilidades críticas conocidas deben liberarse) y controlan los requisitos mínimos de seguridad para aplicaciones más críticas. Para ser eficaz, un especialista en seguridad de la información necesita una gestión flexible de las políticas adoptadas, incluido el uso de herramientas proporcionadas por SCA. - Proporcionar informes de riesgos estratégicos para profesionales de seguridad y CISO.

Los CISO deberían organizar el proceso de tal manera que se reduzca la cantidad de tiempo dedicado a reparar las vulnerabilidades identificadas. En el pasado, los expertos en seguridad de la información recopilaban información sobre riesgos y vulnerabilidades de varias fuentes o simplemente no hacían nada. Hoy, un especialista en seguridad de la información puede recibir informes listos para usar (“listos para usar”) para CISO y equipos de desarrollo que describen los riesgos identificados.

Criterios para incluir proveedores en la revisión

Forrester incluyó a 10 proveedores en este análisis de evaluación comparativa: Flexera, FOSSA, GitLab, JFrog, Snyk, Sonatype, Synopsys, Veracode, WhiteHat Security y WhiteSource.

Cada uno de estos proveedores tiene:

- Una herramienta SCA completa de la clase empresarial. Todos los proveedores listados ofrecen una gama de capacidades SCA adecuadas para profesionales de seguridad de la información. Los fabricantes participantes debían ofrecer la mayoría de las siguientes funcionalidades "listas para usar":

- la capacidad de proporcionar recomendaciones sobre la eliminación de riesgos y vulnerabilidades de licencias en software de código abierto (código abierto),

- capacidad de integrarse en herramientas de automatización SDLC,

- Proporcionar una gestión proactiva de vulnerabilidades.

- la capacidad de editar y crear políticas,

- la capacidad de proporcionar informes de riesgo claros en software de código abierto.

- Ingresos anuales de más de $ 10 millones de ofertas de SCA solo.

- La presencia de interés o recomendaciones de clientes de Forrester. En otros casos, de acuerdo con la decisión de Forrester, el proveedor participante podría garantizar su inclusión en la lista debido a las características técnicas de sus productos y la importante presencia en el mercado.

El informe de Forrester Wave ™ destaca a los líderes, artistas fuertes, contendientes y retadores. El informe es una evaluación de los proveedores líderes en el mercado y no representa un panorama completo de proveedores. Se puede obtener más información sobre el mercado de otros informes de Forrester en el

enlace SCA.

Metodología de Forrester Wave

Los informes de Forrester Wave son una guía para los compradores que consideran las opciones de adquisición de software en el mercado tecnológico. Para ofrecer un proceso igual para todos los participantes de la comparación, Forrester sigue la Guía de Metodología Forrester Wave ™ cuando evalúa a los proveedores participantes.

El informe realiza un estudio inicial para formar una lista de fabricantes evaluados. El grupo inicial de proveedores se reduce según los criterios de selección y se incluye en la lista final. Luego, se recopila información detallada sobre productos y estrategias a través de cuestionarios, demostraciones / informes, revisiones / entrevistas con clientes. Estos datos de entrada, junto con la investigación del experto y su conocimiento del mercado, se utilizan para evaluar a los proveedores mediante un sistema de calificación en el que se compara a cada participante con los demás.

Forrester indica claramente la fecha de publicación (trimestre y año) de Forrester Wave en el título de cada informe. Los proveedores que participaron en este estudio de Forrester Wave fueron evaluados con base en los materiales proporcionados por Forrester hasta el 28/01/2019, no se aceptaron materiales adicionales después de este tiempo.

Antes de publicar el informe, Forrester pide a los proveedores que estudien los resultados del estudio para evaluar la precisión del estudio. Los fabricantes marcados como no participantes en el diagrama de Forrester Wave cumplen con los criterios y podrían ser incluidos en el informe, pero se negaron a participar o solo participaron parcialmente en el estudio. Se evalúan de acuerdo con la Política de Proveedores de Participación Incompleta y No Participativa de Forrester Wave ™ y The Forrester New Wave ™, su posición se publica junto con la posición de los proveedores participantes.

Resumen de comparación

- Oferta actual del proveedor

La posición de cada proveedor en el eje vertical del gráfico Forrester Wave indica el atractivo de la oferta actual. Los criterios clave para tales soluciones son la gestión del riesgo de licencia, las acciones de determinación de vulnerabilidad, la gestión proactiva de la vulnerabilidad, la gestión de políticas, la integración SDLC, el escaneo de contenedores y el escaneo sin servidor, así como las capacidades integradas de informes estratégicos. - Estrategia

La ubicación en el eje horizontal indica la estabilidad de la estrategia del proveedor. Forrester evaluó la estrategia del producto, el enfoque para la promoción del mercado, la hoja de ruta y la disponibilidad de capacitación para usuarios y distribuidores. - Presencia en el mercado

La evaluación de la presencia de proveedores en el mercado está representada por el tamaño del círculo en el diagrama y refleja el volumen de instalaciones de productos para cada proveedor, la tasa de crecimiento y la rentabilidad de la empresa.

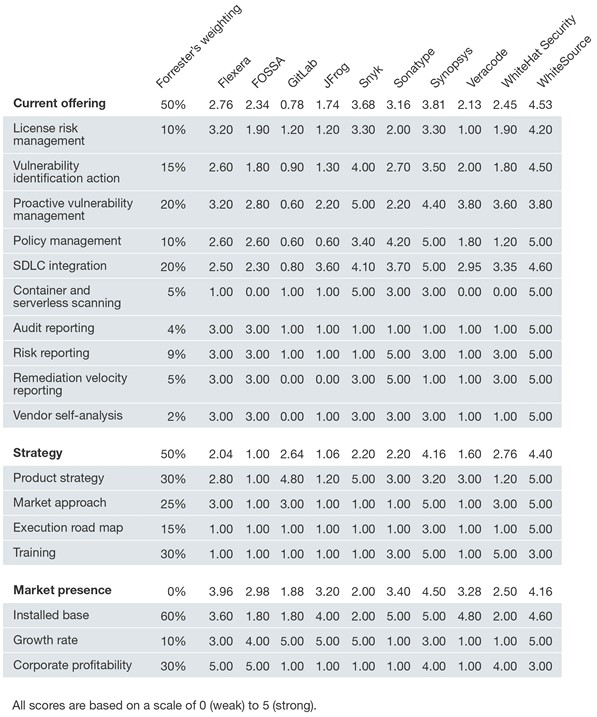

Nota del traductor: la siguiente tabla resume las calificaciones y los pesos de expertos de Forrester, en función de los cuales los proveedores de SCA comparados se encuentran en las "ondas" de Forrester. No pudimos encontrar una interpretación detallada de los indicadores estimados, sin embargo, es importante tener en cuenta las siguientes características de la metodología:

- Los pesos de Forrester se establecieron de acuerdo con su importancia para los suscriptores (clientes) de esta agencia analítica, por lo tanto, para aquellas empresas que estén interesadas, en primer lugar, en la funcionalidad específica de la solución SCA, la calificación de los proveedores puede diferir significativamente de la presentada.

- El indicador de presencia en el mercado tiene un coeficiente igual a cero y es solo informativo, esto significa que los números finales de este indicador solo afectan el tamaño del punto (círculo) del proveedor y no su posición vertical y horizontal, es decir No afecta la calificación y entrar en los líderes.

Perfiles de proveedores

El análisis reveló las siguientes fortalezas y debilidades de cada proveedor.

Líderes

WhiteSource reduce el tiempo requerido para eliminar riesgos a través de la priorización. WhiteSource introdujo recientemente la capacidad de priorizar vulnerabilidades a través de un escaneo estático para ver si la parte vulnerable de un componente es invocada directamente por la aplicación. De lo contrario, se reduce la prioridad de la vulnerabilidad. Otra posibilidad relativamente reciente es la eliminación automática de vulnerabilidades mediante la creación de solicitudes (solicitud de extracción) para actualizar un componente a una versión que cumpla con la política de la compañía.

Los usuarios aprecian la compatibilidad con una gran cantidad de idiomas y la calidad de la atención al cliente, pero tenga en cuenta que el producto podría visualizar mejor las dependencias transitivas. La solución WhiteSource tiene muy pocos inconvenientes, pero la funcionalidad para compilar una lista de componentes utilizados en el proyecto (lista de materiales o lista de materiales) no cumple con las expectativas. WhiteSource es adecuado para empresas que necesitan escanear en las primeras etapas de SDLC y buscan una solución para priorizar y eliminar automáticamente las amenazas.

Synopsys saca provecho de Black Duck a través de escaneo binario e informes. Synopsys combinó la funcionalidad de su solución con la funcionalidad de Black Duck (Black Duck Hub y Protecode SC). Sin embargo, para un análisis más completo del cumplimiento de los requisitos de licencia, los usuarios también pueden usar Black Duck Protex y Black Duck. Por ejemplo, puede analizar la diferencia entre las licencias descubiertas reclamadas, pero necesitará usar dos herramientas diferentes para esto. Synopsys también tiene otra funcionalidad para el escaneo interactivo y estático: la compañía lanzó recientemente la plataforma Polaris, diseñada para combinar todos los datos de las herramientas de escaneo previas al lanzamiento.

Los usuarios confían en los productos de escaneo de código de Synopsys, que son rápidos y confiables, brindan recomendaciones detalladas para eliminar amenazas, pero consideran que el nivel de resultados falsos positivos es alto. Synopsys ofrece oportunidades para una buena gestión de políticas, integración con soluciones SDLC, gestión de vulnerabilidad proactiva confiable, incluida la función de comparar especificaciones de proyecto (BOM), donde se resaltan los cambios de componentes. Sin embargo, Synopsys no cumple con las expectativas cuando se trata de la capacidad de corregir automáticamente las vulnerabilidades ofrecidas por otros proveedores líderes. Synopsys es muy adecuado para empresas cuyos equipos de desarrollo de aplicaciones tienen requisitos claros de integración SDLC y necesitan diferentes políticas para diferentes tipos de aplicaciones.

Artistas intérpretes o ejecutantes fuertes

Snyk se centra en los scripts de desarrollador para actualizar versiones y proporcionar soluciones. El objetivo de la compañía es permitir a los desarrolladores corregir vulnerabilidades y, como resultado, no solo ofrece la posibilidad de corregirlos mediante la creación de solicitudes de actualización, sino que también permite trabajar con correcciones personalizadas cuando no hay una versión aceptable del componente en el repositorio. Snyk también proporciona a los desarrolladores la visualización de solicitudes en forma de un gráfico que muestra las relaciones y las vulnerabilidades asociadas, lo que ayuda a los desarrolladores a comprender por qué se necesitan ciertas correcciones.

Los usuarios apreciaron el enfoque de Snyk en las necesidades de los desarrolladores, incluida la integración simple de SDLC, correcciones automáticas de vulnerabilidades, incluyendo parches personalizados sin correcciones de código manuales y visualización de dependencias. Sin embargo, para que la solución satisfaga plenamente las necesidades de los desarrolladores, es necesario que Snyk no solo detecte vulnerabilidades en el código del programa, sino que también proporcione información sobre todas las versiones de los componentes de software usados del código del programa. Snyk presta mucha atención a las necesidades de los desarrolladores y menos a las necesidades de los expertos en seguridad de la información, por lo tanto, como recomendación, debe tenerse en cuenta que es necesario ampliar la funcionalidad de las capacidades integradas de auditoría y generación de informes de Snyk. Snyk es perfecto para empresas que tienen la tarea de eliminar automáticamente las vulnerabilidades en el código de software en la etapa de desarrollo.

Sonatype continúa desarrollando la plataforma Nexus para mejorar el rendimiento. Sonatype utiliza el repositorio Nexus para enriquecer su base de datos de vulnerabilidades. El equipo de investigación de Sonatype complementa aún más los datos relacionados con nuevas vulnerabilidades descubiertas, información sobre cómo resolverlos y recomendaciones para cambiar la configuración, actualizar componentes y recomendaciones para cambiar el código del programa. La plataforma Nexus tiene varias licencias para diversas funcionalidades: DepShield, IQ Server, Nexus Auditor, Nexus Firewall, Nexus Lifecycle, Nexus Repository y Nexus Vulnerability Scanner. Para aprovechar al máximo el uso de los productos de la plataforma Nexus, debe elegir la combinación correcta de estos componentes.

Los usuarios de esta solución notan un bajo nivel de falsos positivos, integración con el repositorio Nexus y un alto nivel de soporte al usuario. Sin embargo, también se enfatiza que las soluciones de Sonatype deben prestar más atención al refinamiento de la funcionalidad para rastrear dependencias transitivas, así como a la provisión de formularios de informes basados en resultados de escaneo. Además, las políticas de precios y licencias causan dificultades a los usuarios de productos al elegir la solución adecuada entre una amplia variedad de productos de la compañía.

Esta solución será de interés para las empresas que ya usan productos Nexus, o que requieren un nivel muy bajo de resultados de escaneos positivos falsos.

Contendientes

WhiteHat Security ofrece una solución SCA sin intervención manual para lograr la máxima velocidad. WhiteHat Security es conocido por el hecho de que sus expertos, para reducir el nivel de resultados de análisis falsos positivos, analizan los resultados del análisis antes de enviar un veredicto al usuario. WhiteHat ahora puede ofrecer una solución totalmente automatizada utilizando Sentinel SCA Essentials además del estándar WhiteHat Sentinel SCA, que todavía tiene resultados de verificación del equipo de seguridad.

WhiteHat Sentinel Essentials es una nueva solución, por lo que los usuarios pueden experimentar fallas menores. Se observan debilidades del sistema de acceso basado en roles, dificultades para identificar dependencias vulnerables, pero los detalles de la información de vulnerabilidad son muy apreciados. WhiteHat Security continúa trabajando activamente para mejorar su producto posicionado como un escáner universal (SCA, SAST, DAST).

WhiteHat Security es el más adecuado para empresas cuyos desarrolladores varían en madurez: algunos requieren velocidad y tienen suficiente experiencia para usar de forma independiente las características que ofrece el producto, otros necesitan ayuda adicional al ver manualmente los resultados de la respuesta del equipo de seguridad en el lado del proveedor.

Flexera difiere de sus competidores en investigación de seguridad. Secunia, un Grupo de Investigación de Flexera, está llevando a cabo una exploración temprana de nuevas vulnerabilidades al proporcionar a los usuarios de Flexera información sobre la vulnerabilidad y cómo tratarla antes de que se registre oficialmente en la Base de Datos Nacional de Vulnerabilidad (NVD). El éxito de este grupo se mide en función de la precisión y el tiempo de respuesta, todos los informes de vulnerabilidad se recibieron en NVD y se publicaron en él. Las vulnerabilidades que Secunia detecta se muestran en Flexera FlexNet Code Insight y se identifican como Secunia.

Aunque los usuarios de Flexera afirman la flexibilidad de la interfaz de usuario y las útiles funciones de automatización. Al mismo tiempo, también informan que la documentación y la capacitación para trabajar con el sistema no son informativas, y deben complementarse con el nivel de servicio de soporte técnico, así como el soporte del sistema durante la implementación, y la API implementada tiene una funcionalidad limitada.

Veracode proporciona el uso por separado de sus dos productos. En 2018, Veracode adquirió SourceClear para complementar su solución de análisis de composición de software Veracode. SourceClear Software Composition Analysis es una herramienta de escaneo basada en agentes, y Veracode Software Composition Analysis es una solución SaaS basada en la nube. La funcionalidad de estos productos aún no se ha combinado, por ejemplo, SCA se puede implementar usando la solución SaaS, pero no cuando se usa el escaneo de un agente. Veracode también ofrece escaneo estático y dinámico de prelanzamiento como una adición a sus productos SCA.

Veracode SourceClear Software Composition Analysis, , API. , , , Veracode , .

Veracode , Veracode, . Veracode , SCA , Veracode.

Challengers ()

GitLab , , . GitLab 2017 , , SCA. , SCA, , . , . , . , GitLab . , , .

GitLab . , . , .

GitLab , , GitLab open source .

FOSSA open source . FOSSA Compliance , , . , FOSSA , , open source . FOSSA open source, , .

, , , FOSSA , , . FOSSA FOSSA . FOSSA open source , , , , , . open source , FOSSA , .

FOSSA , SCA- .

JFrog , Artifactory. JFrog XRay , , (watches), , . JFrog.

JFrog , . : JFrog Artifactory, .

JFrog XRay , JFrog Artifactory .

.

, Forrester Gartner : Forrester SAST DAST SCA-, Gartner Magic Quadrant for Application Security Testing SCA , SAST DAST.

? , SCA (, , ) SCA- *AST ?

Traductores:Vyacheslav Vovkogon, Cross Technologies JSCDaria Oreshkina, Control web