Hola Habr! Les presento la traducción del artículo

"La lección más cara de mi vida: detalles del hack de puerto SIM" por Sean Coonce.

El miércoles pasado, perdí más de $ 100,000. El dinero se evaporó en 24 horas como resultado del "ataque al puerto de la tarjeta SIM", que borró mi cuenta de Coinbase. Han pasado cuatro días desde entonces, y estoy devastada. No tengo apetito; No me puedo dormir; Estoy lleno de sentimientos de ansiedad, conciencia y vergüenza.

Fue la lección más cara de mi vida, y quiero compartir experiencias y lecciones aprendidas con la mayor cantidad de personas posible. Mi objetivo es aumentar la conciencia de las personas sobre este tipo de ataques y motivarlo a mejorar la seguridad de su identidad en línea.

Todavía está muy húmedo (todavía no le he dicho a mi familia sobre esto); deje una denuncia de las prácticas de seguridad ingenuas descritas en esta publicación.Detalles de ataque

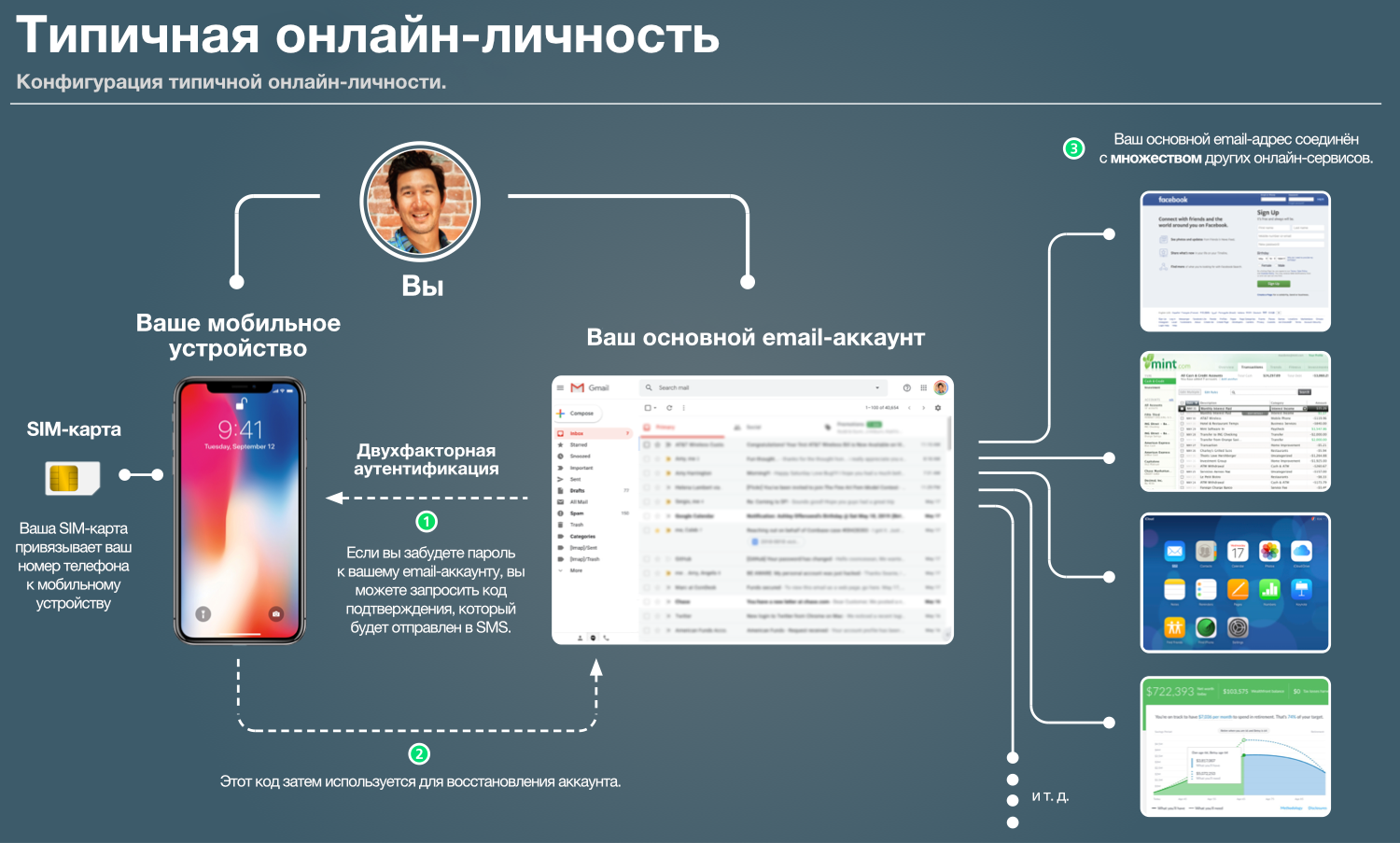

Puede preguntar: "¿Qué tipo de ataque es este en el puerto de la tarjeta SIM?" Para describir el ataque, primero veamos una identidad en línea típica. La tabla a continuación debería ser familiar para la mayoría de ustedes.

Muchos de nosotros tenemos una dirección de correo electrónico principal que está conectada a una ENORME cantidad de otras cuentas en línea. Muchos de nosotros también tenemos un dispositivo móvil que puede usarse para recuperar una contraseña de correo electrónico olvidada.

Muchos de nosotros tenemos una dirección de correo electrónico principal que está conectada a una ENORME cantidad de otras cuentas en línea. Muchos de nosotros también tenemos un dispositivo móvil que puede usarse para recuperar una contraseña de correo electrónico olvidada.Puerto SIM autorizado

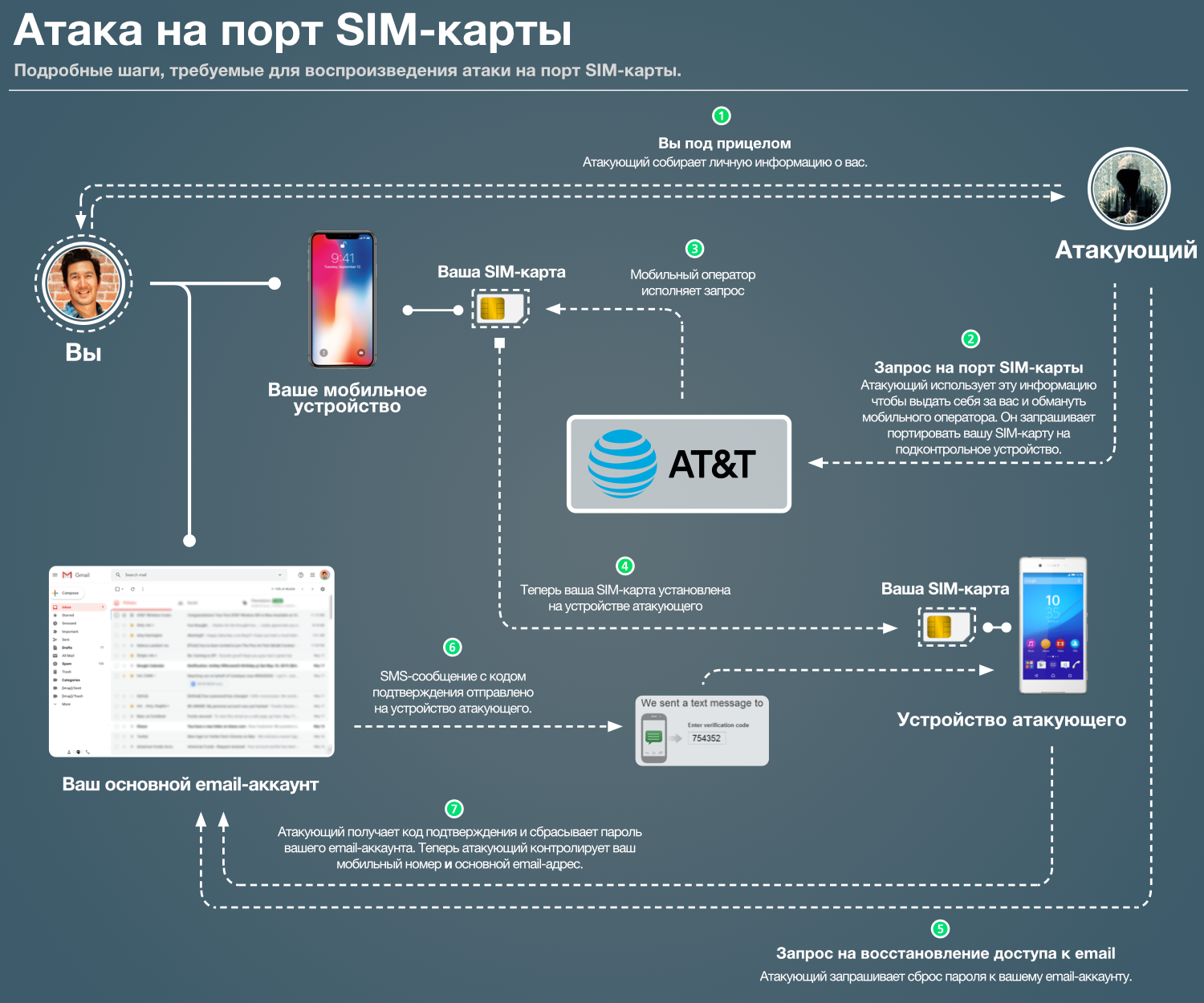

Uno de los servicios que los operadores de telecomunicaciones ofrecen a los clientes es la capacidad de transferir una tarjeta SIM a otro dispositivo. Esto permite al cliente solicitar la transferencia de su número de teléfono al nuevo dispositivo. En la mayoría de los casos, este es un proceso absolutamente legal; Esto sucede cuando compramos un teléfono nuevo, cambiamos el operador, etc.

Ataque al puerto SIM

Sin embargo, un "ataque al puerto de la tarjeta SIM" es un puerto malicioso producido por un atacante a partir de una fuente no autorizada. El atacante transferirá su tarjeta SIM a un teléfono controlado por él. Luego, el atacante comienza el proceso de restablecer la contraseña en la cuenta de correo electrónico. Se envía un código de confirmación a su número de teléfono e interceptado por el atacante, ya que ahora controla su tarjeta SIM. El siguiente diagrama muestra el ataque paso a paso.

Tan pronto como el atacante obtenga acceso a su dirección de correo electrónico, comenzará a cambiar de un servicio a otro, donde usa esta dirección de correo electrónico (bancos, redes sociales, etc.) Si el atacante es particularmente dañino, puede impedirle el acceso al suyo. cuentas y solicite una tarifa para devolver el acceso.

Divaguemos por un minuto y pensemos en la cantidad de información personal vinculada a una cuenta de Google:

- su dirección, fecha de nacimiento y otra información personal que lo identifique;

- acceso a fotos potencialmente incriminatorias de usted y / o su pareja;

- acceso a eventos del calendario y fechas de vacaciones;

- acceso a correos electrónicos personales, documentos, consultas de búsqueda;

- acceso a sus contactos personales y su información personal, así como su actitud hacia usted;

- acceso a todos los servicios en línea donde su dirección de correo electrónico principal se indica como un medio de entrada.

Secuencia de eventos

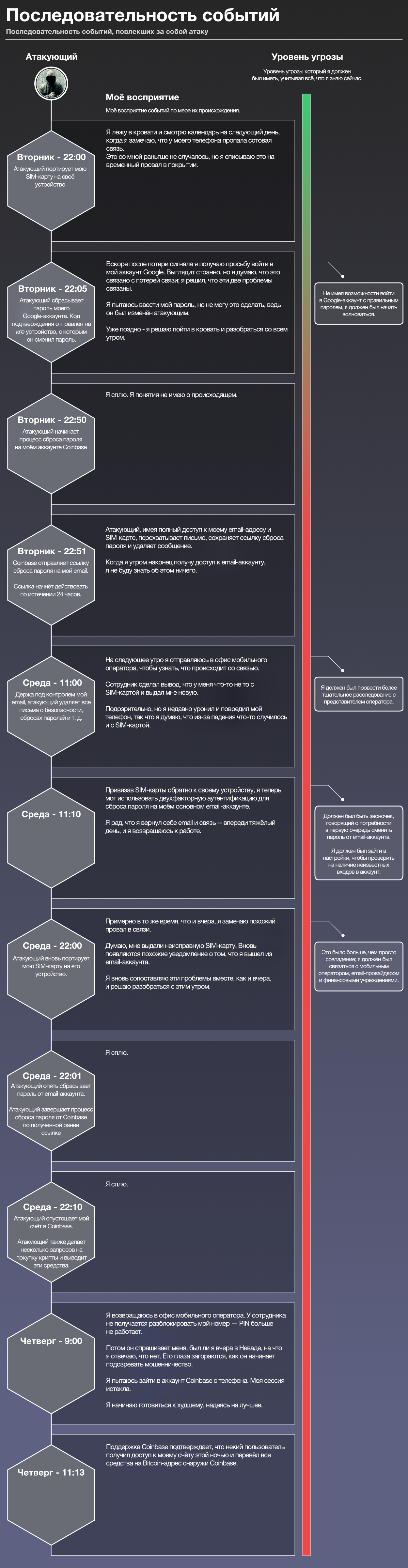

Para comprender mejor cómo ocurre el ataque y ver su alcance, vamos a sumergirnos en la línea de tiempo de este ataque. Quiero mostrar cómo se llevó a cabo el ataque, qué estaba experimentando en este momento y qué puede hacer para protegerse en caso de tales síntomas.

La línea de tiempo se divide en cuatro partes:

- Lo que experimenté: cómo sucedieron los eventos desde mi punto de vista: si experimentas algo así, lo más probable es que estés bajo ataque.

- Lo que hizo el atacante: las tácticas que el atacante usó para obtener acceso a mi cuenta de Coinbase.

- Nivel de amenaza percibido: la importancia que atribuí a los eventos.

- Nivel de amenaza deseado: la importancia que tendría que atribuir a los eventos.

Lección aprendida y recomendaciones

Fue la lección más cara de mi vida. Perdí una parte importante de mi capital en 24 horas; irrevocablemente Aquí hay algunos consejos para ayudar a otros a protegerse mejor:

- Use una billetera física para la criptomoneda: transfiera sus existencias criptográficas a una billetera física / almacenamiento fuera de línea / billetera con varias firmas cada vez que no complete las transacciones. No deje fondos en los intercambios. Percibí Coinbase como una cuenta bancaria, pero no tendrás salida en caso de un ataque. Sabía sobre estos riesgos, pero nunca pensé que algo así me podría pasar. Lamento mucho no haber tomado medidas más serias para garantizar la seguridad de mi cripta.

- La autenticación de dos factores basada en SMS no es suficiente: no importa lo que desee proteger en la red, cambie a la protección de hardware (por ejemplo, algo físico que un atacante tendrá que obtener para lanzar un ataque). Si bien Google Authenticator o Authy pueden convertir su teléfono en una especie de protección de hardware, recomendaría ir más allá. Obtenga una YubiKey que controle físicamente y que no pueda ser reemplazada.

- Reduzca su huella en línea: supere el deseo de compartir innecesariamente información personal que pueda identificarlo (fecha de nacimiento, ubicación, fotos con geodatos, etc.) Todo este tipo de datos públicos puede ser una trampa en el futuro en caso de un ataque .

- Google Voice 2FA: en algunos casos, el servicio puede no ser compatible con la autenticación de dos factores de hardware, ya que depende de mensajes SMS más débiles. Entonces sería una buena idea crear un número de teléfono virtual en Google Voice (que no se puede portar) y usarlo como un número para la autenticación de dos factores. (Nota del traductor: este método solo funciona en los EE. UU.)

- Cree una dirección de correo electrónico secundaria: en lugar de vincular todo a una dirección, cree una dirección de correo electrónico secundaria para cuentas críticas (bancos, redes sociales, intercambios de criptomonedas ...) No use esta dirección para nada más y manténgala en secreto . Recuerde proteger esta dirección con cualquier forma de autenticación de dos factores.

- Administrador de contraseñas sin conexión: use un administrador de contraseñas. Mejor aún, use un administrador de contraseñas sin conexión, como el Almacén de contraseñas. Irvik tiene una excelente comparación de diferentes administradores de contraseñas , así como recomendaciones para los más expertos técnicamente.

En cuanto a los comentarios de los lectores ...

Dadas las prácticas de seguridad de mi dispositivo, probablemente merezco ser hackeado, lo entiendo. Esto no lo hace más fácil, y la condena solo erosiona el significado de la historia, que consiste en:

- Hágales saber a los demás lo fácil que es poner en peligro.

- Use el conocimiento y las recomendaciones que ha recibido para priorizar la seguridad de su identidad en línea.

No puedo dejar de pensar en cosas pequeñas y simples que podría hacer para protegerme. Mi cabeza está llena de pensamientos sobre "y si ..."

Sin embargo, estos pensamientos están correlacionados lado a lado con dos sentimientos que se cruzan: la pereza y el sesgo de supervivencia. Nunca tomé en serio mi seguridad en línea porque nunca experimenté un ataque. Y aunque entendí mis riesgos, era demasiado vago para proteger mis activos con el rigor adecuado.

Te insto a que aprendas de estos errores.