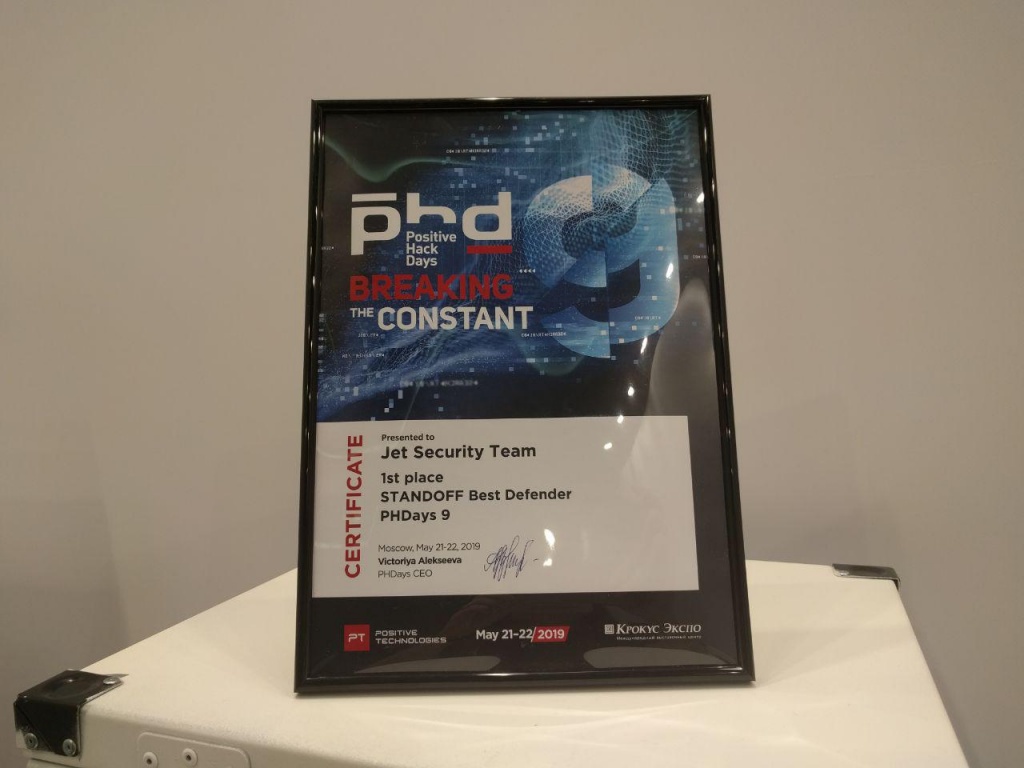

Por tercer año consecutivo, los expertos más fuertes en seguridad de la información de Jet Infosystems participaron en The Standoff en PHDays. Nuestro Equipo de Seguridad de Jet y el Equipo Antifraude de Jet lucharon hombro con hombro: ¡la batalla cibernética duró hasta 28 horas sin parar! De acuerdo con los resultados de la "confrontación", ¡nuestros defensores se convirtieron en los mejores, no permitiendo que los atacantes "rompan" toda la ciudad!

Este año, "Confrontation" fue bastante grande: 18 equipos de ataque (¡más de 250 personas!), 5 equipos de defensa clásicos, equipo antifraude y 3 SOC.

Durante 28 horas, los atacantes atacaron la infraestructura virtual (sobre la cual escribirán con más detalle sobre Habré). Se utilizaron tanto vulnerabilidades comunes como vulnerabilidades de infraestructura de 0 días. Los defensores identificaron rápidamente los ataques y las vulnerabilidades parcheadas sobre la marcha.

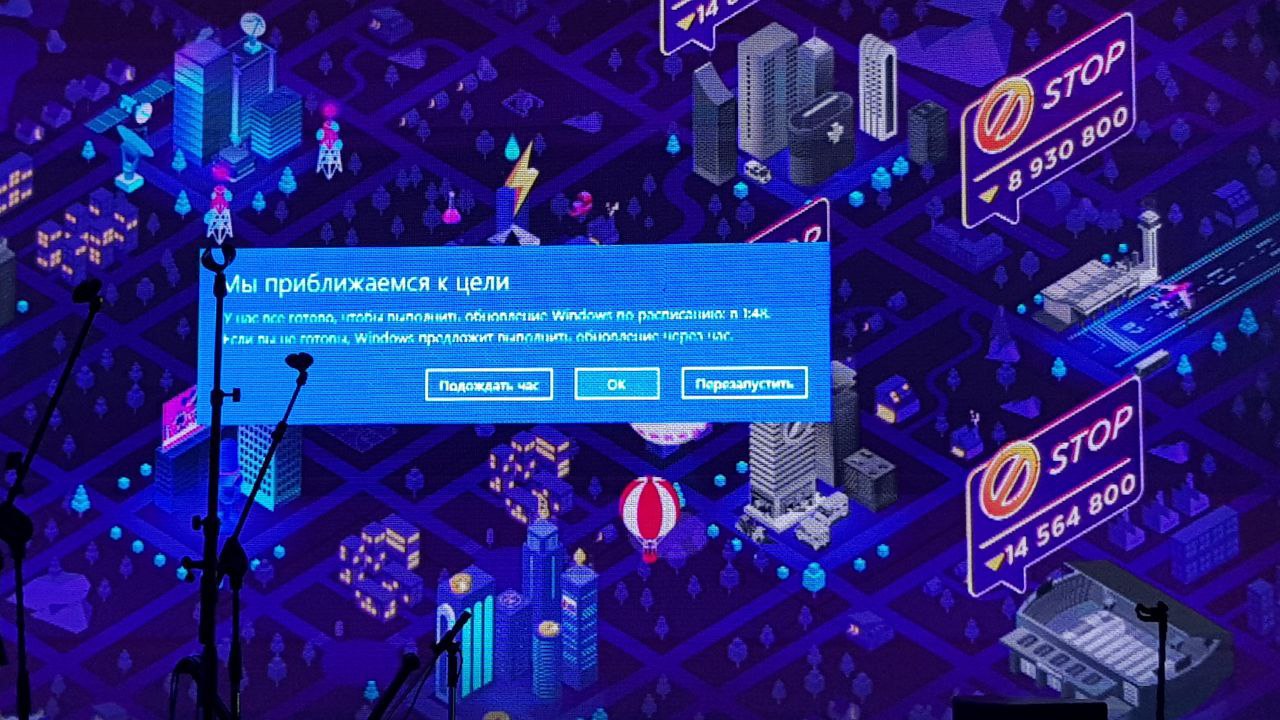

Los atacantes no se limitaron a esto, usando técnicas de ingeniería social para aterrizar detrás de los defensores:

La pelea fue muy intensa, se utilizaron todos los medios técnicos y analógicos:

A pesar de esto, el Equipo de Seguridad de Jet y el Equipo Antifraude de Jet resistieron adecuadamente los ataques, y los piratas informáticos no pudieron recoger un solo "público" - unidades de moneda virtual del banco.

El Equipo de Seguridad de Jet derrotó a los equipos de defensa, rechazando obstinadamente los muchos intentos del atacante de entrar en la infraestructura de la oficina de la compañía de transporte marítimo que se le había confiado. Por primera vez, el equipo estaba formado por especialistas del Centro de Monitoreo y Respuesta de Seguridad de la Información de Jet CSIRT, quienes monitorearon de cerca cada incidente y bloquearon oportunamente cualquier amenaza.

Para los defensores, el formato del evento ha cambiado un poco. Anteriormente, todos tenían diferentes objetos de protección (telecomunicaciones, oficina, sistema automatizado de control de procesos) y era difícil compararlos directamente, pero ahora para todos los equipos de defensa, los organizadores prepararon casi las mismas infraestructuras e introdujeron una calificación única. Esto definitivamente agregó impulso y estimuló a nuestro equipo a la victoria.

Para nosotros, el objeto de protección ha cambiado. Si antes era un sistema de control de proceso automatizado, y la "superficie de ataque" condicional era pequeña, ahora defendíamos la oficina. Hubo intercambio con OWA, un servidor VPN, un servidor terminal expuesto al exterior, muchos servicios web, telefonía, etc.

Por tradición, los organizadores brindan acceso al objeto de protección a fines de abril. Este año se otorgó acceso el 26 de abril. Además, por tradición, una moratoria sobre el trabajo de los defensores generalmente se presenta aproximadamente una semana antes de la "Confrontación". En consecuencia, el equipo de protección generalmente tiene un poco más de 2 semanas para estudiar el objeto, desarrollar una estrategia de protección, implementar SZI, configurar, depurar, etc. Dadas las vacaciones de mayo, las vacaciones planificadas previamente por el equipo, esto también agregó impulso y nos estimuló a ganar.

Ilya Sapunov, capitán del equipo Jet Security.

Según los términos de la competencia, el Equipo Antifraude de Jet no fue calificado entre los equipos defensores clásicos debido a las peculiaridades de la decisión antifraude. ¡Los colegas fuera del programa de competencia mostraron una vez más la clase más alta de protección bancaria en la ciudad virtual F, sin perder un solo ataque de los atacantes!

Este año, los ataques de los atacantes se han vuelto menos activos, pero más reflexivos. Los atacantes dejaron de enviar aleatoriamente una gran cantidad de operaciones, seleccionaron muchas contraseñas, protegieron las cuentas robadas, intentaron disfrazar sus operaciones como robots bancarios. Sin embargo, esto no trajo éxito acumulativo, y ni siquiera intentaron retirar dinero a través de otros servicios, como las telecomunicaciones.

Alexey Sizov, capitán del Equipo Antifraude de Jet.

Los atacantes tuvieron dificultades, pero a pesar de las vulnerabilidades complejas y la oposición de la defensa, mostraron un resultado decente:

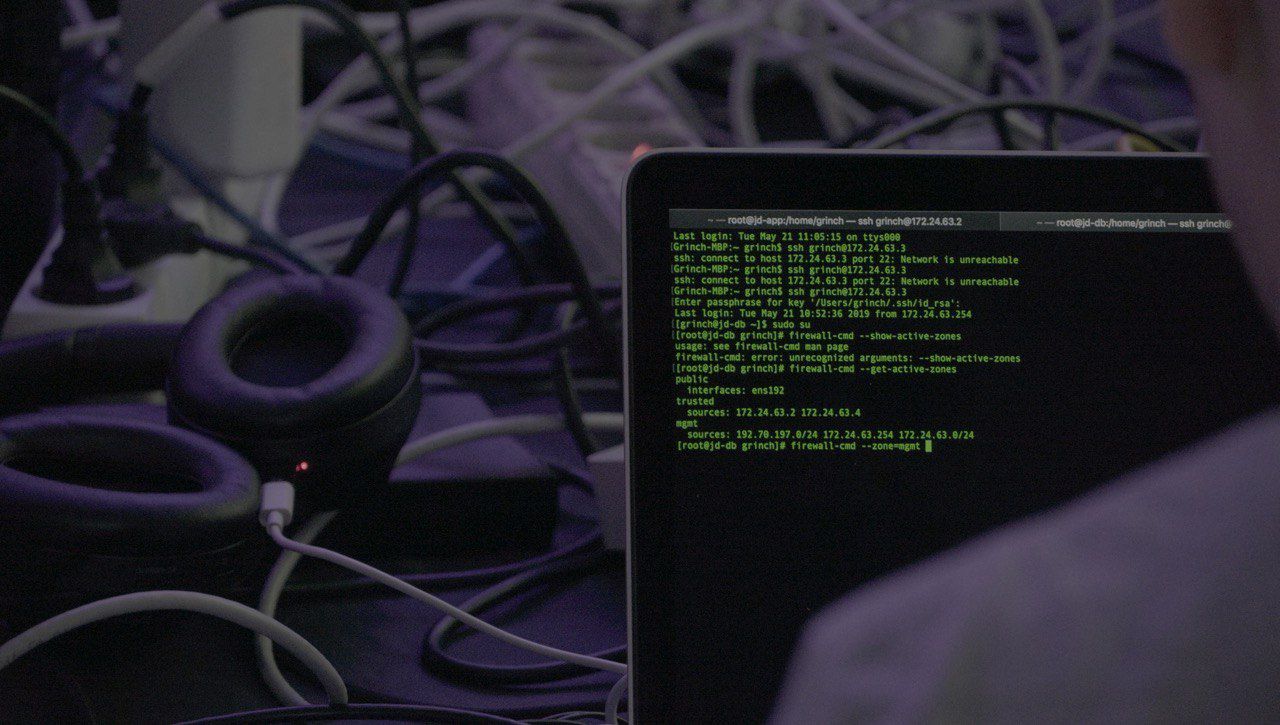

El día comenzó cuando nos dieron los escaneos de MassScan a las 9.45. Esto marcó el inicio de nuestro trabajo, inmediatamente escribimos todos los hosts con un puerto 445 abierto y exactamente a las 10.00 lanzamos el comprobador de metasplit listo para MS17-010. Había un host vulnerable en la red bigbrogroup.phd. En los primeros 10 minutos, explotamos la vulnerabilidad, la reparamos, la reparamos en el sistema y recibimos un token de dominio de administrador. En este dominio, como en todos los demás a continuación, se habilitó la opción de cifrado reversible, que permitió extraer todas las contraseñas de ntds.dit y enviarlas para su verificación.

Además, a las 18.00 horas obtuvimos acceso al dominio CF-Media, explotando la vulnerabilidad en Nagios y subiendo por la ruta no citada en uno de los scripts de sudo. Después de eso, usando la reutilización de contraseña, obtuvimos un administrador local en una de las computadoras de dominio CF-Media. El camino posterior de la operación fue similar al primer dominio.

Por la noche, pudimos comprender el principio de funcionamiento de varios sistemas automatizados de control de procesos, y esto nos permitió tomar el control de 2 skads y completar 2 tareas en el segmento de producción. En particular, apagamos la iluminación exterior y organizamos los derrames de petróleo del almacenamiento de petróleo. También instalamos el minero en todos los servidores y estaciones de trabajo controlados por nosotros; en total, nuestra botnet se situó en unos 30-45 hosts. Todo este tiempo, rompimos simultáneamente los segmentos protegidos, pero cada vez, tan pronto como recibimos RCE, los defensores simplemente abandonaron el servicio y ya no lo retomaron.

A las 12.15, nos anunciaron los resultados de OSINT y entregaron varias cuentas de dominio. Algunos defensores en este momento simplemente dejaron caer OWA y VPN. Algunos trataron de proteger realmente sus servicios. Una de estas compañías fue behealty, cuyos defensores nos permitieron conectarnos a través de VPN y operar el MS17-010. Y para nuestra sorpresa, el dominio nuevamente tenía cifrado reversible. El resultado: otros +1.1 millones de público y una victoria segura en la competencia.

Vitaly Malkin, jefe de análisis de seguridad en Informzashita, capitán True0xA3 (los ganadores de los atacantes prometieron escribir un análisis detallado de la competencia, espera a Habré).

En mi propio nombre, quiero señalar que la pelea fue seria, literalmente hasta las últimas horas que continuó la intriga: los equipos CARK y SNIFF & WATCH no dejaron que los ganadores se relajaran, y cualquier bagatela o "Joker" en la manga podría afectar el resultado.

Fue una batalla épica, y me alegro por la merecida victoria de mis colegas.