Máquina de dibujo en el trabajo, © axisdraw.com

Máquina de dibujo en el trabajo, © axisdraw.comUna firma electrónica en Rusia apareció por primera vez en enero de 2002 junto con la adopción de la primera ley "Sobre firma digital electrónica" (

1-FZ ). Luego, 9 años después, en abril de 2011, apareció una nueva ley "Sobre firmas electrónicas" (

63-FZ ). Después de otros 8 años, a principios del verano de 2019, comenzaron a aparecer publicaciones escalofriantes en los medios sobre cómo

roban apartamentos usando firmas electrónicas , cómo los estafadores

registran compañías ficticias para ciudadanos desprevenidos , y

así sucesivamente .

Tratemos de comprender los problemas existentes sin emociones innecesarias y pensemos cómo solucionarlos.

Prólogo

- Este artículo solo se enfocará en firmas electrónicas calificadas mejoradas (en adelante, firma electrónica).

- Dondequiera que se haga referencia a las autoridades de certificación, son autoridades de certificación acreditadas.

- Para simplificar la percepción, el artículo usa parcialmente términos "populares" en lugar de conceptos legales estrictos.

Parte 1 - Problemas de legislación

Problema No. 1 - Identificación de clientes por parte de las autoridades de certificación

© Yandex.Pictures

Desde el punto de vista de la seguridad de la información, todos los incidentes enumerados al comienzo del artículo ocurrieron como resultado de

una identificación insuficiente por parte de los empleados de los centros de certificación de sus clientes . Pero, ¿por qué sucede esto en organizaciones que requieren

la licencia FSB de Rusia y la

acreditación del Ministerio de Comunicaciones para su trabajo?

La respuesta es simple: las autoridades de certificación ganan con la cantidad de firmas electrónicas vendidas. Los procedimientos de identificación de clientes más estrictos reducirán sus ganancias.

Todas las personas quieren que todo sea simple, rápido, gratuito y sin esfuerzo. Cuando dicha persona se contacta con el centro de certificación, quiere recibir instantáneamente una firma electrónica, para que no sea robada y sin contraseñas u otras tonterías. La persona que recibe la firma, por regla general, no la recibe por sí misma, sino por el director o contador de la empresa donde trabaja. Además de obtener una firma, una persona tiene muchas cosas que hacer. Si a una persona se le dice que el poder legal por el cual desea recibir una firma debe ser notariado, entonces la persona considera que esta es una burocracia terrible. La próxima vez, cuando una persona quiera obtener una nueva firma electrónica, intentará solicitarla en otro centro de certificación más "orientado al cliente".

Por lo tanto, tenemos una situación en la que no es rentable ser el centro de certificación adecuado que realiza una identificación estricta del cliente. Siempre habrá otro centro de certificación relacionado con este tema con menos reverencia, lo que atraerá a clientes perezosos.

La emisión de certificados falsos por parte de ciberdelincuentes no es un problema de ningún centro de certificación en particular, sino una crisis sistémica del nivel de la legislación federal. Puede decir aún más: este es un problema global (ejemplos

aquí y

aquí ) de la tecnología

PKI , que subyace a la ley.

Problema No. 2 - Restringir el uso de firmas electrónicas

Las firmas electrónicas, como cualquier otra tecnología, experimentan ciertos ciclos de desarrollo. La ley actual "sobre firmas electrónicas" es la ley de la etapa de popularización de la tecnología (las firmas electrónicas ya son utilizadas por la sociedad, pero su penetración aún está lejos de ser universal). Como consecuencia de esto, la ley está más orientada hacia el carácter masivo que la seguridad de las firmas electrónicas.

El único mecanismo para restringir el uso de firmas electrónicas se da en el

párrafo 4 del art. 11 63-FZ . Establece, en particular, que una firma electrónica calificada debe usarse de acuerdo con las restricciones especificadas en el certificado de clave de firma. Desafortunadamente, esta redacción no prohíbe completamente la emisión y el uso de una firma electrónica, como resultado de lo cual los ciudadanos que nunca la han emitido sufren de una firma electrónica (por ejemplo, víctimas de incidentes citados al comienzo del artículo).

El problema particularmente grave de las restricciones en el uso de firmas electrónicas concierne a los funcionarios.

Por el momento, se ven obligados a sacrificar la seguridad personal en aras de los intereses del empleador. Esto, en particular, se manifiesta en el hecho de que la firma electrónica emitida para satisfacer las necesidades de la empresa se puede utilizar en contra de sus intereses personales, por ejemplo, para volver a registrar ilegalmente un apartamento en Rosreestr.

El problema se agrava por el hecho de que el número de personas que pueden tener acceso a la firma electrónica de un funcionario es difícil de limitar y prácticamente no depende de la voluntad del propietario de la firma. Los ejemplos de personas que pueden estar disponibles para la firma electrónica de un funcionario incluyen:

- administradores de medios de protección de información criptográfica (CIP), responsables de emitir claves criptográficas, incluidas claves de firma electrónica;

- Trabajadores de TI que establecen sistemas de información para utilizar firmas electrónicas;

- auditores que realizan una auditoría de la organización (por ejemplo, pentesters);

- empleados de organismos de control estatales que llevan a cabo medidas de control en relación con la organización;

- funcionarios encargados de hacer cumplir la ley que llevan a cabo medidas de investigación operativas contra la empresa empleador

- un equipo de gerentes de bancarrota que administran la compañía si ha iniciado procedimientos de bancarrota;

- y, lamentablemente, otras personas.

Problema 3: Notificación de liberación de firma electrónica recibida

(c) m / f "Tres de Prostokvashino"

(c) m / f "Tres de Prostokvashino"Los incidentes que involucran el uso indebido de firmas electrónicas son intrínsecamente muy similares a los robos cibernéticos llevados a cabo por los ciberdelincuentes a través del sistema de cliente-banco de Internet. En ambos casos, los atacantes, habiendo confiscado la información de autenticación de la víctima, llevaron a cabo acciones ilegales significativas en su nombre: sacaron dinero de la cuenta, emitieron préstamos, registraron empresas de un día, etc.

Una de las formas efectivas de reducir el daño de los robos cibernéticos ha sido proporcionar a los bancos la oportunidad de que sus clientes luchen por su propia seguridad. Cualquier cliente que utilice el servicio de notificación en transacciones de cuenta (por ejemplo, información por SMS) puede detectar de forma independiente una operación no autorizada y bloquear la cuenta para minimizar el daño.

La actual Ley de firmas electrónicas no proporciona tales formas de protección. No existen mecanismos para notificar al propietario del problema de las firmas electrónicas en su nombre.

Problema No. 4 - Reglas para usar CIPF

(c) Imágenes de Yandex.El marco legal actual que rige el uso de firmas electrónicas contiene un requisito de seguridad que en última instancia podría conducir al efecto contrario y establecer un precedente para impugnar la firma. Vamos a tomarlo en orden.

P.p. 2. Cláusula 4, artículo 5 63- establece los requisitos para una firma electrónica calificada:

"los medios de firma electrónica se utilizan para crear y verificar una firma electrónica, teniendo la confirmación del cumplimiento de los requisitos establecidos de conformidad con esta Ley Federal".Los requisitos especificados para la firma electrónica se definen en la

Orden del Servicio Federal de Seguridad de la Federación Rusa del 27 de diciembre de 2011 N 796 . El párrafo 6 de este documento establece que los medios de firma electrónica (y esta es una medida de protección de la información criptográfica) deben operarse de acuerdo con

PKZ-2005 . Allí, a su vez, se registró que los medios de firma electrónica (CIP) se deben

operar de acuerdo con las reglas para usarlos (documentación técnica) .

Esto plantea inmediatamente la cuestión de si una firma electrónica se considerará calificada si se realiza utilizando un certificado de protección de información criptográfica certificada, que no se opera en total conformidad con los términos de uso (documentación técnica).

La legislación no contiene una respuesta definitiva a esta pregunta. En consecuencia, dada la

competitividad de los procedimientos judiciales rusos , se tomarán decisiones diametralmente opuestas en casos similares, lo que en última instancia puede conducir a una disminución de la confianza en la firma electrónica y hacerla más vulnerable a los ataques de repudio.

Para ilustrar este problema, consideramos la situación que a menudo surge cuando se reciben certificados calificados de claves de firma en los centros de certificación. Su esencia es que el período de validez del certificado puede determinarse a 5 años, y el período de validez de la clave privada (extensión PrivateKeyUsagePeriod OID 2.5.29.16) a 1 año y 3 meses. Se plantea la cuestión de si una firma electrónica creada para el tercer año de existencia de dicho certificado será reconocida como calificada.

Problema No. 5 - Estandarización de firma electrónica

(c) Imágenes de Yandex.

(c) Imágenes de Yandex.Si alguna vez ha encontrado la configuración de computadoras para la implementación de la gestión de documentos electrónicos legalmente significativos con el estado. órganos, probablemente recuerdes el infierno que surge. Las versiones de malabarismo de proveedores de criptografía, navegadores y complementos, como resultado de lo cual el sistema comienza a funcionar de alguna manera, no se presta a una explicación científica. Esta acción es más como la danza de un chamán que invoca los espíritus de una tormenta, tierra y fuego en un incendio nocturno.

Al mismo tiempo, la alegría de una configuración exitosa se reemplaza rápidamente por una depresión terrible cuando resulta que el empleado para el que se realizó la configuración debe enviar informes a otro estado. órgano Y luego está su propio sistema de protección de información criptográfica, sus propias claves y, en general, todas las suyas. Bueno, por supuesto, la guinda del pastel es el hecho de que dos certificados certificados de protección de información criptográfica en una computadora, en principio, no se llevan bien.

Por lo tanto, la falta de estandarización y compatibilidad entre los sistemas de protección de información criptográfica utilizados para generar y verificar firmas electrónicas calificadas se puede agregar de manera segura a los problemas de la ley actual.

El Decreto del Gobierno de la Federación de Rusia de 09.02.2012 N 111 "sobre la firma electrónica utilizada por las autoridades ejecutivas y las autoridades locales para organizar la interacción electrónica entre ellos, sobre el procedimiento para su uso, así como sobre el establecimiento de requisitos para garantizar la compatibilidad de los medios de firma electrónica" no cuenta, ya que solo se aplica a la cooperación entre agencias, y de hecho no da detalles específicos.

Problema 6 - Firmas antiguas

(c) Imágenes de Yandex.

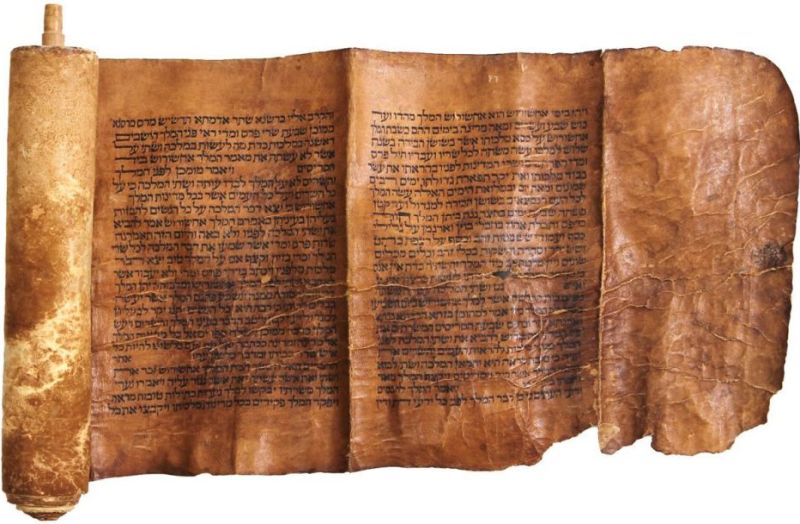

(c) Imágenes de Yandex.Preguntémonos qué pasará con el documento firmado con firma electrónica en 30 años y en 100 años. ¿De dónde son las fechas? Es simple: las transacciones inmobiliarias se caracterizan por la propiedad a largo plazo de la propiedad. Es por eso que 30 años y 100 años no es el límite. Por ejemplo, Alejandro II vendió Alaska a América en 1867, es decir, hace 152 años.

Pero volvamos a la firma electrónica. Desde el punto de vista de la tecnología, su fortaleza se basa en las propiedades matemáticas de los algoritmos criptográficos subyacentes. Al mismo tiempo, la estabilidad de los algoritmos en sí se basa solo en la ignorancia de los métodos efectivos para hackearlos. Lejos del hecho de que estos métodos no lo son, o de que no aparecerán después de 37 minutos. Por ejemplo, en la era de la venta de Alaska,

el cifrado de Vizhener se consideraba invulnerable, y ahora los estudiantes lo están rompiendo en los primeros laboratorios de criptografía.

La pila actual de algoritmos criptográficos utilizados para la firma electrónica en Rusia se basa en

GOST R 34.10-2012 ,

GOST R 34.11-2012 ,

GOST 34.12-2015 y un número ilimitado de

recomendaciones para estandarización y algoritmos satelitales . ¿Qué les sucederá en 30 años? Se cree que

no todo es genial con ellos en este momento.

El problema de vulnerabilidad en algoritmos y firmas electrónicas no es puramente hipotético. La práctica mundial ya se ha enfrentado a cosas similares, por ejemplo, la

vulnerabilidad ROCA .

Por lo tanto, otro problema de la ley es la falta de regulación destinada a mantener la importancia legal a largo plazo de los documentos electrónicos.

Problema número 7: "ataque de regreso al futuro"

(c) cuentos de películas de Alexander Rowe

(c) cuentos de películas de Alexander RoweEste ataque es, quizás, una apuesta de álamo en el corazón de la gestión electrónica de documentos, que utiliza solo una firma electrónica para certificar documentos.

El problema es que, al manipular la fecha de formación de la firma electrónica, el atacante puede lograr tanto el reconocimiento de una firma falsa como la negación de legitimidad.

Ejemplo 1 - reconocimiento de una firma falsaAllí estaba Yaropolk y dirigió el artel de los artesanos de piedra en el extranjero. A solicitud de su cliente, Vsevolod, decidió simplificar el intercambio de papeles condenados y se emitió un certificado calificado de firma electrónica.

Yaropolk y Vsevolod acordaron que, en lugar de pergaminos en papel escritos a mano, se enviarán por correo electrónico entre sí, compilados en MS Word y firmados electrónicamente con el software CryptoPro y certificados por CryptoARM. Siguiendo las instrucciones de los magos, incluidos los que lo conocen, decidieron escribir la fecha de la firma de los documentos en archivos electrónicos antes de obtener la certificación.

Escribimos todo esto en pergamino y lo sellamos con nuestras firmas, llamando a este documento el "Acuerdo de gestión de documentos electrónicos".

Cuánto tiempo, qué tan cortos trabajaron de acuerdo con este esquema. Pero luego la avaricia apretada por un pesado cofre de sapo Vsevolod, arrojando pensamientos oscuros de que le paga a Yaropolk demasiado caro. Los pensamientos amargos comenzaron a afectar a Vsevolod de diferentes maneras: privación del sueño, pero arruinó el estado de ánimo.

Vsevolod decidió con su dolor recurrir al médico brujo local, a quien llamó Baba Yaga. Que por una tarifa, Vsevolod pensó generosamente en la clave privada de la firma electrónica de Yaropolk para robar. Como saben, esa llave estaba contenida en un dispositivo en el extranjero, un huevo parecido a un token USB, constantemente atascado en la parte posterior de la computadora.

Para el plan de su astucia, Vsevolod contrató a una ramera de ojos marrones, para que arruine la mente de Yaropolk con sus hechizos amorosos y se moleste en ir al lejano reino.

Mientras viajaba al extranjero Yaropolk con una ramera se divirtió, Vsevolod se deslizó en secreto hacia las salas de piedra blanca y un dispositivo parecido a un huevo que contenía la llave de Yaropolk, lo sacó de la parte posterior de la computadora y salió corriendo con él.

Pero Vsevolod no sabía que antes de partir hacia su Yaropolk, le pidió al guardia que pusiera sus encantos en sus habitaciones. Esos hechizos funcionaron y enviaron una señal al escuadrón de la ciudad. Al llegar al lugar y no encontrar a los villanos de los feroces, los guerreros de los sirvientes de Yaropolk llamaron para verificar si habían robado algo bueno. El empleado de Yaropolk descubrió la desaparición del "huevo" de la llave atesorada que contenía la firma electrónica. Consciente de los convenios de los Magos, inmediatamente se volvió hacia los maestros que habían hecho el "huevo" para que pudieran destruir los "huevos" con sus hechizos. Los Maestros, siguiendo los preceptos de sus antepasados, agregaron el certificado de firma electrónica de Yaropolk a la lista de certificados revocados y ordenaron que Yaropolk no usara el "huevo", incluso si se encontraba, y que vendría por un nuevo "huevo" para ellos, obtenga una nueva firma electrónica .

Vsevolod aprendió todo esto y se puso aún más triste. Fue con pesados pensamientos a Baba Yaga por sabios consejos. Al enterarse del dolor de Vsevolod, Baba Yaga se rió con una risa malvada y, rompiendo, dijo: "¡Esto no es un problema! Y debes hacer lo siguiente:

- Inicie su computadora y traduzca la fecha hace tres meses cuando la clave de Yaropolk todavía estaba vigente.

- Redacte un nuevo documento y escriba en él que Yaropolk le quitó mucho dinero y se compromete a entregarlo con interés en tres meses.

- Como fecha de firma del documento, indique la fecha que tendrá en la computadora.

- Firme este documento con su firma electrónica y la firma de Yaropolk ".

"Mi espíritu siente", dijo la anciana, "que Yaropolk dejó la contraseña por defecto en el huevo".

Vsevolod hizo exactamente eso y a través de la corte tomó el dinero de Yaropolk aparentemente no visible.

Dado que, según el

apartado 2 del art. 11 63- :

“Una firma electrónica calificada se considerará válida ... sujeto a las siguientes condiciones: ... un certificado calificado es válido en el momento de la firma del documento electrónico (si hay información confiable sobre el momento de la firma del documento electrónico) o el día de la validación del certificado especificado, si es el momento de la firma electrónica. el documento no está definido " el documento era falso, redactado por Vsevolod, fue reconocido como juez por el juez, ya que Yaropolk fue certificado por su firma, y la fecha de formación de la firma con el período en que la firma fue válida coincidió. Yaropolk no pudo discutir la fecha con esta condenada, ya que se estableció de acuerdo con todas las reglas del "Acuerdo sobre Gestión de Documentos Electrónicos".

Ejemplo 2 - negación de una firma legítimaFrustrado por la terrible tragedia, que vale mucho dinero, Yaropolk decidió vengarse de Vsevolod, tanto que con la misma moneda, para ser justos.

Yaropolk comenzó a leer la escritura que contiene la Ley 63-FZ. , … . , . , , : « , ...». , , .

, , , , , , . , , , , .

, , « » : . , , , , , . , . .

.

, «» , «» , . , «» .

, , . , . , , . , .

, . : « , „“ ».

, , , « ».

, , , , , , .

.2 . 11 63- :

« … :… ( ) , »., , , .

2 —

vs.

« », . , « » ( ).

, , .

— , . — — . , .

, , . ?

— , . : . ?

- . :

, , , . , , .

, , . , , , .

, , . , : , . , — .

, .

№ 1 (« »)

. , — , — «». , .

, .

:

- ( ), — , , .

- . . , - , .

- , , , . , , , .

. , , , . , :

- -, (, , ...) - : , .

- -, , .

- -, , / .

, . . , . , , , .

. , :

- ( ).

- , :

- ( ) 3 ( ) .

, . , . , , :

- . , .

- . , .

- . , ( ?).

. , , — .

, SIM-, «».

№ 2 (« »)

La tecnología PKI no contiene formas de limitar la emisión y el uso de firmas electrónicas. Se entendió que si una persona no lo necesita, simplemente no lo elabora. Si la firma electrónica fue robada, entonces su propietario se contacta de inmediato con el centro de certificación y solicita el bloqueo. La firma se bloquea agregando el certificado de la clave de verificación de la firma a la lista de certificados revocados (lista de revocación de certificados, en adelante

CRL ) con la fecha y el motivo del bloqueo.

En el momento de la verificación de la firma electrónica bajo el documento, se analiza la fecha de su formación. Si esta fecha es posterior o igual a la fecha de bloqueo, la firma en dicho documento no es válida.

Por lo tanto, CRL es un elemento central de la tecnología PKI responsable de confiar en las firmas electrónicas emitidas. No hay oportunidad de influir en las firmas electrónicas "inéditas" a través de CRL.

Por lo tanto, para corregir el problema considerado en la ley, la tecnología PKI debe desarrollarse más. Además, estas mejoras deben llevarse a cabo teniendo en cuenta la compatibilidad con los sistemas de gestión de documentos electrónicos existentes y en funcionamiento.

Si en la PKI clásica el árbol de confianza creció de la autoridad de certificación raíz, entonces, en el caso de la PKI estatal, el estado es la fuente central de confianza. Proporciona una infraestructura de confianza dentro de la cual existen autoridades de certificación acreditadas.

El estado en la persona de su organismo autorizado debe aceptar solicitudes de ciudadanos (por ejemplo, a través del MFC o "Servicios del Estado") que contengan restricciones en la emisión y restricciones en el uso de firmas electrónicas. Los datos recibidos deben consolidarse en el recurso de información estatal: "El Registro Unificado de restricciones y prohibiciones sobre el uso de firmas electrónicas".

A nivel de la ley, las autoridades de certificación deben estar obligadas a verificar este recurso para conocer las restricciones establecidas al momento de emitir una firma electrónica.

Si el registro prohíbe la emisión de firmas electrónicas, el centro de certificación debe negarse a emitir los solicitantes. Si el registro contiene restricciones en el uso de firmas electrónicas, entonces deben incluirse en la firma electrónica de la clave del certificado del certificado emitido.

Sobre las restricciones en el uso de firmas electrónicas es necesario hablar más.

El hecho es que, a pesar de la mención de ellos en el

párrafo 4 del art. 11 63-FZ , de hecho, este mecanismo no funciona, ya que el marco legislativo actual no contiene documentos que revelen el principio de su funcionamiento.

Corregiremos este inconveniente y consideraremos una de las posibles opciones para implementar restricciones en el uso de firmas electrónicas.

El primer paso es desarrollar un modelo que describa las restricciones en el uso de firmas electrónicas. Lo más apropiado para estos fines sería un

modelo de acceso discrecional descrito mediante listas de control de acceso (

ACL ).

La lista de control de acceso para la firma electrónica debe contener una lista de áreas en las que se permite usar la firma electrónica para la certificación de documentos o en las que se prohíbe su uso. El problema es qué considerar estas "áreas".

Idealmente, esto debería ser sistemas de información dentro de los cuales se realiza la gestión de documentos electrónicos. Pero este ideal es inalcanzable, ya que requerirá la creación y el mantenimiento de un registro global de sistemas de información dentro del estado. Si los sistemas de información estatales o municipales aún pueden tenerse en cuenta de alguna manera, entonces los sistemas de información de las organizaciones comerciales no son susceptibles de contabilidad en principio: muchas empresas mismas no saben qué sistemas funcionan para ellos.

Como alternativa, puede distinguir entre el uso de firmas electrónicas a nivel de sujetos de relaciones legales, es decir, indicar en la propia firma electrónica qué compañías (así como individuos u organismos estatales) pueden usarlo y para cuáles no. Las entidades jurídicas pueden identificarse utilizando datos del Registro Estatal Unificado de Entidades Legales, por ejemplo, de acuerdo con la combinación de valores TIN y OGRN. Un individuo puede ser identificado por la combinación de TIN y SNILS.

El mecanismo anterior de control de acceso (restricciones del registro estatal) es global en todo el espacio de confianza formado por el estado. Todas las autoridades de certificación deben tener en cuenta las restricciones anteriores al emitir cualquier firma electrónica.

Al postularse al centro de certificación, el solicitante puede imponer restricciones adicionales (privadas) que reducen el alcance del uso de firmas electrónicas. Esto asegurará la emisión de firmas electrónicas con diferentes áreas de acción, que serán relevantes para la protección de las firmas de los funcionarios.

Establecer restricciones globales sobre el uso de firmas electrónicas debería dar lugar a la retirada de todas las firmas electrónicas válidas, cuyo alcance está más allá del alcance de lo permitido.

Solución al problema n. ° 3 ("recibir notificación de problema de firma electrónica")

Informar a los ciudadanos sobre el tema de las firmas electrónicas en ellos es quizás la tarea más simple de todas las que se dan en este artículo. Se puede resolver de la siguiente manera:

- Las autoridades de certificación, que emiten una firma electrónica, envían una copia del certificado al organismo estatal autorizado.

- El organismo autorizado consolida todos los certificados recibidos en el recurso de información estatal: "El Registro Unificado de Certificados Calificados de Claves de Verificación de Firma Electrónica".

- Sujetos de la ley: personas jurídicas o individuos: podrán informarse sobre el tema de las firmas electrónicas en el portal de Servicios del Estado. Para mejorar la eficiencia del portal, puede realizar mejoras para suscribirse a las notificaciones de estos eventos.

Por supuesto, no todos han conectado los Servicios del Estado, pero al mismo tiempo nadie se molesta en conectarlos, más aún habrá una buena razón.

Solución al problema n. ° 4 (“Reglas para usar CIPF”)

© Yandex.PicturesLas herramientas modernas de protección de la información criptográfica pueden proporcionar una protección adecuada solo si se prescribe una serie de restricciones estrictas en la documentación técnica. Por ejemplo, para todas las herramientas de protección de información criptográfica que se ejecutan en una computadora con Windows, el requisito se establece para borrar el archivo de página al cerrar. El incumplimiento de este requisito conlleva el riesgo de robo de claves de firma electrónica durante los períodos en que la computadora está apagada.

Para implementar estos requisitos o no, completamente en el área de responsabilidad del firmante. En general, es imposible ejercer un control estatal adecuado (dado que el estado es un proveedor de confianza) sobre el cumplimiento de estos requisitos. Pero al mismo tiempo, si la firma ya se ha puesto, entonces el método de su formación no debería afectar en modo alguno su reconocimiento y estado.

Por lo tanto, el marco legislativo debe modernizarse de tal manera que minimice el riesgo de negarse a firmar o cambiar su estado debido a la acción (o inacción) del firmante. Dichos cambios están atrasados, ya que los documentos fundamentales que rigen el uso de medidas de protección de información criptográfica (

PKZ-2005 ,

FAPSI 152 ) ya están obsoletos.

Solución al problema n. ° 5 ("Normalización de la firma electrónica")

© Yandex.PicturesLa estandarización de los medios de firma electrónica debe garantizar que a los consumidores no les importe qué herramienta de protección de información criptográfica estandarizada se utiliza.

La estandarización debe ser:

- Arquitectura y estructura de CIPF.

- Las interfaces de programa aplicadas (API) utilizadas para invocar funciones CIPF e interactuar con el entorno de funcionamiento de una instalación de cifrado (SFC).

- Formatos de información clave, directorios de clave pública, listas de certificados confiables y revocados, mensajes de entrada y salida.

- Portadores clave.

- Algoritmos y protocolos relacionados.

- Parámetros de algoritmos y protocolos criptográficos.

Por el momento, los CIPF están certificados en 6 clases: KS1, KS2, KS2, KV1, KV2, KA1. Cada clase define solo las amenazas que el sistema de protección de información criptográfica debe enfrentar, pero no establece ningún requisito de compatibilidad. Como resultado, dos criptomonedas, por ejemplo, de clase KC1 son absolutamente incompatibles entre sí.

En consecuencia, dentro del marco de la estandarización, se deben desarrollar perfiles CIPF de las clases correspondientes, pero con restricciones de compatibilidad y con referencia a un entorno operativo específico. Por ejemplo, "Proveedor criptográfico estandarizado KC1, para trabajar en el sistema operativo Windows 10".

Resolviendo problemas No. 6 ("firmas antiguas") y No. 7 ("ataque de regreso al futuro")

© Yandex.PicturesLos problemas de las firmas "antiguas", los algoritmos criptográficos pirateados y el fraude con las fechas de firma de los documentos no se pueden resolver solo con la ayuda de las firmas electrónicas.

Para eliminar estas deficiencias, es necesario abstraerse del uso banal de las firmas electrónicas y analizar el problema desde el punto de vista de la gestión legal de documentos electrónicos en general.

Aquí, la protección provista por los servicios de un tercero confiable puede agregarse a la protección provista por la firma electrónica. Solo con la ayuda de estos servicios es posible eliminar los problemas indicados.

Los ejemplos de servicios de terceros de confianza incluyen:

- un servicio de sello de tiempo que le permite establecer de manera confiable la fecha para la formación de una firma electrónica;

- un servicio de entrega de mensajes garantizado que le permite establecer de manera confiable el hecho de la transferencia de documentos entre los participantes en la gestión electrónica de documentos;

- servicio de notario electrónico, que implementa las funciones de un notario, pero con referencia a documentos electrónicos;

- el servicio de archivo y almacenamiento a largo plazo de documentos electrónicos, que permite garantizar la importancia legal del documento incluso en condiciones de pérdida de solidez de los algoritmos criptográficos utilizados para generar firmas electrónicas;

- y otros

Obviamente, el uso de estos servicios no será gratuito. Su introducción generalizada como requisitos obligatorios puede afectar negativamente la popularización y el uso masivo de la gestión de documentos electrónicos legalmente significativos en la economía del país. Aquí, se requiere un enfoque diferenciado, en el cual, dependiendo de la importancia de los documentos firmados, se establezca el uso obligatorio de estos servicios. Ejemplos de documentos especialmente significativos incluyen documentos sobre transacciones inmobiliarias, decisiones judiciales, actos legislativos, etc.

Epílogo

Entonces, nos encontramos con algunos de los problemas de la ley actual "Sobre firmas electrónicas". Hay muchos problemas, pero incluso en este artículo no pudimos considerarlos todos. Sin embargo, hablamos de una sola, la forma más importante de firmas electrónicas: una firma electrónica mejorada y calificada.

Es importante preguntar si las firmas electrónicas hacen más bien que mal.

Subjetivamente, muchos ciudadanos desconfían de las firmas electrónicas, considerando que todo lo que está sucediendo en el mundo digital puede ser fácilmente falsificado. En parte correcto, pero ¿cuál es la alternativa? Firma manuscrita y documentos en papel?

Si en este momento se supo de solo dos casos de robo de apartamentos con una firma electrónica, el número de robos similares cometidos con documentos en papel tradicionales superará este número en un factor de mil.

Nuestra idea de la durabilidad de una firma manuscrita es ilusoria y raya en el autoengaño. No solo puede ser fingido por cualquier persona con habilidades motoras finas más o menos desarrolladas de las manos, sino que también puede

reproducirse usando una máquina .

Desafortunadamente, no existe una protección absolutamente estable. Esto es cierto para las firmas electrónicas y manuscritas.

Cuanto más masivamente se use la firma electrónica, más a menudo intentarán falsificarla (es ilegal usarla). Esto es inevitable Pero aún así, el porcentaje de uso legítimo de las firmas electrónicas está significativamente por delante del porcentaje de ilegal, y el efecto positivo de la ley excede el negativo.

Es importante reparar rápidamente los "agujeros" en la legislación, elevando constantemente el costo de los cibercriminales para cometer un delito. Al mismo tiempo, los pestillos deben ser fáciles de implementar y efectivos.

Materiales adicionales