Hola a todos! Me llamo Vitaliy Malkin. Soy el jefe del departamento de análisis de seguridad en Informzashchita y el capitán a tiempo parcial del equipo True0xA3. Con este artículo, comenzamos un ciclo de 3 materiales dedicados a nuestro desempeño en PHDays IX Standoff. En este artículo, explicaremos por qué la preparación competente es la mitad del éxito, por qué es tan importante recoger las "frutas" a tiempo y cómo puede organizar la interacción del equipo anterior en un solo proyecto.

El artículo de TL; DR contiene una gran cantidad de inglés y términos técnicos complejos, por lo cual me disculpo por separado.

I. Entrada

Tuvimos 16 pentesters seleccionados, 4 aprendices, 6 servidores, nuestra propia estación CUDA y un gran deseo de ganar.

Comenzamos la fase de preparación activa 8 días antes del inicio de StandOff. Este fue nuestro tercer intento como atacante, y muchos de nosotros ya teníamos suficiente experiencia para entender qué buscar este año. Vimos 5 áreas prioritarias para la elaboración:

- Coordinación efectiva;

- Colección de frutas bajas colgantes;

- Explotación de vulnerabilidades de tecnologías atípicas (para nosotros) (ACS TP, IoT, GSM);

- Preparación de infraestructura y equipos externos;

- Desarrollo agregar. persistencia y métodos de endurecimiento.

Intentemos analizar estos elementos en orden.

1. Coordinación efectiva

Es más fácil para mí hablar sobre este punto, porque la decisión general fue la responsable de su implementación. Durante StandOff, el problema más común para los principiantes, en mi opinión, es la falta de coordinación. Los miembros del equipo resuelven las mismas tareas, no hay una comprensión clara de lo que ya se ha visto y lo que no. La información recibida sobre la tarea no se transmite entre sí, como resultado, la eficiencia del trabajo disminuye considerablemente. Y cuantos más participantes, más cae la eficiencia. Además, es muy útil tener una persona que comprenda bien la imagen general de la infraestructura y pueda vincular vulnerabilidades individuales en un vector de ataque completo.

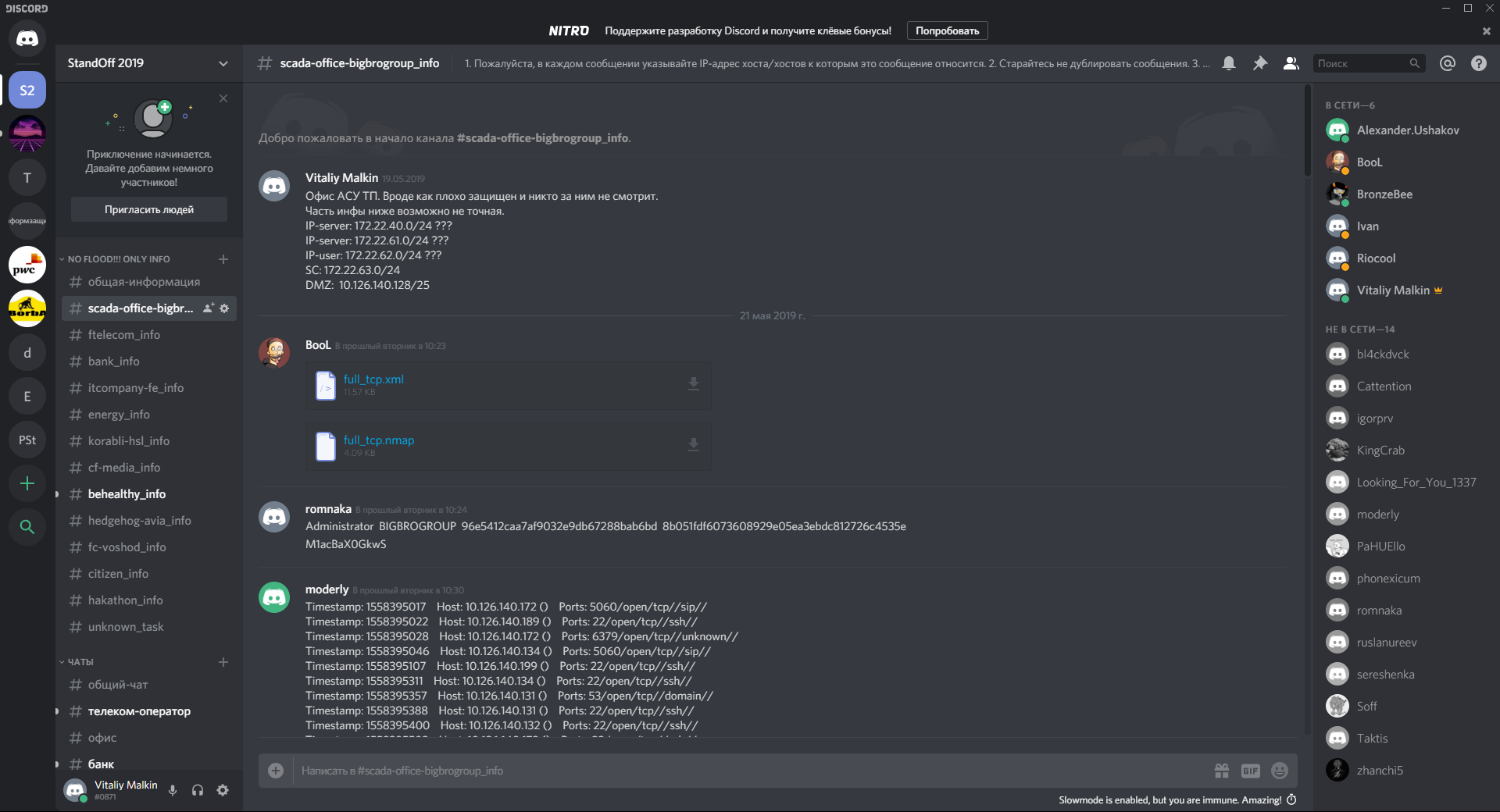

Este año, la plataforma Discord fue elegida para la interacción del equipo. En general, es muy similar al viejo chat IRC con características adicionales como la carga de archivos y la comunicación de voz. Tomamos una descripción de todos los objetos de las competencias de Agend y creamos un canal para cada uno de ellos, en el que se publicó la información. Por lo tanto, cualquier persona que se conecte a la tarea podría ver todo lo que se le ocurrió, incluidos los resultados del lanzamiento de varias herramientas y búsquedas manuales. En todos los canales de información, se estableció un límite de un mensaje por minuto para evitar inundaciones. Y toda la discusión se realizó en chats separados, que también se crearon para cada objeto.

También se tomaron varias decisiones organizativas para mejorar la coordinación. En general, no es habitual que nuestro equipo establezca tareas con la frase "NADO". Tratamos de discutir por qué se establece esta o aquella tarea, a qué conducirá su implementación y también cómo llevarla a cabo de manera más eficiente. Pero dentro del marco de StandOff, dicho modelo puede conducir a disputas innecesarias, por lo que decidimos confiar al coordinador una autoridad completa sobre el proceso. A las 28 horas de la competencia, sus decisiones prácticamente no se discutieron, lo que ciertamente nos ahorró mucho tiempo. Aunque puede haber afectado la calidad de las comunicaciones. Además de esto, decidimos delinear muy claramente las áreas de responsabilidad: a pesar de que algunos de los miembros del equipo no obtuvieron las tareas más emocionantes.

2. Recolección de frutas bajas

En mi opinión, el secreto principal de nuestro éxito fue: una gran experiencia diaria de proyectos y la correcta priorización de tareas. El año pasado, pudimos capturar una oficina completa y mantenerla durante todo el juego simplemente debido a vulnerabilidades simples pirateadas rápidamente. Este año, abordamos el problema centralmente y compilamos una lista de tales vulnerabilidades.

ms17-010; ms08-67; SMBCRY LibSSH RCE; HP DATA Protector; HP iLo; ipmi Instalación inteligente de Cisco Java RMI JDWP; JBOSS; drupalgeddon2; weblogic desangrado concha ibm websphere iis-webdav; servicios; vnc; ftp-anon; NFS smb-null; Tomcat

A continuación, se escribieron dos servicios de verificación y penetración, que en un modo automatizado, utilizando exploits públicos y metasploit, primero verificaron vulnerabilidades y luego intentaron explotarlas. La utilidad recibió un informe nmap en la entrada, que finalmente aceleró el proceso.

3. Explotación de vulnerabilidades de tecnologías atípicas (para nosotros) (ACS TP, IoT, GSM)

La mayoría de las veces hacemos proyectos para bancos y otras organizaciones financieras. Los sistemas SCADA, si lo hacen, son más bien al estilo de: "Si pudo obtener acceso de red a la scada, corríjalo y cuéntelo como uno de los criterios de éxito del proyecto". Por lo tanto, no tenemos una buena experiencia aplicada en el análisis de la seguridad de los sistemas de control de procesos. Esto a su vez llevó al hecho de que una semana antes de StandOff nos sentamos con urgencia para estudiar las vulnerabilidades típicas. Con IoT y GSM, la situación es aún peor: si IoT a veces se encuentra en proyectos, entonces vimos GSM solo en StandOffs anteriores.

Por lo tanto, durante la preparación, identificamos dos personas separadas en el sistema automatizado de control de procesos y dos más en GSM e IoT. Durante la semana preparatoria, el primer grupo escribió enfoques típicos para el último sistema SCADA, y estudió en detalle un video sobre la infraestructura ICS del año pasado. Los chicos también bombearon alrededor de 200 GB de varios HMI, controladores y otro software que está directamente relacionado con los controladores. En cuanto a GSM e IoT, aquí preparamos varias piezas de hierro, leímos todos los artículos disponibles sobre GSM y esperamos que esto fuera suficiente. (SPOILER: ¡No realmente!)

4. Preparación de infraestructura y equipos externos.

Entendiendo que nuestro equipo será lo suficientemente grande este año, inmediatamente decidimos que necesitábamos equipo adicional. La siguiente es una lista de sugerencias que hemos recopilado dentro del equipo, el signo "+" indica que finalmente tomamos:

- cafetera;

+ - servidor CUDA (no se lo llevaron, pero lo usaron);

+ laptop de repuesto;

+ Enrutador WIFI;

+ interruptor gestionado;

+ cables de red de varias longitudes (20 piezas);

+ piloto (3 piezas);

+ Alfa Wi-fi (3 piezas);

+ pato de goma (2 piezas);

- proxmark;

- una camara.

En cuanto a la infraestructura, esta es una canción separada. El año pasado, nos dimos cuenta de lo útil que es usar una estación CUDA, rompiendo varios apretones de manos, por lo que no había dudas sobre la necesidad de usarla. Es importante que este año, así como en el pasado, todos los atacantes estuvieran detrás del NATth, que generalmente rechazó la posibilidad de conexiones inversas desde DMZ. Pero absolutamente todos los hosts deberían tener acceso a Internet, excepto los nodos ICS. En este sentido, decidimos crear tres servidores de escucha, accesibles desde Internet. Además, para simplificar el giro y la consolidación, utilizamos nuestro propio servidor OpenVpn con el modo de cliente a cliente habilitado. Desafortunadamente, es imposible automatizar el proceso de conexión de una puerta de enlace, por lo que durante aproximadamente 12 horas de 28, uno de los miembros del equipo trabajó con las puertas de enlace.

5. Desarrollo de add. métodos de persistencia y endurecimiento

Nuestra experiencia pasada con StandOff ha demostrado muy claramente que no es suficiente piratear un servidor con éxito: es importante no dejar que otros lo arreglen. Por lo tanto, se prestó suficiente atención a RAT con nuevas firmas y scripts para fortalecer la protección de Windows. Utilizamos nuestra RAT estándar, cambiando ligeramente los métodos de ofuscación. Las reglas eran un poco más complicadas. En general, determinamos por nosotros mismos el siguiente conjunto de scripts:

- cierre de SMB y RPC;

- portar RDP a un puerto no estándar;

- Deshabilitar el cifrado reversible, las cuentas de invitados y otras configuraciones desde la línea de base de seguridad.

Para Linux, se desarrolló un script de inicio especial que cerró todos los puertos, abrió SSH en un puerto no estándar y registró las claves públicas del comando para acceder a SSH.

II Briefing

El 17 de mayo, 5 días antes de StandOff, se realizó una sesión informativa para los atacantes. En el transcurso de la misma, surgió mucha información que influyó en nuestro entrenamiento.

En primer lugar, los organizadores publicaron un mapa de la red, y esto se ha convertido en una gran ayuda para nosotros. Pudimos dividir las áreas de responsabilidad por adelantado, actualizar los segmentos de la red y, lo más importante, comprender qué es la red de todos modos. En mi opinión, la declaración más importante realizada en la sesión informativa fue la frase de que la red ICS será accesible desde un solo segmento, y este segmento no estará protegido. Además, se otorgarán la mayor cantidad de puntos para ICS y oficinas seguras, y los organizadores alientan directamente la lucha por las redes entre hackers.

Tomamos esta información de esta manera: "El que captura el bigbrogroup es probable que gane el juego". El caso es que nuestra experiencia nos lo dijo: no importa qué castigos se les ocurran a los organizadores por un servicio simple, los defensores abandonarían los servicios vulnerables si no pudieran parchearlos. Después de todo, es mucho peor cuando anuncian desde el escenario de la conferencia de seguridad de la información más grande que usted ha malcriado a los piratas informáticos que si le quitan algunos puntos de juego. Nuestra teoría fue confirmada, pero hablaremos de esto en detalle en el segundo artículo.

Como resultado, decidimos dividir a todo el equipo en 4 partes:

1. Bigbrogroup. Esta fue la tarea a la que le asignamos la máxima prioridad. El equipo involucró a las personas que tienen la mayor experiencia en irrumpir en la infraestructura interna de diferentes clientes. En total, este mini equipo estaba formado por 5 personas. Su objetivo era obtener un punto de apoyo en el dominio lo más rápido posible y cortar el acceso de otros equipos al ICS.

2. Red inalámbrica. El equipo responsable de monitorear la conexión Wi-Fi, rastreó nuevos puntos, interceptó los apretones de manos y los maltrató. GSM también participó en sus tareas, pero antes que nada era necesario capturar Wi-Fi y cortar otros comandos.

3. Redes desprotegidas. El equipo que durante las primeras cuatro horas seleccionó todas las redes desprotegidas para detectar vulnerabilidades. Entendimos que en estas cuatro horas no sucederá nada súper importante en los segmentos protegidos, y si lo hace, los defensores lo revertirán. Por lo tanto, se centraron en lo que podría haber cambiado irreversiblemente. Al final resultó que no en vano. Cuatro horas después, el mismo grupo comenzó a analizar segmentos protegidos.

4. Grupo de escáneres. Los organizadores declararon directamente que las redes cambiarán, por lo que tuvimos dos personas que exploraron continuamente la red en busca de cambios. No fue tan fácil automatizar, porque bajo diferentes redes, se necesitaban diferentes configuraciones en diferentes momentos. Por ejemplo, en la primera hora en la red fe.phd, nmap funcionó bien para nosotros en modo T3, y después de 12 horas apenas funcionó en T1.

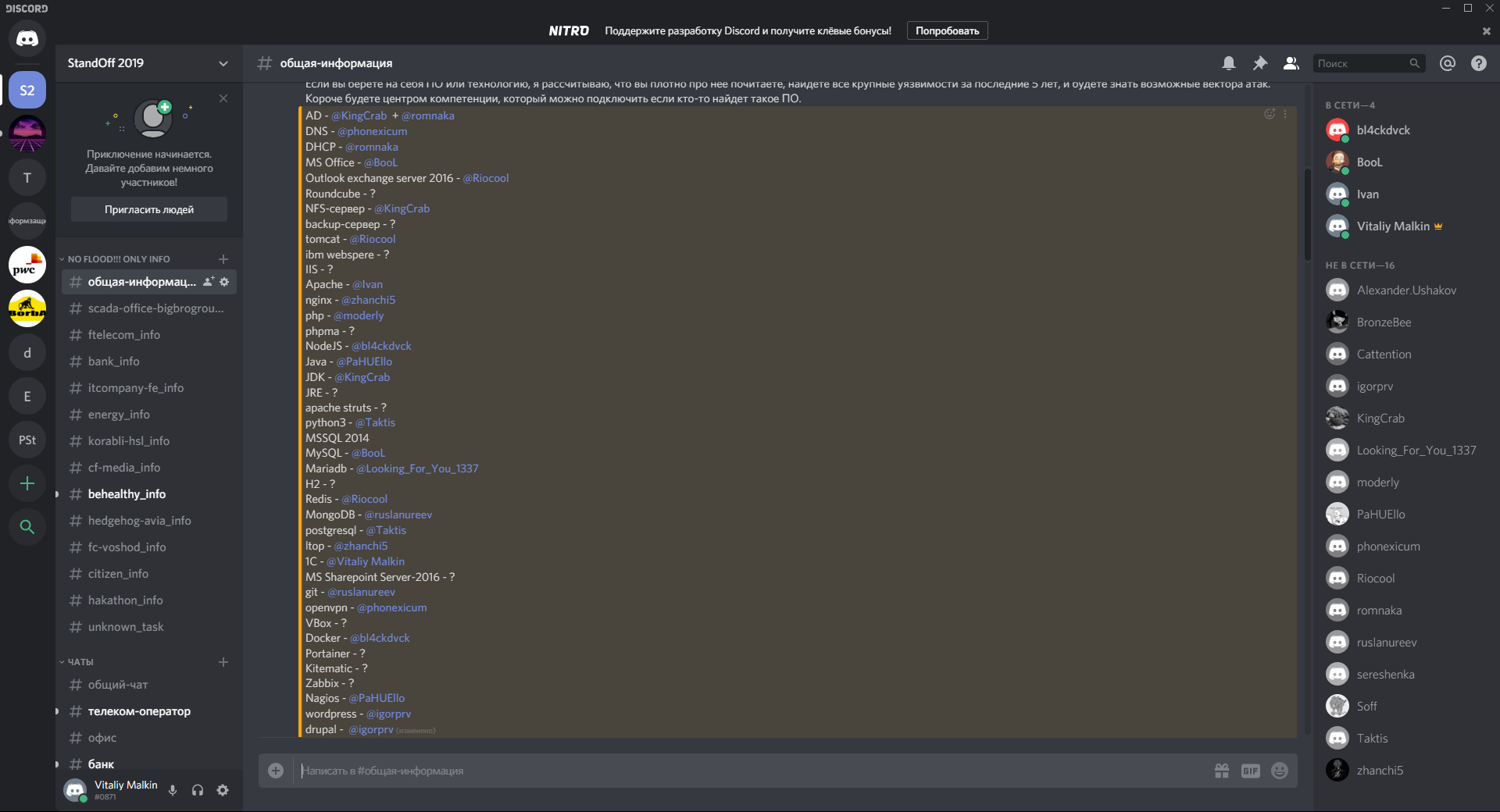

Otro vector importante para nosotros fue la lista de software y tecnologías publicada por los organizadores. Para cada tecnología, tratamos de crear nuestro propio centro de competencia, que podría ayudar y ver rápidamente las vulnerabilidades típicas.

Para algunos servicios, encontramos vulnerabilidades muy interesantes, pero no hubo exploits públicos. Así fue, por ejemplo, con Redis Post-explotación RCE. Estábamos seguros de que esta vulnerabilidad aparecería en la infraestructura del juego, por lo que decidimos escribir nuestro propio exploit de 1 día. No fue posible escribir 1 día específicamente para esta vulnerabilidad, pero en general teníamos cerca de cinco exploits no públicos disponibles que estábamos listos para usar.

Desafortunadamente, no logramos compartir todas las tecnologías, pero no fue tan aterrador. Cubrimos el set principal, y esto fue suficiente. También había una lista de controladores de procesos, que también resolvimos y tratamos de preparar.

En preparación para la batalla, preparamos varias herramientas para conectarse sin problemas a la red física ICS. Por ejemplo, implementamos un análogo barato de Pineapple-a usando frambuesa. El módulo se conectó a través de Ethernet a la red industrial y a través de GSM al servicio de gestión. A continuación, podríamos configurar de forma remota la conexión Ethernet y distribuirla en el acto utilizando el módulo Wi-Fi incorporado. Desafortunadamente, en la sesión informativa, los organizadores dejaron en claro que no se puede conectar físicamente al ICS, por lo que dejamos este módulo hasta tiempos mejores.

Mucha información era sobre el banco, el banco offshore y el trabajo antifraude. Pero al haber aprendido que no hay mucho dinero en él, decidimos no prepararnos para esto por adelantado, sino idear algo en el camino.

En resumen, hemos realizado una gran cantidad de trabajo en preparación. Es importante tener en cuenta que, además de las ventajas obvias en forma de un desempeño exitoso en StandOff, tampoco hubo otras obvias.

- Tal preparación es una excelente manera de distraerse y hacer algo que siempre he querido probar y explorar, y simplemente no había tiempo en el marco de la actividad del proyecto.

- No tenemos proyectos que involucren a todo el equipo como parte de una tarea, por lo que obtuvimos un buen trabajo en equipo, persiguiendo objetivos específicos.

- Gran parte de lo que hemos hecho se puede usar en proyectos reales, por lo que, además de ampliar nuestras competencias, también obtuvimos herramientas listas para usar.

Ahora, habiendo descrito todo esto en el texto, entiendo que no logramos nada tan grandioso como parecía antes. En general, me parece que la etapa de preparación correctamente organizada se convirtió en la razón principal de la victoria de nuestro equipo. Y lo que sucedió directamente durante StandOff en sí, lo contaré en el segundo artículo del ciclo.