La censura en Internet se está convirtiendo en un tema cada vez más importante en todo el mundo. Esto lleva a un aumento en la "carrera armamentista": los organismos estatales y las corporaciones privadas en diferentes países buscan bloquear diversos contenidos y luchan para eludir tales restricciones, mientras que los desarrolladores e investigadores buscan crear herramientas efectivas para combatir la censura.

Científicos de las universidades de Carnegie Mellon, la Universidad de Stanford y SRI International realizaron un

experimento en el que desarrollaron un servicio especial para enmascarar el uso de Tor, una de las herramientas más populares para evitar las cerraduras. Te presentamos una historia sobre el trabajo realizado por los investigadores.

Tor vs cerraduras

Tor proporciona anonimato a los usuarios mediante el uso de relés especiales, es decir, servidores intermedios entre el usuario y el sitio que necesita. Por lo general, hay varios relés entre el usuario y el sitio, cada uno de los cuales puede descifrar solo una pequeña cantidad de datos en el paquete reenviado, lo suficiente para descubrir el siguiente punto en la cadena y enviarlo allí. Como resultado, incluso si se agregan relés a la cadena, controlados por intrusos o censores, no podrán encontrar tanto el destino como el destino del tráfico.

Como herramienta contra la censura, Tor funciona de manera efectiva, pero los censores tienen la opción de bloquearlo por completo. Irán y China han bloqueado con éxito las campañas. Pudieron identificar el tráfico de Tor escaneando los apretones de manos TLS y otras características distintivas de Tor.

Posteriormente, los desarrolladores lograron adaptar el sistema para evitar los bloqueos. Los censores respondieron bloqueando las conexiones HTTPS a muchos sitios, incluido Tor. Los desarrolladores del proyecto han creado el programa obfsproxy, que además encripta el tráfico. Esta competencia está en curso.

Datos iniciales del experimento

Los investigadores decidieron desarrollar una herramienta que enmascararía el uso de Tor para hacer posible su uso incluso en regiones donde el sistema está completamente bloqueado.

- Como suposiciones iniciales, los científicos han presentado lo siguiente:

- El censor controla un segmento interno aislado de la red que se conecta a un Internet externo sin censura.

- Las autoridades involucradas en el bloqueo controlan toda la infraestructura de red dentro del segmento de red censurado, pero no el software en las computadoras de los usuarios finales.

- El censor busca evitar que los usuarios accedan a materiales que no son deseables desde su punto de vista, se supone que todos esos materiales están ubicados en servidores fuera del segmento de red controlado.

- Los enrutadores en el perímetro de este segmento analizan los datos no cifrados de todos los paquetes para bloquear el contenido no deseado y evitar la penetración de los paquetes correspondientes dentro del perímetro.

- Todos los relés Tor están ubicados fuera del perímetro.

Como funciona

Para enmascarar el uso de Tor, los investigadores crearon la herramienta StegoTorus. Su objetivo principal es mejorar la capacidad de Tor para resistir el análisis de protocolo automatizado. La herramienta se encuentra entre el cliente y el primer relé de la cadena, utiliza su propio protocolo de cifrado y módulos de esteganografía para dificultar la identificación del tráfico Tor.

En el primer paso, entra en funcionamiento un módulo llamado chopper: convierte el tráfico en una secuencia de bloques de varias longitudes, que se envían fuera de servicio.

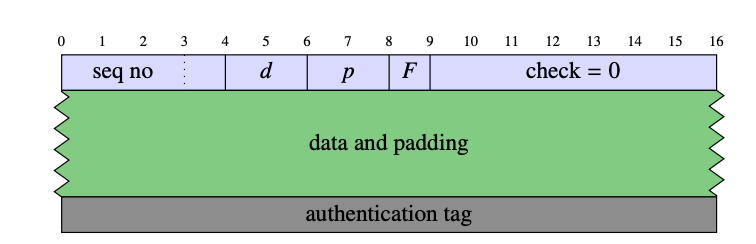

Los datos se cifran con AES en modo GCM. El encabezado del bloque contiene un número de secuencia de 32 bits, dos campos de longitud (d y p): indican la cantidad de datos, un campo especial F y un campo de verificación de 56 bits, cuyo valor debe ser cero. La longitud mínima del bloque es de 32 bytes y la máxima es de 217 + 32 bytes. La longitud está controlada por módulos de esteganografía.

Cuando se establece una conexión, los primeros bytes de información son un mensaje de saludo, con su ayuda el servidor comprende si se trata de una conexión existente o nueva. Si la conexión pertenece a un nuevo enlace, el servidor responde mediante un protocolo de enlace y cada uno de los participantes en el intercambio asigna claves de sesión. Además, el sistema implementa el mecanismo de rekeying: es similar a resaltar la clave de sesión, pero se usan bloques en lugar de mensajes de apretón de manos. Este mecanismo cambia el número de secuencia, pero no toca la identificación del enlace.

Después de que ambos participantes del intercambio de datos enviaron y recibieron el bloque de aletas, el enlace se cierra. Para protegerse contra ataques de repetición o retrasos en la entrega del bloqueo, ambos participantes deben recordar la identificación durante cuánto tiempo después del cierre.

El módulo de esteganografía incorporado oculta el tráfico Tor dentro del protocolo p2p, similar al funcionamiento de Skype con comunicaciones VoIP seguras. El módulo de esteganografía HTTP simula el tráfico HTTP sin cifrar. El sistema imita a un usuario real con un navegador normal.

Resistencia al ataque

Para probar cómo el método propuesto mejora la eficiencia de Tor, los investigadores desarrollaron dos tipos de ataques.

El primero es aislar las transmisiones Tor de las transmisiones TCP en función de las características fundamentales del protocolo Tor; este es el método utilizado para bloquear el sistema de energía chino. El segundo ataque es estudiar las transmisiones Tor ya conocidas para recuperar información sobre qué sitios visitó el usuario.

Los investigadores confirmaron la efectividad del primer tipo de ataque contra el "Tor de vainilla"; para esto, recopilaron rastros de visitas a sitios de los 10 principales Alexa.com veinte veces a través del Tor habitual, obfsproxy y StegoTorus con el módulo de esteganografía HTTP. El conjunto de datos CAIDA con datos en el puerto 80 se usó como referencia para la comparación, casi con certeza todos estos son conexiones HTTP.

El experimento demostró que calcular Tor regular es bastante fácil. El protocolo Tor es demasiado específico y tiene una serie de características que son fáciles de calcular, por ejemplo, cuando se usa, una conexión TCP dura 20-30 segundos. La herramienta Obfsproxy tampoco oculta estos puntos obvios. StegoTorus, a su vez, genera tráfico que está mucho más cerca de la referencia de CAIDA.

En el caso de un ataque con el cálculo de los sitios visitados, los investigadores compararon la probabilidad de dicha divulgación de datos en el caso de "Vanilla Tor" y su solución StegoTorus. Para la evaluación, se utilizó la escala

AUC (Área bajo curva). Según los resultados del análisis, resultó que en el caso del Tor habitual sin protección adicional, la probabilidad de revelar datos sobre los sitios visitados es significativamente mayor.

Conclusión

La historia de la confrontación entre las autoridades de los países que censuran Internet y los desarrolladores de sistemas de bypass de bloqueo sugiere que solo las medidas de protección integral pueden ser efectivas. El uso de una sola herramienta no puede garantizar el acceso a los datos necesarios y los censores no conocerán esa información sobre eludir el bloqueo.

Por lo tanto, al usar cualquier herramienta para garantizar la privacidad y el acceso al contenido, es importante no olvidar que no hay soluciones ideales y, si es posible, combinar diferentes métodos para lograr la máxima eficiencia.

Enlaces y materiales útiles de Infatica :