Primera parte IntroductorioSegunda parte Configurar firewall y reglas NATTercera parte Configuración de DHCPParte cuatro Configuración de enrutamientoQuinta parte Configurar un equilibrador de carga

Primera parte IntroductorioSegunda parte Configurar firewall y reglas NATTercera parte Configuración de DHCPParte cuatro Configuración de enrutamientoQuinta parte Configurar un equilibrador de cargaHoy nos fijamos en las opciones de configuración de VPN que nos ofrece NSX Edge.

En general, podemos dividir las tecnologías VPN en dos tipos clave:

- VPN de sitio a sitio. Con mayor frecuencia, IPSec se usa para crear un túnel seguro, por ejemplo, entre la red de la oficina principal y la red en un sitio remoto o en la nube.

- VPN de acceso remoto. Se utiliza para conectar usuarios individuales a redes privadas de organizaciones que utilizan software de cliente VPN.

NSX Edge nos permite usar ambas opciones.

Lo configuraremos utilizando un banco de pruebas con dos NSX Edge, un servidor Linux con el demonio

racoon instalado y una computadora portátil con Windows para probar VPN de acceso remoto.

IPsec

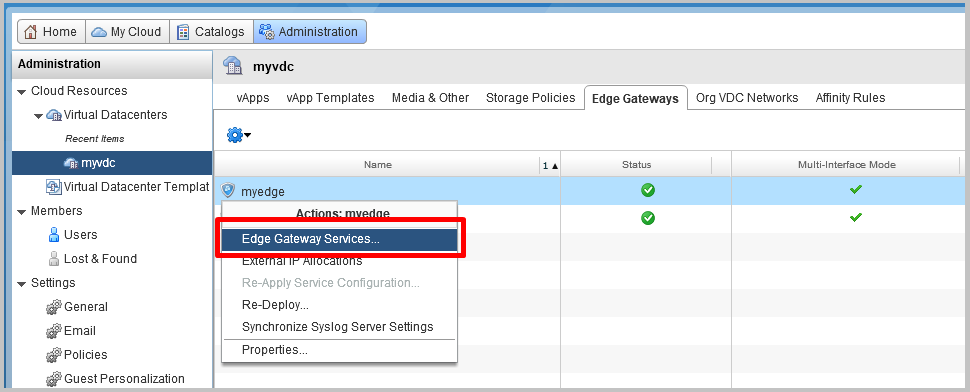

- En la interfaz de vCloud Director, vaya a la sección Administración y seleccione vDC. En la pestaña Edge Gateways, seleccione el Edge que necesitamos, haga clic con el botón derecho y seleccione Servicios de Edge Gateway.

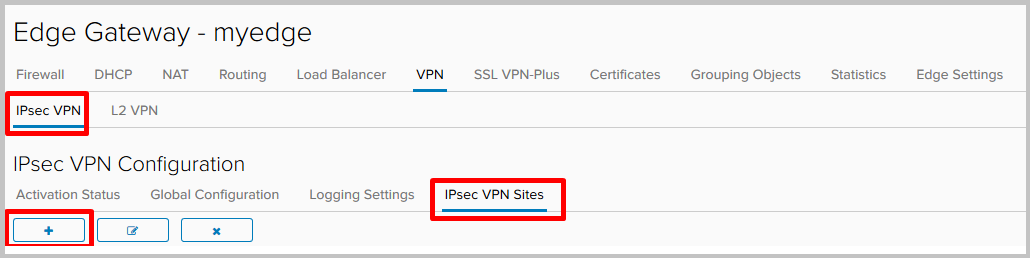

- En la interfaz NSX Edge, vaya a la pestaña VPN VPN-IPsec, luego vaya a la sección Sitios IPsec VPN y haga clic en + para agregar un nuevo sitio.

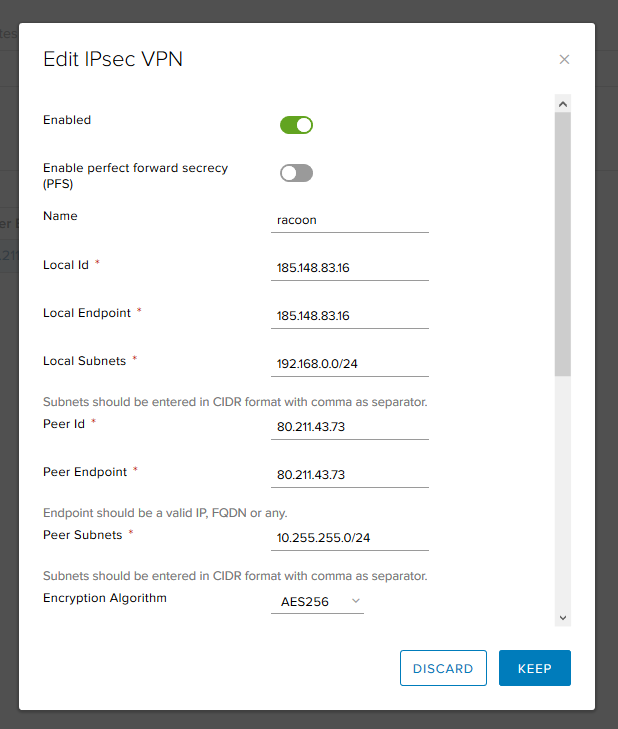

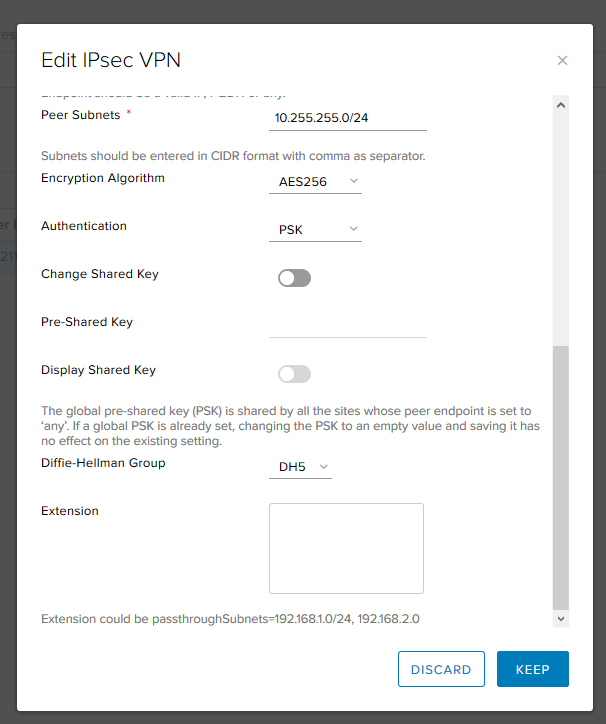

- Rellene los campos obligatorios:

- Habilitado : activa el sitio remoto.

- PFS : garantiza que cada nueva clave criptográfica no esté asociada a ninguna clave anterior.

- ID local y Local Endpoin t son la dirección externa de NSX Edge.

- Subred local s: redes locales que utilizarán IPsec VPN.

- Peer ID y Peer Endpoint : dirección del sitio remoto.

- Subredes pares : redes que utilizarán VPN IPsec en el lado remoto.

- Algoritmo de cifrado: algoritmo de cifrado de túnel.

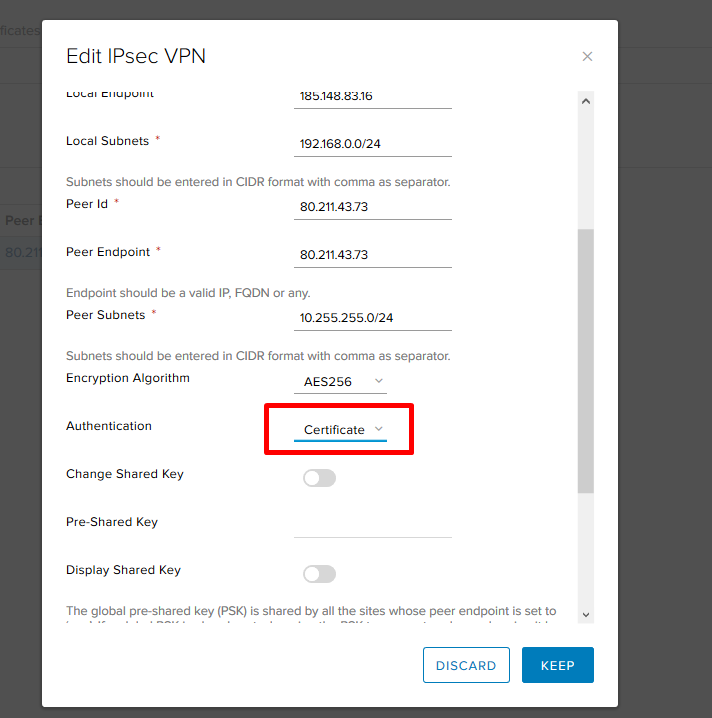

- Autenticación : cómo autenticaremos una fiesta. Puede usar la clave previamente compartida o un certificado.

- Clave precompartida : especifique la clave que se utilizará para la autenticación y debe coincidir en ambos lados.

- Grupo Diffie-Hellman : algoritmo de intercambio de claves.

Después de completar los campos obligatorios, haga clic en Conservar.

- Listo

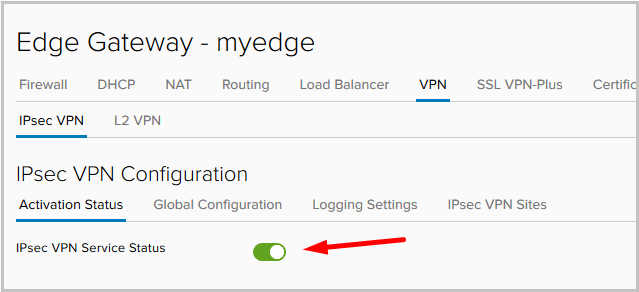

- Después de agregar el sitio, vaya a la pestaña Estado de activación y active el Servicio IPsec.

- Después de aplicar la configuración, vaya a la pestaña Estadísticas -> IPsec VPN y verifique el estado del túnel. Vemos que el túnel ha subido.

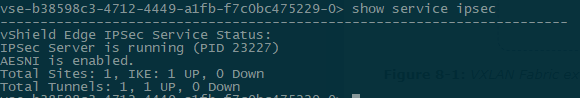

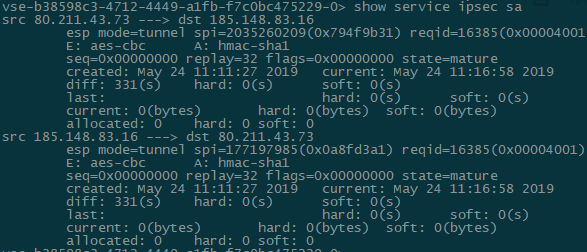

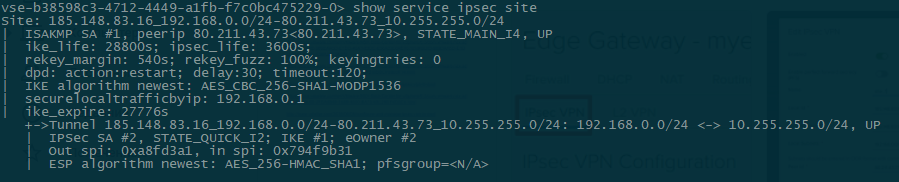

- Verifique el estado del túnel desde la consola de la puerta de enlace Edge:

- show service ipsec - verifica el estado del servicio.

- show service ipsec site: información sobre el estado del sitio y los parámetros acordados.

- show service ipsec sa - Verificación del estado de la Asociación de Seguridad (SA).

- Comprobación remota de conectividad del sitio:

root@racoon:~# ifconfig eth0:1 | grep inet inet 10.255.255.1 netmask 255.255.255.0 broadcast 0.0.0.0 root@racoon:~# ping -c1 -I 10.255.255.1 192.168.0.10 PING 192.168.0.10 (192.168.0.10) from 10.255.255.1 : 56(84) bytes of data. 64 bytes from 192.168.0.10: icmp_seq=1 ttl=63 time=59.9 ms --- 192.168.0.10 ping statistics --- 1 packets transmitted, 1 received, 0% packet loss, time 0ms rtt min/avg/max/mdev = 59.941/59.941/59.941/0.000 ms

Archivos de configuración y comandos de diagnóstico adicionales del servidor remoto de Linux: root@racoon:~# cat /etc/racoon/racoon.conf log debug; path pre_shared_key "/etc/racoon/psk.txt"; path certificate "/etc/racoon/certs"; listen { isakmp 80.211.43.73 [500]; strict_address; } remote 185.148.83.16 { exchange_mode main,aggressive; proposal { encryption_algorithm aes256; hash_algorithm sha1; authentication_method pre_shared_key; dh_group modp1536; } generate_policy on; } sainfo address 10.255.255.0/24 any address 192.168.0.0/24 any { encryption_algorithm aes256; authentication_algorithm hmac_sha1; compression_algorithm deflate; } === root@racoon:~# cat /etc/racoon/psk.txt 185.148.83.16 testkey === root@racoon:~# cat /etc/ipsec-tools.conf #!/usr/sbin/setkey -f flush; spdflush; spdadd 192.168.0.0/24 10.255.255.0/24 any -P in ipsec esp/tunnel/185.148.83.16-80.211.43.73/require; spdadd 10.255.255.0/24 192.168.0.0/24 any -P out ipsec esp/tunnel/80.211.43.73-185.148.83.16/require; === root@racoon:~# racoonctl show-sa isakmp Destination Cookies Created 185.148.83.16.500 2088977aceb1b512:a4c470cb8f9d57e9 2019-05-22 13:46:13 === root@racoon:~# racoonctl show-sa esp 80.211.43.73 185.148.83.16 esp mode=tunnel spi=1646662778(0x6226147a) reqid=0(0x00000000) E: aes-cbc 00064df4 454d14bc 9444b428 00e2296e c7bb1e03 06937597 1e522ce0 641e704d A: hmac-sha1 aa9e7cd7 51653621 67b3b2e9 64818de5 df848792 seq=0x00000000 replay=4 flags=0x00000000 state=mature created: May 22 13:46:13 2019 current: May 22 14:07:43 2019 diff: 1290(s) hard: 3600(s) soft: 2880(s) last: May 22 13:46:13 2019 hard: 0(s) soft: 0(s) current: 72240(bytes) hard: 0(bytes) soft: 0(bytes) allocated: 860 hard: 0 soft: 0 sadb_seq=1 pid=7739 refcnt=0 185.148.83.16 80.211.43.73 esp mode=tunnel spi=88535449(0x0546f199) reqid=0(0x00000000) E: aes-cbc c812505a 9c30515e 9edc8c4a b3393125 ade4c320 9bde04f0 94e7ba9d 28e61044 A: hmac-sha1 cd9d6f6e 06dbcd6d da4d14f8 6d1a6239 38589878 seq=0x00000000 replay=4 flags=0x00000000 state=mature created: May 22 13:46:13 2019 current: May 22 14:07:43 2019 diff: 1290(s) hard: 3600(s) soft: 2880(s) last: May 22 13:46:13 2019 hard: 0(s) soft: 0(s) current: 72240(bytes) hard: 0(bytes) soft: 0(bytes) allocated: 860 hard: 0 soft: 0 sadb_seq=0 pid=7739 refcnt=0

- Todo está listo, la VPN IPsec de sitio a sitio está configurada y funcionando.

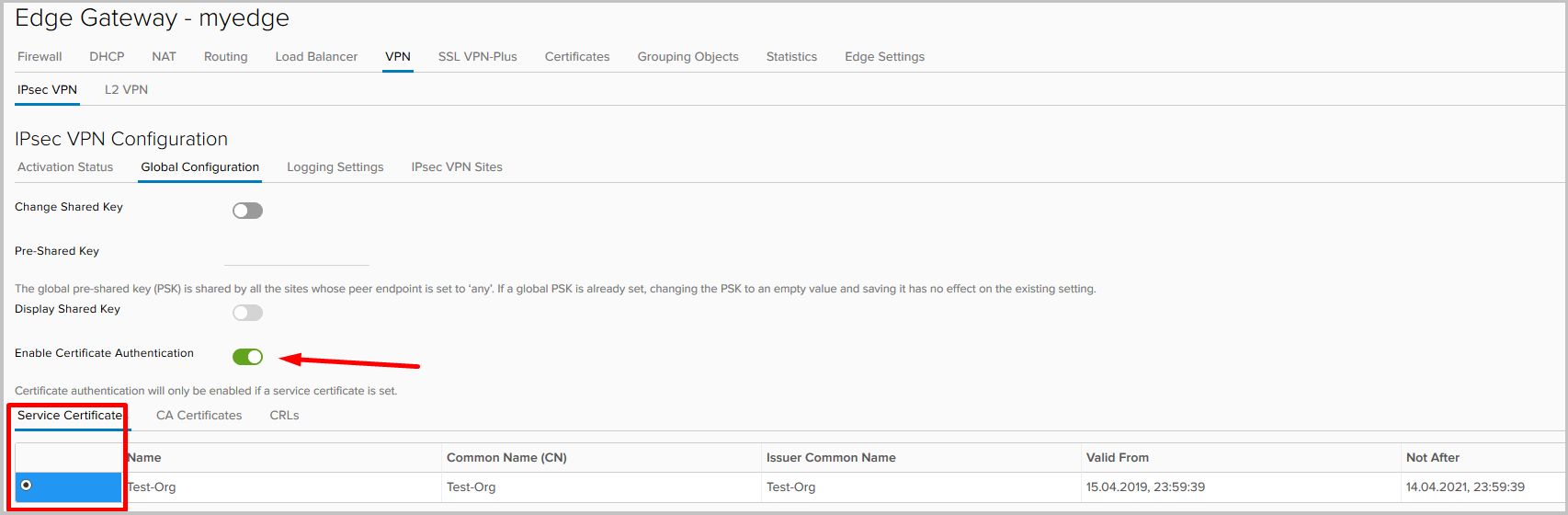

En este ejemplo, utilizamos el PSK para autenticar al par, pero también es posible una opción de autenticación de certificado. Para hacer esto, vaya a la pestaña Configuración global, habilite la autenticación de certificado y seleccione el certificado en sí.

Además, en la configuración del sitio será necesario cambiar el método de autenticación.

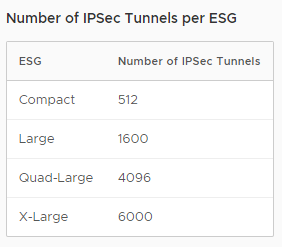

Observo que el número de túneles IPsec depende del tamaño de Edge Gateway implementado (lea sobre esto en nuestro primer artículo ).

VPN SSL

SSL VPN-Plus es una de las opciones para VPN de acceso remoto. Permite a los usuarios remotos individuales conectarse de forma segura a redes privadas detrás de la puerta de enlace NSX Edge. Se establece un túnel cifrado SSL VPN-plus entre el cliente (Windows, Linux, Mac) y NSX Edge.

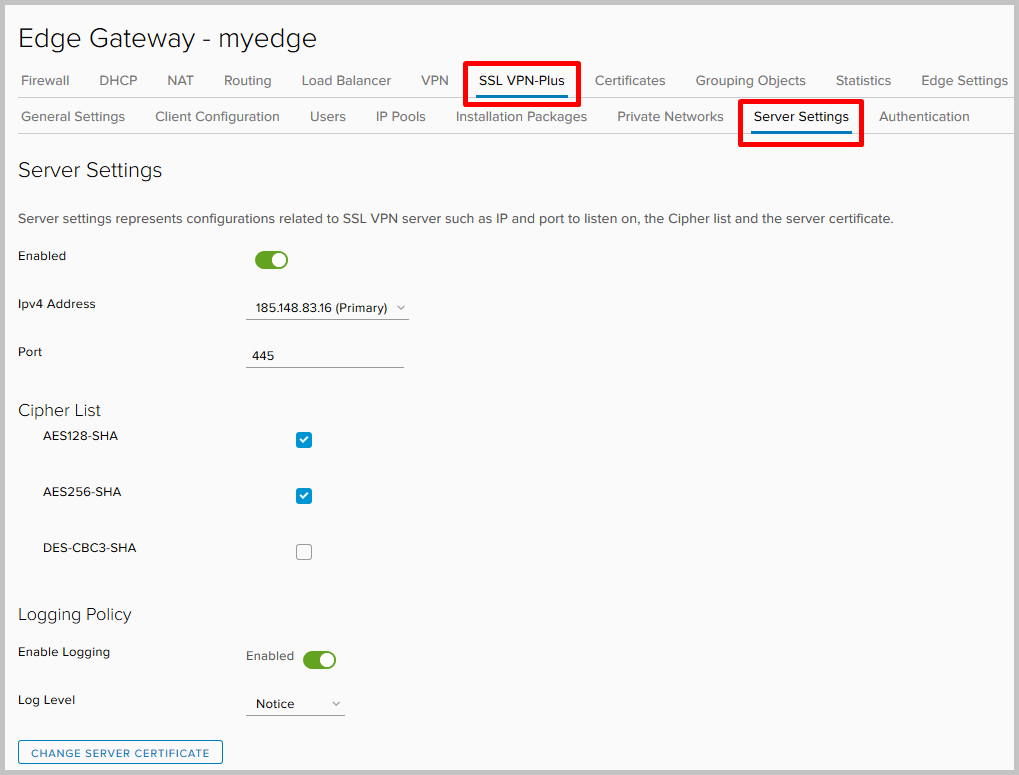

- Vamos a configurar En el panel de control del servicio Edge Gateway, vaya a la pestaña SSL VPN-Plus, luego a Configuración del servidor. Seleccionamos la dirección y el puerto en el que el servidor escuchará las conexiones entrantes, habilitaremos el registro y seleccionaremos los algoritmos de cifrado necesarios.

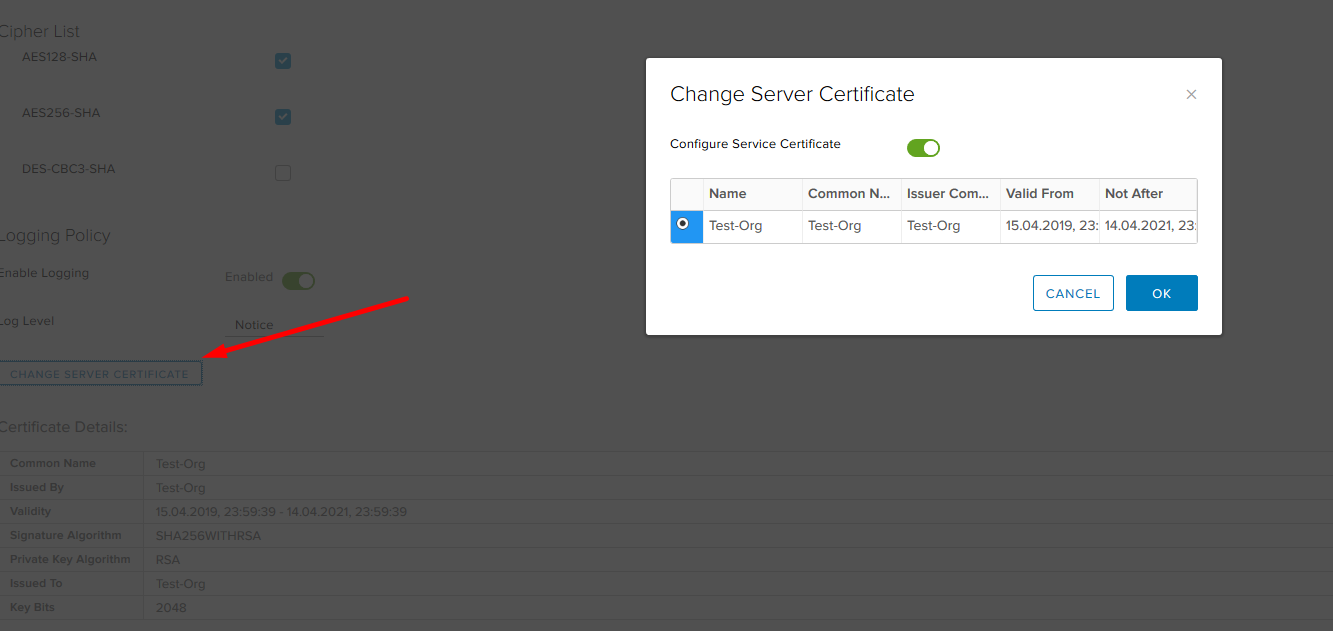

Aquí puede cambiar el certificado que usará el servidor.

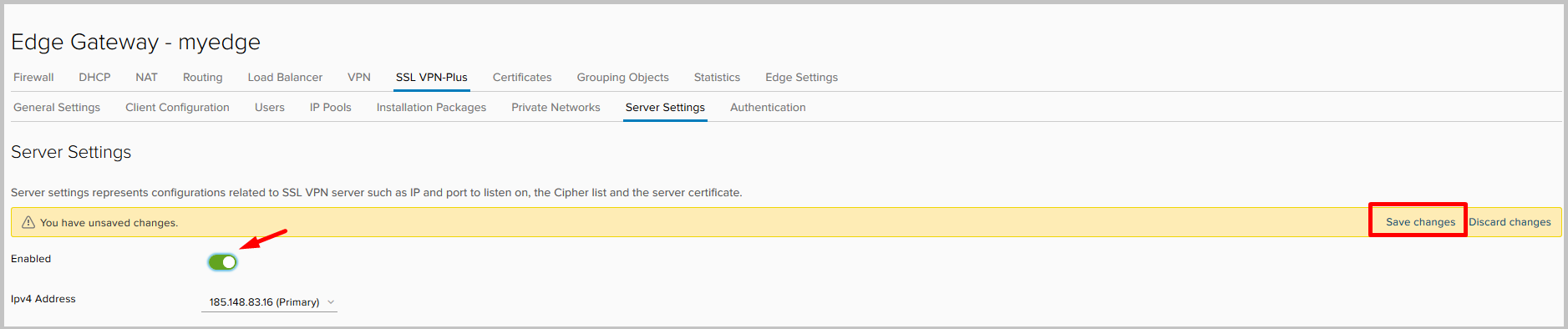

- Una vez que todo esté listo, encienda el servidor y no olvide guardar la configuración.

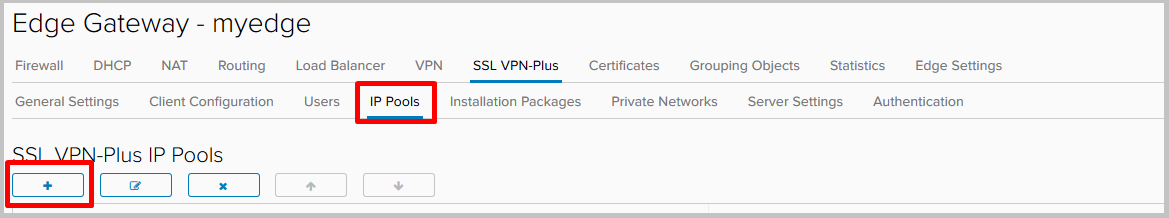

- A continuación, debemos configurar el conjunto de direcciones que enviaremos a los clientes cuando estén conectados. Esta red es independiente de cualquier subred existente en su entorno NSX, no necesita configurarse en otros dispositivos en redes físicas, excepto las rutas que apuntan a ella.

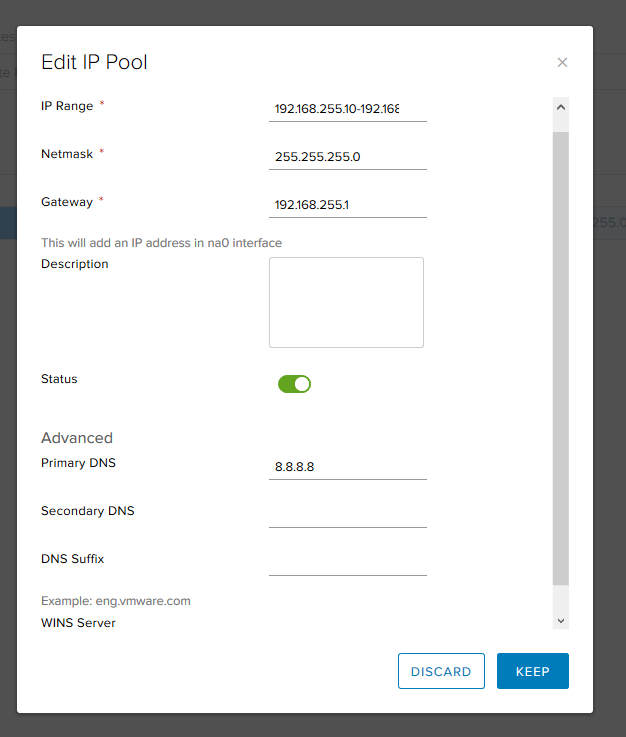

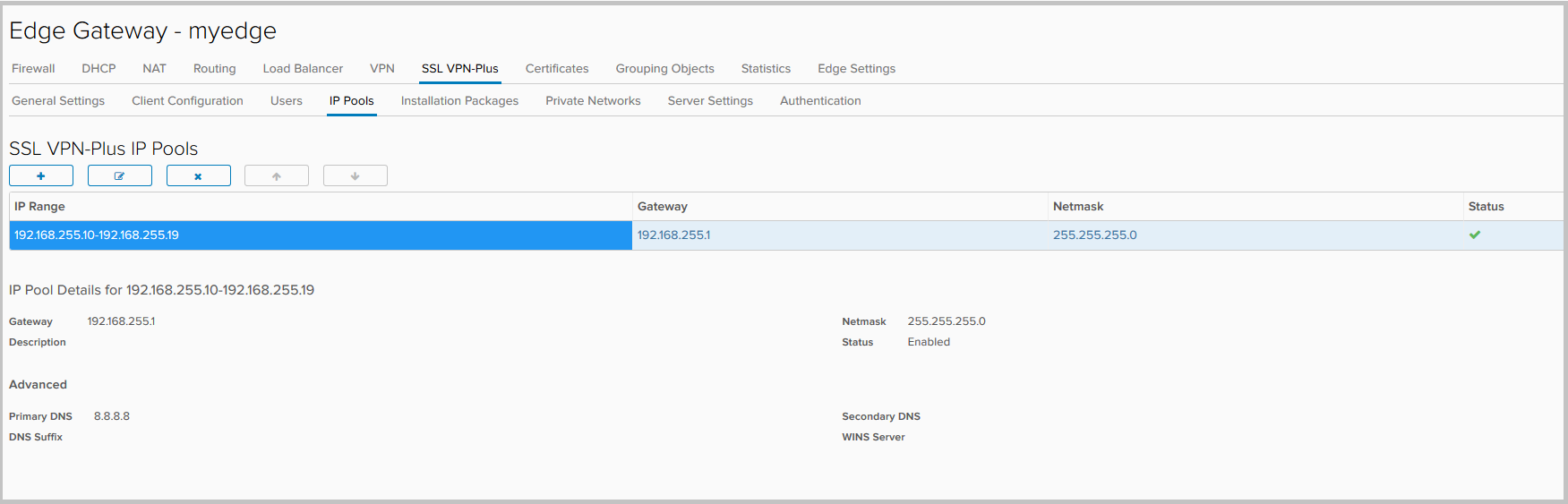

Vaya a la pestaña Grupos de IP y haga clic en +.

- Elija direcciones, máscara de subred y puerta de enlace. Aquí puede cambiar la configuración de los servidores DNS y WINS.

- El conjunto resultante.

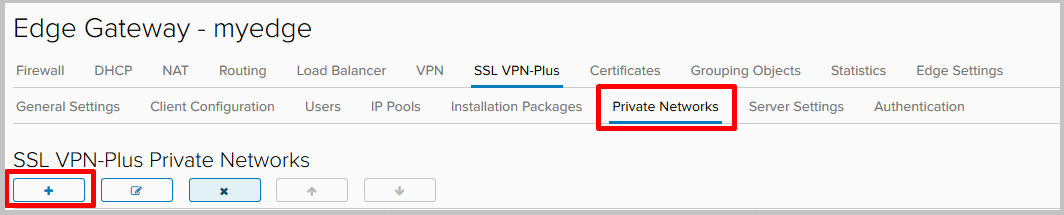

- Ahora agregue las redes a las que tendrán acceso los usuarios que se conectan a la VPN. Vaya a la pestaña Redes privadas y haga clic en +.

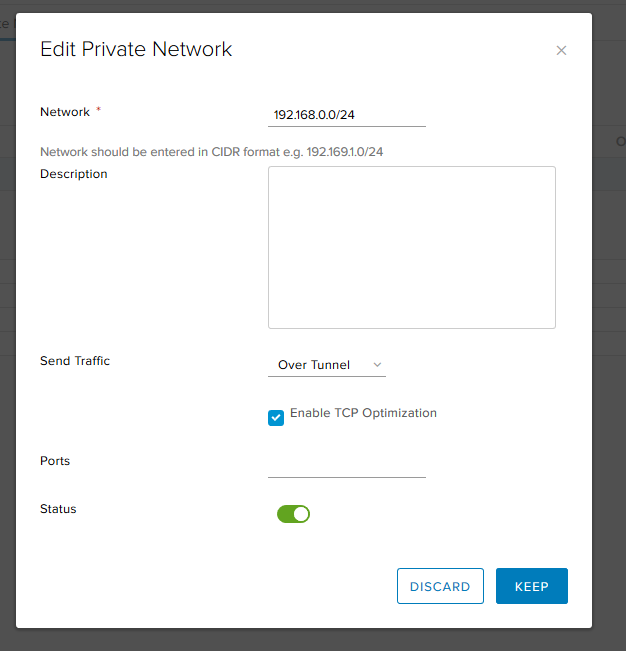

- Completamos:

- Red: una red local a la que tendrán acceso los usuarios remotos.

- Enviar tráfico, tiene dos opciones:

- sobre túnel: envíe tráfico a la red a través del túnel,

- desvío del túnel: envíe tráfico a la red directamente evitando el túnel. - Habilitar la optimización TCP: marque si la opción sobre túnel está seleccionada. Cuando la optimización está habilitada, puede especificar los números de puerto para los que desea optimizar el tráfico. El tráfico para los puertos restantes de esta red en particular no se optimizará. Si no se especifican los números de puerto, se optimiza el tráfico para todos los puertos. Lea más sobre esta característica aquí .

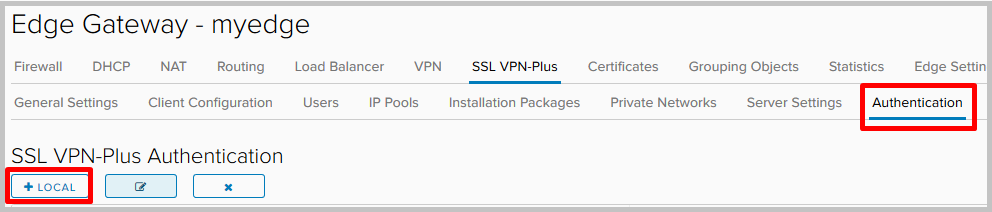

- A continuación, vaya a la pestaña Autenticación y haga clic en +. Para la autenticación, utilizaremos un servidor local en NSX Edge.

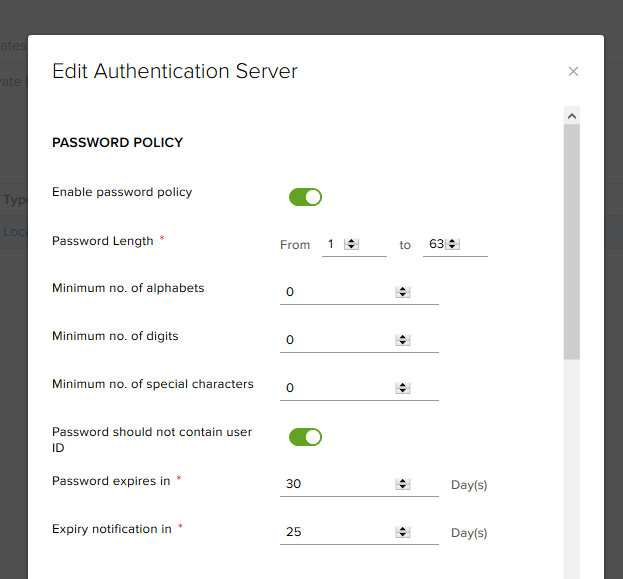

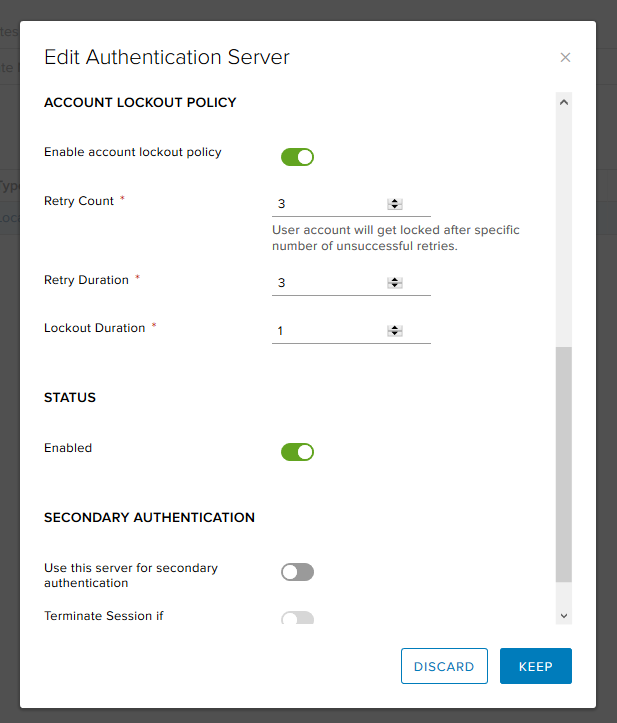

- Aquí podemos elegir políticas para generar nuevas contraseñas y configurar opciones para bloquear cuentas de usuario (por ejemplo, el número de reintentos cuando la contraseña se ingresa incorrectamente).

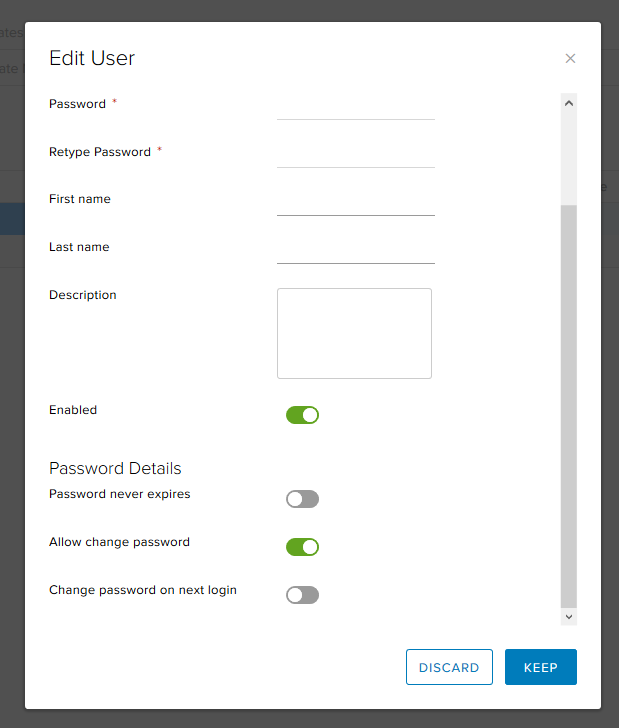

- Como utilizamos la autenticación local, necesitamos crear usuarios.

- Además de cosas básicas como un nombre y una contraseña, aquí puede, por ejemplo, evitar que el usuario cambie la contraseña o, por el contrario, obligarlo a cambiar la contraseña en el próximo inicio de sesión.

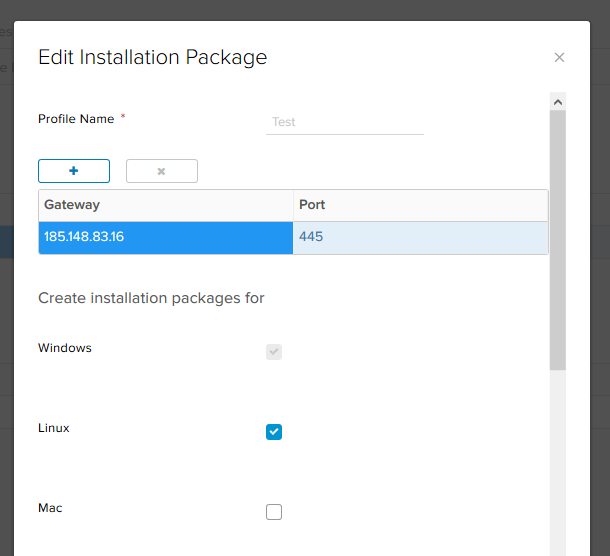

- Después de agregar todos los usuarios necesarios, vaya a la pestaña Paquetes de instalación, haga clic en + y cree el instalador, que descargará el empleado remoto para la instalación.

- Haz clic en +. Seleccionamos la dirección y el puerto del servidor al que se conectará el cliente, y las plataformas para las que desea generar el paquete de instalación.

Puede especificar la configuración del cliente para Windows a continuación en esta ventana. Elegir:

- iniciar cliente al iniciar sesión: el cliente VPN se agregará al inicio en una máquina remota;

- crear icono de escritorio: creará un icono de cliente VPN en el escritorio;

- validación del certificado de seguridad del servidor: validará el certificado del servidor tras la conexión.

La configuración del servidor está completa.

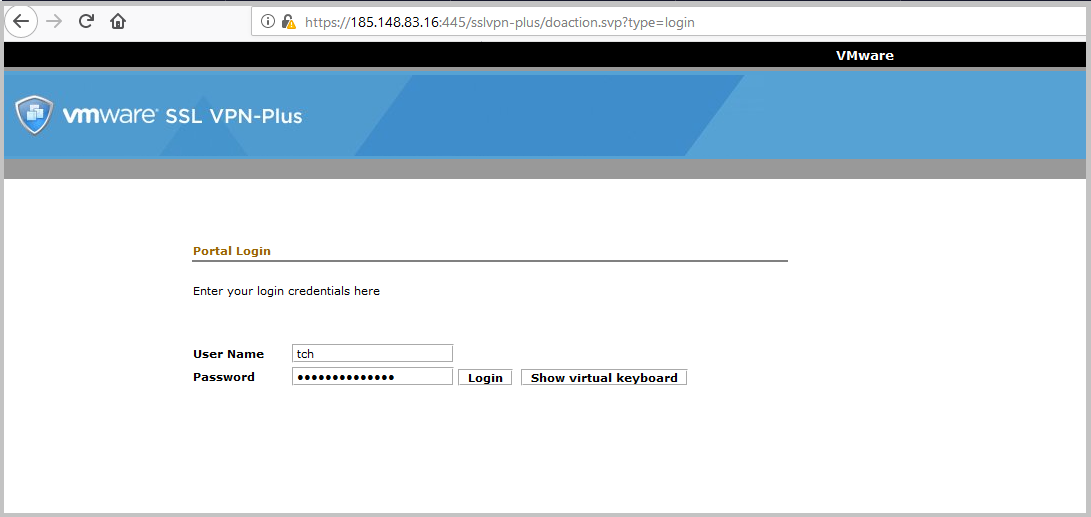

- Ahora descargue el paquete de instalación que creamos en el último paso en la PC remota. Al configurar el servidor, especificamos su dirección externa (185.148.83.16) y su puerto (445). Es a esta dirección que necesitamos ir al navegador web. En mi caso, es 185.148.83.16 : 445.

En la ventana de autorización, debe ingresar las credenciales del usuario que creamos anteriormente.

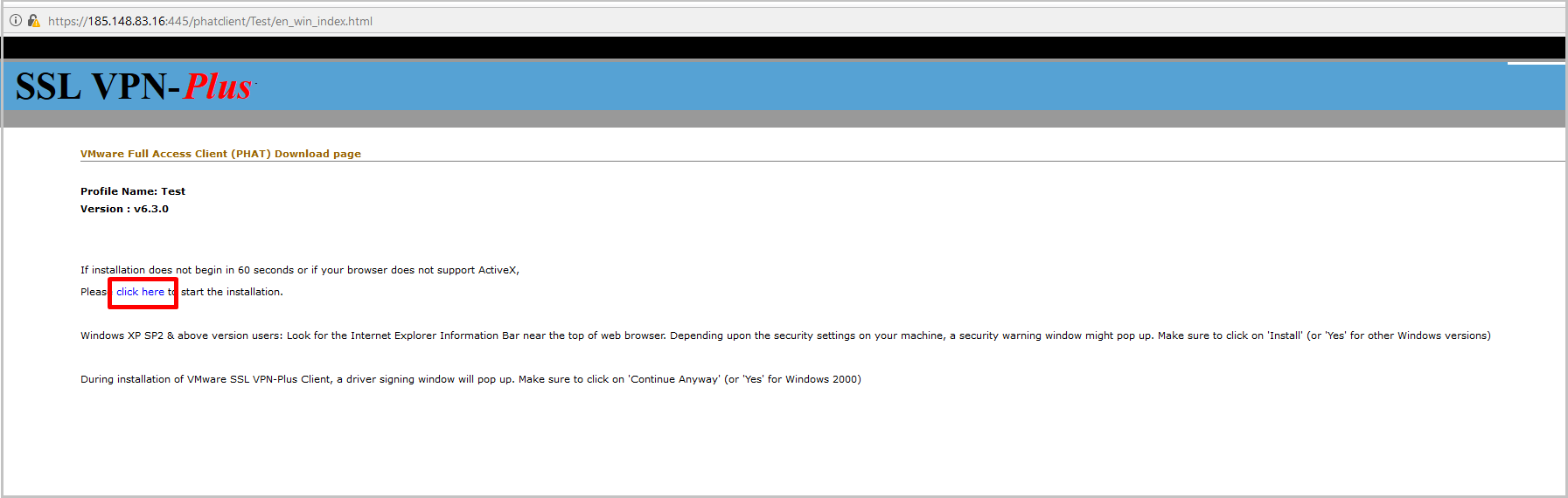

- Después de la autorización, vemos una lista de paquetes de instalación creados disponibles para descargar. Hemos creado solo uno, y lo descargamos.

- Hacemos clic en el enlace, comienza la descarga del cliente.

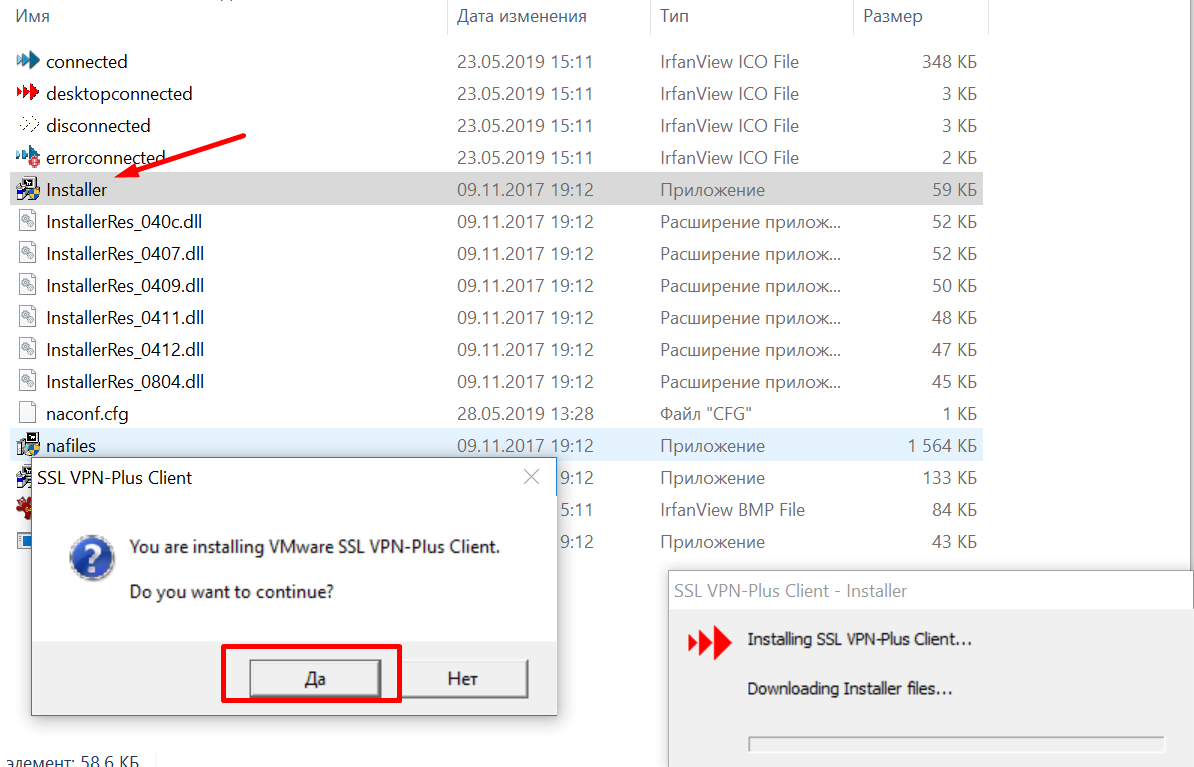

- Desempaquete el archivo descargado y ejecute el instalador.

- Después de la instalación, ejecute el cliente, en la ventana de autorización, haga clic en Iniciar sesión.

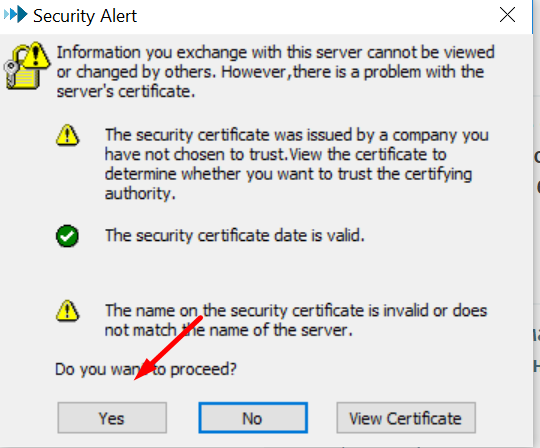

- En la ventana de verificación del certificado, seleccione Sí.

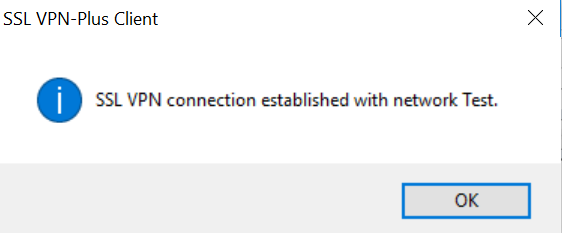

- Ingresamos las credenciales para el usuario creado previamente y vemos que la conexión se completa con éxito.

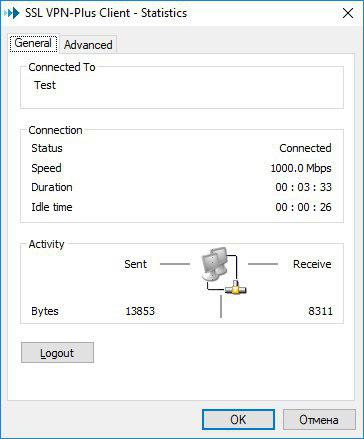

- Verifique las estadísticas del cliente VPN en la computadora local.

- En la línea de comandos de Windows (ipconfig / all) vemos que ha aparecido un adaptador virtual adicional y hay conectividad con la red remota, todo funciona:

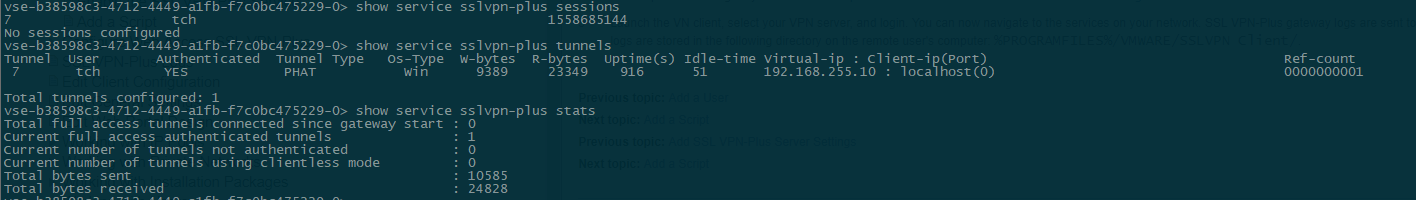

- Y finalmente, un cheque de la consola de Edge Gateway.

VPN L2

Se necesita L2VPN cuando necesita combinar varios geográficamente

redes distribuidas en un dominio de difusión.

Esto puede ser útil, por ejemplo, al migrar una máquina virtual: cuando una VM se mueve a otro sitio geográfico, la máquina guardará la configuración de direccionamiento IP y no perderá la conectividad con otras máquinas ubicadas en el mismo dominio L2.

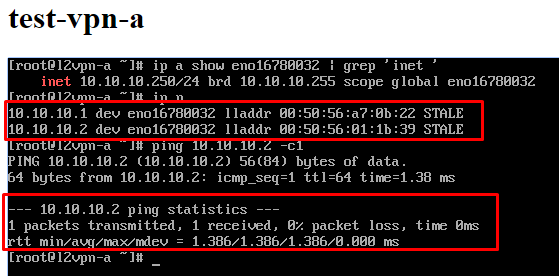

En nuestro entorno de prueba, conectaremos dos sitios entre sí, los llamaremos A y B, respectivamente. Tenemos dos NSX y dos redes enrutadas creadas de forma idéntica conectadas a diferentes Edge. La máquina A tiene la dirección 10.10.10.250/24, la máquina B tiene la dirección 10.10.10.2/24.

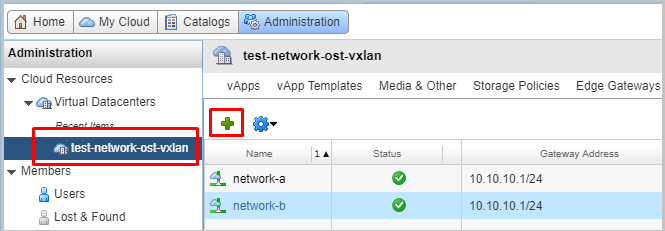

- En vCloud Director, vaya a la pestaña Administración, vaya al VDC que necesitamos, vaya a la pestaña Redes Org VDC y agregue dos redes nuevas.

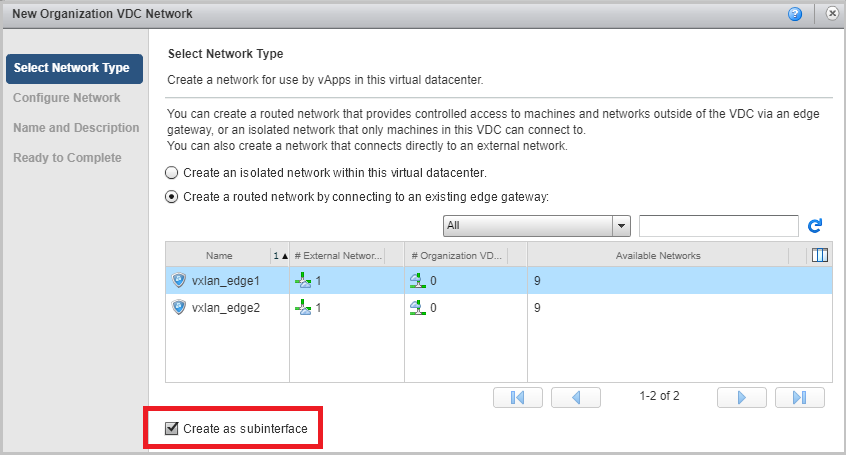

- Seleccionamos el tipo de red enrutada y vinculamos esta red a nuestro NSX. Ponemos la casilla de verificación Crear como subinterfaz.

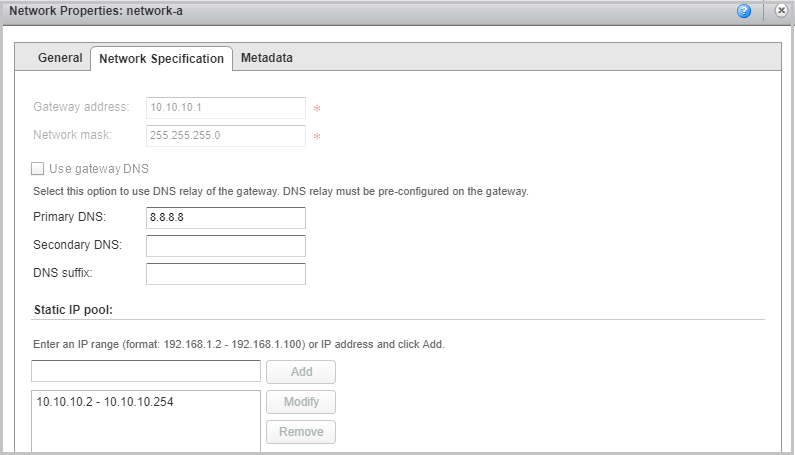

- Como resultado, deberíamos obtener dos redes. En nuestro ejemplo, se denominan red-a y red-b con la misma configuración de puerta de enlace y la misma máscara.

- Ahora pasemos a la configuración del primer NSX. Este será el NSX al que está conectada la red A. Actuará como un servidor.

Vuelva a la interfaz NSx Edge / Vaya a la pestaña VPN -> L2VPN. Habilitamos L2VPN, seleccionamos el modo de funcionamiento del servidor, en la configuración global del servidor, especificamos la dirección IP externa del NSX, en la que se escuchará el puerto para el túnel. Por defecto, el socket se abrirá en el puerto 443, pero se puede cambiar. No olvide elegir la configuración de cifrado para el futuro túnel.

- Vaya a la pestaña Sitios del servidor y agregue un festín.

- Encienda la fiesta, configure el nombre, la descripción, si es necesario, configure el nombre de usuario y la contraseña. Necesitaremos estos datos más adelante cuando configuremos el sitio del cliente.

En la dirección de la puerta de enlace de Egress Optimization, configure la dirección de la puerta de enlace. Esto es necesario para que no haya conflicto de direcciones IP, porque la puerta de enlace en nuestras redes tiene la misma dirección. Luego presionamos el botón SELECCIONAR SUB-INTERFACES.

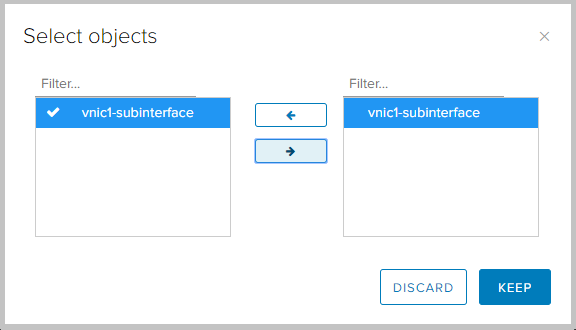

- Aquí seleccionamos la subinterfaz deseada. Guarda la configuración.

- Vemos que el sitio del cliente recién creado apareció en la configuración.

- Ahora pasemos a configurar NSX en el lado del cliente.

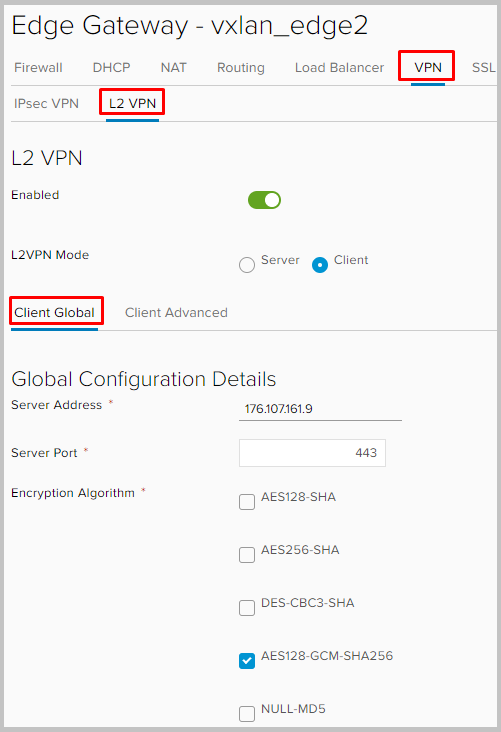

Vamos al lado B de NSX, vamos a VPN -> L2VPN, activamos L2VPN, configuramos el modo L2VPN en modo cliente. En la pestaña Global del cliente, configure la dirección y el puerto de NSX A, que indicamos anteriormente como IP y puerto de escucha en el lado del servidor. También es necesario establecer la misma configuración de cifrado para que sean coherentes al elevar el túnel.

Desplácese hacia abajo, seleccione la subinterfaz a través de la cual se construirá el túnel para L2VPN.

En la dirección de la puerta de enlace de Egress Optimization, configure la dirección de la puerta de enlace. Establecer ID de usuario y contraseña. Seleccionamos la subinterfaz y no nos olvidamos de guardar la configuración.

- Eso es todo, en realidad. La configuración del cliente y del servidor es casi idéntica, con la excepción de algunos matices.

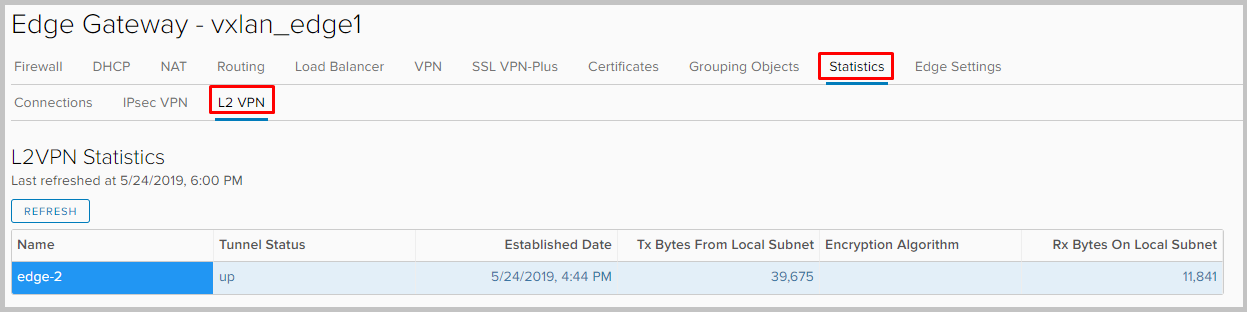

- Ahora podemos ver lo que ha ganado nuestro túnel yendo a Estadísticas -> L2VPN en cualquier NSX.

- Si entramos en la consola de cualquier Edge Gateway ahora, veremos las direcciones de ambas máquinas virtuales en cada una de ellas en la tabla arp.

Eso es todo sobre VPN en NSX Edge. Pregunte si algo no está claro. Esta es también la última parte de una serie de artículos sobre cómo trabajar con NSX Edge. Esperamos que hayan sido útiles :)