El Bloc de notas en Windows es una isla de estabilidad en medio de una bacanal de progreso. Una aplicación que nunca falla. La funcionalidad del Bloc de notas no ha cambiado mucho durante 34 años de su existencia (excepto que se han elevado los límites en el tamaño de los documentos abiertos), y el diseño de la versión actual no es muy diferente de la versión para Windows 3.0. La expansión de la funcionalidad de la suite ofimática grande de Microsoft ha dado lugar a una gran cantidad de vulnerabilidades, y en este contexto, el Notepad minimalista parece ser la encarnación de la seguridad.

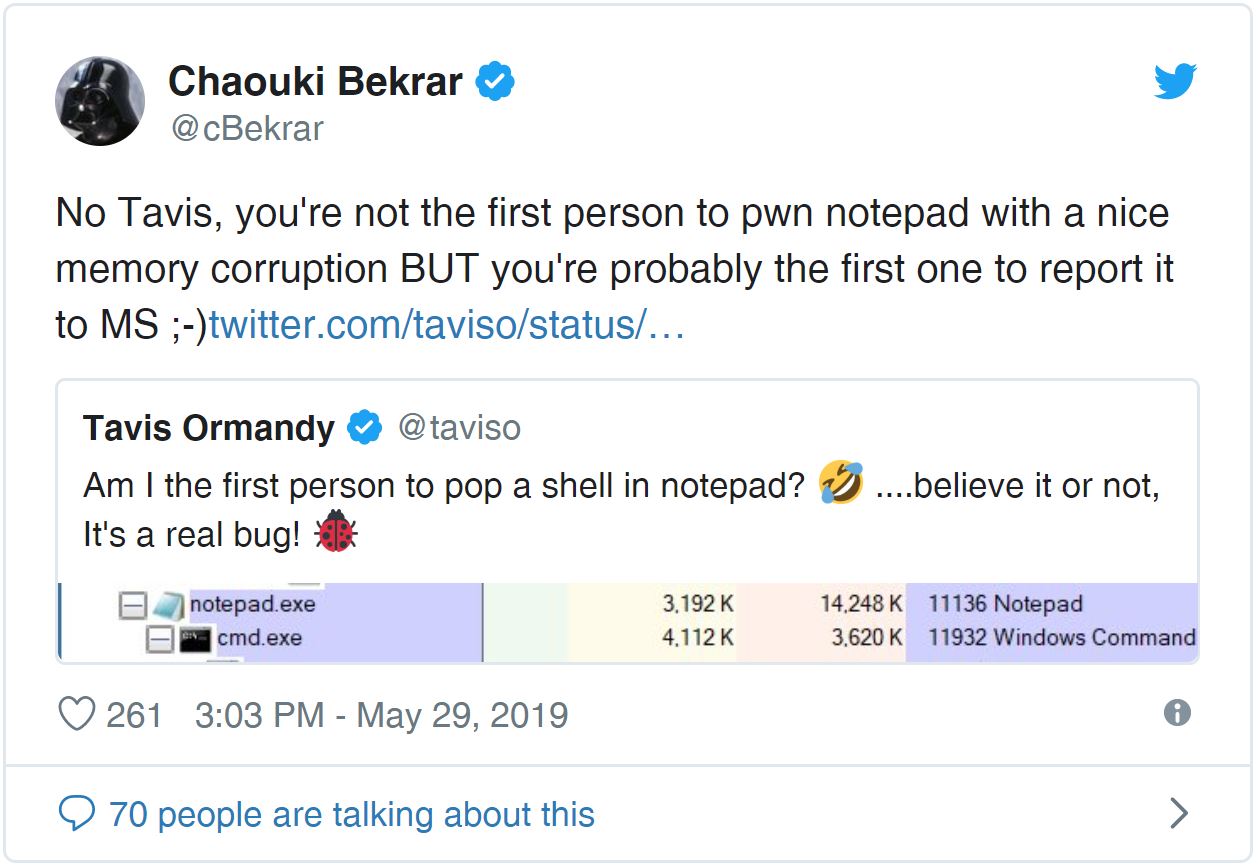

Ya no. El investigador Tavis Ormandy del equipo de Google Project Zero

encontró una vulnerabilidad en el Bloc de notas que podría conducir a la ejecución de código arbitrario. El peligro real del problema sigue siendo difícil de evaluar: los detalles no se revelan hasta el lanzamiento del parche. Ormandy mismo cree que el error es grave, otros expertos dudan de la existencia de una amenaza real. Es cierto que su evaluación se basa en la única captura de pantalla proporcionada por Thevis, por lo que aún debe esperar la descripción completa. Pero el hecho en sí!

El investigador pudo implementar en el Bloc de notas un escenario de corrupción de memoria que condujo a la ejecución de código arbitrario. Se puede suponer que un ataque real implica el envío de un archivo de texto preparado que debe abrirse utilizando el programa. Aún no está claro con qué derechos se ejecutará este código y cómo se puede desarrollar el ataque más adelante. Tavis sugirió que fue el primero en abrir con éxito una consola desde el Bloc de notas. Chaouki Bekrar, fundador de Zerodium, una empresa de reventa de exploits, afirma que ya existen exploits para Notepad, pero no se ha publicado información sobre ellos.

Existe la posibilidad de que el error se repare el 11 de junio, cuando Microsoft lanzará el próximo conjunto mensual de parches. Por cierto, los parches anteriores cubrían una vulnerabilidad mucho más grave en los Servicios de Escritorio Remoto, conocidos como

BlueKeep . Escribimos más sobre esto en

este resumen y en

esta noticia. La vulnerabilidad permite el acceso completo a un dispositivo con Windows si se cumplen tres condiciones: la capacidad de establecer una conexión RDP, la ausencia de un parche y la

autenticación de nivel de red deshabilitada.

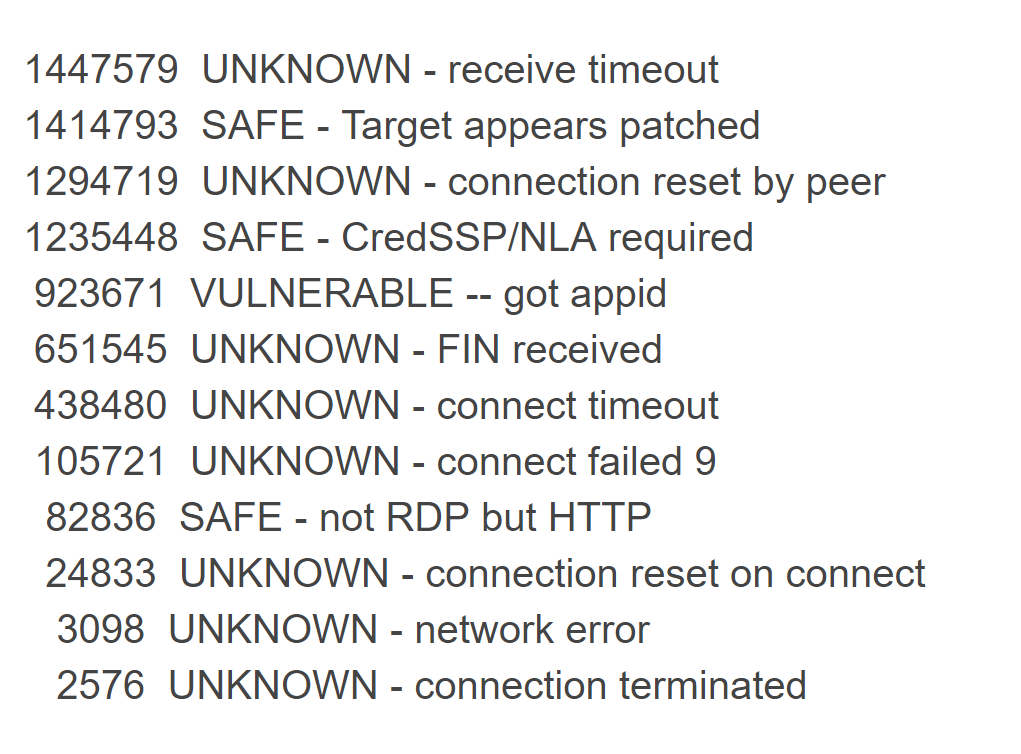

Rob Gram de Errata Security pudo estimar la cantidad de sistemas vulnerables accesibles desde Internet: se obtuvieron más de un millón (

noticias ,

artículo de Rob). Para el escaneo, se utilizó una utilidad samopisny, que encontró nodos de red con un puerto RDP abierto (3389) y evaluó sus propiedades.

Se encontraron un total de 7,6 millones de sistemas de puerto abierto. De estos, la mayoría (53%) no respondió a las solicitudes, respondió utilizando el protocolo HTTP o interrumpió la conexión. El 34% de los sistemas están parcheados o usan autenticación de red. El 16% de las computadoras, o 1.2 millones, son muy vulnerables. Se puede obtener acceso a ellos sin el conocimiento del administrador, que opera Bluekeep. Desafortunadamente, los ciberdelincuentes ciertamente se aprovecharán (si aún no lo han hecho) de una base de datos tan grande de dispositivos vulnerables. Si su computadora es accesible desde el exterior por alguna razón, definitivamente vale la pena habilitar NLA o actualizar el sistema (se lanzan parches para todos los sistemas operativos hasta Windows XP). Es recomendable hacer ambas cosas, y otra y evaluar una vez más: ¿es realmente necesario acceder a las computadoras fuera del perímetro seguro?

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable.