En el último video tutorial, hablamos sobre la configuración de los conmutadores, pero ahora veremos cómo interactúan con otros dispositivos y cómo en la práctica se conectan entre sí. No perderemos el tiempo e inmediatamente pasaremos al tema de la lección de hoy. En primer lugar, quiero hablar sobre topología: tenemos dos topologías diferentes: física y lógica.

La diferencia entre ellos es muy simple, y hay una cosa importante que debes aprender antes de sumergirte en el mundo real de las redes. Déjame tomar un bolígrafo y dibujar una ruta desde Dubai a Nueva York en este mapa. Lo que dibujé no es un viaje por tierra, sino un vuelo aéreo. Lógicamente, solo haces un viaje desde Dubai a Nueva York, pero físicamente no todo es tan simple: primero tienes que ir al aeropuerto y obtener un boleto. Puede reservarlo en línea o comprarlo en la taquilla, puede usar una tarjeta de crédito o efectivo para comprarlo, puede ir al aeropuerto en taxi o en su propio automóvil y dejarlo en el aeropuerto. Luego, su boleto debe ser revisado, debe pasar por el control de aduanas, es decir, tendrá que hacer muchas cosas diferentes antes de subir al avión. Después de eso, volará a Nueva York, y se repetirá un procedimiento similar allí: pasar el control, conseguir equipaje, puede contratar un taxi o pedirle a sus amigos que lo recojan del aeropuerto para finalmente llegar a su destino. Así es como puede imaginar la diferencia entre la topología de red lógica y física.

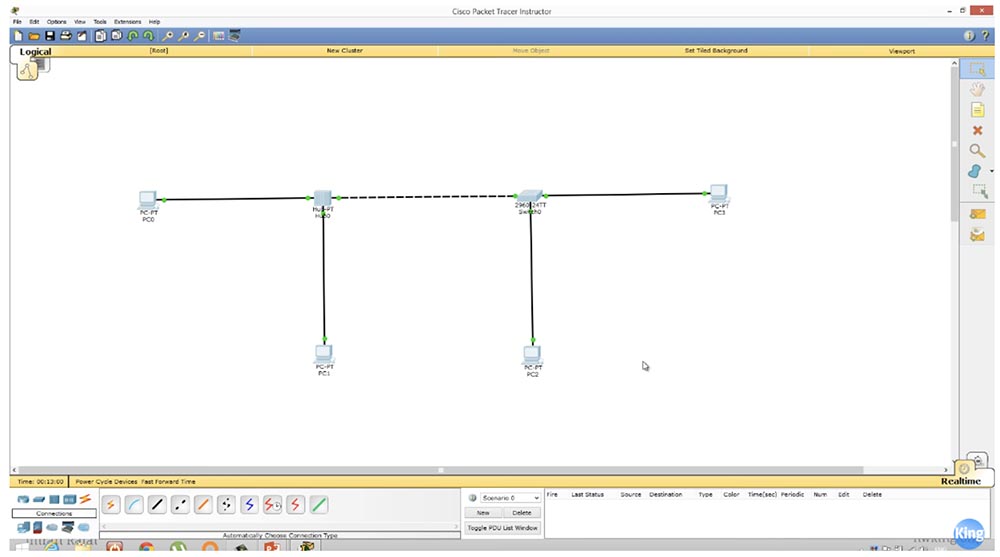

Si observa la siguiente figura, puede ver cómo las personas imaginan la red.

La computadora está conectada al concentrador, el concentrador con el interruptor, el interruptor a otra computadora. A la derecha, 2 computadoras están conectadas al conmutador, y a la izquierda dos computadoras están conectadas al concentrador, mientras que el concentrador y el conmutador están conectados entre sí. Esta es la topología de red lógica.

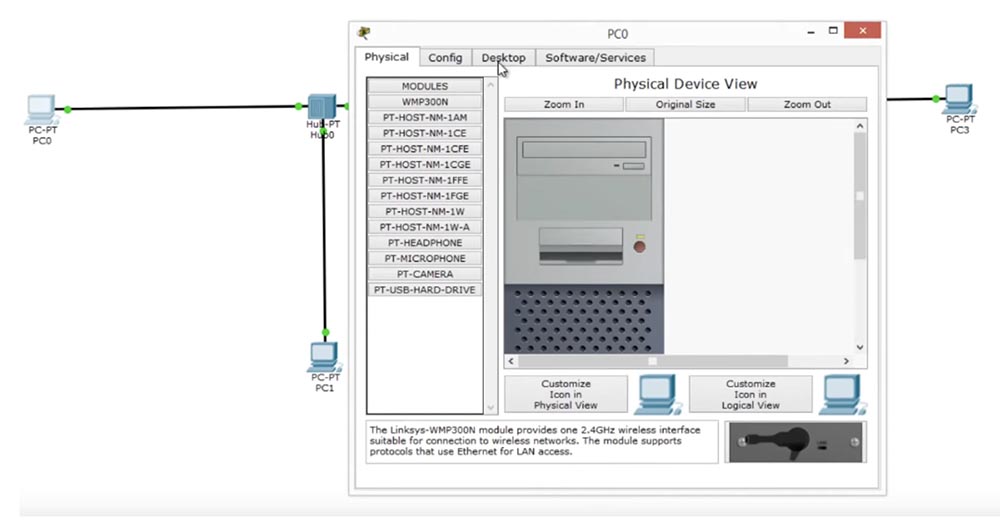

Si usa el programa Cisco Packet Tracer que se muestra en la imagen, el botón Lógico se ubicará en la parte superior izquierda, haciendo clic en el cual puede ver la topología lógica de su red. Si hago clic en el botón Físico al lado, veré la topología de la red física. Para hacer esto, desde el menú "Ubicación del dispositivo físico", selecciono la opción Rack - "Rack" y aparecerá un rack Cisco delante de mí, en el que se encuentran mi conmutador y concentrador.

Quiero mostrarle una imagen de un estante real, que acabo de sacar de Internet, por lo que no tengo ningún derecho. Arriba ves un enlace al sitio, donde obtuve esta imagen.

En este rack, se montan y fijan varios dispositivos Cisco, que luego se conectan entre sí para crear la red de la configuración deseada. Así es como se ve la topología física de la red, y puede agregar los dispositivos que necesita a cualquier compartimiento libre del bastidor, agrupándolos por tipo: un interruptor sobre el interruptor, un concentrador al lado del concentrador, etc. Luego puede construir su red simplemente conectando dispositivos en un bastidor con cables. En nuestra figura, el cable verde conecta el concentrador a las computadoras PC0 y PC1, y el cable naranja conecta el concentrador a uno de los puertos del conmutador. Otro cable verde conecta el interruptor a una tercera computadora PC2. Por lo tanto, muchos dispositivos están conectados al conmutador.

De esto se trata la topología de red física. Tan pronto como agregue nuevos dispositivos a la topología lógica de la red, aparecerán inmediatamente en la pestaña del programa Físico (dispositivos físicos) ya instalado en el bastidor de Cisco.

Quiero que comprenda la diferencia entre la topología física y lógica de la red, porque la mayoría de las veces, cuando ocurren problemas de red, tiene exactamente la misma conexión que se muestra en el diagrama de topología lógica. Pero si viene a un nuevo lugar de trabajo, entonces no tiene una topología lógica a la que pueda referirse. Trabaja con la topología de red física, va al servidor y mira todos estos dispositivos instalados en el bastidor. Para hacer una red de ellos, debe usar varios protocolos, por ejemplo, VTP, del cual hablaremos en uno de los siguientes videos tutoriales. Utiliza estos protocolos para determinar qué dispositivos están conectados a qué puertos. Puede definir esto físicamente e intentar crear una topología lógica. Esto es básicamente lo que quería contar antes de pasar directamente al tema de la lección.

Hagamos lo que aprendimos en la lección anterior, así que repasaré estos 10 comandos, o 10 configuraciones básicas de configuración del interruptor, que debemos realizar para cualquier dispositivo nuevo.

En el caso del ejemplo anterior de la topología lógica de la red, debe configurar el concentrador y el conmutador para que puedan interactuar con nuestras 4 computadoras. Comencemos con el interruptor, para hacer esto, haga clic en él e ingrese el terminal de línea de comando.

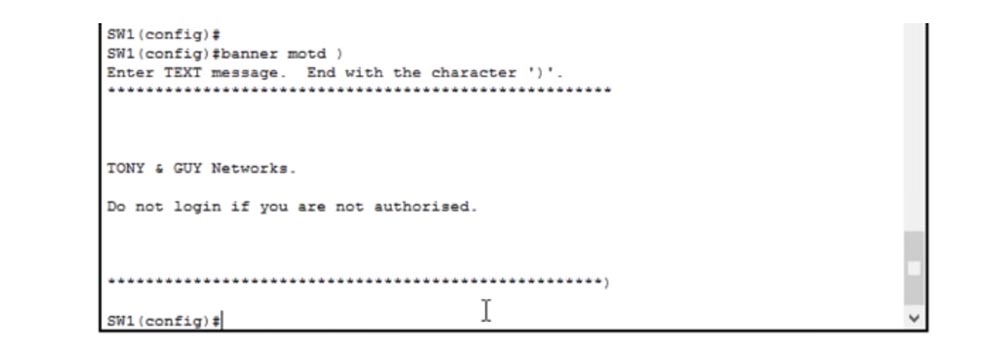

Primero, configure el nombre de host y asígnele el nombre SW1. Luego, debemos crear un banner de bienvenida en el que escribamos la siguiente frase: “¡No ingrese! Este es un cambio peligroso! ¡Tendrás que rendir cuentas por esto!

Después de la lección anterior, muchas personas me preguntan por qué necesita usar el signo y en los parámetros de la línea del banner. No puede usar &, use cualquier otro carácter, encerrándolo entre comillas. La regla básica al crear un banner es no usar este carácter, entre comillas, como el carácter inicial para el texto del banner. Si imprimo un ampersand delante del campo inferior de asteriscos, solo se guardará el texto ubicado encima de este ampersand, y el sistema no recordará todo lo que está debajo. Por lo tanto, si quiero usar el signo "&" en mi texto, debo establecer un carácter diferente, por ejemplo, el corchete de cierre ")" como la etiqueta para el final del texto del banner, colocándolo entre comillas en lugar de &.

Lo mostraré en el siguiente ejemplo: estableceré el símbolo ")" y luego imprimiré un nuevo texto de banner y terminaré la fila inferior de asteriscos con este corchete de cierre. Si ahora presiono "Enter", se guardará automáticamente todo el texto del banner delante de este paréntesis. Por lo tanto, si desea finalizar su mensaje con un carácter, simplemente no comience el mensaje con ese carácter.

Entonces, hemos creado un banner de bienvenida y ahora podemos proceder a configurar una contraseña en la consola. Para hacer esto, escribimos la línea con 0 en la línea de comando, porque la consola es una línea de comunicación y solo tenemos un puerto de consola, por lo que designaremos la consola con cero. Necesito establecer una contraseña en la consola, así que primero escribo la consola de contraseña en la línea de comando y asigno la contraseña Cisco, y en la siguiente línea necesito ingresar la palabra login. ¿Qué significa este inicio de sesión?

¡Si escribo el comando no login ahora, muchas personas pensarán que esto significará que no hay contraseña para la consola y estarán completamente equivocados! Iniciar sesión significa simplemente verificar la contraseña que ingresa el usuario. Si escribo sin inicio de sesión, esta verificación no se realizará, pero esto no significa que no tendremos una contraseña. Iniciar sesión es como un guardia de puerta que le pide a alguien una contraseña, y si la contraseña es incorrecta, no lo dejarán entrar. La ausencia de un inicio de sesión significa que la "puerta de entrada" del puerto de la consola estará abierta todo el tiempo para cualquier tráfico que pase por el puerto sin solicitar una contraseña.

Para cualquier dispositivo Cisco, de forma predeterminada, el puerto de la consola está abierto, y cualquiera que se conecte a él puede acceder a la configuración del dispositivo. Por lo tanto, debe configurar el puerto de consola del conmutador para evitar el acceso no autorizado al mismo, es decir, ingresar el comando de inicio de sesión.

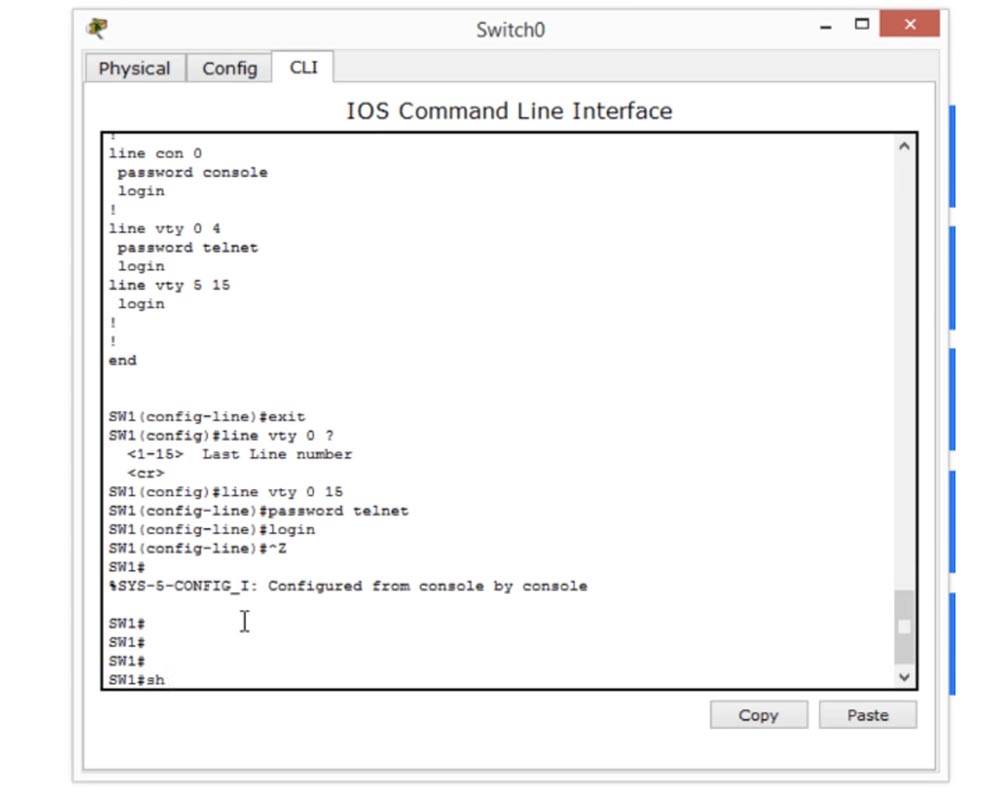

A continuación, necesitamos establecer una contraseña en Telnet. Esta es una línea de comunicación virtual, por lo que imprimo la línea vty y, dado que la numeración de estas líneas puede ser de 0 a 15, puede asignar de 0 a 4 o de 0 a 15 de estas líneas. Selecciono un valor de 0 a 4. A continuación, procedemos de la misma manera que asignando una contraseña a la consola: asigno una contraseña con el comando de contraseña telnet y escribo login en la siguiente línea para asegurar que se verifique. Esto significa que cualquier persona que intente conectarse al conmutador a través de Telnet deberá ingresar la contraseña correcta.

Luego, ingreso el comando do sh run para ver la configuración actual del dispositivo. Tenemos 16 líneas Telnet, y para las líneas de la primera parte del rango de 0 a 4, tenemos una contraseña telnet y un inicio de sesión, y para la segunda parte de 5 a 15 de la línea virtual solo hay un inicio de sesión. La pregunta es por qué tenemos una separación de parámetros para las líneas 0-4 y 5-15. Si crees que esto se debió al hecho de que elegí solo cuatro líneas de trabajo, entonces esto no está del todo mal.

Ahora te lo explicaré. En total, tenemos 16 líneas virtuales de 0 a 15, y para el conmutador Cisco, esto significa que 16 usuarios pueden conectarse a él al mismo tiempo. Si ingreso el comando line vty 0 15, significa que asigno una contraseña a los 16 usuarios.

Ahora estableceré una contraseña e inicio de sesión para las 16 líneas, y si observa la configuración, verá que ahora tenemos una contraseña e inicio de sesión para ambas líneas 0-4 y 5-15.

¿Qué significa esto? Como dije, 16 personas podrán conectarse al switch utilizando la contraseña de telnet, pero la diferencia entre 0-4 y 5-15 existe porque la mayoría de los modelos más antiguos de switches Cisco tienen solo 5 líneas virtuales de 0 a 4, y solo modelos nuevos Hay las 16 líneas virtuales 0-15. Por lo tanto, Cisco cree que si asigna una contraseña a las 16 líneas, esto puede causar un problema. Puede suceder que copie la configuración de un dispositivo y desee transferirla a otros dispositivos. Pero si intenta usar la configuración del interruptor con 16 líneas para un interruptor con 5 líneas, el comando no será aceptado. Por lo tanto, Cisco aconseja: incluso si usa un conmutador con 16 líneas virtuales, use una contraseña de telnet y configuración de inicio de sesión separadas para las líneas 0-4 y 5-16 para que no tenga problemas con los modelos de conmutadores más antiguos, porque el comando para La línea de parámetros vty 0 4 es compatible con todos los modelos. La segunda parte, la línea vty 0 15, es aplicable solo a dispositivos nuevos.

Por lo tanto, si copia la configuración del nuevo interruptor y desea aplicarla al interruptor del modelo anterior, solo copiará las líneas:

línea vty 0 4

contraseña telnet

iniciar sesión

Debido a que los nuevos conmutadores no entenderán el comando para las líneas virtuales 5-15, ya que solo tienen 5 líneas. Esta es la razón por la cual la configuración de Telnet se divide en 2 partes.

Si quiero que todas las líneas de Telnet sean accesibles para cualquier usuario, utilizo los comandos:

línea vty 0 15

sin inicio de sesión

Pero esto no es lo que necesitamos: por el contrario, queremos proteger el conmutador del acceso no autorizado. Le mostraré cómo hacerlo en un minuto, por ahora, necesitamos configurar la IP para nuestro conmutador. Para hacer esto, uso el comando int vlan 1 y agrego la dirección IP y la máscara de subred: agregue 10.1.1.1 255.255.255.0, confirmando los cambios con el comando no sh (no shutdown).

Ahora volvamos al esquema de topología lógica y configuremos la dirección IP usando la primera computadora PC0.

Para hacer esto, ingreso los parámetros necesarios en la ventana de configuración de red de la computadora. No necesitamos ingresar los parámetros de puerta de enlace predeterminados, ya que solo tenemos 1 red.

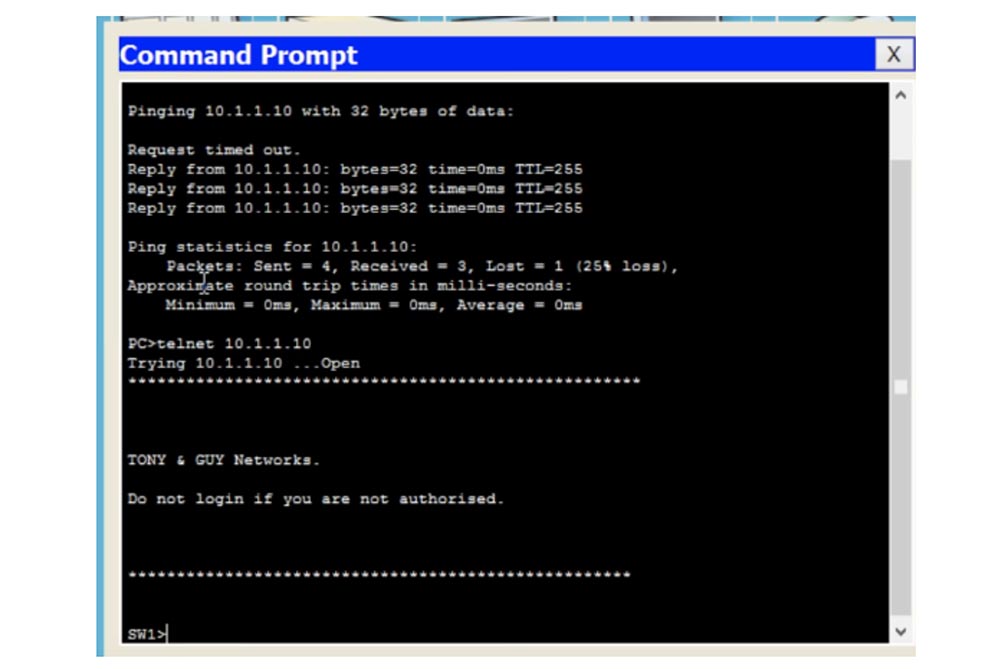

Luego, verifico si el interruptor responde y me aseguro de que todo funcione como debería. El hecho de que la primera solicitud generó un error de tiempo de espera se explica por el hecho de que nuestra computadora recurrió al dispositivo sin conocer su dirección MAC, y las solicitudes posteriores tuvieron éxito. Entonces, escribo ping 10.1.1.10 en la línea de comando y veo el banner de bienvenida del interruptor, esto significa que me conecté a él.

Al mismo tiempo, el conmutador no me solicitó la contraseña, porque dejamos abierta la línea Telnet; si observa la configuración del conmutador, puede ver que para todas las líneas del 0 al 15, no se utiliza el parámetro de inicio de sesión, es decir, cualquiera puede conectarse a este conmutador a través del protocolo Telnet simplemente usando su dirección IP. Si ahora ingresamos el comando en (enable) para continuar con la configuración de los parámetros, veremos el mensaje% Sin contraseña establecida - "Contraseña no establecida". Este es uno de los mecanismos de seguridad de Cisco, que requiere que el usuario conozca la contraseña, lo que permite la configuración del conmutador.

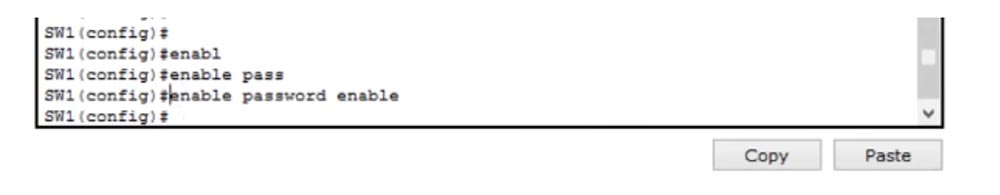

Por lo tanto, iremos a la ventana de configuración de ajustes del interruptor y utilizaremos el comando enable password enable, donde la palabra enable será nuestra contraseña. Si ahora ingresa esta palabra en la terminal de la línea de comando de la computadora, tendremos acceso a la configuración del interruptor, como lo demuestra la aparición de la línea SW1 #.

Por lo tanto, el mecanismo de seguridad de Cisco garantiza que incluso si no activamos la función de solicitud de contraseña de habilitación, aún no podremos acceder a la configuración del conmutador.

Permítame recordarle que si va a la pestaña CLI del programa Cisco Packet Tracer, puede configurar el acceso a través del puerto de la consola. Por lo tanto, si ingresa al dispositivo a través del puerto de la consola y no proporciona acceso con contraseña, esto no será un problema, ya que puede activar la solicitud de contraseña más adelante cuando configure toda la configuración. Pero si ingresa al conmutador a través de una línea Telnet virtual, no obtendrá acceso a la configuración si no utiliza primero el comando de contraseña de habilitación en la configuración del conmutador.

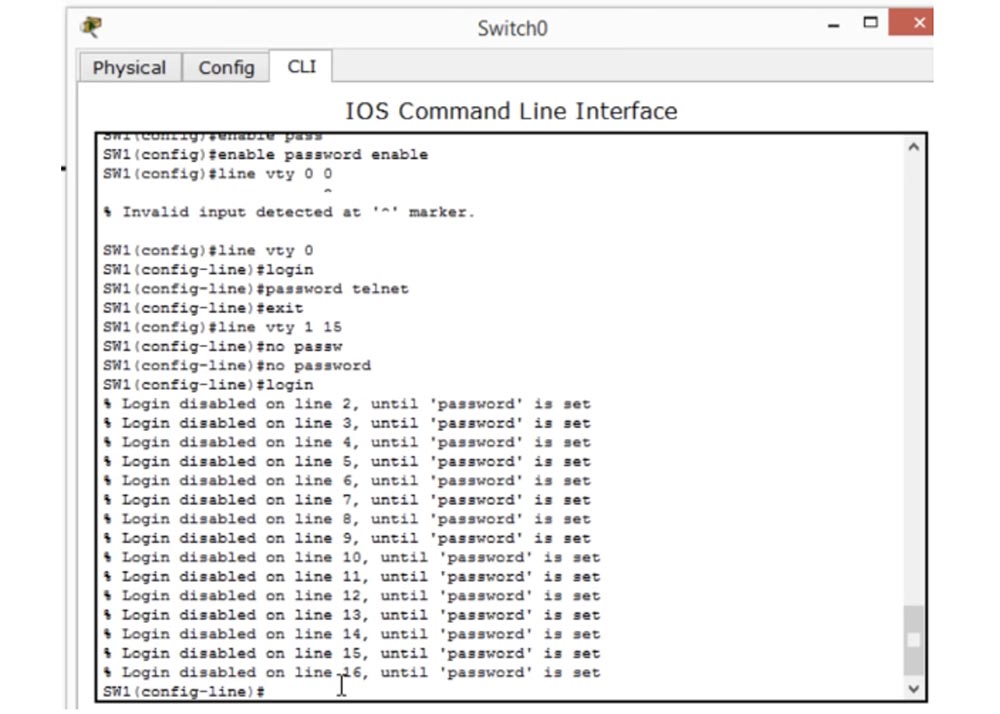

Como no queremos que ningún usuario de Telnet tenga acceso a la configuración, debemos crear una contraseña. Supongamos que vamos a usar solo 1 línea virtual, por lo que ingresamos el comando line vty 0. Esto significará que el parámetro de contraseña de habilitación será válido solo para esta única línea. Luego, ingreso la verificación de contraseña: la palabra inicio de sesión, en la siguiente línea escribo contraseña telnet y luego salgo.

Para todas las otras 15 líneas del 1 al 15, ingresaré el parámetro sin contraseña e inicio de sesión.

¿Qué significa esto? Si le pido nuevamente al sistema que me muestre la configuración del conmutador con el comando sh run, veré lo siguiente: para la línea vty 0 tenemos una contraseña y un inicio de sesión, y para las líneas 1-4 el inicio de sesión está activado, este es nuestro "protector", pero la contraseña no está configurada . Esto significa que puede ingresar cualquier contraseña para ingresar la configuración del interruptor. Al mismo tiempo, se muestran mensajes en la pantalla en la que dice: "Iniciar sesión en el sistema a través de tal o cual línea es imposible hasta que se establezca una contraseña".

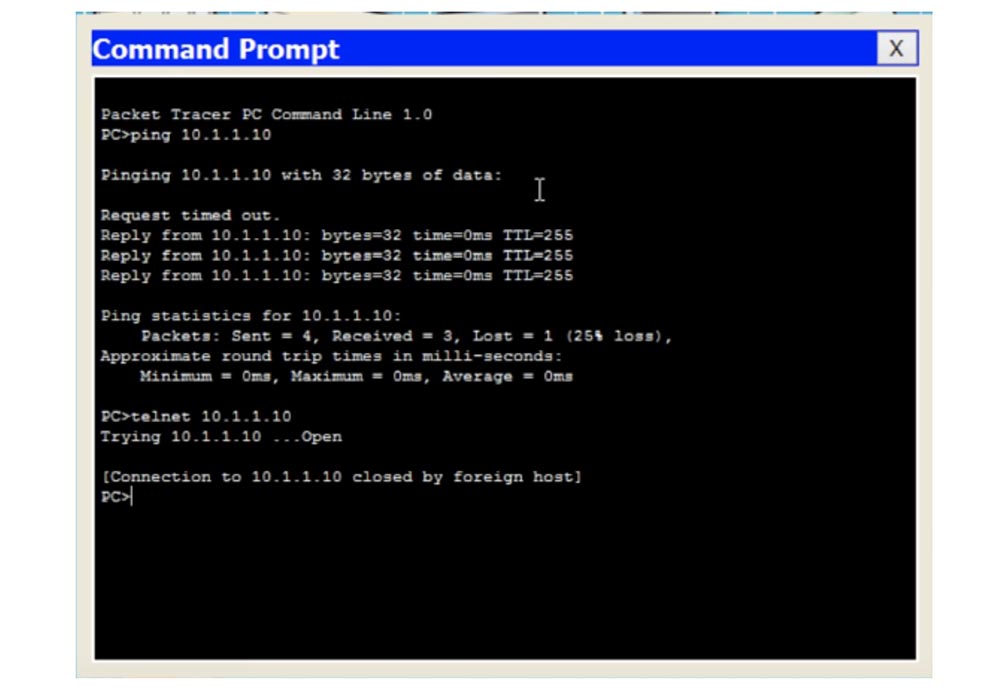

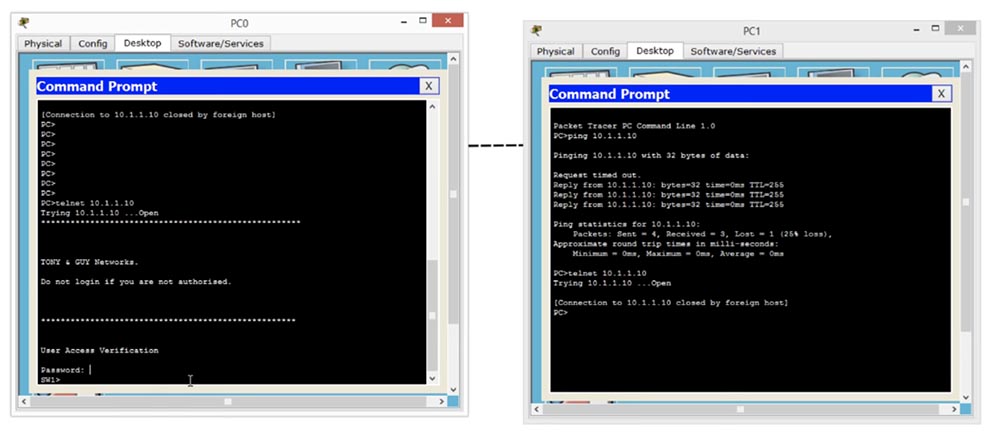

Ahora, si voy a la ventana del símbolo del sistema de la computadora e ingreso telnet 10.1.1.10, veré un banner de bienvenida que me pide que ingrese una contraseña. Volvamos a la topología lógica y configuremos la red para la segunda computadora, PC1, ingresando la dirección IP 10.1.1.2 y la máscara de subred 255.255.255.0. No tocaremos la puerta de enlace predeterminada, porque solo tenemos una red, y luego activaremos el interruptor para asegurarnos de que se establezca la conexión.

Si ahora intentamos ingresar la configuración del interruptor desde la segunda computadora usando el comando telnet 10.1.1.10, no tendremos éxito: el sistema mostrará un mensaje de que la conexión ya está en uso por otro host, ya que solo tenemos una línea Telnet en el número 0.

Si observa el terminal de línea de comando, veremos que la línea 0 ya está ocupada por otro dispositivo, y hasta que la desconecte, el nuevo dispositivo no podrá conectarse al conmutador.

Ahora escribiré el comando de salida para desconectar, ingrese el comando telnet 10.1.1.10 nuevamente en la ventana del símbolo del sistema de la segunda computadora, y como puede ver, ahora fue capaz de conectarse al interruptor. Ahora ingreso la palabra telnet como contraseña y puedo ingresar la configuración del dispositivo.

Si quiero que varios dispositivos puedan conectarse al conmutador al mismo tiempo, tengo que configurarlo en consecuencia.

Entonces, configuramos los parámetros Contraseña Telnet y Habilitar contraseña, y ahora pasemos a la administración de la dirección IP: administración de IP. Si queremos contactar un dispositivo que pertenece a otra red, nuestro conmutador debe saber cómo se puede hacer esto. Por lo tanto, volvemos a la configuración de red de la computadora y asignamos una puerta de enlace predeterminada asignando a nuestro enrutador de red la dirección IP 10.1.1.100. Con esta dirección, nuestro dispositivo podrá comunicarse con dispositivos ubicados fuera de la red 10.1.1.2/24.

Si nuestra computadora desea conectarse a un dispositivo cuyos primeros tres octetos de dirección IP no sean 10.1.1, el conmutador organiza esta conexión a través de una puerta de enlace predeterminada con una dirección IP de 10.1.1.100. Si recuerda nuestro ejemplo con los hoteles, comprenderá de inmediato de qué se trata: si desea ir a otro hotel, deberá abandonar su hotel por la puerta principal.

24:20 min

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV desde $ 199 en los Países Bajos! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre

cómo construir infraestructura clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?