Tarde o temprano, en cualquier empresa que piense en la seguridad de la información, surge la pregunta: "¿Cómo detectar vulnerabilidades en un sistema protegido de manera oportuna, evitando así posibles ataques al usarlo?" De acuerdo, el seguimiento manual de las vulnerabilidades que aparecen en el dominio público es una operación que requiere mucho tiempo. Además, después de detectar una vulnerabilidad, debe solucionarla de alguna manera. Como resultado, todo este proceso se traduce en una gran cantidad de horas hombre, y cualquier especialista en TI tiene naturalmente otra pregunta: "¿Es posible automatizar el proceso de gestión de vulnerabilidades?"

Para resolver estos problemas, se utilizan los llamados escáneres de vulnerabilidad. En este artículo, consideraremos a uno de los representantes de este tipo de soluciones, a saber, Max Patrol 8 de Positive Technologies.

En el artículo, demostraremos cómo funciona Max Patrol 8 escaneando un sistema obviamente vulnerable y demostraremos la funcionalidad de la solución. Comencemos el artículo con el "menos interesante", pero a partir de ese tema no menos importante, es decir, con los esquemas de licencia para este producto.

Esquema de licencia

Las licencias en TI siempre son un proceso complejo y dinámico, cuya descripción a menudo toma docenas, y en casos especialmente difíciles, cientos de páginas. El escáner Max Patrol 8 también tiene un documento que describe la política de licencia, pero este documento está disponible solo para socios y tiene un sello de firma "para uso interno" y, en principio, leer dicha documentación técnica es aburrido, y no siempre es posible entenderlo la primera vez, pero ¿Cómo se licencia el producto? Por los anfitriones? ¿Recursos usados? O como? Trataré de resumir las preguntas planteadas en términos generales.

Al igual que muchos productos de TI modernos, Max Patrol 8 se proporciona de acuerdo con el modelo de suscripción. Es decir, esta solución tiene el llamado "costo de propiedad": la cantidad que debe pagar por cada año de uso del escáner, que su socio debe informarle, con el que se está resolviendo la solución. Si el integrador guarda silencio sobre un momento tan importante, entonces esta es una ocasión para dudar de su buena fe y pensar en su cambio. Créame, explicarle a la gerencia de la compañía que necesita dar más dinero para que su escáner no se convierta en una "calabaza" no es un placer agradable. Por lo tanto, el primer punto importante: el presupuesto para la compra de un escáner de vulnerabilidades debe planificarse en función del costo de propiedad anual del producto. En todos los cálculos, el socio con el que trabajas en esta área debería ayudarte.

Las licencias para Max Patrol 8 pueden explotar por la funcionalidad. Aquí se destacan tres conjuntos:

PenTest: soporte para pruebas de penetración;

PenTest & Audit: soporte para pruebas de penetración y verificaciones del sistema;

PenTest & Audit & Compliance - Soporte para pruebas de penetración, revisiones de sistemas y monitoreo de cumplimiento de la industria.

Una descripción detallada de las capacidades de estos conjuntos está más allá del alcance de este artículo, pero ya desde el nombre se puede entender cuál es la característica clave de cada uno de ellos.

Los núcleos de escaneo adicionales también requieren licencias adicionales. Además, el número máximo de hosts que se analizarán afecta el costo de una licencia.

Plataformas de escaneo

Max Patrol 8 cuenta con una gran cantidad de plataformas compatibles. Comenzando desde sistemas operativos de escritorio, terminando con equipos de red y sistemas de control industrial. La lista de todas las plataformas compatibles es simplemente impresionante, está contenida en aproximadamente 30 hojas A4 ...

Incluye:

- sistemas operativos

- equipo de red

- sistemas de gestión de bases de datos

- aplicaciones de escritorio

- software de servidor

- sistemas de seguridad

- aplicaciones de negocios

- ACS TP

- sistemas de seguridad de la información criptográfica

De hecho, Max Patrol 8 listo para usar le permite escanear toda la infraestructura de TI corporativa, incluidos los equipos de red, los servidores Linux y Windows, y las estaciones de trabajo con todo el software instalado en ellos.

Me gustaría señalar por separado el hecho de que Max Patrol 8 hace frente a la automatización de tareas repetitivas, como el inventario, la auditoría técnica y el monitoreo del cumplimiento y los cambios en el sistema de información. Max Patrol 8 tiene un poderoso sistema de informes. Debido a esto, los costos de mano de obra para llevar a cabo operaciones de rutina como el inventario de software en las estaciones de trabajo se reducen varias veces. Es suficiente configurar un informe personalizado una vez que resuelva su problema, configurar un programa para comenzar un escaneo y puede olvidarse de la rutina. Tendrá información actualizada sobre el software que está instalado en los lugares de trabajo de sus empleados.

Max Patrol 8 no utiliza agentes durante el escaneo, lo que evita posibles problemas al instalar agentes en el servidor. Y a menudo, la instalación de agentes requiere un reinicio del servidor. De acuerdo, siempre es un poco molesto instalar software de terceros en servidores de producción.

La configuración mínima del escáner Max Patrol 8 consiste en un servidor.

El servidor MP incluye:

- Módulo de control

- Una base de conocimiento que contiene información sobre escaneos, vulnerabilidades y estándares.

- Base de datos que contiene el historial de escaneo

- Núcleo de escaneo

Es esta configuración la que se utilizó al escribir el artículo.

El proceso de instalación en sí es bastante trivial. Se inicia el asistente de instalación, haga clic en él varias veces y listo, el escáner está listo para funcionar si tiene una licencia válida.

Descripción de prueba

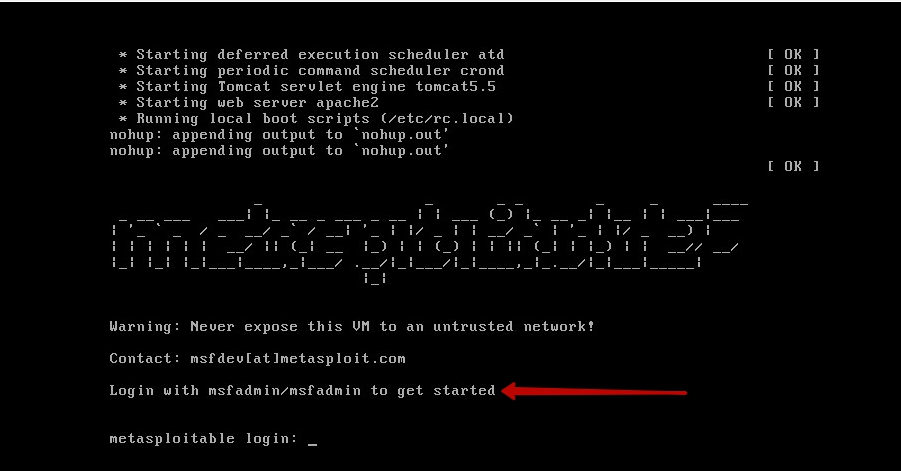

En el proceso de elegir un kit de distribución para demostrar el funcionamiento del escáner Max Patrol 8, nuestros ojos se centraron en la popular distribución Metasploitable 2. Este conjunto es una especie de simulador para pentesters, investigadores y expertos en seguridad de la información novatos. Nuestra elección se debe al hecho de que el ensamblaje es absolutamente gratuito, no requiere muchos recursos (se inicia y funciona normalmente con 512 MB de RAM) y casi se ha convertido en el estándar de facto en el campo de la capacitación de especialistas en seguridad de la información.

La distribución se basa en un servidor Ubuntu con un gran conjunto de software vulnerable instalado. En el sistema puedes encontrar muchos tipos de vulnerabilidades. Hay puertas traseras, inyecciones SQL y solo las contraseñas no son resistentes a la fuerza bruta. Casi todos los servicios lanzados en el sistema pueden penetrarlo y aumentar sus privilegios.

Esta herramienta es excelente para demostrar cómo funcionan los escáneres de vulnerabilidades, en nuestro caso, Max Patrol 8.

Instalar la distribución es muy simple. Ya sea desde la plantilla OVF, o simplemente copiando los archivos de la máquina virtual en el disco local e iniciando el archivo vmx. Es posible ejecutar en Virtual Box. Tan pronto como inicie la máquina virtual y vea la invitación, debe ingresar la combinación msfadmin / msfadmin como inicio de sesión y contraseña, que es lo que dice el banner de la invitación.

Ahora queda iniciar sesión en el sistema y averiguar qué dirección IP recibió nuestra máquina virtual. Por defecto, la configuración de la interfaz de red indica que la dirección IP debe asignarse a través de DHCP. Esto es adecuado para nuestras pruebas, así que simplemente ingrese el comando ifconfig y obtenga la dirección que ingresaremos en Max Patrol 8 como objetivo.

Escaneo objetivo

Entonces, con el objetivo que decidimos, ahora necesitamos crear una tarea de escaneo. En esta etapa, nos detenemos en más detalles y describimos el proceso de creación de una tarea y escaneo del objetivo seleccionado.

Para comenzar un escaneo, debe crear una tarea.

En los parámetros de la tarea, especificamos el perfil de escaneo. Para nuestra demostración, elegiremos el perfil de escaneo rápido. En esencia, este es un escaneo de puertos simple, con la versión del servicio que está escuchando en el puerto.

Como puede ver en la captura de pantalla, el escáner tiene varios perfiles predefinidos. La descripción de todos los perfiles merece un artículo separado y está más allá del alcance de la revisión de hoy.

Luego, necesitamos configurar el nodo de escaneo, es decir, necesitamos ingresar la dirección IP de nuestro Metasploitable.

En el futuro, esta tarea puede iniciarse según una programación, aplicada a grupos separados de servidores o estaciones de trabajo. Esto le permite crear políticas granulares cuyas tareas serán solo aquellos servicios que son relevantes para un servidor o PC. Esto le permite asignar correctamente recursos para escanear. De acuerdo, gastar recursos en escanear un controlador de dominio en busca de vulnerabilidades web no es la idea correcta

Entonces, iniciamos nuestra tarea, y en el tablero principal vemos las estadísticas de ejecución.

Un simple escaneo de puertos, con la definición de la aplicación o servicio y su versión, nos llevó unos 15 minutos.

Los resultados del escaneo se pueden encontrar en la sección de historial.

En la sección "Escaneos", vemos una lista de tareas de escaneo completadas. Como puede ver en la captura de pantalla, es posible ordenar las tareas por nombre y fecha. El sistema también tiene la capacidad de construir varios filtros, lo que sin duda facilita la búsqueda de resultados, especialmente si el escaneo se lleva a cabo en una gran infraestructura y se configura el escaneo programado.

Resultados de escaneo y funcionalidad de informes

Así que llegamos a la parte más interesante de esta revisión, a saber, ver los resultados del análisis y la funcionalidad de informes. Seleccione el escaneo que necesitamos en la ventana derecha y ábralo con un doble clic. En una nueva ventana, se abrirá la granularidad de los resultados del escaneo.

La página principal muestra información general sobre el nodo que escaneamos.

Como resultado, el escáner MaxPatrol encontró 288 vulnerabilidades en el sistema escaneado. El mismo número se indica en la descripción de distribución de Metasploitable. Es decir, el escáner detectó todas las vulnerabilidades presentes en el sistema que se está escaneando. Para ver información detallada, vaya a la sección "navegador" y expanda el árbol haciendo clic en el signo más.

Cuando expandimos el árbol, vemos una lista de puertos abiertos en los que se descubrieron servicios o aplicaciones vulnerables. El color muestra inmediatamente qué puertos tienen vulnerabilidades críticas. Con mucho, la parte más interesante es la descripción de vulnerabilidades.

Tome por ejemplo el puerto 22 y abra el árbol aún más.

En la lista que se abre, vemos una lista de aplicaciones vulnerables que escuchan el puerto especificado. En nuestro caso, se puede ver que la aplicación vulnerable del servidor OpenSSH está colgando en el puerto 22. Una vez abierta la lista, llegamos a todas las vulnerabilidades que se descubrieron en la aplicación especificada. A la derecha, en la sección de información, puede ver qué tipo de vulnerabilidad se descubrió y cómo solucionarla. Este informe también publica enlaces a fuentes adicionales de información sobre la vulnerabilidad encontrada. Toda la información en los informes se publica en ruso.

Bueno, en conclusión de la revisión, quiero mostrar cómo se crean los informes en el escáner MaxPatrol 8. Incluso en nuestro ejemplo, con un solo servidor, se puede ver que el escáner genera mucha información. ¿Y si las tareas indican una exploración de 100 nodos? En este caso, será muy laborioso buscar la información que necesita. Para resolver estos problemas, hay una funcionalidad de informes. El sistema tiene plantillas preconfiguradas y también puede crear informes personalizados según sus tareas.

Aquí hay una lista de plantillas de informes que ya están en el sistema.

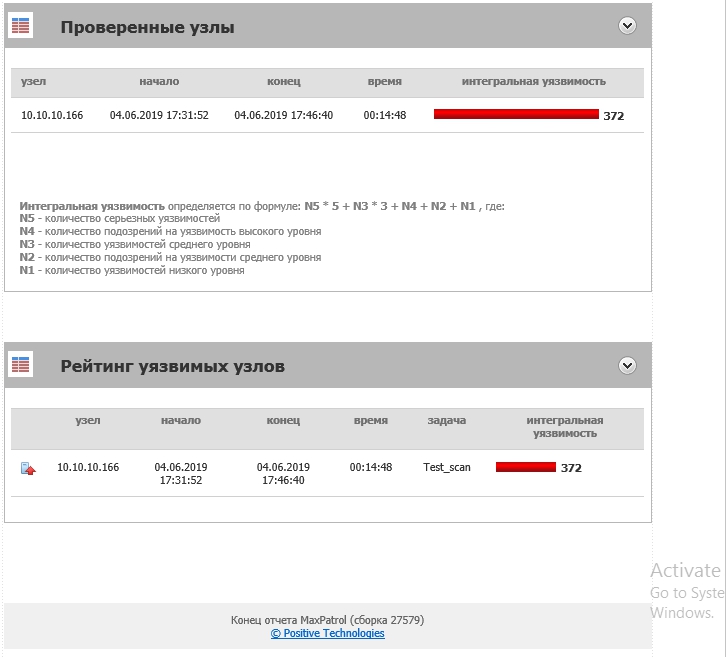

Supongamos que necesitamos obtener información sobre los nodos más vulnerables de nuestra infraestructura. Si hay muchos nodos, entonces recolectar y consolidar manualmente la información de cada tarea es muy laborioso. Por lo tanto, podemos usar una plantilla que ya está en el sistema. Se llama los "nodos más vulnerables en el escaneo". Haga doble clic en la plantilla deseada y accedemos a la ventana de configuración del informe.

En la configuración, debe especificar la tarea y el análisis a partir del cual se generará el informe.

Como teníamos un nodo en el escaneo, no veremos comparaciones en este informe.

Este informe indica la fórmula por la cual se construye la calificación de los nodos vulnerables. Cuanto mayor es la vulnerabilidad integrada, más vulnerable es el nodo. La funcionalidad de informes en el escáner MaxPatrol es simplemente enorme, y su descripción merece un artículo separado. Los informes pueden ejecutarse según un cronograma y enviarse por correo electrónico a los empleados de TI e IS.

Conclusión

En este artículo, examinamos con usted las características básicas del escáner de vulnerabilidad MaxPatrol 8. Según nuestro experimento, está claro que para comenzar a trabajar con el escáner, no necesita recibir capacitación adicional y tomar mucho tiempo para estudiar los manuales del administrador. Toda la interfaz es intuitiva y completamente en ruso. Por supuesto, mostramos el escenario más simple de escanear un solo nodo. Y tal escenario no requiere un ajuste fino del escáner. En la práctica, el escáner Max Patrol 8 puede resolver escenarios mucho más serios y confusos. El uso de un escáner de vulnerabilidades no solo ayudará a aumentar significativamente la seguridad de su infraestructura, sino que también ayudará en la implementación de tareas importantes pero no amadas para inventariar todos los elementos de la infraestructura de TI, incluido el software instalado en las estaciones de trabajo de los usuarios.